БитЛоцкер, технологија за енкрипцију која је интегрисана у Виндовс оперативни систем, недавно се нашла на удару критике због откривених рањивости. Недавни инциденти су показали да се кључеви за енкрипцију могу извући уклањањем ТПМ чипа са рачунара, а такође је откривено да многи ССД дискови не пружају адекватну заштиту БитЛоцкер-ом. У овом водичу ћемо размотрити како можете избећи ове потенцијалне замке и боље заштитити своје податке.

Важно је напоменути да све ове врсте напада захтевају физички приступ вашем рачунару. Основна сврха енкрипције је да спречи неовлашћен приступ вашим подацима у случају крађе лаптопа или неовлашћеног приступа десктоп рачунару.

Стандардни БитЛоцкер није доступан на Виндовс Хоме издању

Већина модерних оперативних система за крајње кориснике подразумевано долази са укљученом енкрипцијом. Међутим, Виндовс 10 не нуди енкрипцију на свим рачунарима. Док Мац, Цхромебоок, иПад, иПхоне, па чак и Линук дистрибуције нуде енкрипцију за све своје кориснике, Мицрософт не нуди БитЛоцкер у оквиру Виндовс 10 Хоме издања.

Неки рачунари могу имати сличну технологију енкрипције, коју је Мицрософт првобитно назвао „енкрипција уређаја“, а сада се понекад назива и „БитЛоцкер енкрипција уређаја“. Ова технологија је, међутим, ограниченија од пуног БитЛоцкер-а.

Како то нападач може искористити: Ако ваш Виндовс Хоме рачунар није енкриптован, нападач може једноставно уклонити чврсти диск или покренути други оперативни систем да би приступио вашим датотекама.

Решење: Надоградите на Виндовс 10 Профессионал и омогућите БитЛоцкер. Алтернативно, можете размотрити коришћење бесплатног софтвера за енкрипцију као што је ВераЦрипт.

БитЛоцкер повремено учитава ваш кључ на Мицрософт сервере

Многи модерни рачунари са Виндовс 10 оперативним системом користе енкрипцију уређаја. Ако ваш рачунар подржава ову функцију, он ће се аутоматски енкриптовати након што се пријавите на рачунар са Мицрософт налогом. Кључ за опоравак се тада аутоматски учитава на Мицрософтове сервере.

Ово вас штити од губитка података у случају да заборавите лозинку за Мицрософт налог. Међутим, овај приступ није без мана.

Како то нападач може искористити: Иако је ово боље од тога да уопште нема енкрипције, Мицрософт може бити приморан да влади открије ваш кључ за енкрипцију. Такође, нападач би теоретски могао да искористи процес опоравка Мицрософт налога да би добио приступ вашем кључу и дешифровао ваше податке. Ако нападач има физички приступ вашем рачунару, могао би да искористи овај кључ за опоравак да дешифрује ваше датотеке, заобилазећи вашу лозинку.

Решење: Надоградите на Виндовс 10 Профессионал, омогућите БитЛоцкер преко контролне табле и изаберите опцију да не учитавате кључ за опоравак на Мицрософт сервере.

Многи ССД дискови неадекватно имплементирају БитЛоцкер шифровање

Неки ССД дискови подржавају „хардверско шифровање“. Када користите овај тип диска и омогућите БитЛоцкер, Виндовс ће веровати диску да обавља шифровање, уместо да користи своје стандардне технике. Овај приступ би требало да буде бржи.

Међутим, истраживачи су открили да многи ССД дискови не имплементирају ову функцију правилно. На пример, неки ССД дискови подразумевано користе празну лозинку за заштиту кључа за енкрипцију. Виндовс може показати да је БитЛоцкер укључен, али се енкрипција можда не одвија како треба. БитЛоцкер не би требало да се ослања на ССД дискове за енкрипцију, али то се, нажалост, дешава. Овај проблем је релативно нов и утиче на Виндовс 10, али не и на Виндовс 7.

Како то нападач може искористити: Виндовс може пријавити да је БитЛоцкер омогућен, али ваша енкрипција можда није адекватна. Нападач би потенцијално могао да заобиђе лоше имплементирану енкрипцију ССД диска да би приступио вашим подацима.

Решење: Промените опцију „Конфигуриши коришћење хардверске енкрипције за фиксне дискове“ у групној политици Виндовс-а на „Онемогућено“. Након тога, потребно је дешифровати и поново енкриптовати диск да би промене ступиле на снагу. Овим приступом, БитЛоцкер ће престати да се ослања на диск и обављаће енкрипцију у софтверу.

ТПМ чипови се могу уклонити и деактивирати

Истраживачи безбедности су недавно показали још један потенцијални напад. БитЛоцкер обично чува кључ за енкрипцију у модулу поуздане платформе (ТПМ) вашег рачунара. ТПМ је специјализован хардвер који би требало да буде отпоран на неовлашћен приступ. Међутим, нападач може користити ФПГА плочу и отворени код да извуче кључ из ТПМ-а. Овај процес може оштетити хардвер, али омогућава екстракцију кључа и заобилажење енкрипције.

Како то нападач може искористити: Ако нападач има физички приступ вашем рачунару, може заобићи заштиту ТПМ чипа тако што ће узети хардвер, извући кључ за енкрипцију и тако заобићи БитЛоцкер.

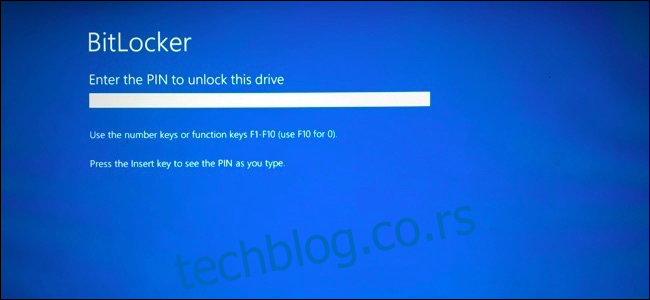

Решење: Подесите БитЛоцкер да захтева ПИН пре покретања у групној политици. Опција „Захтевај ПИН за покретање са ТПМ-ом“ ће приморати Виндовс да користи ПИН за откључавање ТПМ-а приликом покретања. Ово ће додатно заштитити ТПМ, спречавајући нападача да извуче кључ без познавања ПИН-а. ТПМ је отпоран на напад грубом силом, па нападачи не могу једноставно погађати ПИН.

Рачунари у стању мировања су рањиви

Мицрософт препоручује да онемогућите режим спавања (мировања) када користите БитЛоцкер за максималну сигурност. Режим хибернације је у реду, јер можете подесити БитЛоцкер да захтева ПИН приликом покретања или повратка из хибернације. Међутим, у режиму спавања, рачунар остаје укључен, а кључ за енкрипцију се чува у РАМ-у.

Како то нападач може искористити: Ако нападач има физички приступ рачунару, може га пробудити и пријавити се. У Виндовс 10, нападач можда мора да унесе нумерички ПИН. Са физичким приступом, нападач може користити директан приступ меморији (ДМА) да преузме садржај РАМ-а и добије кључ за енкрипцију. Такође, нападач може извести напад хладног покретања (рестартовање рачунара и преузимање кључа из РАМ-а пре него што нестане). За овај процес, могуће је користити замрзиваче за снижавање температуре и успоравање процеса губитка кључа из РАМ-а.

Решење: Искључите или ставите рачунар у хибернацију уместо да га остављате у стању спавања. Користите ПИН пре покретања да појачате сигурност покретања и блокирате нападе хладног покретања. БитЛоцкер ће такође захтевати ПИН при повратку из хибернације ако је тако подешен. Виндовс такође нуди могућност „онемогући нове ДМА уређаје када је рачунар закључан“ кроз поставку групне политике, што пружа додатну заштиту, чак и ако је нападач добио приступ рачунару док је био укључен.

За додатне информације, Мицрософт нуди детаљну документацију о обезбеђивању БитЛоцкер-а на својој веб страници.