Ako sprovedete sigurnosnu reviziju vašeg Linux sistema uz pomoć Lynis-a, možete značajno povećati nivo zaštite vašeg računara. U današnje vreme, bezbednost je najvažnija stavka za sve uređaje koji su povezani na internet. Saznajte kako da efikasno osigurate svoj sistem.

Koliko je zapravo siguran vaš Linux računar?

Lynis vrši detaljnu analizu vašeg Linux operativnog sistema putem niza automatizovanih testova, ispitujući brojne sistemske komponente i konfiguracije. Rezultate prikazuje u obliku ASCII izveštaja, koristeći različite boje kako bi istakao upozorenja, predloge i akcije koje treba preduzeti.

Sajber bezbednost zahteva balansiran pristup. Ekstremna paranoja nikome ne koristi, ali koliko ozbiljno treba da shvatimo potencijalne pretnje? Ako posećujete samo proverene sajtove, ne otvarate sumnjive priloge niti klikćete na nepoznate linkove iz mejlova, i koristite jake, različite lozinke za sve naloge, da li postoji realna opasnost, naročito ako koristite Linux?

Pogledajmo ovo sa druge strane. Linux nije imun na zlonamerni softver. U stvari, prvi računarski crv bio je usmeren na Unix računare 1988. godine. Rootkitovi, nazvani po Unix superkorisniku (root) i zbirci softvera (kit), sami se instaliraju kako bi izbegli detekciju, omogućavajući napadaču pristup superkorisničkim privilegijama.

Zašto su nazvani po root-u? Zato što je prvi rootkit objavljen 1990. godine i bio je namenjen sistemima Sun Microsystems koji su koristili SunOS Unix.

Dakle, maliciozni softver je svoj početak imao na Unix-u, zatim se preusmerio na Windows kada je postao popularan, a sada, s obzirom na to da Linux preuzima primat, ponovo se vraća. Operativni sistemi koji su slični Linuxu i Unixu, poput macOS-a, sada su pod punom pažnjom sajber pretnji.

Koja opasnost ostaje ako ste oprezni, razumni i pažljivi pri korišćenju računara? Odgovor je dug i kompleksan. Ukratko, sajber napadi su brojni i raznoliki i mogu da izvedu akcije koje su se do skoro smatrale nemogućim.

Rootkitovi, poput Ryuk-a, mogu da inficiraju računare čak i kada su isključeni, iskorišćavajući Wake-on-LAN funkciju. Dokaz koncepta koda je takođe razvijen, a uspešan „napad“ su demonstrirali istraživači sa Univerziteta Ben-Gurion u Negevu, koji je omogućio sajber napadačima da eksfiltriraju podatke sa računara koji nije povezan na mrežu.

Nemoguće je predvideti šta će sajber pretnje moći da učine u budućnosti. Ipak, znamo koje tačke odbrane računara su ranjive. Bez obzira na prirodu sadašnjih ili budućih napada, važno je da popunimo te praznine.

Od ukupnog broja sajber napada, samo mali broj ciljano je usmeren na određene organizacije ili pojedince. Većina pretnji je nasumična jer maliciozni softver ne bira žrtve. Automatsko skeniranje portova i druge tehnike traže ranjive sisteme i napadaju ih. Ako ste ranjivi, sami sebe stavljate u poziciju žrtve.

Tu na scenu stupa Lynis.

Instaliranje Lynis-a

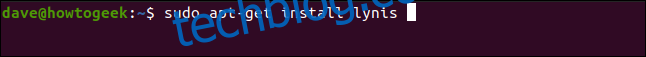

Da biste instalirali Lynis na Ubuntu, pokrenite sledeću komandu:

sudo apt-get install lynis

Na Fedori ukucajte:

sudo dnf install lynis

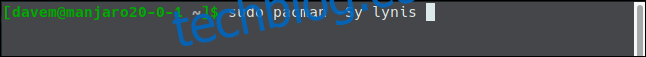

Na Manjaro-u koristite pacman:

sudo pacman -Sy lynis

Sprovođenje revizije

Lynis je aplikacija zasnovana na terminalu, bez grafičkog interfejsa. Da biste pokrenuli reviziju, otvorite prozor terminala. Poželjno je da ga razvučete do pune visine ekrana radi bolje preglednosti, s obzirom na obim informacija koje će Lynis prikazati.

Takođe je praktičnije otvoriti poseban prozor terminala za Lynis. Tokom analize će biti potrebno dosta skrolovanja, pa je bolje da se ne meša sa prethodnim komandama, što će olakšati navigaciju kroz rezultate.

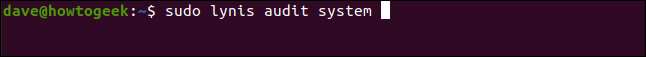

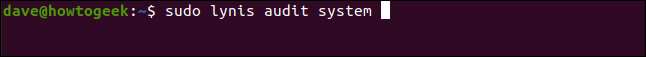

Da biste pokrenuli reviziju, ukucajte sledeću jednostavnu komandu:

sudo lynis audit system

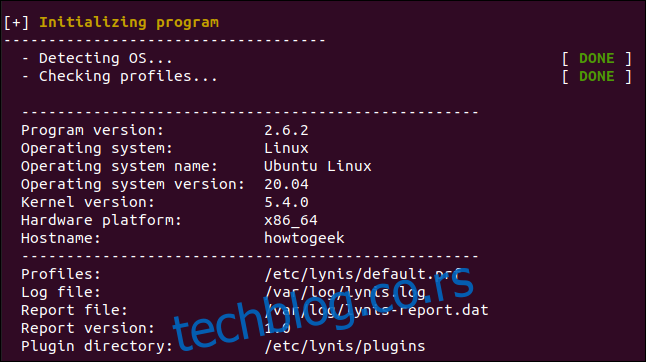

Nazivi kategorija, naslovi testova i rezultati će se ispisivati u prozoru terminala kako se svaka kategorija testova bude završavala. Revizija traje najviše nekoliko minuta. Kada se završi, bićete vraćeni na komandnu liniju. Za pregled nalaza, samo skrolujte kroz prozor terminala.

Prvi deo revizije otkriva verziju Linuxa, izdanje kernela i druge sistemske detalje.

Oblasti na koje treba obratiti pažnju su označene žutom bojom (predlozi) i crvenom bojom (upozorenja na koja treba reagovati).

Ispod je primer upozorenja. Lynis je analizirao konfiguraciju postfix servera pošte i označio potencijalni problem vezan za baner. Kasnije možemo dobiti više detalja o tome šta je tačno pronađeno i zašto bi to moglo da bude problem.

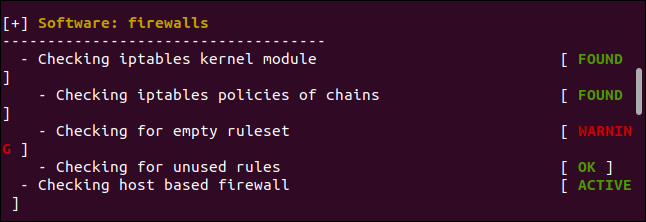

U nastavku, Lynis nas upozorava da firewall nije konfigurisan na Ubuntu virtuelnoj mašini koju koristimo.

Pređite kroz svoje rezultate da biste videli šta je Lynis označio. Na dnu izveštaja revizije videćete ekran sa rezimeom.

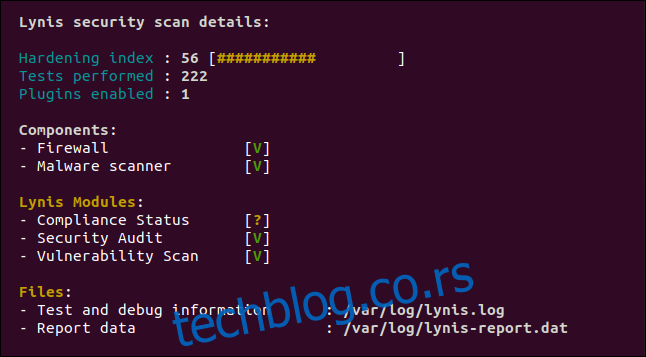

„Indeks očvršćavanja“ je rezultat vaše analize. Dobili smo 56 od 100, što nije sjajno. Obavljena su 222 testa i jedan Lynis dodatak je omogućen. Ako odete na Lynis Community Edition stranicu za preuzimanje i pretplatite se na bilten, dobićete veze do više dodataka.

Postoji mnogo dodataka, uključujući one za reviziju prema standardima kao što su GDPR, ISO27001 i PCI-DSS.

Zeleno V označava potvrdu. Možda ćete videti i žute znakove pitanja i crvene X-ove.

Imamo zelene potvrde jer imamo firewall i skener malvera. U svrhu testiranja, takođe smo instalirali rkhunter, detektor rootkit-ova, da vidimo da li će ga Lynis otkriti. Kao što vidite gore, jeste; dobili smo zelenu potvrdu pored „Skener malvera“.

Status usklađenosti je nepoznat jer revizija nije koristila dodatak za usklađenost. U ovom testu su korišćeni moduli za bezbednost i ranjivosti.

Generišu se dva fajla: log i data fajl. Data fajl koji se nalazi na „/var/log/lynis-report.dat” je onaj koji nas zanima. Sadržaće kopiju rezultata (bez isticanja boja) koje možemo videti u prozoru terminala. Ovo je korisno da pratite kako se vaš indeks očvršćavanja poboljšava tokom vremena.

Ako skrolujete unazad u prozoru terminala, videćete listu predloga i još jedno upozorenje. Upozorenja su stavke „velike karte“, pa ćemo ih pogledati.

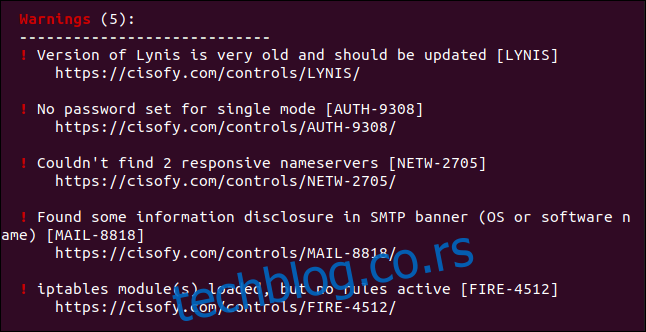

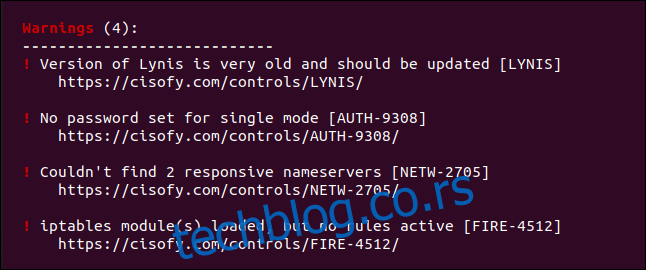

Ovo su pet upozorenja:

„Verzija Lynis-a je veoma stara i treba je ažurirati”: Ovo je zapravo najnovija verzija Lynis-a u Ubuntu repozitorijumima. Iako je stara samo 4 meseca, Lynis ovo smatra veoma starim. Verzije u paketima Manjaro i Fedora bile su novije. Ažuriranja u menadžerima paketa će uvek verovatno malo kasniti. Ako zaista želite najnoviju verziju, možete klonirati projekat sa GitHub-a i održavati ga sinhronizovanim.

„Lozinka nije postavljena za pojedinačni režim“: Single je režim oporavka i održavanja u kojem je aktivan samo root korisnik. Za ovaj režim po defaultu nije postavljena lozinka.

„Nisam mogao da pronađem 2 servera imena koji reaguju“: Lynis je pokušao da komunicira sa dva DNS servera, ali nije uspeo. Ovo je upozorenje da, ako trenutni DNS server ne uspe, neće biti automatskog prelaska na drugi.

„Otkrivanje nekih informacija u SMTP baneru“: Otkrivanje informacija se dešava kada aplikacije ili mrežna oprema daju svoje brojeve proizvođača i modela (ili druge informacije) u standardnim odgovorima. Ovo može dati potencijalnim napadačima ili automatizovanom malveru uvid u vrste ranjivosti koje treba da provere. Kada identifikuju softver ili uređaj sa kojim su povezani, jednostavno pretraživanje će pronaći ranjivosti koje mogu pokušati da iskoriste.

„iptables modul(i) je učitan, ali nema aktivnih pravila“: Linux firewall je pokrenut i radi, ali za njega nisu postavljena pravila.

Rešavanje upozorenja

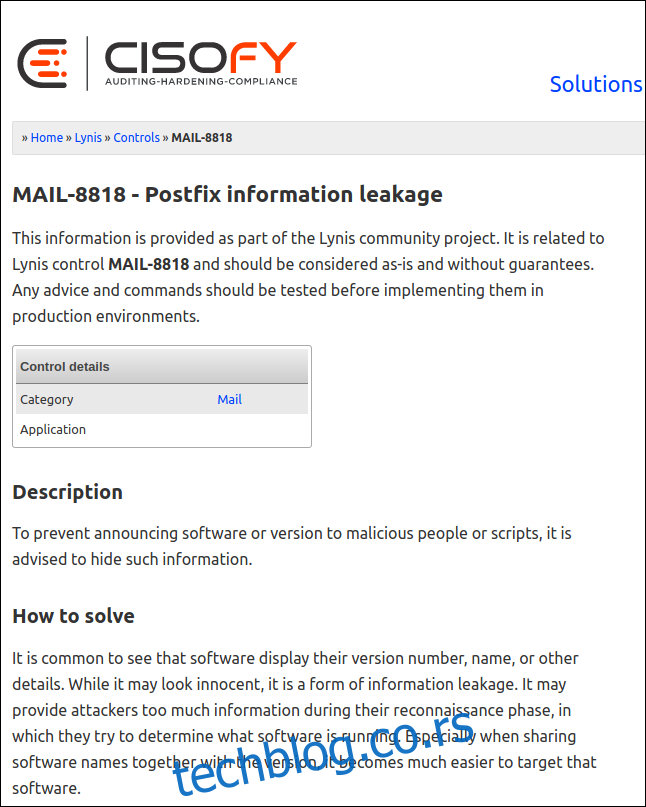

Svako upozorenje ima vezu ka veb stranici koja opisuje problem i šta možete da uradite da biste ga rešili. Samo postavite pokazivač miša iznad jedne od veza, a zatim pritisnite Ctrl i kliknite na nju. Vaš default pretraživač će se otvoriti na veb stranici za tu poruku ili upozorenje.

Stranica ispod se otvorila kada smo Ctrl+kliknuli na link za četvrto upozorenje koje smo obradili u prethodnom odeljku.

Možete pregledati svako od ovih i odlučiti na koja upozorenja ćete odgovoriti.

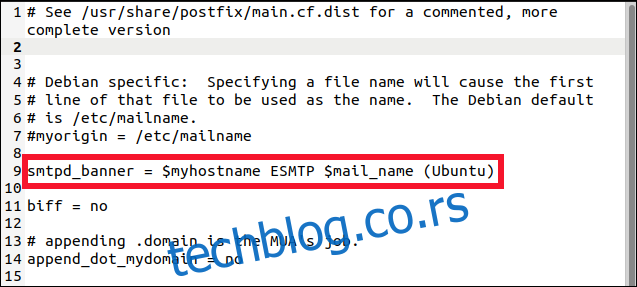

Gornja veb stranica objašnjava da je default isecak informacija („baner“) koji se šalje udaljenom sistemu kada se poveže sa Postfix serverom pošte konfigurisan na našem Ubuntu računaru previše opsežan. Nema koristi od pružanja previše informacija — u stvari, to se često koristi protiv vas.

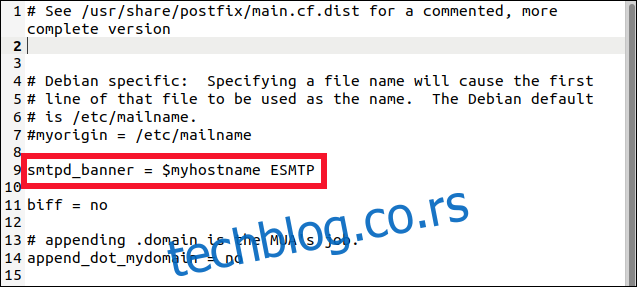

Veb stranica nam takođe govori da se baner nalazi u „/etc/postfix/main.cf“. Savetuje nas da ga smanjimo tako da prikazuje samo „$myhostname ESMTP“.

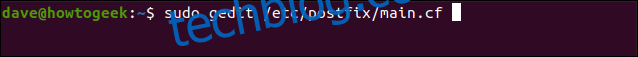

Kucamo sledeće da bismo uredili datoteku kako Lynis preporučuje:

sudo gedit /etc/postfix/main.cf

Lociramo liniju u datoteci koja definiše baner.

Uređujemo ga tako da prikazuje samo tekst koji je Lynis preporučio.

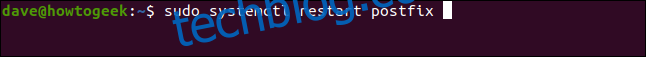

Čuvamo naše promene i zatvaramo gedit. Sada moramo ponovo da pokrenemo Postfix server pošte da bi promene stupile na snagu:

sudo systemctl restart postfix

Sada, hajde da još jednom pokrenemo Lynis i vidimo da li su naše promene imale efekta.

Odeljak „Upozorenja“ sada prikazuje samo četiri. Onaj koji se odnosi na Postfix je nestao.

Jedno manje, i samo još četiri upozorenja i 50 predloga!

Koliko daleko treba ići?

Ako nikada niste radili na očvršćavanju sistema na vašem računaru, verovatno ćete imati otprilike isti broj upozorenja i predloga. Trebalo bi sve da ih pregledate i, vođeni Lynis veb stranicama za svaku od njih, donesete odluku o tome da li da se pozabavite tim problemom.

Idealno bi, naravno, bilo da pokušamo sve da rešimo. Ipak, to može biti lakše reći nego učiniti. Osim toga, neki od predloga mogu biti preterani za prosečan kućni računar.

Da li je potrebno staviti na crnu listu USB upravljačke programe kernela da biste onemogućili pristup USB-u kada ga ne koristite? Za kritičan računar koji pruža osetljive poslovne usluge, ovo bi moglo biti neophodno. Ali za Ubuntu kućni računar? Verovatno ne.