Распберри Пи је сада свуда, због чега је запао за око претњи и сајбер криминалаца. Показаћемо вам како да обезбедите свој Пи двофакторском аутентификацијом.

Преглед садржаја

Невероватни Распберри Пи

Тхе Распберри Пи је рачунар на једној плочи. Покренут је у Великој Британији 2012. године са намером да наведе децу да се петљају, креирају и уче код. Оригинални фактор облика је била плоча величине кредитне картице, напајана пуњачем за телефон.

Обезбеђује ХДМИ излаз, УСБ портове, мрежно повезивање и покреће Линук. Каснији додаци у линију укључивали су још мање верзије дизајниране да буду уграђене у производе или да раде као системи без главе. Цене се крећу од 5 долара за минималисте Пи Зеро, до 75 долара за Пи 4 Б/8 ГБ.

Његов успех је био невероватан; преко 30 милиона ових сићушних рачунара продато је широм света. Хобисти су урадили невероватне и инспиративне ствари са њима, укључујући плутајући један до ивице свемира и назад на балону.

Нажалост, када рачунарска платформа постане довољно распрострањена, она неизбежно привлачи пажњу сајбер криминалаца. Ужасно је помислити колико Пи користи подразумевани кориснички налог и лозинку. Ако је ваш Пи јавни и доступан са интернета путем Сецуре Схелл (ССХ), мора бити безбедан.

Чак и ако немате вредне податке или софтвер на свом Пи, морате га заштитити јер ваш Пи није стварна мета — то је само начин да уђете у своју мрежу. Када актер претње има упориште у мрежи, он ће се окренути другим уређајима за које је заправо заинтересован.

Двофакторска аутентификација

Аутентификација — или добијање приступа систему — захтева један или више фактора. Фактори су категорисани на следећи начин:

Нешто што знате: као што је лозинка или -фраза.

Нешто што имате: као мобилни телефон, физички токен или кључ.

Нешто што јесте: биометријско очитавање, попут отиска прста или скенирања мрежњаче.

Вишефакторска аутентификација (МФА) захтева лозинку и једну или више ставки из других категорија. За наш пример, користићемо лозинку и мобилни телефон. Мобилни телефон ће покретати апликацију Гоогле аутентификатор, а Пи ће покретати Гоогле модул за аутентификацију.

Апликација за мобилни телефон је повезана са вашим Пи скенирањем КР кода. Ово преноси неке основне информације на ваш мобилни телефон са Пи, осигуравајући да њихови алгоритми за генерисање бројева истовремено производе исте кодове. Кодови се називају једнократне лозинке засноване на времену (ТОТП).

Када прими захтев за повезивање, ваш Пи генерише код. Користите апликацију за аутентификацију на свом телефону да видите тренутни код, а онда ће ваш Пи од вас тражити лозинку и шифру за аутентификацију. И ваша лозинка и ТОТП морају бити тачни пре него што вам буде дозвољено да се повежете.

Конфигурисање Пи

Ако обично користите ССХ на свом Пи, вероватно је то систем без главе, па ћемо га конфигурисати преко ССХ везе.

Најсигурније је направити две ССХ везе: једну за конфигурисање и тестирање, а другу да делује као сигурносна мрежа. На овај начин, ако се закључате са свог Пи, и даље ћете имати активну другу активну ССХ везу. Промена ССХ подешавања неће утицати на везу у току, тако да можете користити другу да поништите све промене и поправите ситуацију.

Ако се догоди најгоре и потпуно сте закључани преко ССХ-а, и даље ћете моћи да повежете свој Пи са монитором, тастатуром и мишем, а затим се пријавите на редовну сесију. То јест, и даље можете да се пријавите, све док ваш Пи може да управља монитором. Међутим, ако то не може, заиста морате да држите ССХ везу са сигурносном мрежом отвореном док не проверите да ли двофакторска аутентификација ради.

Крајња санкција је, наравно, да се оперативни систем поново флешује на Пи-ову микро СД картицу, али покушајмо да то избегнемо.

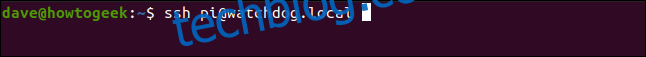

Прво, морамо да успоставимо наше две везе са Пи. Обе команде имају следећи облик:

ssh [email protected]

Име овог Пи је „пас чувар“, али ћете уместо тога унети своје име. Ако сте променили подразумевано корисничко име, користите и то; наше је „пи“.

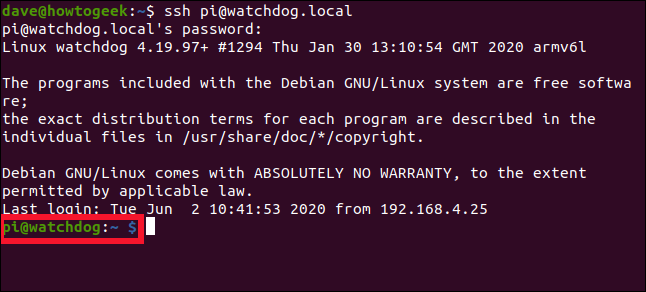

Запамтите, ради сигурности, откуцајте ову команду два пута у различитим прозорима терминала тако да имате две везе са својим Пи. Затим, минимизирајте један од њих, тако да није с пута и да се не би случајно затворио.

Када се повежете, видећете поздравну поруку. Промпт ће показати корисничко име (у овом случају „пи“) и име Пи (у овом случају „пас чувар“).

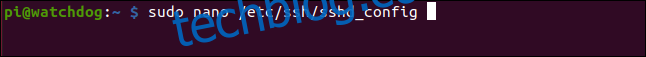

Морате да уредите датотеку „ссхд_цонфиг“. То ћемо урадити у нано уређивачу текста:

sudo nano /etc/ssh/sshd_config

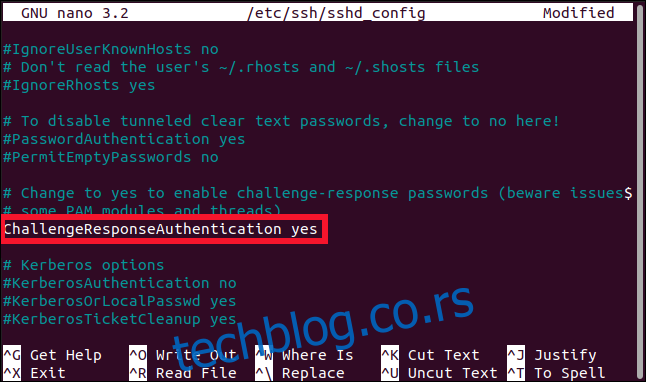

Померајте се кроз датотеку док не видите следећи ред:

ChallengeResponseAuthentication no

Замените „не“ са „да“.

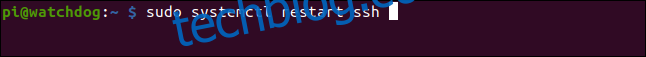

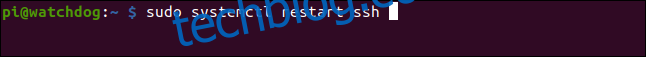

Притисните Цтрл+О да бисте сачували промене у нано, а затим притисните Цтрл+Кс да бисте затворили датотеку. Користите следећу команду да поново покренете ССХ демон:

sudo systemctl restart ssh

Морате да инсталирате Гоогле аутентификатор, који је а Прикључни модул за аутентификацију (ПАМ) библиотека. Апликација (ССХ) ће позвати Линук ПАМ интерфејс, а интерфејс ће пронаћи одговарајући ПАМ модул за сервисирање врсте провјере аутентичности која се тражи.

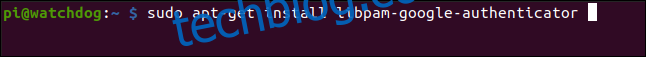

Откуцајте следеће:

sudo apt-get install libpam-google-authenticator

Инсталирање апликације

Апликација Гоогле Аутхентицатор је доступна за иПхоне и Андроид, па само инсталирајте одговарајућу верзију за свој мобилни телефон. Такође можете да користите Аутхи и друге апликације које подржавају ову врсту кода за потврду идентитета.

Конфигурисање двофакторске аутентификације

На налогу који ћете користити када се повежете са Пи преко ССХ-а, покрените следећу команду (не укључујте судо префикс):

google-authenticator

Бићете упитани да ли желите да токени за аутентификацију буду временски засновани; притисните И, а затим притисните Ентер.

А Брз одговор (КР) код се генерише, али је шифрован јер је шири од терминалског прозора од 80 колона. Превуците прозор шире да бисте видели код.

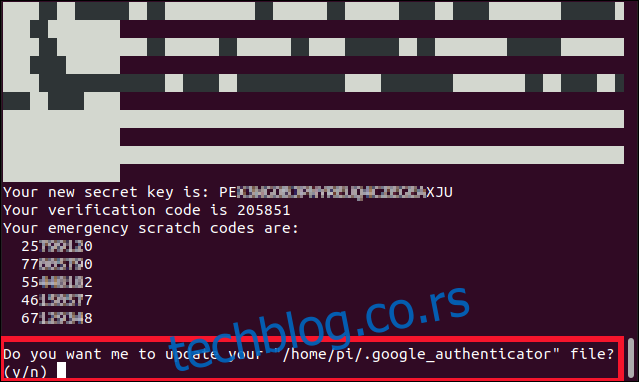

Такође ћете видети неке безбедносне кодове испод КР кода. Они су уписани у датотеку под називом „.гоогле_аутхентицатор“, али можда бисте желели да сада направите њихову копију. Ако икада изгубите могућност да добијете ТОТП (ако изгубите мобилни телефон, на пример), можете користити ове кодове за аутентификацију.

Морате одговорити на четири питања, од којих је прво:

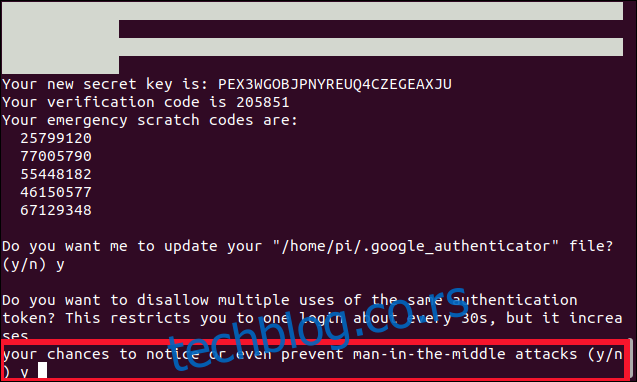

Do you want me to update your "/home/pi/.google_authenticator" file? (y/n)

Притисните И, а затим притисните Ентер.

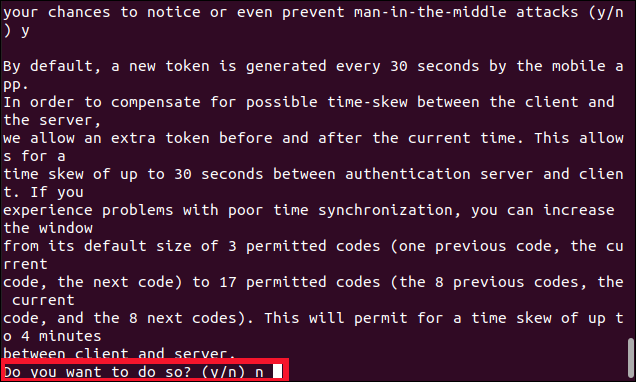

Следеће питање поставља питање да ли желите да спречите вишеструку употребу истог кода у року од 30 секунди.

Притисните И, а затим притисните Ентер.

Треће питање поставља питање да ли желите да проширите прозор прихватања за ТОТП токене.

Притисните Н као одговор на ово, а затим притисните Ентер.

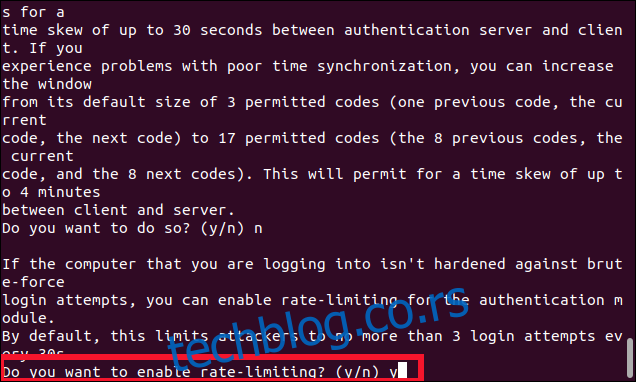

Последње питање је: „Да ли желите да омогућите ограничавање брзине?“

Откуцајте И, а затим притисните Ентер.

Вратили сте се на командну линију. Ако је потребно, превуците прозор терминала шире и/или скролујте нагоре у прозору терминала како бисте могли да видите цео КР код.

На свом мобилном телефону отворите апликацију за аутентификацију, а затим притисните знак плус (+) у доњем десном углу екрана. Изаберите „Скенирај КР код“, а затим скенирајте КР код у прозору терминала.

Нови унос ће се појавити у апликацији за аутентификацију названу по имену хоста Пи, а шестоцифрени ТОТП код ће бити наведен испод њега. Приказује се као две групе од по три цифре да би се олакшало читање, али морате да га откуцате као један, шестоцифрени број.

Анимирани круг поред кода показује колико дуго ће код још важити: пун круг значи 30 секунди, полукруг значи 15 секунди, итд.

Повезивање свега заједно

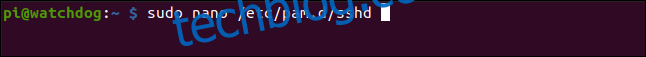

Имамо још једну датотеку за уређивање. Морамо рећи ССХ-у који ПАМ модул за аутентификацију да користи:

sudo nano /etc/pam.d/sshd

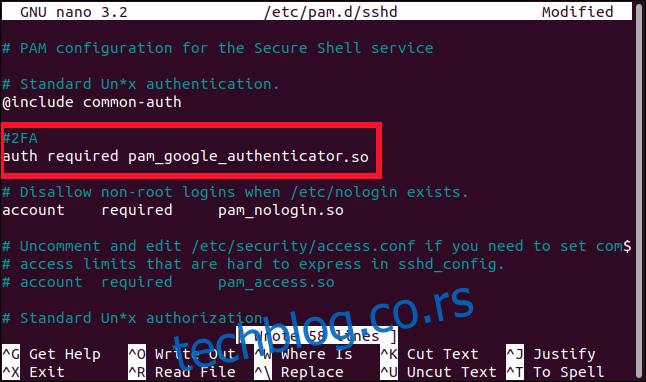

Откуцајте следеће редове при врху датотеке:

#2FA auth required pam_google_authenticator.so

Такође можете изабрати када желите да будете упитани за ТОТП:

Након што унесете лозинку: Откуцајте претходне редове испод „@инцлуде цоммон-аутх“, као што је приказано на слици изнад.

Пре него што се од вас затражи лозинка: Откуцајте претходне редове изнад „@инцлуде цоммон-аутх“.

Обратите пажњу на доње црте (_) које се користе у „пам_гоогле_аутхентицатор.со“, уместо на цртице (-) које смо раније користили са командом апт-гет за инсталирање модула.

Притисните Цтрл+О да бисте уписали промене у датотеку, а затим притисните Цтрл+Кс да бисте затворили уређивач. Морамо поново да покренемо ССХ последњи пут, а онда смо готови:

sudo systemctl restart ssh

Затворите ову ССХ везу, али оставите другу ССХ везу са сигурносном мрежом да ради док не верификујемо овај следећи корак.

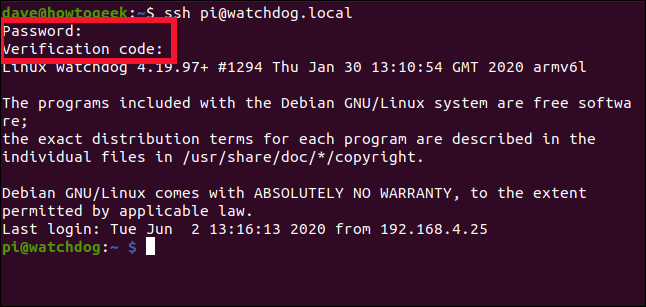

Уверите се да је апликација за аутентификацију отворена и спремна на вашем мобилном телефону, а затим отворите нову ССХ везу са Пи:

ssh [email protected]

Требало би да будете упитани за лозинку, а затим и за код. Унесите код са свог мобилног телефона без размака између бројева. Као и ваша лозинка, не одјекује на екрану.

Ако све иде по плану, требало би да вам буде дозвољено да се повежете на Пи; ако не, користите ССХ везу са сигурносном мрежом да бисте прегледали претходне кораке.

Боље сигурније него жао

Да ли сте приметили „р“ у „сигурније“ изнад?

Заиста, сада сте безбеднији него што сте били раније када се повезујете на Распберри Пи, али ништа никада није 100 посто безбедно. Постоје начини да се заобиђе двофакторска аутентификација. Оне се ослањају на друштвени инжењеринг, нападе човека у средини и човека на крајњој тачки, замену СИМ картице и друге напредне технике које, очигледно, овде нећемо описивати.

Па, зашто се мучити са свим овим ако није савршено? Па, из истог разлога зашто закључавате улазна врата када одлазите, иако постоје људи који могу да браве – већина не може.