ССХ је одлична технологија; можете га користити да сакријете ВПН саобраћај помоћу њега, обезбедите своју везу са веб локацијама и још много тога. Једини проблем је сваки пут када покушате да се пријавите на удаљену машину, морате да унесете своју лозинку и то може бити заморно. Ако сте програмер који жели да се повеже са много машина преко ССХ-а одједном помоћу Басх скрипте, или само неко ко користи Сецуре Схелл и мука је од уноса лозинки, постоји решење: ССХ без лозинке. Овај процес укључује генерисање безбедног ССХ кључа на главној машини и дељење као начина за приступ рачунару. Ово ће омогућити свакоме ко има кључ да се пријави, чак и ако не зна лозинку. Ево како да то покренете.

Преглед садржаја

Шта су ССХ кључеви?

ССХ кључ је јединствена идентификациона датотека која се користи са Сецуре Схелл-ом. Сврха ових кључева је да обезбеде јединствени идентитет кориснику и означе их као „поуздане“ приликом пријављивања. Сами ови кључеви су више од датотека које доказују нечији идентитет. У ствари, ССХ омогућава корисницима да се пријаве помоћу кључа, а не лозинке. Значи, уместо да будете приморани да унесете лозинку сваки пут када се пријавите преко ССХ-а, користите ССХ кључ.

ССХ кључ је безбедно смештен на вашој Линук инсталацији и одатле се можете пријавити на удаљену машину колико год желите без лозинке.

Генерисање безбедних ССХ кључева

Генерисање безбедног ССХ кључа прво захтева да ССХ ради. Схватите да ово не значи нужно да морате имати ССХ сервер. Само да основни ССХ алати и технологије раде на вашем Линук рачунару. Нисте сигурни како да подесите ССХ? Пратите наш водич о томе овде.

Увек генеришите ССХ кључеве на систему који хостује ССХ сервер. Не покушавајте да их генеришете на серверу који не хостује ССХ сесију и копирајте је на ССХ хост машину. Неће радити.

Да бисте започели процес генерисања кључева, отворите терминал. Унутар прозора терминала покрените:

ssh-keygen -t rsa

Покретање ссх-кеигена ће одштампати „Генерисање јавног/приватног пара кључева РСА“. То значи да вам систем генерише и јавни и приватни кључ за коришћење. Јавни кључеви су они које свако може да користи и требало би да их дате. Приватни кључ је, с друге стране, нешто што никада не би требало да делите ни са ким. Отуда и назив „приватно“.

Кључеви ће се сачувати на /хоме/усернаме/.ссх/ид_рса.

Напомена: НЕМОЈТЕ БРИСАТИ фасциклу ~/.ссх, јер садржи ваше кључеве. Ако на било који начин покварите ову фасциклу, а затим покушате да се пријавите на ову машину даљински, ССХ промпт неће успети. Такође ће одштампати упозорење и закључати вас.

ССХ кључеви на удаљеној машини

Сада када су ССХ кључеви (и јавни и приватни) креирани и спремни за употребу, мораћете да их копирате у систем са којег желите да се пријавите. Важно је да поновите овај процес на свим машинама на које планирате да се пријавите преко ССХ-а. У супротном, они који немају кључ ће морати да се пријаве помоћу методе лозинке.

Да бисте додали кључеве удаљеном систему, следите овај пример. Уверите се да то радите са хост машине преко ССХ-а.

ssh [email protected] mkdir -p .ssh

Покретање ове ссх команде ће креирати скривену ~/.ссх фасциклу у кућном директоријуму удаљене машине (са корисником који је коришћен за пријаву). Ова фасцикла је важна, јер ћемо овде копирати новогенерисане датотеке ССХ кључева.

Да бисте копирали ССХ кључеве, покрените још једну команду са ССХ хост машине на удаљену машину којој су потребни кључеви:

cat .ssh/id_rsa.pub | ssh [email protected] 'cat >> .ssh/authorized_keys'

Копирање ће трајати неколико секунди, у зависности од брзине мреже. Када се заврши, удаљени рачунар ће имати генерисане кључеве и моћи ће да се пријави на ССХ хост рачунар без лозинке.

Прављење резервне копије ССХ кључева

ССХ кључеви су корисне ствари и сваки је јединствен. Управо због тога, њихова резервна копија је најбољи начин деловања. Проблем је у томе што ако га сачувате негде другде, неко може пронаћи ваш ССХ кључ, задржати га и користити за себе. Дакле, питање је, који је добар начин да се безбедно направи резервна копија ССХ кључа? Шифровање.

Најбржи, најефикаснији (и најлакши начин) за шифровање је коришћење ГнуПГ-а. Сама алатка је уграђена у већину алата за шифровање који су већ на Линук-у, и она је неопходна када се покрене шифровање датотека. Да бисте инсталирали ГнуПГ, отворите терминал и потражите „гпг“ у свом менаџеру пакета. Програм би требало лако пронаћи, чак и на веома нејасним дистрибуцијама Линука.

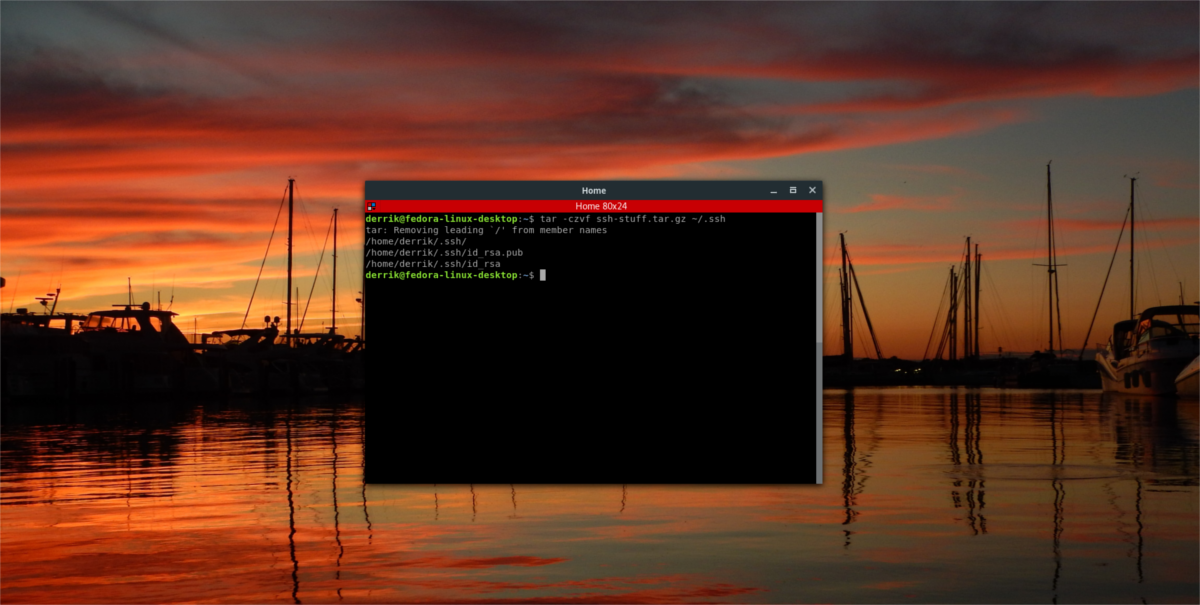

Када се ГПГ покрене и покрене, покрените процес шифровања компримовањем вашег ~/.ссх директоријума у тар архивску датотеку. Ово ће учинити тако да нема потребе да појединачно шифрујете сваку датотеку у фасцикли ~/.ссх.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Када се компресија заврши, покрените процес шифровања.

Напомена: пре шифровања, покрените гпг у терминалу да бисте генерисали нови прстен за кључеве.

gpg -c ssh-stuff.tar.gz

Када се процес шифровања заврши, ГнуПГ ће ставити датотеку са ознаком „ссх-стуфф.тар.гз.гпг“. Слободно избришите оригиналну, откључану верзију датотеке. Да бисте дешифровали архиву резервних копија, урадите следеће:

gpg ssh-stuff.tar.gz.gpg