Kompanija Microsoft je potvrdila postojanje kritične ranjivosti nultog dana u operativnom sistemu Windows, koja pogađa sve ključne verzije, uključujući Windows 11, Windows 10, Windows 8.1, pa čak i Windows 7. Ova ranjivost, označena identifikatorom CVE-2022-30190 ili „Follina”, omogućava zlonamernim akterima da daljinski pokreću štetan softver na Windows sistemima bez aktiviranja Windows Defender-a ili drugih sigurnosnih programa. Na sreću, Microsoft je objavio zvanično rešenje za ublažavanje rizika. U ovom tekstu ćemo detaljno opisati postupak zaštite vaših Windows 11/10 računara od ove najnovije ranjivosti nultog dana.

Rešavanje problema ranjivosti „Follina” MSDT Windows nultog dana (jun 2022)

Šta je ranjivost Follina MSDT Windows nultog dana (CVE-2022-30190)?

Pre nego što pređemo na korake za rešavanje ranjivosti, objasnićemo njenu suštinu. Eksploatacija nultog dana, koja je poznata po identifikatoru CVE-2022-30190, povezana je sa alatom za dijagnostiku Microsoft Support Diagnostic Tool (MSDT). Kroz ovu eksploataciju, napadači mogu daljinski izvršavati PowerShell komande putem MSDT-a kada se otvore zlonamerni Office dokumenti.

„Postoji ranjivost koja omogućava daljinsko izvršavanje koda kada se MSDT pozove putem URL protokola iz aplikacije koja ga pokreće, kao što je Word. Napadač koji uspešno iskoristi ovu ranjivost može pokrenuti proizvoljan kod sa istim privilegijama koje ima aplikacija koja poziva MSDT. Napadač tada može instalirati programe, pregledati, menjati ili brisati podatke, ili kreirati nove korisničke naloge u kontekstu dozvoljenom korisničkim pravima“, pojašnjava Microsoft.

Kako objašnjava istraživač Kevin Beaumont, napad koristi funkciju udaljenih šablona u Wordu za preuzimanje HTML datoteke sa udaljenog web servera. Zatim koristi ms-msdt MSProtocol URI šemu za učitavanje koda i izvršavanje PowerShell komandi. Uzgred, ova eksploatacija je nazvana „Follina” jer uzorak datoteke referencira 0438, pozivni broj za Foligno u Italiji.

U ovom trenutku, možete se zapitati zašto Microsoftov „zaštićeni prikaz” neće sprečiti otvaranje veze unutar dokumenta. Odgovor je da se izvršavanje koda može dogoditi čak i izvan dometa zaštićenog prikaza. Istraživač John Hammond je na Twitteru istakao da se veza može izvršiti direktno iz okna za pregled u Exploreru, ako je datoteka u formatu obogaćenog teksta (.rtf).

Prema izveštaju ArsTechnice, istraživači iz Shadow Chaser Group su još 12. aprila skrenuli pažnju Microsoftu na ovu ranjivost. Iako je Microsoft odgovorio nedelju dana kasnije, čini se da je kompanija zanemarila prijavu jer nisu uspeli da reprodukuju isti problem na svojim sistemima. Uprkos tome, ranjivost je sada označena kao nulti dan, a Microsoft preporučuje da se onemogući MSDT URL protokol kao privremeno rešenje za zaštitu računara od ove eksploatacije.

Da li je moj Windows PC ranjiv na Follina eksploataciju?

Na svojoj stranici sa vodičem za sigurnosna ažuriranja, Microsoft je naveo 41 verziju Windows operativnog sistema koji su ranjivi na ranjivost Follina CVE-2022-30190. To uključuje Windows 7, Windows 8.1, Windows 10, Windows 11, pa čak i izdanja Windows Server. Kompletnu listu pogođenih verzija možete pronaći u nastavku:

- Windows 10 verzija 1607 za 32-bitne sisteme

- Windows 10 verzija 1607 za sisteme zasnovane na x64

- Windows 10 verzija 1809 za 32-bitne sisteme

- Windows 10 verzija 1809 za sisteme zasnovane na ARM64

- Windows 10 verzija 1809 za sisteme zasnovane na x64

- Windows 10 verzija 20H2 za 32-bitne sisteme

- Windows 10 verzija 20H2 za sisteme zasnovane na ARM64

- Windows 10 verzija 20H2 za sisteme zasnovane na x64

- Windows 10 verzija 21H1 za 32-bitne sisteme

- Windows 10 verzija 21H1 za sisteme zasnovane na ARM64

- Windows 10 verzija 21H1 za sisteme zasnovane na x64

- Windows 10 verzija 21H2 za 32-bitne sisteme

- Windows 10 verzija 21H2 za sisteme zasnovane na ARM64

- Windows 10 verzija 21H2 za sisteme zasnovane na x64

- Windows 10 za 32-bitne sisteme

- Windows 10 za sisteme zasnovane na x64

- Windows 11 za sisteme zasnovane na ARM64

- Windows 11 za sisteme zasnovane na x64

- Windows 7 za 32-bitne sisteme Service Pack 1

- Windows 7 za sisteme zasnovane na x64 Service Pack 1

- Windows 8.1 za 32-bitne sisteme

- Windows 8.1 za sisteme zasnovane na x64

- Windows RT 8.1

- Windows Server 2008 R2 za sisteme zasnovane na x64 Service Pack 1

- Windows Server 2008 R2 za sisteme zasnovane na x64 Service Pack 1 (instalacija jezgra servera)

- Windows Server 2008 za 32-bitne sisteme Service Pack 2

- Windows Server 2008 za 32-bitne sisteme Service Pack 2 (instalacija jezgra servera)

- Windows Server 2008 za sisteme zasnovane na x64 Service Pack 2

- Windows Server 2008 za sisteme zasnovane na x64 Service Pack 2 (instalacija jezgra servera)

- Windows Server 2012

- Windows Server 2012 (instalacija jezgra servera)

- Windows Server 2012 R2

- Windows Server 2012 R2 (instalacija jezgra servera)

- Windows Server 2016

- Windows Server 2016 (instalacija jezgra servera)

- Windows Server 2019

- Windows Server 2019 (instalacija jezgra servera)

- Windows Server 2022

- Windows Server 2022 (instalacija jezgra servera)

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server, verzija 20H2 (instalacija jezgra servera)

Onemogućite MSDT URL protokol kako biste zaštitili Windows od Follina ranjivosti

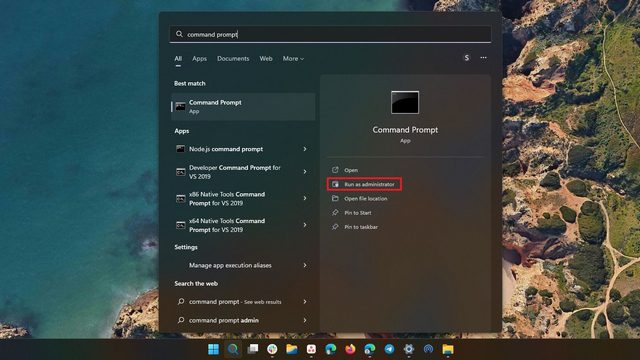

1. Pritisnite taster Windows na tastaturi i ukucajte „cmd“ ili „Command Prompt“. Kada se pojavi rezultat, odaberite „Pokreni kao administrator“ da biste otvorili komandni prozor sa administratorskim pravima.

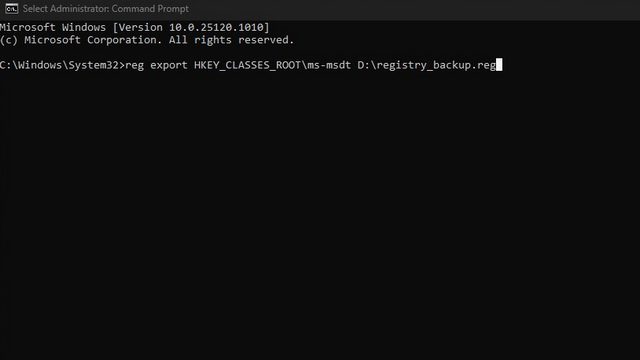

2. Pre izmena registra, upotrebite naredbu ispod da biste napravili rezervnu kopiju. Tako ćete moći da vratite protokol kada Microsoft objavi zvaničnu zakrpu. Putanja datoteke odnosi se na mesto gde želite da sačuvate .reg rezervnu datoteku.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

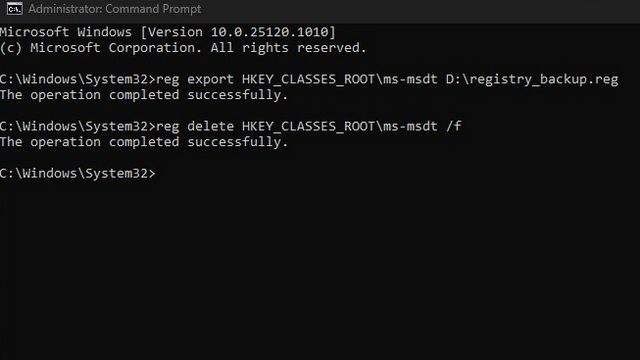

3. Sada možete pokrenuti sledeću naredbu da biste onemogućili MSDT URL protokol. Ako je uspešno, u komandnom prozoru će se prikazati tekst „Operacija je uspešno završena”.

reg delete HKEY_CLASSES_ROOTms-msdt /f

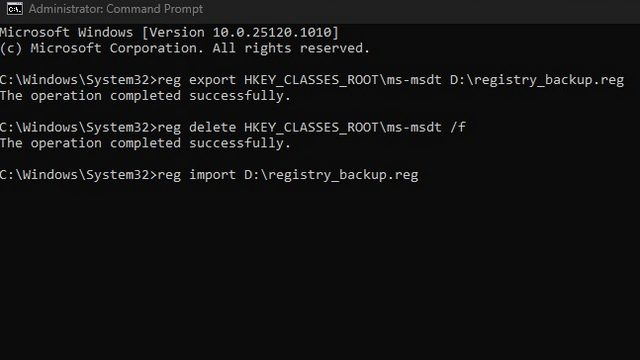

4. Da biste kasnije vratili protokol, moraćete da upotrebite rezervnu kopiju registra koju ste napravili u drugom koraku. Pokrenite naredbu ispod i ponovo ćete imati pristup MSDT URL protokolu.

reg import <file_path.reg>

Zaštitite svoj Windows računar od MSDT Windows nultog dana ranjivosti

Dakle, ovo su koraci koje morate da pratite da biste onemogućili MSDT URL protokol na vašem Windows računaru i sprečili zloupotrebu Follina ranjivosti. Dok Microsoft ne objavi zvaničnu sigurnosnu zakrpu za sve verzije Windows operativnog sistema, možete koristiti ovo privremeno rešenje da biste ostali zaštićeni od CVE-2022-30190 Windows Follina MSDT ranjivosti nultog dana. Kada je reč o zaštiti računara od zlonamernog softvera, takođe bi trebalo razmisliti o instalaciji namenskih alata za uklanjanje zlonamernog softvera ili antivirusnog softvera kako biste se zaštitili od drugih virusa.