ССХ технологиja predstavlja izvanredan način za ostvarivanje terminalnog pristupa drugim računarima i serverima koji koriste Linux operativni sistem, kako putem lokalne mreže, tako i preko interneta. Iako je ova tehnologija izuzetno korisna, ona sa sobom nosi određene bezbednosne rizike koji mogu ugroziti njenu sigurnost. Za prosečnog korisnika, nema potrebe za instalacijom komplikovanih bezbednosnih alata za SSH. Umesto toga, razmotrite sledeće osnovne korake kako biste osigurali vaš SSH server na Linuxu.

Promena podrazumevanog porta za vezu

Najbrži i najjednostavniji način da poboljšate sigurnost vašeg SSH servera jeste da izmenite port koji se koristi za povezivanje. Podrazumevano, SSH server koristi port 22. Da biste ovo promenili, otvorite terminal na vašem računaru i preko njega se povežite na udaljeni računar koji hostuje SSH server.

ssh [email protected]

Nakon što se povežete, pređite sa regularnog korisnika na root korisnika. Ukoliko imate root nalog, prijava sa `su` je dobar izbor. U suprotnom, neophodno je da dobijete pristup putem komande `sudo`.

su -

ili

sudo -s

Kada dobijete administratorski pristup, otvorite konfiguracionu datoteku za SSH server koristeći Nano tekst editor.

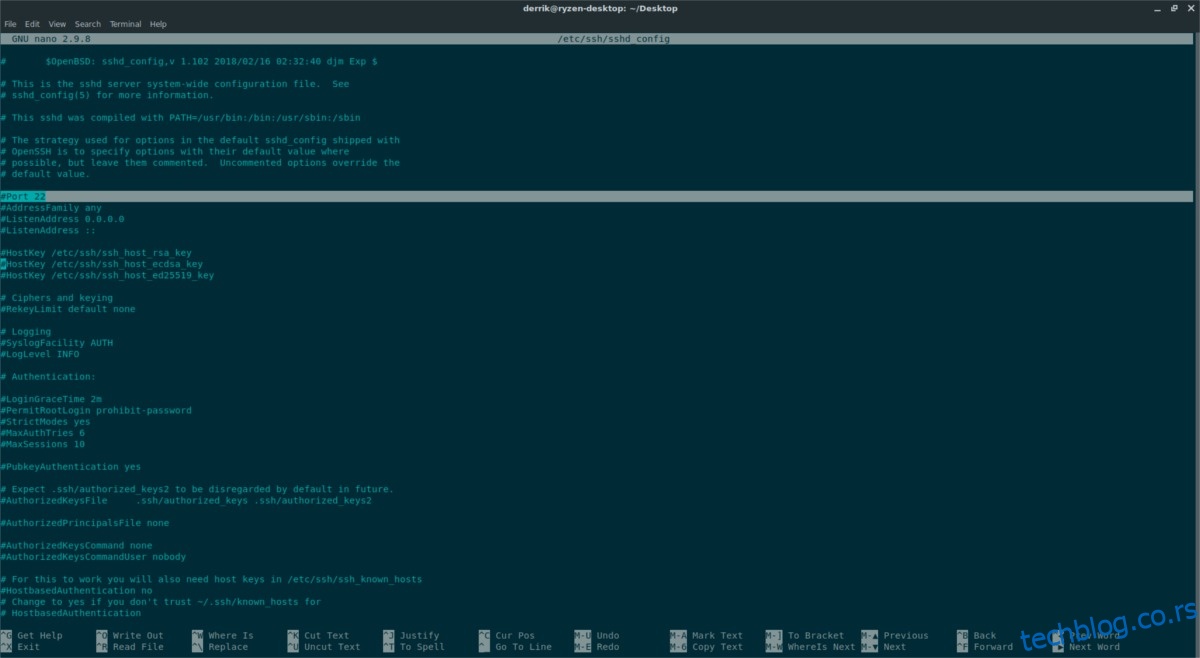

nano /etc/ssh/sshd_config

U konfiguracionoj datoteci, pronađite liniju koja sadrži „Port 22“. Uklonite znak „#“ ako postoji, a zatim promenite broj „22“ u neki drugi broj. Obično je dovoljan port iznad 100, ili čak neki broj u rasponu od 1000. Nakon što promenite broj porta, pritisnite kombinaciju tastera Ctrl + O da biste sačuvali izmene. Zatim izađite iz editora pritiskom na Ctrl + X.

Samo uređivanje konfiguracione datoteke neće odmah prebaciti vaš SSH server na novi port. Potrebno je ručno ponovo pokrenuti servis.

systemctl restart sshd

Nakon pokretanja komande `systemctl`, SSH demon bi trebalo da se restartuje i primeni nova podešavanja. Ako restartovanje demona ne uspe, alternativna opcija je da ponovo pokrenete celu SSH server mašinu:

reboot

Nakon ponovnog pokretanja demona (ili mašine), SSH neće biti dostupan preko porta 22. Stoga, povezivanje preko SSH će zahtevati ručno navođenje novog porta.

Napomena: Obavezno zamenite „1234“ sa portom koji ste postavili u SSH konfiguracionoj datoteci.

ssh -p 1234 [email protected]

Onemogućavanje prijave lozinkom

Još jedan efikasan način da osigurate vaš SSH server jeste da uklonite mogućnost prijave putem lozinke i umesto toga koristite prijavu putem SSH ključeva. Prelazak na SSH ključeve stvara krug poverenja između vašeg SSH servera i udaljenih računara koji poseduju vaš ključ. To je šifrovana datoteka lozinke koju je teško probiti.

Prvo je potrebno da podesite SSH ključ na vašem serveru. Kada su ključevi podešeni, otvorite terminal i pristupite SSH konfiguracionoj datoteci.

su -

ili

sudo -s

Zatim otvorite konfiguraciju u Nano tekst editoru sa:

nano /etc/ssh/sshd_config

Podrazumevano, SSH serveri upravljaju autentifikacijom korisnika putem lozinke. Iako je korišćenje jake lozinke dobar pristup, šifrovani SSH ključevi na pouzdanim računarima su brži, praktičniji i sigurniji. Da biste prešli na „prijavu bez lozinke“, pogledajte SSH konfiguracionu datoteku. Unutar ove datoteke, pronađite unos koji glasi „PasswordAuthentication“.

Uklonite simbol „#“ ispred „PasswordAuthentication“ i proverite da li je ispred njega reč „no“. Ukoliko je sve u redu, sačuvajte izmene u SSH konfiguraciji pritiskom na Ctrl + O na tastaturi.

Nakon čuvanja konfiguracije, zatvorite Nano koristeći Ctrl + X i ponovo pokrenite SSHD kako biste primenili promene.

systemctl restart sshd

Ukoliko ne koristite `systemd`, pokušajte da ponovo pokrenete SSH koristeći sledeću komandu:

service ssh restart

Sledeći put kada se udaljeni računar pokuša prijaviti na ovaj SSH server, sistem će proveriti da li postoje odgovarajući ključevi i omogućiće pristup bez potrebe za lozinkom.

Onemogućavanje root naloga

Onemogućavanje root naloga na vašem SSH serveru je način da umanjite potencijalnu štetu koja može nastati ukoliko neovlašćeni korisnik uspe da ostvari pristup putem SSH. Da biste onemogućili root nalog, neophodno je da barem jedan drugi korisnik na vašem SSH serveru može da dobije root pristup putem `sudo`. To će osigurati da i dalje možete dobiti pristup na sistemskom nivou ukoliko je to potrebno, bez potrebe za root lozinkom.

Napomena: uverite se da korisnici koji imaju pristup root privilegijama putem `sudo` imaju sigurnu lozinku. U suprotnom, onemogućavanje naloga superkorisnika nema svrhu.

Da biste onemogućili root nalog, podignite terminal na superkorisničke privilegije:

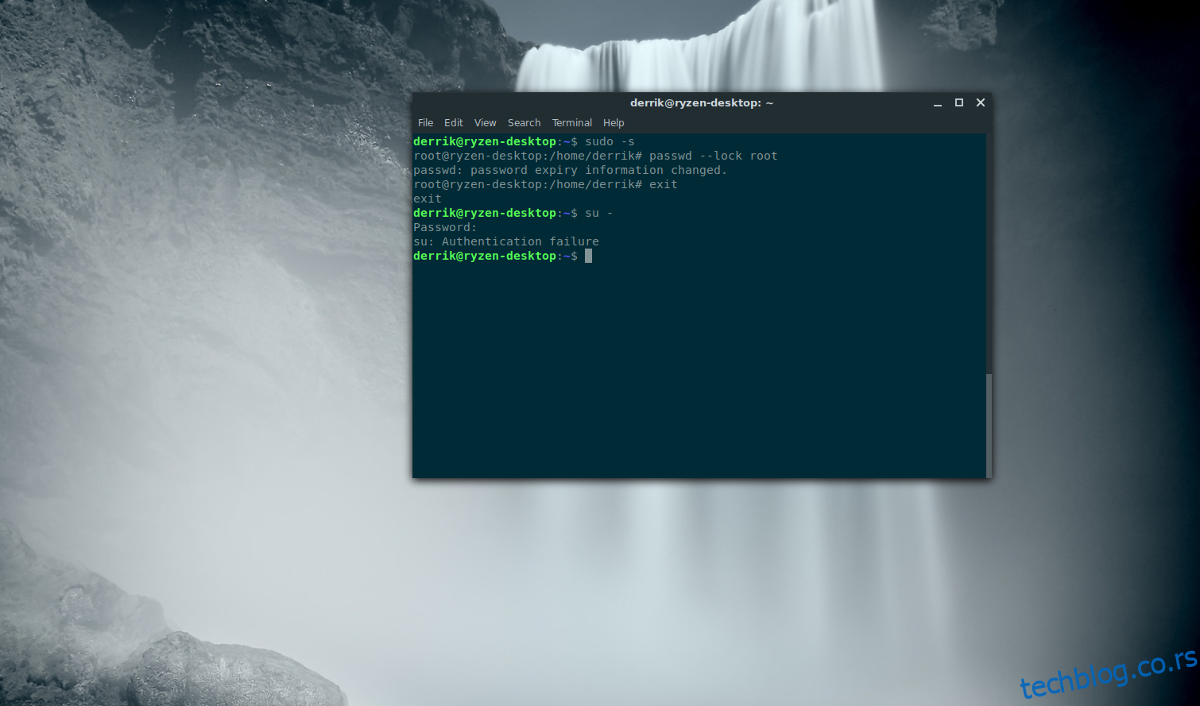

sudo -s

Korišćenje `sudo -s` zaobilazi potrebu da se prijavite koristeći `su`, i umesto toga omogućava root shell pristup preko `sudoers` datoteke. Sada, kada shell ima pristup superkorisnika, pokrenite komandu `passwd` i zaključajte root nalog koristeći `–lock`.

passwd --lock root

Pokretanje gornje komande zaključava lozinku root naloga, čineći prijavljivanje putem `su` nemogućim. Od sada, korisnici mogu pristupiti putem SSH-a samo kao lokalni korisnici, a zatim mogu preći na root nalog putem `sudo` privilegija.