Напад човек у средини (МИТМ) је када лош актер прекине успостављени мрежни разговор или пренос података. Нападач седи на средини путање трансфера, а затим се претвара или делује као легитимни учесник у разговору.

У пракси, нападачи се постављају између долазних захтева и одлазних одговора. Као корисник, и даље ћете веровати да разговарате директно са легитимним одредишним сервером или веб апликацијом, као што су Фацебоок, Твиттер, онлајн банка и други. Међутим, у стварности, ви ћете слати захтеве човеку у средини, који затим разговара са вашом банком или апликацијом у ваше име.

Слика Имперва

Као такав, човек у средини ће видети све, укључујући све ваше захтеве и одговоре које добијете од одредишног или циљног сервера. Поред прегледа читавог разговора, човек у средини може да измени ваше захтеве и одговоре, украде ваше акредитиве, усмери вас на сервер који контролишу или изврши друге сајбер злочине.

Генерално, нападач може пресрести ток комуникације или податке било које стране у разговору. Нападач тада може да измени информације или пошаље злонамерне везе или одговоре обојици легитимних учесника. У већини случајева, ово може проћи неоткривено неко време, све до касније након великог оштећења.

Преглед садржаја

Уобичајене технике напада човек у средини

Њушкање пакета: – Нападач користи различите алате да прегледа мрежне пакете на ниском нивоу. Њушкање омогућава нападачима да виде пакете података којима нису овлашћени да приступе.

Убацивање пакета: – где нападачи убризгавају злонамерне пакете у канале за пренос података. Пре убризгавања, криминалци ће прво користити њушкање да идентификују како и када да пошаљу злонамерне пакете. Након убризгавања, лоши пакети се мешају са важећим у комуникацијском току.

Отмица сесије: У већини веб апликација, процес пријављивања креира привремени токен сесије, тако да корисник не мора да стално куца лозинку за сваку страницу или било који будући захтев. Нажалост, нападач који користи различите алате за њушкање може да идентификује и користи токен сесије, који сада може да користи за слање захтева претварајући се да је легитимни корисник.

ССЛ уклањање: Нападачи могу да користе технику окидања ССЛ-а да пресретну легитимне пакете, модификују захтеве засноване на ХТТПС-у и усмере их на несигурно ХТТП еквивалентно одредиште. Сходно томе, домаћин ће почети да шаље нешифровани захтев серверу, па ће осетљиве податке изложити као обичан текст који је лако украсти.

Последице МИТМ напада

МИТМ напади су опасни за сваку организацију и јер могу довести до финансијских и репутацијских губитака.

Обично криминалци могу да прибаве и злоупотребе осетљиве и приватне информације организације. На пример, могу да украду акредитиве као што су корисничка имена и лозинке, податке о кредитној картици и да их користе за пренос средстава или неовлашћене куповине. Они такође могу да користе украдене акредитиве за инсталирање злонамерног софтвера или крађу других осетљивих информација – које могу користити да уцене компанију.

Из тог разлога, кључно је заштитити кориснике и дигиталне системе како би се минимизирали ризици од МИТМ напада.

МИТМ алати за напад за безбедносне тимове

Поред коришћења поузданих безбедносних решења и пракси, потребно је да користите неопходне алате да проверите своје системе и идентификујете рањивости које нападачи могу да искористе. Да бисмо вам помогли да направите прави избор, ево неких од ХТТП МИТМ алата за нападе за истраживаче безбедности.

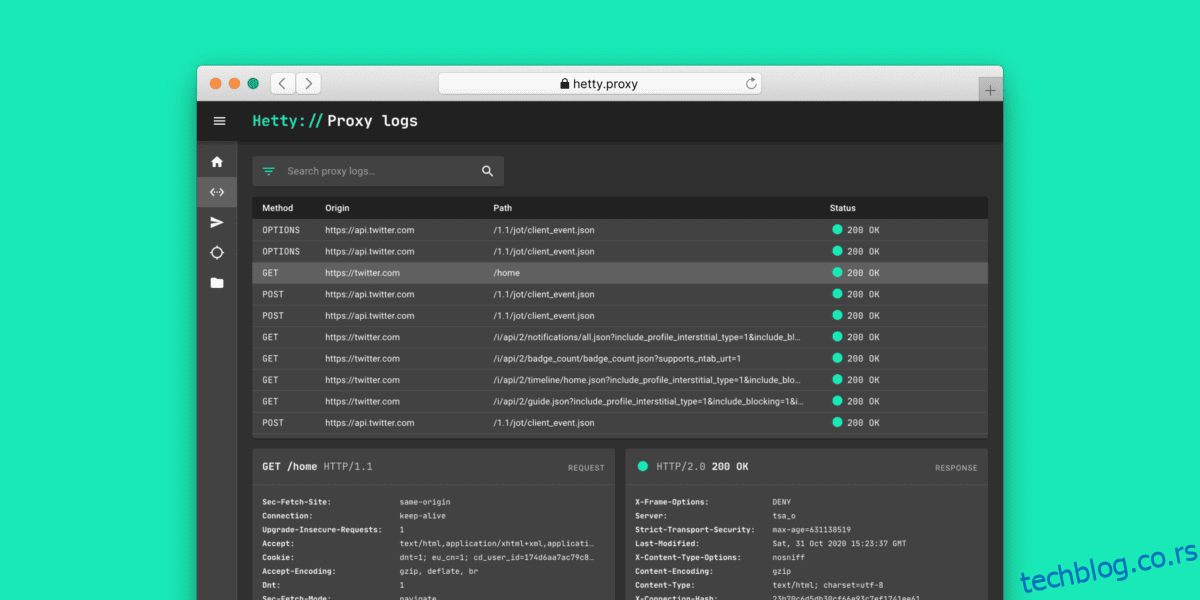

Хетти

Хетти је брзи опен-соурце ХТТП алат са моћним функцијама за подршку истраживачима безбедности, тимовима и заједници за прикупљање грешака. Лагани алат са уграђеним Нект.јс веб интерфејсом садржи ХТТП човека у средњем проксију.

Кључне карактеристике

- Омогућава вам да извршите претрагу целог текста

- Има модул пошиљаоца који вам омогућава да ручно шаљете ХТТП захтеве на основу захтева за искључење из прокси дневника или креирањем од нуле.

- Модул нападача који вам омогућава да аутоматски шаљете ХТТП захтеве

- Једноставна инсталација и интерфејс једноставан за коришћење

- Ручно пошаљите ХТТП захтеве тако што ћете почети од нуле, креирати захтев или једноставно копирати из евиденције проксија.

Беттерцап

Беттерцап је свеобухватан и скалабилан алат за извиђање и напад мреже.

Решење које се лако користи пружа инжењерима за обрнуто, безбедносним стручњацима и црвеним тимовима све функције за тестирање или напад на Ви-Фи, ИП4, ИП6 мреже, Блуетоотх Лов Енерги (БЛЕ) уређаје и бежичне ХИД уређаје. Поред тога, алат има могућности надгледања мреже и друге функције као што су креирање лажне приступне тачке, њушкање лозинке, ДНС лажирање, снимање руковања итд.

Кључне карактеристике

- Снажан уграђени мрежни њушкач за идентификацију података за аутентификацију и прикупљање акредитива

- моћан, проширив

- Активно и пасивно испитајте и тестирајте хостове ИП мреже на потенцијалне МИТМ рањивости.

- Једноставан за коришћење и интерактивни кориснички интерфејс заснован на вебу који вам омогућава да спроводите широк спектар МИТМ напада, њушкате акредитиве, контролишете ХТТП и ХТТП саобраћај итд.

- Извуците све податке које прикупља, као што су ПОП, ИМАП, СМТП и ФТП акредитиви, посећене УРЛ адресе и ХТТПС хостови, ХТТП колачићи, ХТТП објављени подаци и још много тога. Затим га представља у спољној датотеци.

- Манипулишите или мењајте ТЦП, ХТТП и ХТТПС саобраћај у реалном времену.

Проки.пи

Проки.пи је лагани ВебСоцкетс, ХТТП, ХТТПС и ХТТП2 проки сервер отвореног кода. Доступан у једној Питхон датотеци, брза алатка омогућава истраживачима да прегледају веб саобраћај, укључујући ТЛС шифроване апликације, док троше минималне ресурсе.

Кључне карактеристике

- То је брз и скалабилан алат који може да обради десетине хиљада веза у секунди.

- Програмабилне функције као што су уграђени веб сервер, прокси и прилагођавање ХТТП рутирања, итд

- Има лаган дизајн који користи 5-20МБ РАМ-а. Такође, ослања се на стандардне Питхон библиотеке и не захтева никакве спољне зависности.

- Прилагодљива контролна табла у реалном времену коју можете проширити помоћу додатака. Такође вам даје могућност да прегледате, надгледате, конфигуришете и контролишете проки.пи током извршавања.

- Безбедна алатка користи ТЛС да обезбеди енд-то-енд енкрипцију између проки.пи и клијента.

Митмпроки

Тхе митмпроки је ХТТПС прокси решење отвореног кода које је лако за коришћење.

Генерално, алатка која се лако инсталира ради као ХТТП проки ССЛ човек у средини и има интерфејс конзоле који вам омогућава да прегледате и модификујете ток саобраћаја у ходу. Можете да користите алатку засновану на командној линији као ХТТП или ХТТПС прокси да бисте снимили сав мрежни саобраћај, видели шта корисници траже и поново их репродуковали. Обично се митмпроки односи на скуп од три моћна алата; митмпроки (конзолни интерфејс), митмвеб (интерфејс заснован на вебу) и митмдумп (верзија командне линије).

Кључне карактеристике

- Интерактиван и поуздан ХТТП алат за анализу и модификацију саобраћаја

- Флексибилан, стабилан, поуздан алат који се лако инсталира и користи

- Омогућава вам да пресретнете и измените ХТТП и ХТТПС захтеве и одговоре у ходу

- Снимите и сачувајте ХТТП разговоре на страни клијента и сервера, а затим их поново репродукујте и анализирајте у будућности

- Генеришите ССЛ/ТЛС сертификате за пресретање у ходу

- Функције обрнутог проксија омогућавају вам да проследите мрежни саобраћај на други сервер.

Подригивање

Подригивање је аутоматизована и скалабилна алатка за скенирање рањивости. Алат је добар избор за многе професионалце у области безбедности. Генерално, омогућава истраживачима да тестирају веб апликације и идентификују рањивости које криминалци могу да искористе и покрену МИТМ нападе.

Користи ток посла који води корисник да би пружио директан поглед на циљну апликацију и како она функционише. Радећи као веб проки сервер, Бурп се налази као човек у средини између веб претраживача и одредишних сервера. Сходно томе, ово вам омогућава да пресретнете, анализирате и модификујете саобраћај захтева и одговора.

Кључне карактеристике

- Пресретните и прегледајте сирови мрежни саобраћај у оба смера између веб претраживача и сервера

- Разбија ТЛС везу у ХТТПС саобраћају између претраживача и одредишног сервера, чиме се омогућава нападачу да види и модификује шифроване податке

- Избор коришћења уграђеног претраживача Бурпс или екстерног стандардног веб претраживача

- Аутоматизовано, брзо и скалабилно решење за скенирање рањивости, омогућава вам да скенирате и тестирате веб апликације брже и ефикасније, на тај начин идентификујући широк спектар рањивости

- Прикажите појединачне пресретнуте ХТТП захтеве и одговоре

- Ручно прегледајте пресретнути саобраћај да бисте разумели детаље напада.

Еттерцап

Еттерцап је анализатор и пресретач мрежног саобраћаја отвореног кода.

Свеобухватни МИТМ алат за нападе омогућава истраживачима да сецирају и анализирају широк спектар мрежних протокола и хостова. Такође може да региструје мрежне пакете на ЛАН-у и другим окружењима. Даље, вишенаменски анализатор мрежног саобраћаја може да открије и заустави нападе човека у средини.

Кључне карактеристике

- Пресретајте мрежни саобраћај и ухватите акредитиве као што су лозинке. Такође, може да дешифрује шифроване податке и извуче акредитиве као што су корисничка имена и лозинке.

- Погодно за дубоко њушкање пакета, тестирање, праћење мрежног саобраћаја и пружање филтрирања садржаја у реалном времену.

- Подржава активно и пасивно прислушкивање, сецирање и анализу мрежних протокола, укључујући и оне са шифровањем

- Анализирајте топологију мреже и успоставите инсталиране оперативне системе.

- Графички кориснички интерфејс прилагођен кориснику са интерактивним и неинтерактивним опцијама рада ГУИ

- користи технике анализе као што су АРП пресретање, ИП и МАЦ филтрирање и друге за пресретање и анализу саобраћаја

Спречавање МИТМ напада

Идентификовање МИТМ напада није лако јер се дешава далеко од корисника, а тешко га је открити јер нападачи чине да све изгледа нормално. Међутим, постоји неколико безбедносних пракси које организације могу да користе да спрече нападе човека у средини. Ови укључују;

- Обезбедите интернет везе на послу или кућним мрежама, на пример коришћењем ефикасних безбедносних решења и алата на вашим серверима и рачунарима, поузданих решења за аутентификацију

- Примена јаког ВЕП/ВАП енкрипције за приступне тачке

- Уверите се да су све веб локације које посећујете безбедне и да имају ХТТПС у УРЛ-у.

- Избегавајте кликање на сумњиве поруке е-поште и везе

- Примените ХТТПС и онемогућите несигурне ТЛС/ССЛ протоколе.

- Користите виртуелне приватне мреже где је то могуће.

- Користећи горе наведене алате и друга ХТТП решења за идентификацију и решавање свих рањивости човека у средини које нападачи могу да искористе.