Node.js, kao jedan od vodećih JavaScript runtime okruženja, kontinuirano povećava svoj udeo na tržištu.

Sa porastom popularnosti u tehnološkom svetu, bilo koji alat ili platforma postaje meta miliona stručnjaka, uključujući i one koji se bave sigurnošću, ali i napadače, hakere i slično.

Iako je srž Node.js-a sigurna, instaliranje paketa od trećih strana, kao i način na koji se konfiguriše, implementira i održava, može zahtevati dodatne mere sigurnosti kako bi se web aplikacije zaštitile od zlonamernih napada. Statistički podaci pokazuju da je 83% korisnika Snyk platforme otkrilo jednu ili više ranjivosti u svojim aplikacijama. Snyk je, inače, jedna od poznatih platformi za skeniranje sigurnosti Node.js aplikacija.

Dalje, nedavna istraživanja ukazuju na to da je oko 14% celokupnog npm ekosistema bilo pogođeno sigurnosnim propustima.

U jednom od prethodnih tekstova sam pisao o otkrivanju sigurnosnih propusta u Node.js aplikacijama, a mnogi od vas su me pitali kako te propuste ukloniti, odnosno osigurati aplikacije.

Preporuke za unapređenje bezbednosti Node.js

Ne postoji okvir, pa ni Node.js, koji se može smatrati 100% sigurnim. Zbog toga je ključno pratiti određene bezbednosne prakse kako biste izbegli potencijalne rizike.

- Redovno evidentirajte i pratite aktivnosti kako biste otkrili potencijalne ranjivosti.

- Nemojte blokirati petlju događaja.

- Koristite ravne lance obećanja kako biste izbegli greške u dubokim slojevima.

- Kreirajte jake politike autentifikacije za vaš ekosistem.

- Upravljajte greškama na način da sprečite neovlašćene napade.

- Koristite anti-CSRF tokene u svojim aplikacijama.

- Sprečite curenje podataka tako što ćete slati samo neophodne informacije.

- Pravilno upravljajte sesijama pomoću oznaka kolačića.

- Kontrolišite veličinu zahteva da biste sprečili DoS napade.

- Koristite prilagođena podešavanja paketa i jedinstvene korisničke lozinke, umesto podrazumevanih.

- Implementirajte pravila kontrole pristupa za svaki zahtev.

- Redovno ažurirajte pakete kako biste se zaštitili od pretnji i napada.

- Zaštitite se od propusta u web sigurnosti koristeći odgovarajuća bezbednosna zaglavlja.

- Izbegavajte korišćenje opasnih funkcija radi stabilnosti aplikacije.

- Koristite strogi režim kako biste izbegli greške i bagove.

U nastavku teksta, istražićemo najbolje alate za zaštitu Node.js aplikacija.

Snyk

Snyk je alat koji se može integrisati sa platformama kao što su GitHub, Jenkins, Circle CI, Travis, Code Ship i Bamboo, radi otkrivanja i ispravljanja poznatih ranjivosti.

Omogućava vam da razumete zavisnosti svojih aplikacija i pratite upozorenja u realnom vremenu kada se otkrije rizik u vašem kodu.

U suštini, Snyk pruža kompletnu bezbednosnu zaštitu koja obuhvata:

- Otkrivanje ranjivosti u kodu.

- Praćenje koda u realnom vremenu.

- Popravljanje ranjivih zavisnosti.

- Obaveštenja kada nova slabost utiče na vašu aplikaciju.

- Saradnju sa članovima vašeg tima.

Snyk održava svoju bazu podataka ranjivosti, i trenutno podržava Node.js, Ruby, Scala, Python, PHP, .NET, Go, i druge.

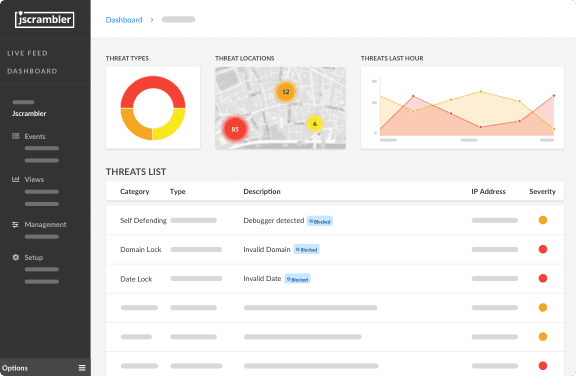

Jscrambler

Jscrambler pristupa bezbednosti na jedinstven i interesantan način, fokusirajući se na zaštitu integriteta koda i web stranice na strani klijenta.

Jscrambler omogućava vašoj web aplikaciji da se sama brani od prevara, sprečava izmene koda tokom rada, štiti od curenja podataka i gubitka reputacije i poslovanja.

Jedna od ključnih karakteristika je transformacija logike aplikacije i podataka na način da ih je teško razumeti i sakriti na strani klijenta. To otežava napadačima da pogode algoritme ili tehnologije koje se koriste u aplikaciji.

Neke od prednosti koje Jscrambler nudi uključuju:

- Otkrivanje, obaveštenja i zaštitu u realnom vremenu.

- Zaštitu od ubacivanja koda, manipulacije DOM-om, „man-in-the-browser“ napada, botova, napada nultog dana.

- Zaštitu akreditiva, kreditnih kartica, sprečavanje gubitka privatnih podataka.

- Prevenciju ubacivanja zlonamernog softvera.

Jscrambler podržava većinu JavaScript okvira, kao što su Angular, Ionic, Meteor, Vue.js, React, Express, Socket, React, Koa, i drugi.

Stoga, slobodno pokušajte da svoju JavaScript aplikaciju učinite neprobojnom.

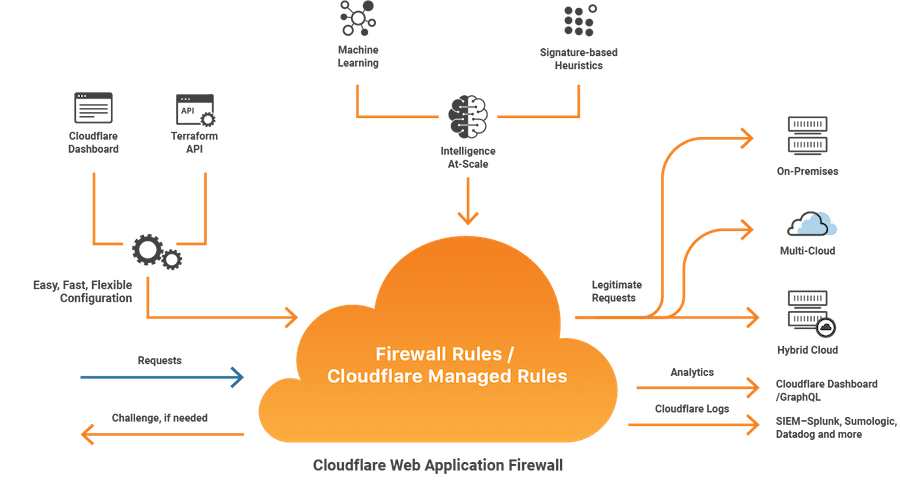

Cloudflare WAF

Cloudflare WAF (Web Application Firewall) štiti vaše web aplikacije putem oblaka, direktno na rubu mreže. Ne zahteva nikakvu instalaciju u vašoj Node aplikaciji.

Postoje tri tipa WAF pravila koja se nude:

- OWASP – za zaštitu aplikacije od OWASP Top 10 ranjivosti.

- Prilagođena pravila – sami možete definisati pravila.

- Cloudflare specijalne ponude – pravila koja Cloudflare definiše na osnovu vaše aplikacije.

Korišćenjem Cloudflare-a, ne samo da dodajete sigurnost svom sajtu, već i koristite prednosti njihovog brzog CDN-a za bržu isporuku sadržaja. Cloudflare WAF je dostupan u Pro planu, koji košta 20 USD mesečno.

Druge opcije provajdera sigurnosti zasnovane na oblaku uključuju Sucuri i StackPath, koji nude kompletno sigurnosno rešenje sajta za zaštitu od DDoS napada, malvera, poznatih ranjivosti, itd.

Helmet

Danas je na tržištu dostupan veliki broj različitih alata, što često zbunjuje startup-ove i mlade profesionalce pri odabiru alata koji će koristiti u svom radu. Predstavljam vam Helmet.js! Helmet je baziran na Node.js modulu.

Njegova suština je poboljšanje sigurnosti aplikacije konfiguracijom HTTP zaglavlja i zaštitom od potencijalnih onlajn pretnji, kao što su skriptovanje između lokacija (XSS) i „clickjacking“ napadi.

Njegovi ugrađeni moduli su praktični i pružaju solidnu sigurnosnu podršku. Neki od modula su:

- Content-Security-Policy

- X-Frame-Options

- Public-Key-Pins

- Cache-Control

- Referrer-Policy

- X-XSS-Protection

Sve u svemu, smatram da ovaj alat zaslužuje da bude na listi zbog aspekata sigurnosti koje pokriva.

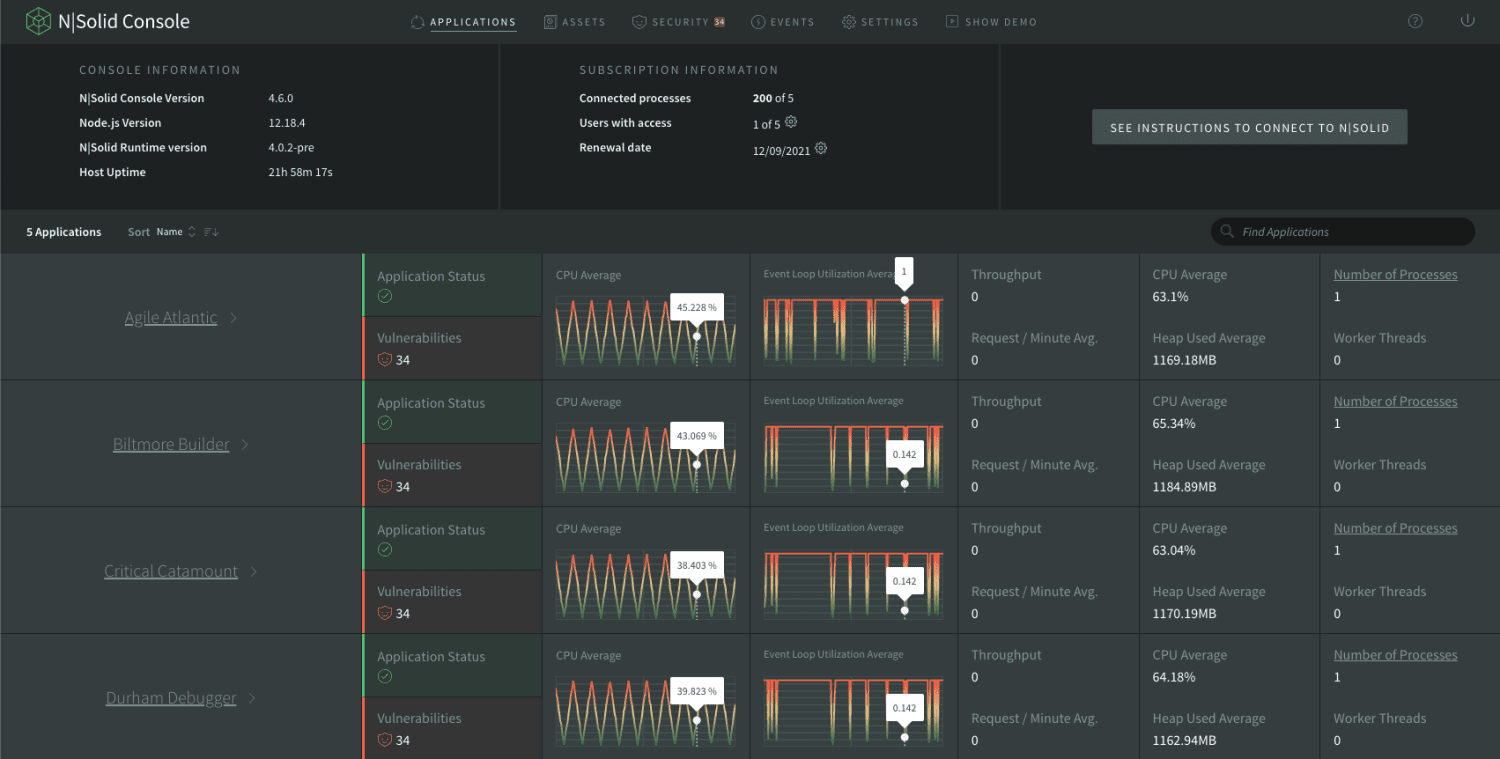

N|Solid

N|Solid je platforma za zamenu standardnog Node.js okruženja, namenjena pokretanju kritičnih Node.js aplikacija.

Ima ugrađeno skeniranje ranjivosti u realnom vremenu i mogućnost podešavanja prilagođenih bezbednosnih politika za dodatno unapređenje sigurnosti aplikacija. Može se podesiti da šalje upozorenja kada se uoči nova bezbednosna ranjivost u vašim Node.js aplikacijama.

Flexible Rate Limiter

Korišćenjem malog paketa možete ograničiti brzinu i pokrenuti funkciju na određenom događaju. Ovo je korisno za zaštitu od DDoS napada i „brute-force“ napada.

Neki od scenarija upotrebe uključuju:

- Zaštitu krajnje tačke za prijavu.

- Ograničavanje brzine pretraživača/botova.

- Strategiju blokiranja u memoriji.

- Dinamičko blokiranje zasnovano na korisničkoj akciji.

- Ograničenje brzine po IP adresi.

- Blokiranje prevelikog broja pokušaja prijavljivanja.

Pitate se da li će ovo usporiti aplikaciju?

Ne, nećete ni primetiti. Veoma je brzo; prosečan zahtev dodaje oko 0.7 ms u klaster okruženju.

AppTrana Cloud WAAP (WAF)

AppTrana se smatra potpuno administriranim WAF rešenjem. Nudi kompletno bezbednosno rešenje u vezi sa web aplikacijama. Poznat je po svojim atraktivnim uslugama i karakteristikama, od kojih su neke navedene u nastavku:

- Sigurnost zasnovana na pretnjama: U cilju zaštite web aplikacije, AppTrana koristi specifičan i značajan pristup zasnovan na riziku. Uz zaštitu od botova, pruža odličnu zaštitu od API rizika i DDoS napada. Takođe, pomaže u osiguravanju odličnih performansi i neprekidne dostupnosti.

- Identifikacija ranjivosti: U svrhu otkrivanja ranjivosti, AppTrana kombinuje ručno testiranje penetracije, koje sprovode sigurnosni eksperti, i automatske alate za skeniranje koji su sposobni da identifikuju uobičajene bezbednosne pretnje.

- Ubrzanje weba sa sigurnim CDN-om: Osim sigurnosti, AppTrana daje prioritet ubrzanju weba putem implementacije mreže za isporuku sadržaja (CDN). CDN usluge poboljšavaju performanse web stranice keširanjem sadržaja bliže krajnjim korisnicima, smanjujući kašnjenje i povećavajući vreme odziva. AppTrana CDN je napravljen da sigurno radi zajedno sa WAF funkcijama.

Gledajući njegove usluge i karakteristike, smatram da ovaj alat zaslužuje mesto na listi. Preporučujem da isprobate AppTrana; ako želite da osigurate svoju aplikaciju i postignete željene rezultate, pređite na AppTrana!

RASP (Runtime Application Self-Protection)

Mnoge organizacije se suočavaju sa sigurnosnim problemima i traže rešenja. Razvijeni su različiti alati koji pomažu organizacijama da pronađu ranjivosti i sigurnosne rupe. Lista uključuje alate koji pomažu organizacijama i startapima da osiguraju svoje web aplikacije. Među njima je i „RASP (Runtime Application Self-Protection)„!

Ovaj alat je odlična opcija za organizacije. Štiti aplikacije koje su razvijene u oblaku od ranjivosti i pruža sigurnost iznutra, osiguravajući bezbednost aplikacija.

RASP ima sjajnu funkciju detekcije napada, što znači da može otkriti i zaštititi od napada u realnom vremenu. Alat funkcioniše kao oklop koji štiti od napada kao što su „clickjacking“, nepotvrđena preusmeravanja, pogrešno oblikovani tipovi sadržaja, itd.

Pored toga, pruža podršku i kod slabosti web aplikacija. RASP se može integrisati sa aktivnim aplikacijama, aplikacijama trećih strana, API-jima, aplikacijama u oblaku i mikroservisima.

Smatram da ovaj alat može da osigura vašu web aplikaciju sa svojim dvostrukim efektom WAF i RASP, što potencijalno znači i dubinsku odbranu. Njegove karakteristike su dovoljno privlačne za startape i organizacije da osiguraju svoje web aplikacije i pomognu im da lako pronađu ranjivosti.

DOMPurify

Sledeći alat nije brz, već je super brz! Programeri ga nazivaju sredstvom za dezinfekciju, jer je to pouzdan alat za zaštitu vaše Node.js aplikacije. DOMPurify sprečava XSS napade i druge ranjivosti i pokazao se kao zvezda u usponu u programerskoj zajednici.

Glavna prednost ovog alata je njegova brzina i jednostavnost upotrebe. Brz je u skeniranju, otkrivanju i eliminisanju sigurnosnih pretnji za vašu aplikaciju. DOMPurify radi na strani servera sa Node.js, što instalaciju čini jednostavnom i praktičnom.

Da biste nastavili sa DOMPurify, prvo morate da instalirate „jsdom“. Preporučio bih vam da koristite ovaj alat ako želite da poboljšate svoju sigurnost i pobedite značajne sigurnosne pretnje.

Zaključak

Nadam se da će vam gornja lista alata pomoći da osigurate svoju Node.js aplikaciju.

Na kraju, nemojte zaboraviti da proverite rešenje za praćenje.