Pridružite mi se u istraživanju kriptografije u oblaku, njenih različitih tipova i primene na Google Cloud platformi.

Kao podskup IaaS-a, računarstvo u oblaku je odavno prevazišlo fazu pukog trenda. Ono je sada dominantna sila, gde pojedinci, preduzeća i vlade koriste usluge u oblaku kako bi pojednostavili izazove povezane sa lokalnom tehnološkom infrastrukturom.

Oblak predstavlja oličenje praktičnosti, ekonomske isplativosti i skalabilnosti.

U suštini, računarstvo u oblaku podrazumeva korišćenje računarskih resursa, kao što su prostor za skladištenje, RAM, CPU, itd., putem interneta, bez potrebe za fizičkim hostovanjem bilo čega.

Svakodnevni primeri uključuju Google Disk ili Yahoo Mail. Mi poveravamo ovim kompanijama naše podatke – ponekad osetljive lične ili poslovne informacije.

Uopšteno govoreći, prosečan korisnik se ne zamara previše privatnošću ili bezbednošću računarstva u oblaku. Međutim, svako ko je bar malo upoznat sa istorijom nadzora ili aktuelnim sofisticiranim sajber napadima, trebalo bi da bude oprezan, ili barem informisan o situaciji.

Šta je kriptografija u oblaku?

Kriptografija u oblaku rešava taj osećaj nesigurnosti enkriptovanjem podataka uskladištenih u oblaku, čime se sprečava neovlašćen pristup.

Enkripcija je tehnika korišćenja šifre (algoritma) za transformisanje standardnih informacija u šifrovanu formu. U tom slučaju, napadač neće moći da razume sadržaj, čak i ako dođe do podataka.

Postoje različite vrste enkripcije, u zavisnosti od konteksta upotrebe. Zato je ključno koristiti jaku šifru za enkriptovanje podataka u oblaku.

Na primer, možete li razumeti sledeći tekst:

Iggmhnctg rtkfvegu jkij-svcnkva vgejpknkia & hkpcpeg ctvkengu, ocmgu vkknu, cpf CRKu vk jgnr dvukpguugu cpf rgkrng itki.

Ne!

Možda izgleda kao zagonetka za ljudski mozak, ali uz pomoć bilo kog Cezar dekodera, biće rešena za nekoliko sekundi:

Čak i neko ko dobro razume Cezarovu šifru može da vidi da su sva slova u šifrovanom tekstu dva mesta ispred odgovarajućih slova u originalnom tekstu.

Dakle, poenta je da se koristi robustna šifra, kao što je AES-256.

Kako funkcioniše kriptografija u oblaku?

Možda ste nakon prethodnog odeljka stekli utisak da ćete sami birati šifru za enkriptovanje podataka.

Tehnički, to može tako funkcionisati. Ali obično, provajder usluga u oblaku pruža ugrađenu enkripciju ili koristi enkripciju kao uslugu od treće strane.

Zato ćemo to podeliti u dve kategorije i pogledati kako se primenjuju.

#1. Enkripcija na Cloud platformi

Ovo je najjednostavniji metod, gde se poznati provajder usluga u oblaku brine o enkripciji.

U idealnom slučaju, ovo se odnosi na:

Podaci u mirovanju

Ovo se odnosi na podatke koji se čuvaju u enkriptovanom obliku pre nego što se prenesu u kontejnere za skladištenje ili kasnije.

Pošto je kriptografija u oblaku relativno nov pristup, ne postoji unapred definisan standardizovan način obavljanja stvari. Postoje brojne istraživačke publikacije koje testiraju različite metode, ali ključna je njihova primena u stvarnom svetu.

Kako, dakle, vodeća kompanija za infrastrukturu u oblaku, kao što je Google Cloud, štiti podatke u mirovanju?

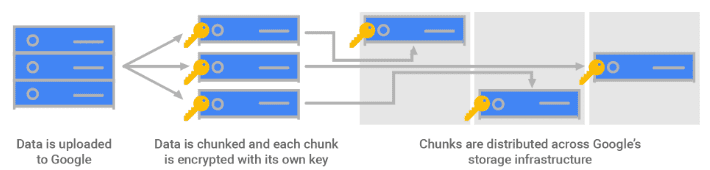

Prema Google-ovoj dokumentaciji, oni dele podatke u male grupe od nekoliko gigabajta, koje su raspoređene po njihovim kontejnerima za skladištenje na različitim mašinama. Bilo koji određeni kontejner može sadržati podatke istih ili različitih korisnika.

Štaviše, svaki paket se enkriptuje pojedinačno, čak i ako se nalazi u istom kontejneru i pripada jednom korisniku. To znači da ako ključ za enkripciju povezan sa jednim paketom bude kompromitovan, ostale datoteke će ostati bezbedne.

Izvor: Google Cloud

Izvor: Google Cloud

Uz to, ključ za enkripciju se menja sa svakom promenom podataka.

Podaci na ovom nivou skladištenja enkriptovani su pomoću AES-256, osim nekih starijih trajnih diskova kreiranih pre 2015. godine koji koriste AES-128 bitnu enkripciju.

Dakle, ovo je prvi sloj enkripcije – na nivou pojedinačnog paketa.

Zatim, hard diskovi (HDD) ili SSD uređaji koji hostuju ove delove podataka se enkriptuju drugim slojem AES-256 bitne enkripcije, dok neki stariji HDD-ovi i dalje koriste AES-128. Važno je napomenuti da se ključevi za enkripciju na nivou uređaja razlikuju od enkripcije na nivou skladišta.

Sada su svi ovi ključevi za enkripciju podataka (DEK) dodatno enkriptovani ključevima za enkripciju ključeva (KEK), kojima centralno upravlja Google-ova usluga za upravljanje ključevima (KMS). Važno je napomenuti da svi KEK-ovi koriste AES-256/AES-128 bitnu enkripciju, a barem jedan KEK je povezan sa svakom Google-ovom uslugom u oblaku.

Ovi KEK-ovi se rotiraju najmanje jednom u intervalu od 90 dana pomoću Google-ove zajedničke kriptografske biblioteke.

Svaki KEK ima rezervnu kopiju, prati se svaki put kada ga neko koristi, i može mu pristupiti samo ovlašćeno osoblje.

Sledeće, svi KEK-ovi su ponovo enkriptovani pomoću AES-256-bitne enkripcije, generišući glavni ključ KMS-a koji se čuva u drugom objektu za upravljanje ključevima, pod nazivom Root KMS, koji čuva nekoliko takvih ključeva.

Ovim Root KMS-om se upravlja na namenskim mašinama u svakom Google Cloud centru za podatke.

Sada je ovaj Root KMS enkriptovan pomoću AES-256, stvarajući jedinstveni osnovni KMS glavni ključ koji se čuva u peer-to-peer infrastrukturi.

Jedna Root KMS instanca radi na svakom root KMS distributeru glavnog ključa koji čuva ključ u memoriji sa slučajnim pristupom.

Svaku novu instancu root KMS distributera glavnog ključa odobravaju već pokrenute instance, kako bi se sprečila bilo kakva zloupotreba.

Pored toga, kako bi se rešio problem u kojem sve instance distributera moraju da se pokrenu istovremeno, glavni ključ KMS-a se takođe pravi rezervna kopija na samo dve fizičke lokacije.

I konačno, manje od 20 zaposlenih u Google-u ima pristup ovim strogo poverljivim lokacijama.

Eto kako Google primenjuje kriptografiju u oblaku za podatke u mirovanju.

Međutim, ako želite da preuzmete stvari u svoje ruke, možete sami da upravljate ključevima. Alternativno, preko ovog sistema možete dodati još jedan sloj enkripcije i nezavisno upravljati ključevima. Ipak, važno je imati na umu da gubitak ovih ključeva znači da ste izgubili pristup sopstvenom veb projektu.

Ipak, ne treba očekivati ovoliki nivo detalja od svih ostalih provajdera usluga u oblaku. Budući da Google naplaćuje premijum cene za svoje usluge, možda ćete imati više koristi od drugog provajdera koji nudi niže cene, ali koji odgovara vašem specifičnom modelu pretnje.

Podaci u tranzitu

Ovo je situacija kada podaci putuju unutar centra podataka provajdera oblaka ili van njegovih granica, na primer, kada ih otpremate sa svog uređaja.

Opet, ne postoji utvrđen način zaštite podataka u tranzitu, pa ćemo videti kako to primenjuje Google Cloud.

U zvaničnom dokumentu o ovoj temi, enkripcija u tranzitu, navedene su tri mere za obezbeđivanje podataka u pokretu: autentifikacija, enkripcija i provera integriteta.

U okviru svog centra podataka, Google štiti podatke u tranzitu autentifikacijom krajnjih tačaka i validacijom integriteta, uz opcionalnu enkripciju.

Iako se korisnik može odlučiti za dodatne mere, Google garantuje vrhunsku bezbednost u svojim prostorijama, uz strogo kontrolisan pristup koji je odobren samo malom broju zaposlenih.

Izvan svojih fizičkih granica, Google primenjuje diferencijalnu politiku za sopstvene usluge u oblaku (kao što je Google Drive) i za sve korisničke aplikacije hostovane u njegovom oblaku (na primer, bilo koja web lokacija koja radi na njegovom računarskom mehanizmu).

U prvom slučaju, sav saobraćaj prvo ide na kontrolnu tačku poznatu kao Google Front End (GFE) koristeći Transport Layer Security (TLS). Nakon toga, saobraćaj se štiti od DDoS napada, balansira se opterećenje servera i na kraju usmerava ka željenoj Google Cloud usluzi.

U drugom slučaju, odgovornost za obezbeđivanje bezbednosti podataka u tranzitu uglavnom pada na vlasnika infrastrukture, osim ako ne koristi drugu Google uslugu (kao što je Cloud VPN) za prenos podataka.

Generalno, TLS se koristi kako bi se osiguralo da podaci nisu modifikovani tokom prenosa. Ovo je isti protokol koji se podrazumevano koristi kada se povežete na bilo koju web lokaciju koristeći HTTPS, što simbolizuje ikona katanca u URL traci.

Iako se najčešće koristi u svim web pregledačima, možete ga primeniti i na druge aplikacije kao što su e-pošta, audio/video pozivi, instant poruke itd.

Međutim, za najviše standarde enkripcije, postoje virtuelne privatne mreže (VPN) koje opet pružaju više slojeva bezbednosti sa naprednim šiframa za enkripciju kao što je AES-256.

Međutim, samostalno implementirati kriptografiju u oblaku je zahtevno, što nas dovodi do…

#2. Enkripcija kao usluga

U ovoj situaciji, podrazumevani bezbednosni protokoli na vašoj platformi u oblaku su slabi ili ne postoje za određene scenarije upotrebe.

Jedno od očiglednih rešenja je da sami nadgledate sve i obezbedite bezbednost podataka na nivou preduzeća. Ali, to je lakše reći nego učiniti i poništava pogodnosti koje pruža računarstvo u oblaku.

Stoga nam ostaje da koristimo enkripciju kao uslugu (EaaS), kao što je CloudHesive. Slično korišćenju računarstva u oblaku, ovog puta „pozajmljujete“ enkripciju, a ne CPU, RAM, prostor za skladištenje itd.

U zavisnosti od EaaS provajdera, možete koristiti enkripciju za podatke u mirovanju i u tranzitu.

Prednosti i nedostaci kriptografije u oblaku

Najočiglednija prednost je bezbednost. Korišćenje kriptografije u oblaku obezbeđuje da su podaci vaših korisnika zaštićeni od sajber kriminalaca.

Iako kriptografija u oblaku ne može da zaustavi svaki hakerski napad, važno je da učinite svoj deo i da imate odgovarajuće mere u slučaju da stvari krenu po zlu.

Što se tiče nedostataka, prvi je trošak i vreme koje je potrebno za nadogradnju postojećeg bezbednosnog sistema. Pored toga, malo toga može da se uradi ako izgubite pristup ključevima za enkripciju dok sami upravljate njima.

A pošto je ovo tehnologija u razvoju, nije lako pronaći proverenog EaaS provajdera.

Konačno, najbolje je koristiti poznatog provajdera usluga u oblaku i koristiti ugrađene kriptografske mehanizme.

Zaključak

Nadamo se da vam je ovaj tekst pružio uvid u kriptografiju u oblaku. Da rezimiramo, ona se odnosi na bezbednost podataka vezanu za oblak, uključujući i kada se podaci prenose van njega.

Većina vrhunskih kompanija za infrastrukturu u oblaku, kao što su Google Cloud, Amazon Web Services, itd., imaju adekvatne bezbednosne mere za većinu scenarija upotrebe. Ipak, nije loše da razumete tehničke detalje pre nego što prepustite bilo kome hostovanje vaših kritičnih aplikacija.

P.S. Pogledajte neke resurse za optimizaciju troškova u oblaku za AWS, Google Cloud, Azure, itd.