Pitanja sajber bezbednosti postaju sve složenija kako tehnologija napreduje i razvija se.

Iako ne možete sprečiti sajber kriminalce da postanu pametniji i sofisticiraniji, možete implementirati bezbednosne sisteme kao što su IDS i IPS da biste smanjili ranjivost vaše mreže ili ih čak potpuno blokirali. Ovo nas dovodi do suštinskog pitanja: IDS protiv IPS-a – koja je opcija bolja za vašu mrežu?

Da biste doneli pravu odluku, morate temeljno razumeti šta ove tehnologije predstavljaju, kako funkcionišu i koje vrste postoje. Ovo znanje će vam pomoći da odaberete optimalno rešenje za zaštitu vaše mreže.

Važno je napomenuti da su i IDS i IPS efikasni bezbednosni alati, svaki sa svojim prednostima i manama. Međutim, kada je u pitanju bezbednost, ne smete rizikovati.

Zato smo pripremili ovo poređenje IDS-a i IPS-a kako bismo vam pružili uvid u njihove mogućnosti i pomogli vam da pronađete idealno rešenje za zaštitu vaše mreže.

Neka nadmetanje počne!

IDS vs. IPS: Osnovni pojmovi

Pre nego što započnemo sa detaljnim poređenjem IDS-a i IPS-a, hajde da prvo definišemo šta oni predstavljaju, počevši od IDS-a.

Šta je IDS?

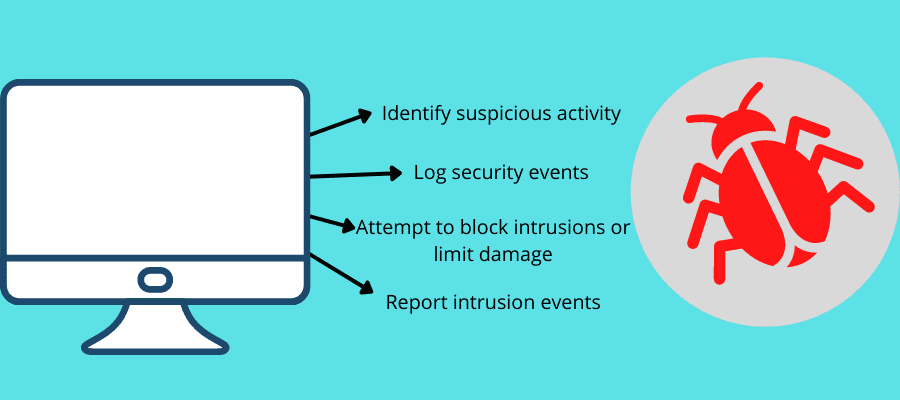

Sistem za detekciju upada (IDS) je softversko rešenje koje kontinuirano prati sistem ili mrežu kako bi otkrio potencijalne upade, kršenje bezbednosnih politika ili zlonamerne aktivnosti. Kada detektuje sumnjivu aktivnost, softver obaveštava administratora ili bezbednosno osoblje, omogućavajući im da istraže prijavljeni incident i preduzmu odgovarajuće mere.

Ovo je pasivno rešenje za nadzor koje vas može upozoriti na potencijalnu pretnju, ali ne može automatski reagovati na nju. Možete ga zamisliti kao sigurnosni sistem u zgradi koji obaveštava čuvara o nadolazećoj pretnji.

Primarni cilj IDS sistema je da otkrije pretnju pre nego što prodre u mrežu. On vam omogućava da detaljno pratite svoju mrežu bez ometanja normalnog protoka mrežnog saobraćaja. Osim detekcije kršenja bezbednosnih politika, IDS takođe štiti od pretnji poput curenja informacija, neovlašćenog pristupa, grešaka u konfiguraciji, trojanaca i virusa.

Najefikasniji je kada želite da sačuvate neometan protok saobraćaja, čak i kada dođe do problema, uz istovremenu zaštitu mrežne imovine.

Šta je IPS?

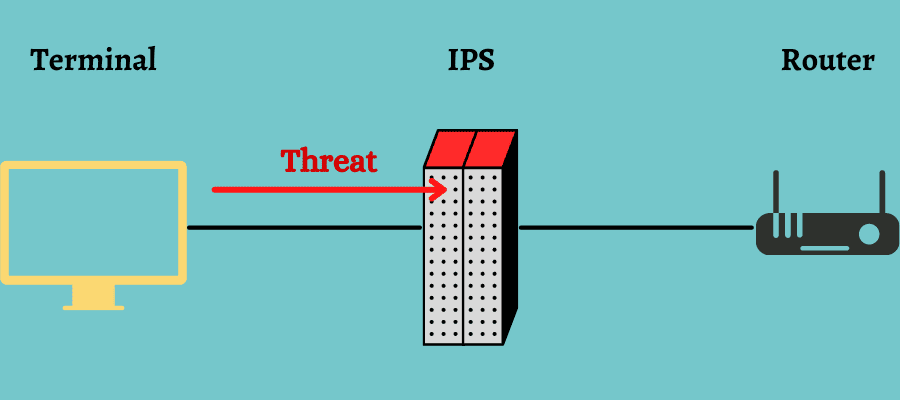

Sistem za prevenciju upada (IPS), ponekad nazvan i Sistem za detekciju i prevenciju upada (IDPS), je softversko rešenje koje aktivno nadzire sistem ili mrežu, tražeći zlonamerne aktivnosti, beleži informacije o tim aktivnostima, obaveštava administratora ili bezbednosno osoblje i aktivno pokušava da zaustavi ili blokira pretnje.

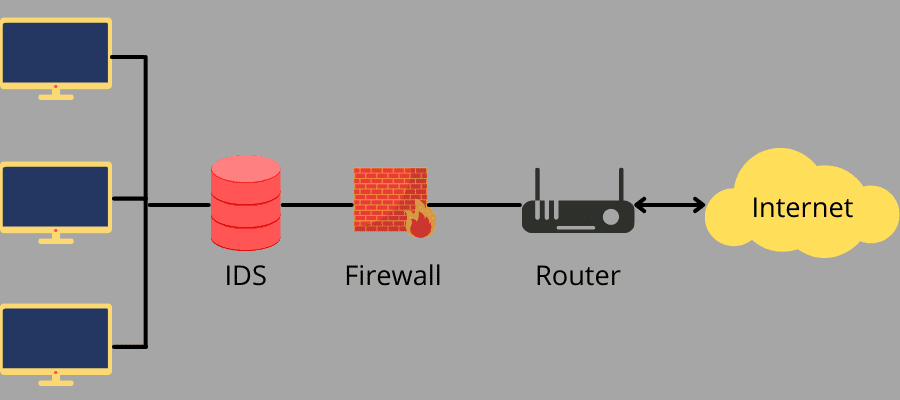

Ovo je aktivan sistem nadzora i prevencije. Možete ga posmatrati kao proširenje IDS-a, jer oba sistema prate zlonamerne aktivnosti. Međutim, za razliku od IDS-a, IPS softver je postavljen iza mrežnog zaštitnog zida i aktivno komunicira sa dolaznim saobraćajem, blokirajući ili sprečavajući detektovane upade. Zamislite ga kao „sajber čuvara“ vaše mreže.

Kada detektuje pretnju, IPS može da preduzme različite mere, uključujući slanje alarma, odbacivanje identifikovanih zlonamernih paketa, blokiranje zlonamernih IP adresa i resetovanje konekcija. Dodatno, može ispraviti greške vezane za proveru ciklične redundancije (CRC), defragmentirati pakete podataka, očistiti dodatne mrežne slojeve i transportne opcije, kao i ublažiti probleme vezane za TCP sekvenciranje.

IPS je optimalan izbor ako želite da blokirate napade čim ih sistem otkrije, čak i ako to podrazumeva zatvaranje celokupnog saobraćaja, uključujući i legitimni, zarad maksimalne bezbednosti. Njegov glavni cilj je ublažavanje štete od spoljašnjih i unutrašnjih pretnji u vašoj mreži.

IDS vs. IPS: Vrste

Vrste IDS-a

IDS se klasifikuje na osnovu lokacije detekcije pretnje ili metode detekcije koja se koristi. Vrste IDS-a prema mestu detekcije, tj. na mreži ili hostu, su:

#1. Sistemi za detekciju upada u mrežu (NIDS)

NIDS je sastavni deo mrežne infrastrukture i nadzire pakete podataka koji prolaze kroz nju. On radi zajedno sa uređajima sa mogućnošću snimanja, razdvajanja ili preslikavanja, kao što su prekidači. NIDS je pozicioniran na strateškim tačkama unutar mreže kako bi nadzirao dolazni i odlazni saobraćaj sa svih povezanih uređaja.

NIDS analizira saobraćaj koji prolazi kroz celokupnu podmrežu, upoređujući ga sa poznatom bibliotekom napada. Kada NIDS identifikuje napad ili oseti neobično ponašanje, on obaveštava mrežnog administratora.

Možete instalirati NIDS iza zaštitnih zidova na podmreži da biste pratili eventualne pokušaje infiltracije kroz zaštitni zid. NIDS takođe može da uporedi potpise paketa sa poznatim zapisima kako bi povezao detektovane zlonamerne pakete i zaustavio ih.

Postoje dve vrste NIDS-a:

- On-line NIDS ili in-line NIDS analizira mrežni saobraćaj u realnom vremenu. Analizira Ethernet pakete i primenjuje specifična pravila kako bi utvrdio da li je u pitanju napad ili ne.

- Off-line NIDS ili tap mode analizira prikupljene podatke. On obrađuje podatke kroz određene procese i na osnovu toga donosi odluku.

Pored toga, možete kombinovati NIDS sa drugim sigurnosnim tehnologijama da biste povećali stopu predviđanja i otkrivanja pretnji. Na primer, NIDS zasnovan na veštačkoj neuronskoj mreži (ANN) može pametno analizirati velike količine podataka jer njegovo samostalno strukturiranje omogućava ANN IDS-u da efikasnije prepozna obrasce napada. Može predvideti napade na osnovu prethodnih grešaka koje su dovele do upada i pomoći vam da razvijete rano upozorenje.

#2. Sistemi za detekciju upada zasnovani na hostu (HIDS)

Sistemi za detekciju upada zasnovani na hostu (HIDS) su rešenja koja rade na pojedinačnim uređajima ili hostovima na mreži. Ona mogu da nadziru dolazne i odlazne pakete podataka sa povezanih uređaja i upozoravaju administratora ili korisnika kada otkriju sumnjivu aktivnost. HIDS prati sistemske pozive, promene datoteka, logove aplikacija itd.

HIDS pravi snimke trenutnih datoteka u sistemu i upoređuje ih sa prethodnim snimcima. Ukoliko detektuje da je ključna datoteka izbrisana ili izmenjena, HIDS šalje upozorenje administratoru da ispita problem.

Na primer, HIDS može analizirati prijave lozinkom i uporediti ih sa poznatim obrascima koji se koriste u napadima grubom silom kako bi se detektovalo kršenje.

Ova IDS rešenja se široko primenjuju na kritičnim mašinama čije se konfiguracije ne menjaju često. S obzirom da prati događaje direktno na hostovima ili uređajima, HIDS rešenje može da detektuje pretnje koje bi NIDS rešenje moglo propustiti.

HIDS je takođe efikasan u identifikaciji i sprečavanju kršenja integriteta, kao što su trojanci, i u radu sa šifrovanim mrežnim saobraćajem. Na ovaj način, HIDS štiti osetljive podatke kao što su pravni dokumenti, intelektualna svojina i lični podaci.

Pored navedenih, postoje i drugi tipovi IDS-a, uključujući:

- Perimetarski sistem za detekciju upada (PIDS): Delujući kao prva linija odbrane, može da detektuje i locira pokušaje upada na centralnom serveru. Ovo podešavanje obično uključuje optički ili elektronski uređaj koji se nalazi na virtuelnoj perimetarskoj ogradi servera. Kada detektuje zlonamernu aktivnost, na primer, pokušaj neovlašćenog pristupa drugim metodama, PIDS upozorava administratora.

- Sistem za detekciju upada zasnovan na VM (VMIDS): Ova rešenja mogu kombinovati gore navedene IDS-ove, ili jedan od njih. Razlika je u tome što se instalira daljinski pomoću virtuelne mašine. VMIDS je relativno nov i uglavnom ga koriste provajderi IT usluga kojima se upravlja.

Vrste IPS-a

Generalno, sistemi za prevenciju upada (IPS) se dele na četiri glavna tipa:

#1. Sistem za prevenciju upada zasnovan na mreži (NIPS)

NIPS je sposoban da identifikuje i spreči sumnjive ili zlonamerne aktivnosti analiziranjem paketa podataka ili proverom aktivnosti protokola širom mreže. Može da prikuplja podatke sa mreže i hosta kako bi otkrio dozvoljene hostove, operativne sisteme i aplikacije na mreži. Dodatno, NIPS beleži podatke o normalnom saobraćaju da bi uočio promene.

Ovo IPS rešenje ublažava napade ograničavanjem korišćenja propusnog opsega, prekidanjem TCP veza ili odbacivanjem paketa. Međutim, NIPS nije efikasan u analizi šifrovanog saobraćaja i rukovanju direktnim napadima ili velikim opterećenjem saobraćaja.

#2. Bežični sistem za prevenciju upada (WIPS)

WIPS može da nadzire bežičnu mrežu radi otkrivanja sumnjivog saobraćaja ili aktivnosti analizom bežičnih mrežnih protokola i preduzimanjem mera za njihovo sprečavanje ili uklanjanje. WIPS se obično implementira kao nadgradnja trenutne bežične LAN infrastrukture. Međutim, možete ih implementirati i samostalno i primeniti politiku zabrane bežičnog povezivanja u vašoj organizaciji.

Ovo IPS rešenje može da spreči pretnje kao što su pogrešno konfigurisan pristupne tačke, napadi uskraćivanja usluge (DoS), honeypot, MAC lažiranje, napadi „čovek u sredini“ i mnoge druge.

#3. Analiza ponašanja mreže (NBA)

NBA radi na otkrivanju anomalija, tražeći odstupanja od normalnog ponašanja u mreži ili sistemu, koja bi mogla ukazivati na sumnjive aktivnosti. Zbog toga NBA mora proći kroz period obuke da bi naučio normalno ponašanje mreže ili sistema.

Kada NBA sistem nauči normalno ponašanje, može detektovati odstupanja i označiti ih kao sumnjive. Ovaj sistem je veoma efikasan, ali je neupotrebljiv dok je u fazi obuke. Međutim, kada se završi obuka, možete se osloniti na njega.

#4. Sistemi za prevenciju upada zasnovani na hostu (HIPS)

HIPS rešenja mogu da nadziru kritične sisteme tražeći zlonamerne aktivnosti i da ih spreče analiziranjem ponašanja njihovog koda. Najbolja stvar u vezi sa njima je to što mogu da otkriju i šifrovane napade, pored zaštite osetljivih podataka koji se odnose na lični identitet i zdravlje, koji se nalaze u host sistemima. HIPS radi na jednom uređaju i često se koristi zajedno sa mrežnim IDS ili IPS sistemima.

IDS vs. IPS: Kako funkcionišu?

Postoje različite metodologije koje se koriste za praćenje i sprečavanje upada, kako za IDS, tako i za IPS.

Kako funkcioniše IDS?

IDS koristi tri osnovne metode detekcije za praćenje saobraćaja radi zlonamernih aktivnosti:

#1. Detekcija zasnovana na potpisu ili znanju

Detekcija zasnovana na potpisu prati specifične obrasce, poput potpisa sajber napada koje koristi zlonamerni softver ili nizove bajtova u mrežnom saobraćaju. Funkcioniše slično antivirusnom softveru, identifikujući pretnje na osnovu njihovog poznatog potpisa.

U detekciji zasnovanoj na potpisu, IDS može lako da identifikuje poznate pretnje. Međutim, možda neće biti efikasan u prepoznavanju novih napada, jer ovaj metod funkcioniše isključivo na osnovu postojećih uzoraka ili potpisa napada.

#2. Detekcija zasnovana na anomalijama ili ponašanju

U detekciji zasnovanoj na anomalijama, IDS prati kršenja i upade u mrežu ili sistem tako što nadzire sistemske zapise i utvrđuje da li je određena aktivnost abnormalna ili se razlikuje od očekivanog ponašanja određenog za uređaj ili mrežu.

Ovaj metod takođe može otkriti nepoznate sajber napade. IDS takođe može koristiti tehnologije mašinskog učenja da izgradi pouzdan model aktivnosti i postavi ga kao osnovu za poređenje novih aktivnosti i donošenje odluke.

Ove modele možete obučiti na osnovu specifičnih konfiguracija hardvera, aplikacija i sistemskih zahteva. Kao rezultat toga, IDS sa detekcijom ponašanja imaju bolja bezbednosna svojstva od IDS zasnovanih na potpisima. Iako ponekad mogu pokazati lažne pozitivne rezultate, u ostalim aspektima rade veoma efikasno.

#3. Detekcija zasnovana na reputaciji

IDS sistemi koji koriste metode detekcije zasnovane na reputaciji prepoznaju pretnje na osnovu njihovog nivoa reputacije. Ovo se postiže identifikacijom komunikacije između pouzdanog hosta unutar vaše mreže i onog koji pokušava da joj pristupi, na osnovu njihove reputacije za prethodne zlonamerne aktivnosti.

Prikupljaju se i prate različiti atributi datoteke, kao što su izvor, potpis, starost i statistika korišćenja od strane korisnika datoteke. Zatim se koristi mehanizam za procenu reputacije sa statističkom analizom i algoritmima za analizu podataka i utvrđivanje da li su preteći ili ne.

IDS zasnovan na reputaciji se uglavnom koristi u softveru za zaštitu od malvera ili antivirusnim programima i implementira se za serijske datoteke, izvršne datoteke i druge datoteke koje mogu da sadrže nesiguran kod.

Kako funkcioniše IPS?

Slično IDS-u, IPS takođe koristi metode kao što su detekcija zasnovana na potpisima i anomalijama, pored drugih metoda.

#1. Detekcija zasnovana na potpisu

IPS rešenja koja koriste detekciju zasnovanu na potpisima prate pakete podataka koji dolaze i odlaze u mreži i porede ih sa prethodnim uzorcima ili potpisima napada. Funkcioniše na osnovu biblioteke poznatih obrazaca sa pretnjama koje sadrže zlonamerni kod. Kada otkrije eksploataciju, snima i čuva njen potpis i koristi ga za dalju detekciju.

IPS zasnovan na potpisima ima dva tipa:

- Potpisi okrenuti ka eksploataciji: IPS identifikuje upade upoređujući potpise sa potpisom pretnje u mreži. Kada pronađe podudaranje, pokušava da ga blokira.

- Potpisi okrenuti ka ranjivostima: Hakeri ciljaju postojeće ranjivosti u vašoj mreži ili sistemu, a IPS pokušava da zaštiti vašu mrežu od ovih pretnji koje mogu proći neopaženo.

#2. Detekcija zasnovana na statističkim anomalijama ili ponašanju

IPS koji koristi detekciju zasnovanu na statističkim anomalijama može da nadzire vaš mrežni saobraćaj kako bi pronašao nedoslednosti ili anomalije. Postavlja se osnovna linija za definisanje normalnog ponašanja za mrežu ili sistem. Na osnovu toga, IPS će upoređivati mrežni saobraćaj i označavati sumnjive aktivnosti koje odstupaju od normalnog.

Na primer, osnovna linija može biti definisani propusni opseg ili protokol koji se koristi za mrežu. Ako IPS detektuje da saobraćaj naglo povećava propusni opseg ili otkrije drugačiji protokol, pokrenuće alarm i blokirati saobraćaj.

Međutim, morate pažljivo konfigurisati osnovne linije da biste izbegli lažno pozitivne rezultate.

#3. Analiza protokola sa stanjem

IPS koji koristi analizu protokola sa stanjem otkriva odstupanja od stanja protokola, slično detekciji zasnovanoj na anomalijama. Koristi unapred definisane univerzalne profile u skladu sa prihvaćenim praksama koje su postavili lideri u industriji i prodavci.

Na primer, IPS može da nadzire zahteve i njihove odgovore, a svaki zahtev mora da se sastoji od predvidljivih odgovora. IPS označava sve odgovore koji su izvan očekivanih ishoda i nastavlja sa njihovom analizom.

Kada IPS rešenje nadzire vaše sisteme i mrežu i detektuje sumnjivu aktivnost, ono šalje upozorenje i preduzima određene radnje da bi sprečilo pristup vašoj mreži. Evo kako:

- Pojačavanje zaštitnih zidova: IPS može da detektuje ranjivost u vašim zaštitnim zidovima koja je omogućila pretnji da uđe u vašu mrežu. Da bi obezbedio sigurnost, IPS može da promeni svoj program i ojača ga dok se problem ne reši.

- Čišćenje sistema: Zlonameran sadržaj ili oštećene datoteke mogu oštetiti vaš sistem. Zbog toga se vrši skeniranje sistema kako bi se on očistio i uklonio osnovni uzrok problema.

- Zatvaranje sesija: IPS može otkriti kako je došlo do anomalije pronalaženjem ulazne tačke i blokiranjem iste. U tu svrhu, može blokirati IP adrese, prekinuti TCP sesiju itd.

IDS vs. IPS: Sličnosti i razlike

Sličnosti između IDS-a i IPS-a

Početni procesi kod IDS i IPS sistema su vrlo slični. Oba sistema otkrivaju i nadziru sistem ili mrežu radi detekcije zlonamernih aktivnosti. Pogledajmo njihove zajedničke osnove:

- Nadzor: Kada se instaliraju, IDS i IPS rešenja nadziru mrežu ili sistem na osnovu definisanih parametara. Te parametre možete podesiti na osnovu vaših bezbednosnih potreba i mrežne infrastrukture i omogućiti im da pregledaju sav saobraćaj koji ulazi u mrežu ili izlazi iz nje.

- Detekcija pretnji: Oba sistema analiziraju sve pakete podataka koji se kreću kroz mrežu i porede ih sa bibliotekom koja sadrži poznate pretnje. Kada pronađu podudaranje, označavaju taj paket podataka kao zlonameran.

- Učenje: Oba sistema koriste savremene tehnologije, poput mašinskog učenja, kako bi se obučili i prepoznali nove pretnje i obrasce napada. Na taj način mogu bolje da reaguju na savremene pretnje.

- Logovanje: Kada detektuju sumnjivu aktivnost, oba sistema beleže podatke o njoj, zajedno sa odgovorom. Ovo vam pomaže da razumete svoj zaštitni mehanizam, pronađete ranjivosti u sistemu i obučite svoje bezbednosne sisteme u skladu s tim.

- Upozorenja: Čim detektuju pretnju, i IDS i IPS sistemi šalju upozorenja bezbednosnom osoblju. Ovo im pomaže da budu spremni za svaku situaciju i da brzo reaguju.

Do sada, IDS i IPS rade slično, ali ono što se dešava posle ih razlikuje.

Razlike između IDS-a i IPS-a

Ključna razlika između IDS-a i IPS-a je u tome što IDS funkcioniše kao sistem za praćenje i detekciju, dok IPS deluje kao sistem za prevenciju, pored praćenja i detekcije. Neke od ključnih razlika su:

- Reakcija: IDS rešenja su pasivni bezbednosni sistemi koji samo prate i detektuju zlonamerne aktivnosti na mreži. Oni vas mogu upozoriti, ali sami ne preduzimaju nikakve radnje da spreče napad. Administrator mreže ili bezbednosno osoblje moraju odmah da reaguju kako bi ublažili napad. Sa druge strane, IPS rešenja su aktivni bezbednosni sistemi koji prate i detektuju zlonamerne aktivnosti, obaveštavaju bezbednosno osoblje i automatski sprečavaju napade.

- Pozicioniranje: IDS se postavlja na rub mreže kako bi prikupio sve događaje i beležio i detektovao prekršaje. Ovakvo pozicioniranje pruža IDS-u maksimalnu vidljivost za pakete podataka. IPS softver je postavljen iza mrežnog zaštitnog zida i komunicira sa dolaznim saobraćajem radi bolje prevencije upada.

- Mehanizam detekcije: IDS koristi detekciju zasnovanu na potpisu, detekciju zasnovanu na anomalijama i detekciju zasnovanu na reputaciji za otkrivanje zlonamernih aktivnosti. Njegova detekcija zasnovana na potpisu obuhvata samo potpise koji su usmereni na eksploataciju. Sa druge strane, IPS koristi detekciju zasnovanu na potpisima sa potpisima koji su usmereni na eksploataciju i ranjivost. Takođe, IPS koristi detekciju zasnovanu na statističkim anomalijama i analizu protokola sa stanjem.

- Zaštita: Ako ste pod pretnjom, IDS vam možda neće biti od velike pomoći jer vaše bezbednosno osoblje mora da shvati kako da osigura vašu mrežu i odmah očisti sistem. IPS je sposoban da izvrši automatsku prevenciju.

- Lažno pozitivni rezultati: Ako IDS da lažno pozitivan rezultat, možda ćete imati određenu neprijatnost. Međutim, ako IPS da lažno pozitivan rezultat, cela mreža može ispaštati jer ćete morati da blokirate sav saobraćaj, dolazni i odlazni.

- Performanse mreže: Pošto se IDS ne primenjuje u liniji, ne smanjuje performanse mreže. Međutim, performanse mreže mogu biti smanjene zbog IPS obrade koja je u skladu sa saobraćajem.

IDS vs. IPS: Zašto su ključni za sajber bezbednost?

Možda ste čuli za različite slučajeve kršenja podataka i hakerskih napada u skoro svakoj industriji koja ima online prisustvo. U takvoj situaciji, IDS i IPS igraju značajnu ulogu u zaštiti vaše mreže i sistema. Evo kako:

Poboljšana bezbednost

IDS i IPS sistemi koriste automatizaciju za praćenje, otkrivanje i sprečavanje zlonamernih pretnji. Takođe mogu da koriste savremene tehnologije, poput mašinskog učenja i veštačke inteligencije, kako bi naučili obrasce i efikasno ih neutralisali. Kao rezultat toga, vaš sistem je zaštićen od pretnji kao što su virusi, DoS napadi, malver itd., bez potrebe za dodatnim resursima.

Sprovođenje politika

IDS i IPS možete konfigurisati na osnovu organizacionih potreba i primeniti bezbednosne politike za svoju mrežu. Svaki paket koji ulazi u mrežu ili izlazi iz nje mora da se pridržava tih politika. Ovo vam pomaže da zaštitite svoje sisteme i mrežu i brzo uočite odstupanja ako neko pokuša da zaobiđe politiku i upadne u vašu mrežu.

Usklađenost sa propisima

Zaštita podataka je kritična u savremenom bezbednosnom okruženju. Zbog toga regulatorna tela za usklađenost, kao što su HIPAA, GDPR itd., regulišu kompanije i osiguravaju da ulažu u tehnologije koje mogu da pomognu u zaštiti podataka klijenata. Implementiranjem IDS i IPS rešenja, vi se pridržavate ovih propisa i izbegavate pravne probleme.

Čuvanje reputacije

Primena bezbednosnih tehnologija, kao što su IDS i IPS, pokazuje da vam je stalo do zaštite podataka vaših klijenata. Ovo stvara pozitivan utisak kod vaših kupaca i gradi vašu reputaciju u okviru vaše industrije i izvan nje. Pored toga, čuvate se i od pretnji koje mogu da procure osetljive poslovne informacije ili oštete vašu reputaciju.

Mogu li IDS i IPS da rade zajedno?

Ukratko, da!

Možete primeniti i IDS i IPS zajedno u vašoj mreži. Koristite IDS rešenje za praćenje i detekciju saobraćaja, omogućavajući mu da sveobuhvatno razume kretanje saobraćaja u vašoj mreži. Takođe, možete da koristite IPS u svom sistemu kao aktivnu meru za sprečavanje bezbednosnih problema u vašoj mreži.

Na ovaj način takođe možete da izbegnete dilemu odabira između IDS-a i IPS-a.

Pored toga, implementacija obe tehnologije vam pruža sveobuhvatnu zaštitu vaše mreže. Možete razumeti prethodne obrasce napada da biste postavili bolje parametre i pripremili svoje bezbednosne sisteme za efikasniju borbu.

Neki od provajdera za IDS i IPS su Okta, Varonis, UpGuard itd.

IDS vs. IPS: Šta odabrati? 👈

Odabir između IDS-a i IPS-a treba da se zasniva isključivo na bezbednosnim potrebama vaše organizacije. Razmislite o veličini vaše mreže, budžetu i nivou zaštite koji vam je potreban da biste doneli pravu odluku.

Ako pitate šta je generalno bolje, to bi bio IPS jer nudi i prevenciju, pored praćenja i detekcije. Međutim, važno je da odaberete kvalitetan IPS od pouzdanog provajdera, jer može pokazati lažne pozitivne rezultate.

S obzirom da oba sistema imaju svoje prednosti i mane, ne postoji jasan pobednik. Međutim, kao što je objašnjeno u prethodnom odeljku, možete odabrati oba rešenja od pouzdanog dobavljača. To će vam ponuditi vrhunsku zaštitu mreže sa oba aspekta – detekcije i prevencije upada.