DevSecOps predstavlja pristup integraciji bezbednosnih praksi u svaki korak DevOps životnog ciklusa, koristeći za to specijalizovane alate.

U kontekstu razvoja softvera, DevOps spaja specifične razvojne aktivnosti sa operacijama IT-a. Cilj ove kombinacije je da se unapredi kvalitet softvera i omogući neprekidna isporuka.

Kada se upravljanje bezbednošću doda DevOps-u, dobija se DevSecOps – disciplina koja integriše bezbednost kao zajedničku odgovornost između IT sektora i sveta razvoja softvera.

U prošlosti, bezbednost je bila isključiva nadležnost specijalizovanog tima koji se uključivao u projekte u završnim fazama. Ovo je funkcionisalo dobro u razvojnim ciklusima koji su trajali mesecima ili godinama. Međutim, u agilnim razvojnim ciklusima koji se mere nedeljama, bezbednosne prakse moraju biti razmatrane od samog početka do kraja projekta, a odgovornost za bezbednost mora biti podeljena između celokupnog razvojnog i IT tima.

Da bi DevSecOps funkcionisao bez narušavanja agilnih metodologija, njegova integracija mora biti automatizovana. To je jedini način da DevOps radni tok ne postane sporiji kada se uključi upravljanje bezbednošću. Automatizacija zahteva odgovarajuće mehanizme koji povezuju razvojne alate, kao što su integrisana razvojna okruženja (IDE), sa bezbednosnim funkcijama.

Vrste DevSecOps alata

Integracija bezbednosti i DevOps-a može se odvijati na mnogo načina. Zato postoji više različitih tipova DevSecOps alata, koji se mogu grupisati na sledeći način:

- Skeniranje ranjivosti u komponentama otvorenog koda: Identifikuje potencijalne slabosti u komponentama i bibliotekama otvorenog koda unutar analizirane baze koda, uključujući sve njihove zavisnosti.

- Statičko i dinamičko testiranje bezbednosti aplikacija (SAST/DAST): Statičko testiranje analizira izvorni kod u potrazi za nesigurnim delovima, radi otkrivanja potencijalnih bezbednosnih problema. Dinamičko testiranje sprovodi bezbednosne provere na aktivnim aplikacijama, bez potrebe za pristupom izvornom kodu.

- Skeniranje slika: Pronalazi ranjivosti u Docker kontejnerima.

- Automatizacija infrastrukture: Otkriva i otklanja razne probleme i slabosti u konfiguraciji infrastrukture, naročito u cloud okruženjima.

- Vizualizacija: Pruža uvid u KPI-je i trendove, radi praćenja rasta ili smanjenja broja ranjivosti tokom vremena.

- Modeliranje pretnji: Omogućava proaktivno donošenje odluka predviđanjem rizika pretnji na celoj površini napada.

- Upozorenja: Obaveštava bezbednosni tim samo kada se identifikuje anomalni događaj koji je klasifikovan kao pretnja, kako bi se smanjio nivo „buke“ i izbegli prekidi u DevSecOps tokovima rada.

U nastavku je prikazana lista odabranih DevSecOps alata koje možete koristiti da biste integrisali bezbednost u svoje DevOps radne procese.

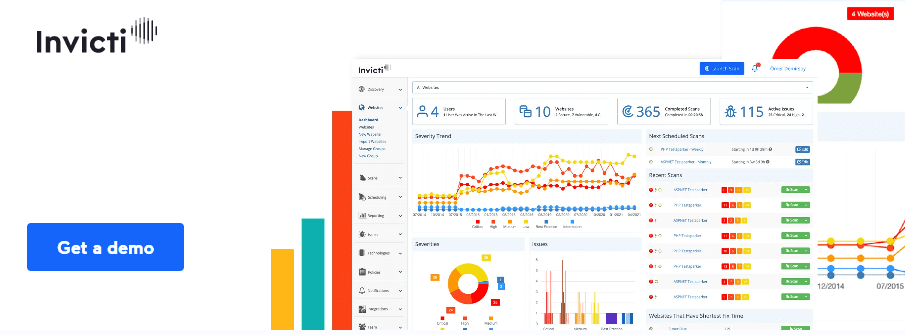

Invicti

Invicti je alat koji možete integrisati u svoj SDLC za upravljanje bezbednošću vaših softverskih proizvoda, uz očuvanje agilnosti procesa razvoja.

Analiza koju sprovodi Invicti je temeljna, obezbeđujući preciznost u otkrivanju problema bez ugrožavanja brzine SDLC-a.

Opcije automatizacije koje nudi Invicti eliminišu potrebu za ljudskom intervencijom u sprovođenju bezbednosnih zadataka, što vašem timu može uštedeti stotine sati mesečno.

Ove uštede se povećavaju identifikovanjem ranjivosti koje su zaista kritične i automatskim dodeljivanjem resursa za njihovo otklanjanje.

Invicti takođe pruža kompletan uvid u ranjivosti vaših aplikacija u razvoju i napore koji se ulažu u smanjenje rizika.

SonarQube

SonarQube automatski proverava vaš kod na ranjivosti, analizirajući ga u potrazi za greškama koje mogu postati pretnje. Trenutno podržava skoro 30 različitih programskih jezika.

SonarQube-ovi jedinstveni QualityGates predstavljaju jednostavan način za zaustavljanje problema pre nego što proizvod bude pušten. Oni takođe pružaju razvojnom timu zajednički uvid u kvalitet, osiguravajući da svi znaju standarde i da li ih njihov razvoj ispunjava.

SonarQube se neprimetno integriše u vaš DevSecOps proces, omogućavajući svim članovima tima pristup izveštajima i povratnim informacijama koje alat generiše.

Jednostavnom instalacijom, SonarQube jasno pokazuje da li su vaše izmene čiste i da li su vaši projekti spremni za objavljivanje. Ako nešto nije u redu, alat će vas odmah obavestiti o problemu i mogućem rešenju.

Aqua

Aqua vam omogućava da vizualizujete i zaustavite pretnje u svakoj fazi životnog ciklusa vaših softverskih proizvoda, od pisanja izvornog koda do implementacije aplikacije u cloudu.

Kao cloud-native platforma za zaštitu aplikacija (CNAPP), ovaj alat nudi bezbednosne provere lanca snabdevanja softverom, skeniranje rizika i ranjivosti, i naprednu zaštitu od malvera.

Aqua-ine opcije integracije vam omogućavaju da obezbedite svoje aplikacije bez obzira na platforme i mehanizme koje koristite za razvoj i implementaciju, bilo da su u cloudu, kontejneri, serverless, CI/CD procesi ili orkestratori. Takođe se integriše sa SIEM platformama i analitičkim alatima.

Posebnost Aqua-e je što omogućava kontrolu bezbednosti u Kubernetes kontejnerima pomoću KSPM-a (Kubernetes Security Posture Management) i naprednu zaštitu u Kubernetes runtime-u. Korišćenje izvornih K8s funkcionalnosti omogućava zaštitu zasnovanu na politikama za kompletan životni ciklus aplikacija koje se implementiraju u kontejnerima.

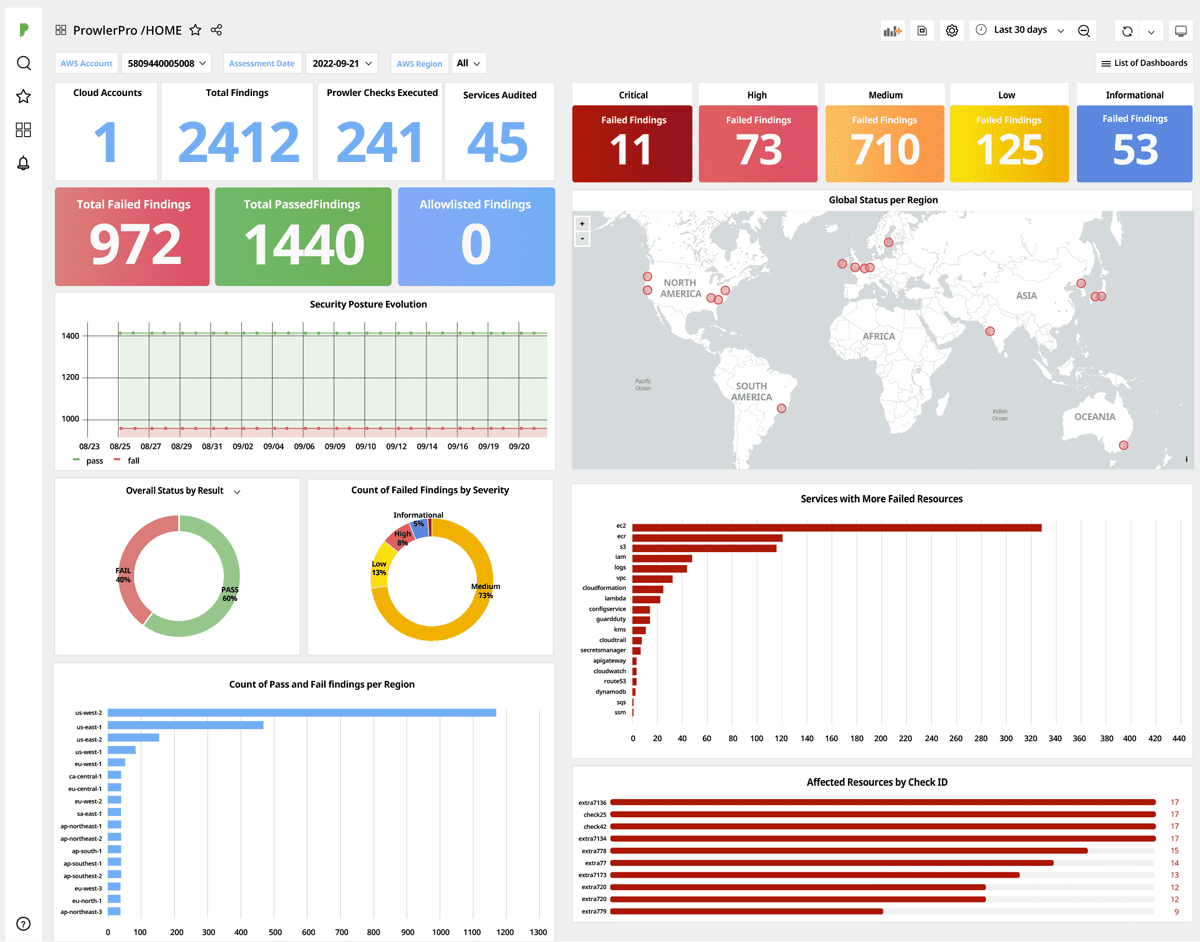

ProwlerPro

ProwlerPro je alat otvorenog koda kreiran posebno za nadzor bezbednosti u razvojnim okruženjima Amazon Web Services (AWS).

ProwlerPro je dizajniran tako da možete kreirati nalog i početi sa skeniranjem vaših razvojnih kanala za nekoliko minuta, pružajući celovit pregled vaše infrastrukture bez obzira na region u kome se nalazite. Alati za vizualizaciju vam omogućavaju da vidite bezbednosni status svih vaših AWS usluga u jednom prozoru.

Nakon što kreirate svoj ProwlerPro nalog i pokrenete se, možete konfigurirati sistem da automatski pokreće seriju preporučenih provera svakih 24 sata. Skeniranja sa ProwlerPro se odvijaju paralelno, radi brzine, kako ne bi usporavala vaše DevSecOps procese.

Rezultati skeniranja se prikazuju u nizu unapred definisanih kontrolnih tabli, koje se lako mogu deliti i kretati kroz njih za direktan uvid u bilo koji nivo detalja vašeg bezbednosnog statusa.

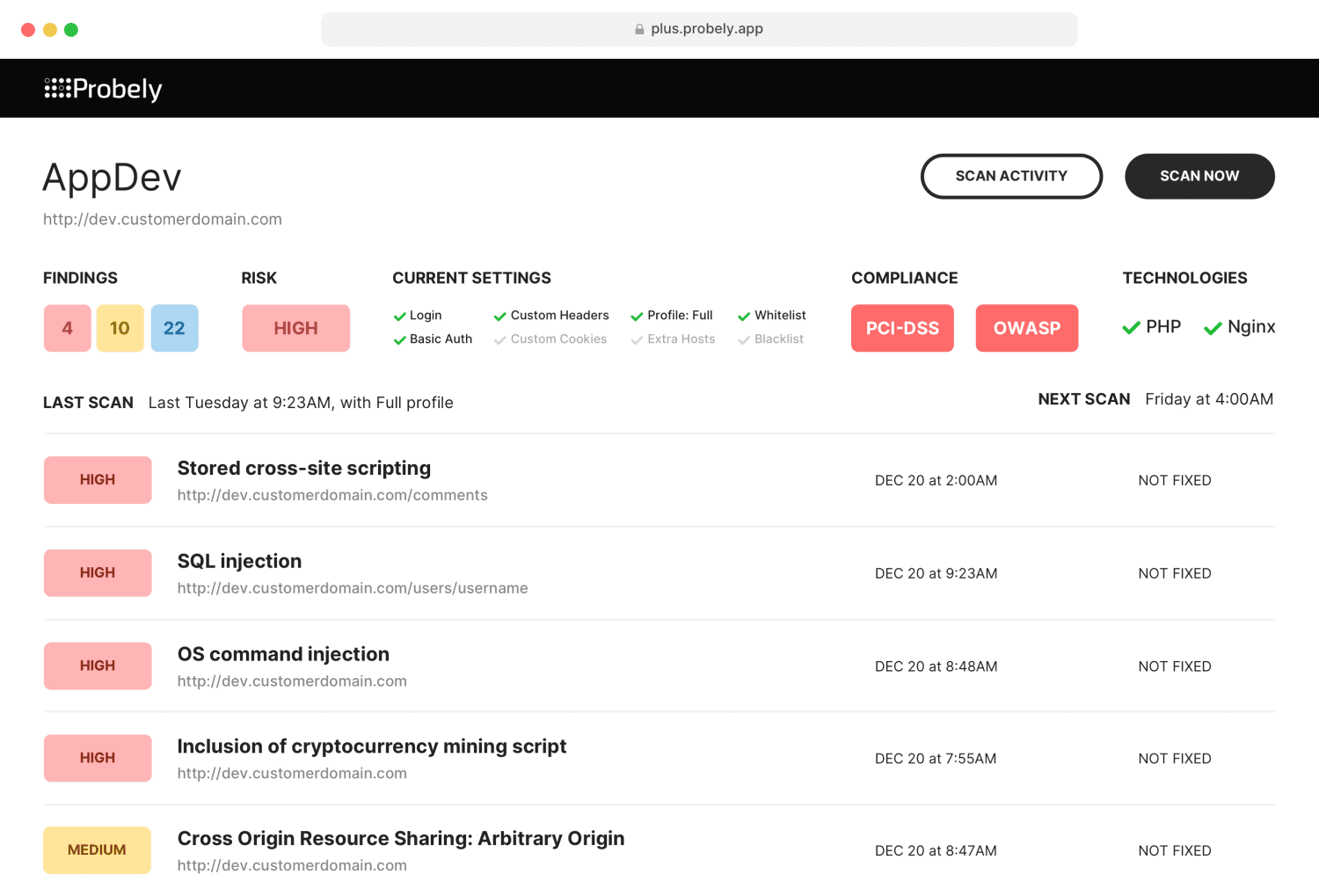

Probely

Ako već imate DevOps radni tok i želite da u njega integrišete bezbednosna skeniranja, Probely vam omogućava da to uradite za nekoliko minuta, zahvaljujući alatima za skeniranje ranjivosti web aplikacija i API-ja.

Pristup Probely-a je baziran na API-first razvoju, što znači da se svaka nova funkcija alata prvo nudi preko API-ja, a tek onda se dodaje interfejsu. Ova strategija omogućava da, ako treba da integrišete Probely sa prilagođenim softverom, uvek možete koristiti njegov API.

Takođe možete registrovati webhooks, tako da vaše aplikacije primaju obaveštenja o svakom događaju koji Probely generiše.

S obzirom na to da Probely nudi veliki broj gotovih integracija, velike su šanse da nećete morati da koristite njegov API da biste ga integrisali sa svojim alatima. Ako već koristite Jira i Jenkins u svojim procesima, integracija će biti trenutna.

Probely će automatski pokrenuti skeniranja u vašim CI/CD procesima i registrovati ranjivosti kao probleme u Jiri. Kada se te ranjivosti otklone, ponovo će ih testirati i ponovo otvoriti rešeno pitanje u Jiri, ako je potrebno.

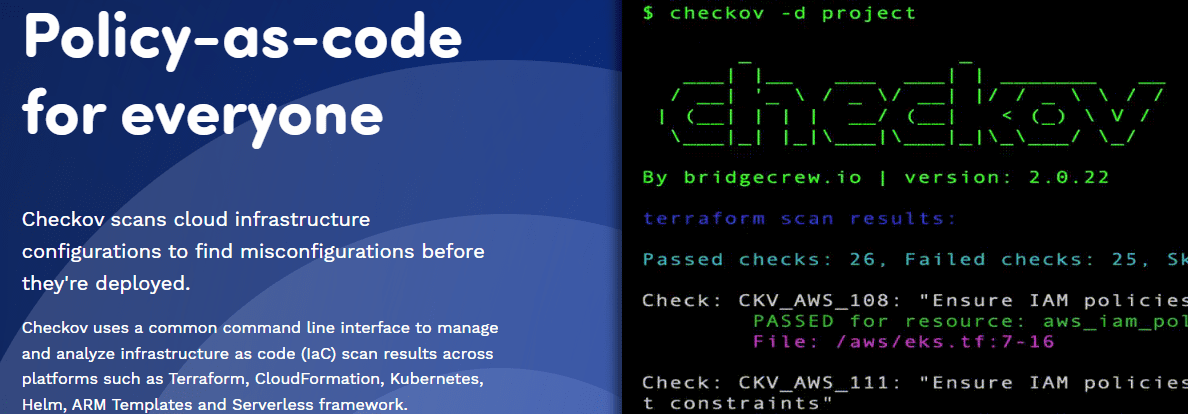

Checkov

Checkov skenira konfiguracije u cloud infrastrukturi u nameri da pronađe konfiguracione propuste pre implementacije softverskog proizvoda. Sa zajedničkim interfejsom komandne linije, skenira rezultate na različitim platformama, kao što su Kubernetes, Terraform, Helm, CloudFormation, ARM šabloni i serverless okviri.

Sa šemom politike zasnovanom na atributima, Checkov vam omogućava da skenirate cloud resurse u vreme kompajliranja, otkrivajući greške u konfiguraciji atributa koristeći jednostavan Python okvir „politika kao kod“. Između ostalog, Checkov analizira odnose između cloud resursa koristeći YAML politike zasnovane na grafovima.

Integracijom u CI/CD procese i sisteme za kontrolu verzija, Checkov izvršava, testira i menja parametre okidača u kontekstu ciljanog repozitorijuma.

Zahvaljujući proširivom integracijskom interfejsu, njegova arhitektura se može proširiti za definisanje prilagođenih smernica, uslova za suzbijanje i dobavljača. Njegov interfejs takođe omogućava integraciju sa platformama za podršku, procesima izgradnje i prilagođenim sistemima za izdavanje.

Faraday

Sa Faraday-em možete automatizovati upravljanje ranjivostima i kontrolne akcije da biste skrenuli pažnju na posao koji je zaista važan. Njegovi tokovi rada vam omogućavaju da pokrenete bilo koju akciju sa prilagođenim događajima koje možete slobodno dizajnirati kako biste izbegli ponavljanje zadataka.

Faraday vam daje mogućnost da standardizujete i integrišete svoje bezbednosne alate u radne procese, dobijajući informacije o ranjivostima iz više od 80 alata za skeniranje. Koristeći agente, skeneri se automatski integrišu u vaše procese, kako bi unosili i normalizovali podatke sa maksimalnom lakoćom, generišući rezultate koji se mogu videti preko web interfejsa.

Izuzetan i zanimljiv aspekt Faraday-a je to što koristi centralizovano spremište za čuvanje bezbednosnih informacija, koje različiti članovi DevSecOps tima mogu lako analizirati i testirati.

Ovo donosi dodatnu korist, a to je mogućnost da se identifikuju i kombinuju duplirani problemi prijavljeni različitim alatima. Ovo smanjuje opterećenje članova tima, izbegavajući da više puta obraćaju pažnju na isti problem koji je prijavljen više puta.

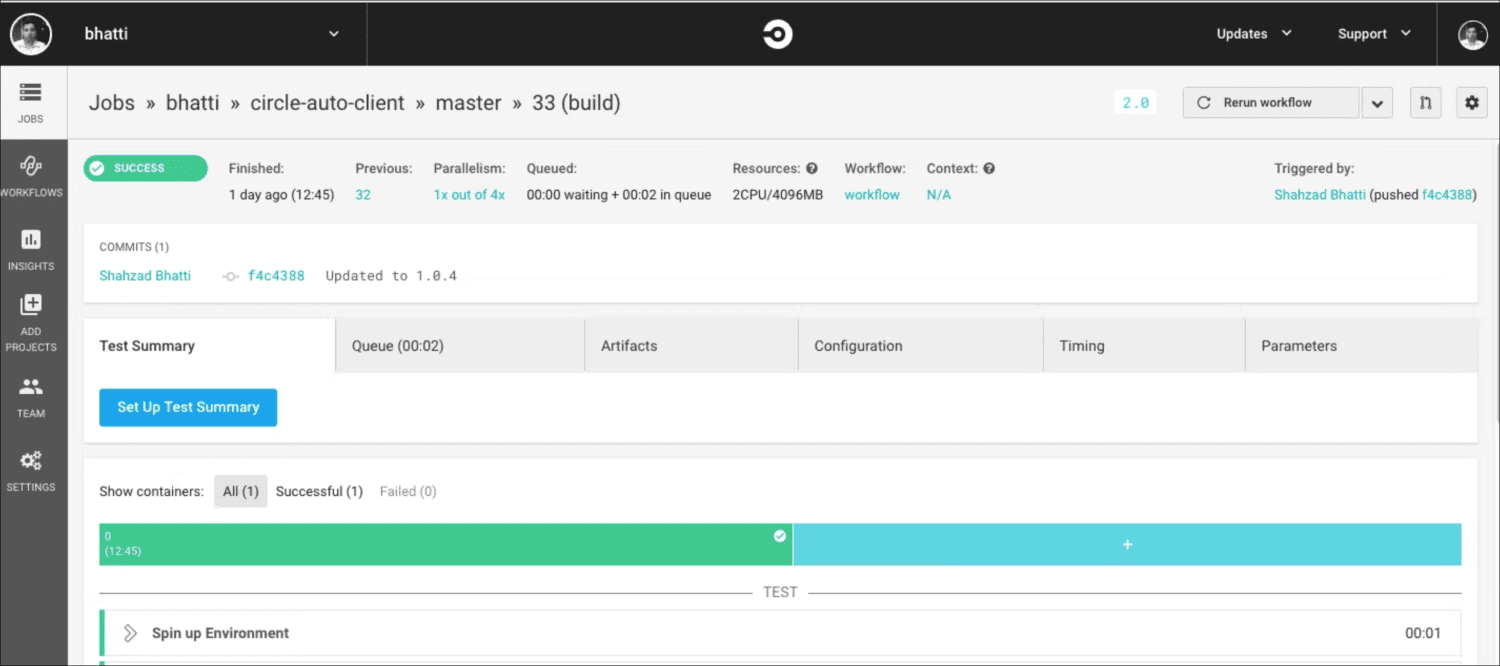

CircleCI

Da biste integrisali CircleCI sa popularnim DevOps bezbednosnim alatima, morate uključiti jednog od mnogih partnera u svoje razvojne procese. CircleCI partneri su dobavljači rešenja u nekoliko kategorija, uključujući SAST, DAST, statičku analizu kontejnera, primenu politike, upravljanje tajnama i bezbednost API-ja.

Ako treba da uradite nešto za obezbeđivanje razvojnog procesa što ne možete uraditi ni sa jednom od dostupnih kugli, možete iskoristiti činjenicu da su kugle otvorenog koda. Zato je dodavanje funkcionalnosti postojećoj kugli samo pitanje odobrenja vašeg Pull Request-a i spajanja.

Čak i ako imate slučaj upotrebe za koji smatrate da je izvan seta kugli dostupnih u registru CircleCI, možete ga kreirati i doprineti zajednici. Kompanija objavljuje listu najboljih praksi za kreiranje automatske kompilacije orb i testiranje kako bi vam olakšala put.

Da biste obezbedili svoj proces, eliminišite potrebu za internim razvojem i dozvolite timu da koristi usluge trećih strana. Koristeći CircleCI kugle, vaš tim će samo morati da zna kako da koristi te usluge, bez potrebe da uči kako da ih integriše ili upravlja njima.

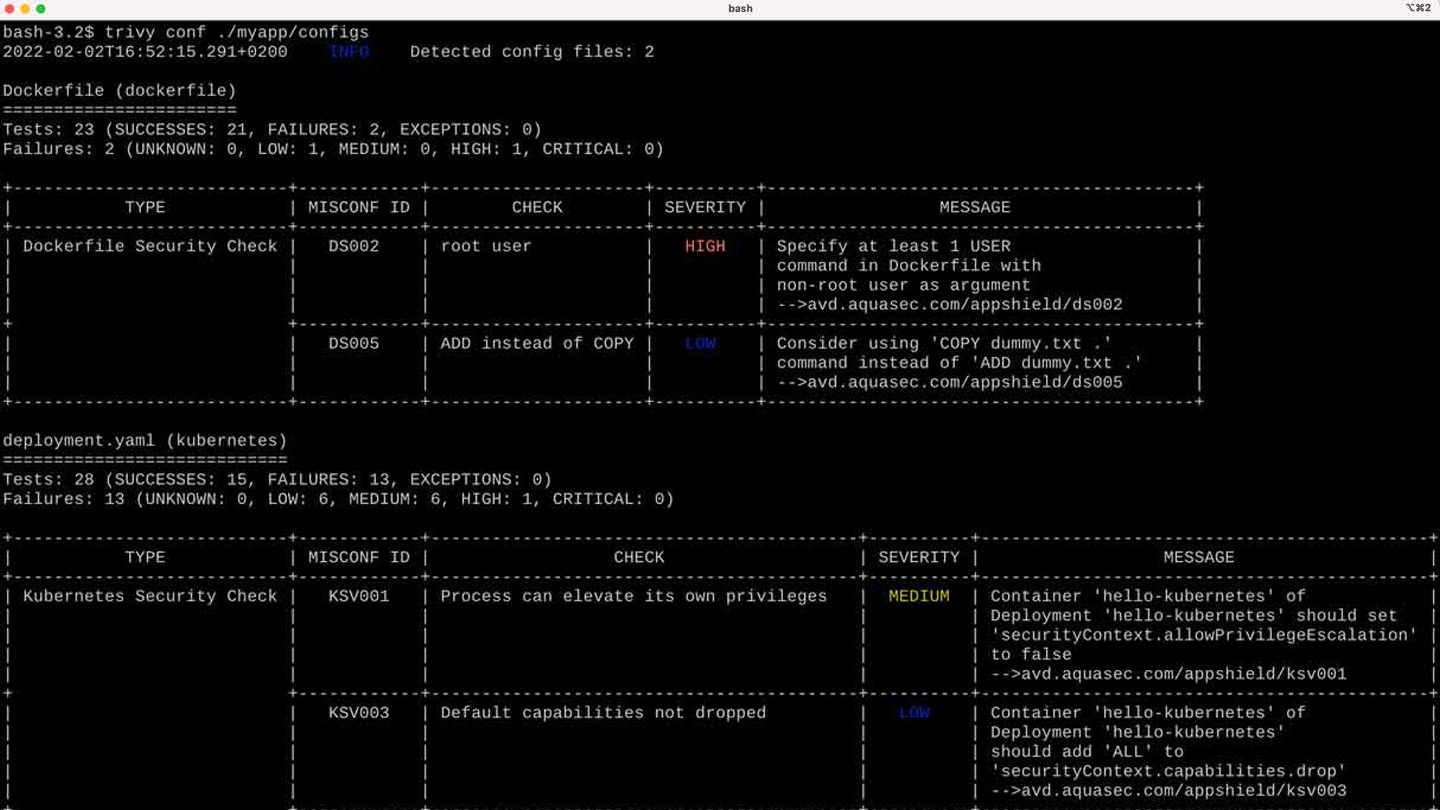

Trivy

Trivy je bezbednosni alat otvorenog koda sa više skenera koji mogu otkriti bezbednosne probleme i različite ciljeve na kojima može da ih nađe. Među ciljevima koje Trivy skenira su: sistem datoteka, slike kontejnera, Git repozitorijumi, slike virtuelnih mašina, Kubernetes i AWS spremišta.

Skeniranjem svih ovih mogućih ciljeva, Trivy može pronaći poznate ranjivosti, propuste u konfiguraciji, tajne ili osetljive informacije i softverske licence, kao i otkriti probleme u lancu snabdevanja softverom, uključujući zavisnosti od softvera i paketa operativnog sistema.

Platforme i aplikacije sa kojima se Trivy može integrisati nalaze se na njegovoj stranici Ekosistem. Na toj listi su najpopularnija imena, kao što su CircleCI, GitHub Actions, VS Code, Kubernetes ili JetBrains.

Trivy je dostupan u apt, yum, brew i dockerhub. Nema preduslove poput baza podataka, okruženja za implementaciju ili sistemskih biblioteka, a procenjuje se da će prvo skeniranje biti završeno za samo 10 sekundi.

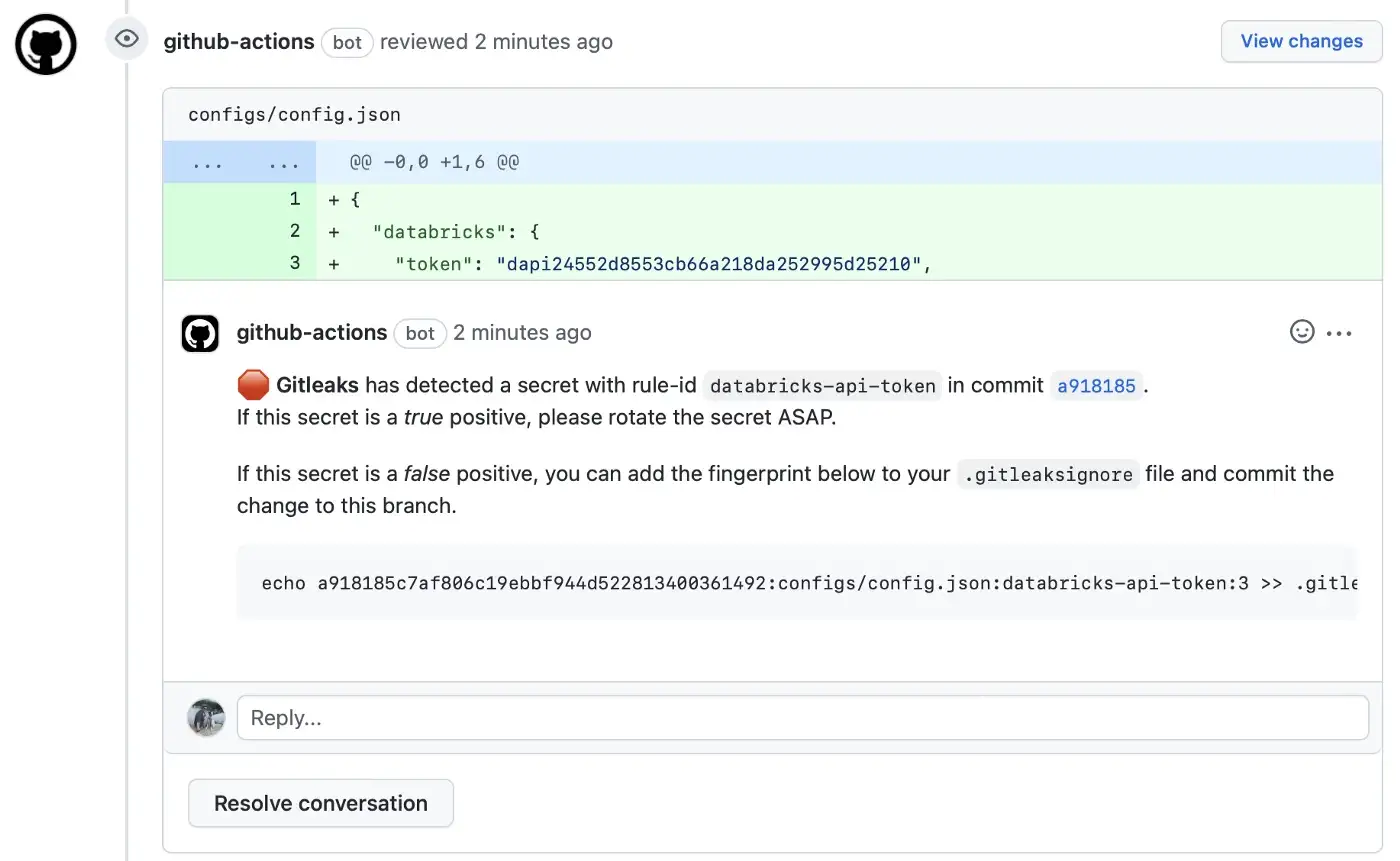

GitLeaks

Gitleaks je alat otvorenog koda sa interfejsom komandne linije koji se može instalirati pomoću Docker-a, Homebrew-a ili Go-a. Dostupan je i kao binarni izvršni fajl za popularne platforme i operativne sisteme. Takođe možete da ga implementirate direktno u svoj repo kao pre-commit ili kao GitHub Action preko Gitleaks-Action-a.

Njegov komandni interfejs je jednostavan i minimalistički. Sastoji se od samo 5 komandi za detekciju tajni u kodu, zaštitu tajni, generisanje skripti, dobijanje pomoći ili prikazivanje verzije alata. Komanda detect omogućava skeniranje repozitorijuma, datoteka i direktorijuma. Može se koristiti na razvojnim mašinama kao i u CI okruženjima.

Većina posla sa Gitleaks-om se obavlja pomoću komandi detect i protect. One rade na Git repozitorijumima, analizirajući izlaz git log ili git diff komandi i generišući zakrpe koje će Gitleaks zatim koristiti za detekciju i zaštitu tajni.

Ostanite konkurentni i sigurni

S jedne strane, agilnost i brzina vaših CI/CD procesa su ključni za osiguravanje brzog vremena za izlazak na tržište, što je bitno da biste ostali konkurentni kao programer softvera.

S druge strane, uključivanje bezbednosnih alata u vaše razvojne procese je neophodno. Da biste uključili bezbednost bez negativnog uticaja na SDLC, DevSecOps alati su pravo rešenje.