У свету где подаци непрестано циркулишу кроз мреже и корпоративне системе, ризик од сајбер претњи је у сталном порасту. Иако су сајбер напади присутни у различитим облицима, DoS (Denial of Service) и DDoS (Distributed Denial of Service) напади представљају две специфичне категорије које се разликују по свом обиму, начину извођења и последицама, али деле сличан основни циљ.

У овом тексту, разјаснићемо кључне разлике између ових типова сајбер напада, како бисмо вам помогли да ефикасније заштитите ваше системе.

Шта је DoS напад?

DoS напад, или напад ускраћивања услуге, је сајбер напад који се изводи са намером да се поремети нормално функционисање услуге или да се другим корисницима онемогући приступ тој услузи. Овај напад се најчешће остварује слањем огромног броја захтева ка услузи, чиме се она преоптерећује, успорава или потпуно онемогућава.

Суштина DoS напада је у томе да се циљни систем затрпа саобраћајем који превазилази његове капацитете, са циљем да се легитимним корисницима онемогући приступ. Важно је напоменути да се DoS напад обично изводи са једног извора, односно са једне рачунарске машине.

Шта је DDoS напад?

DDoS напад, или дистрибуирани напад ускраћивања услуге, дели сличности са DoS нападом. Међутим, кључна разлика је у томе што DDoS напад користи велику мрежу повезаних уређаја, познатих као ботнет, како би генерисао прекомерни саобраћај и преплавио циљни систем, поремећујући његову нормалну функционалност.

DDoS напад се може упоредити са саобраћајним колапсом на аутопуту, где изненадни застој спречава возила да на време стигну до свог одредишта. На тај начин, DDoS напад спречава легитимни саобраћај да дође до циља, доводећи до пада система или његовог преоптерећења.

Главне врсте DDoS напада

Различите форме DoS/DDoS напада се континуирано развијају заједно са технолошким напретком. У овом делу, фокусираћемо се на основне облике напада који постоје. Ови напади се углавном манифестују као напади на волумен мреже, протокол или апликациони слој.

#1. Напади засновани на запремини

Свака мрежа или услуга има капацитет обраде саобраћаја у одређеном временском периоду. Напади засновани на обиму имају за циљ да преоптерете мрежу генерисањем лажног саобраћаја, чиме мрежа постаје неспособна да даље обрађује саобраћај или постаје изузетно спора за кориснике. Примери ове врсте напада су ICMP и UDP.

#2. Напади засновани на протоколу

Напади засновани на протоколу имају за циљ да исцрпе ресурсе сервера слањем огромног броја пакета ка циљаним мрежама и алатима за управљање инфраструктуром, као што су заштитни зидови. Ови напади циљају на слабости на трећем и четвртом слоју OSI модела. SYN flood је један од примера напада заснованих на протоколу.

#3. Напади на слој апликација

Апликациони слој OSI модела генерише одговор на HTTP захтев клијента. Нападач циља седми слој OSI модела, који је одговоран за достављање веб страница кориснику, слањем вишеструких захтева за једну страницу. Ово доводи до преоптерећења сервера и спречава га да испоручи странице корисницима.

Ове нападе је тешко детектовати, јер легитимни захтев није лако разликовати од злонамерног. Примери ове врсте напада укључују Slowloris и HTTP поплаве.

Различите врсте DDoS напада

#1. UDP напади

User Datagram Protocol (UDP) је комуникациони протокол без успостављања везе, са минималним механизмом протокола. Углавном се користи у апликацијама у реалном времену, где се не може толерисати кашњење у пријему података, као што су видео конференције или онлајн игре. Ови напади се дешавају када нападач пошаље огроман број UDP пакета циљу, што онемогућава сервер да одговори на легитимне захтеве.

#2. ICMP напади на поплаве

Напади поплава протокола Internet Control Message Protocol (ICMP) представљају DoS нападе који шаљу велики број ICMP пакета ехо захтева мрежи. Ово доводи до загушења мреже и губитка пропусног опсега, што узрокује кашњење у одговорима за кориснике. Ови напади могу довести и до потпуног колапса мреже или нападнуте услуге.

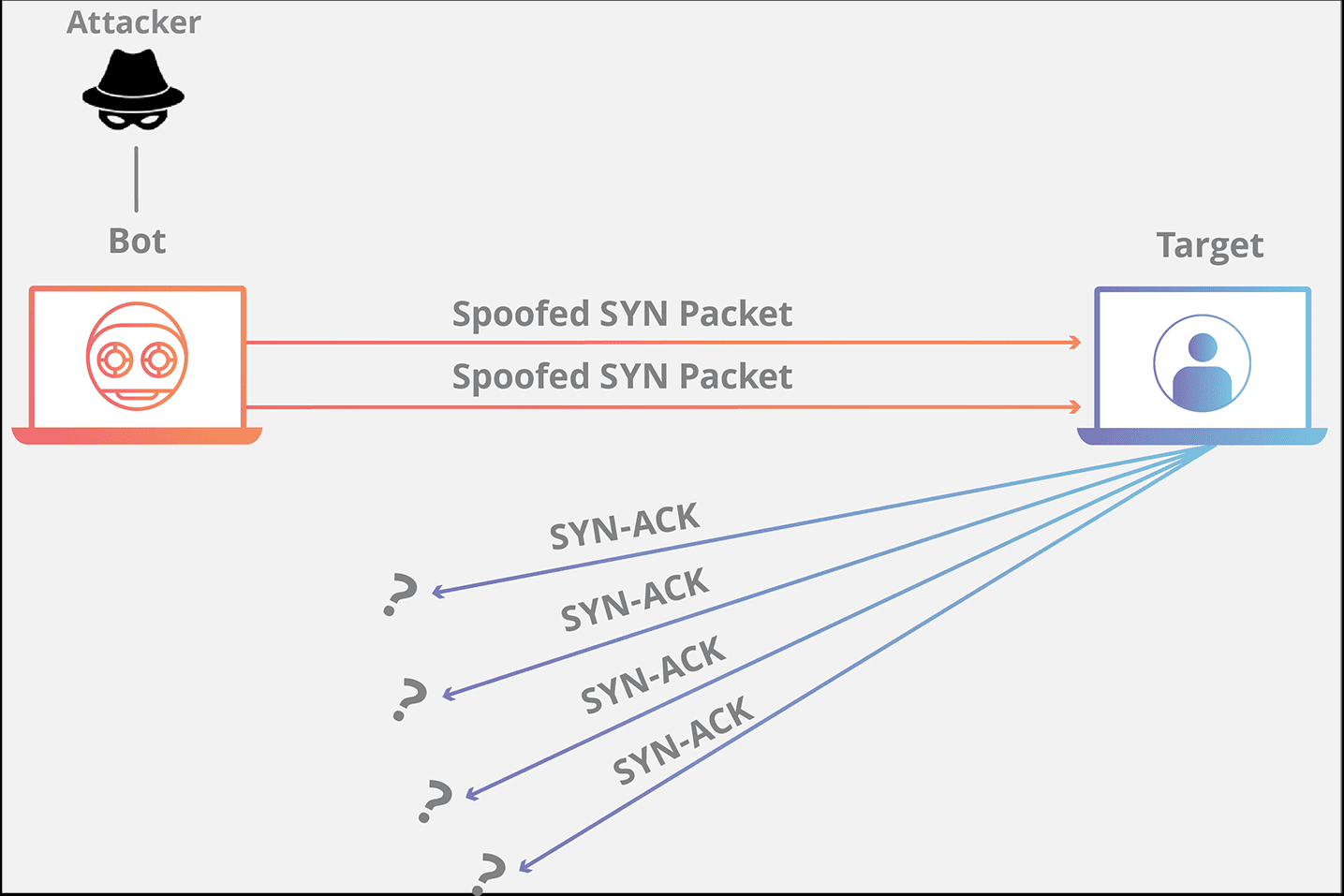

#3. SYN flood напади

Извор слике: Cloudflare

Извор слике: Cloudflare

Овај тип напада се може најлакше објаснити аналогијом са конобаром у ресторану. Када муштерија наручи, конобар прослеђује наруџбину кухињи, кухиња припрема јело, и на крају, муштерија бива услужена. У идеалном сценарију.

У SYN flood нападу, један купац непрестано наручује, али не преузима ниједну од претходних наруџбина. На тај начин кухиња постаје преоптерећена са толико неиспуњених поруџбина, што је онемогућава да припрема било које друге поруџбине. SYN flood напади искоришћавају слабости у TCP конекцији.

Нападач шаље много SYN захтева, али не одговара на SYN-ACK одговоре. То приморава хост да чека одговор на захтев, што заузима ресурсе док хост не постане неспособан да одговори на нове захтеве.

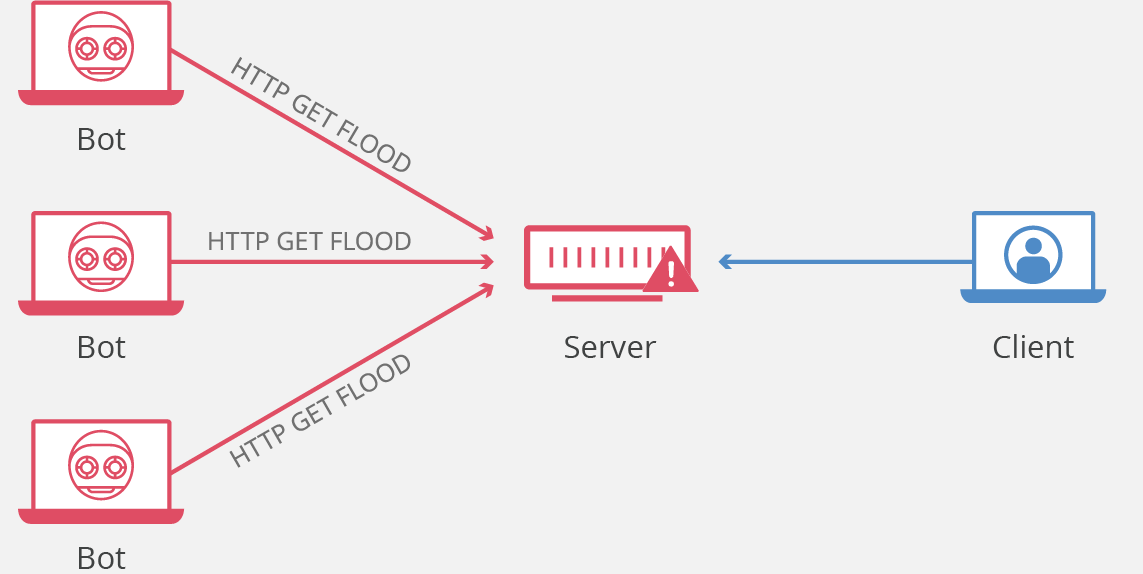

#4. HTTP flood напади

Извор слике: Cloudflare

Извор слике: Cloudflare

Једна од најчешћих и најједноставнијих метода овог напада је HTTP flood напад, који се изводи слањем великог броја HTTP захтева серверу са различитих IP адреса. Циљ ових напада је да се потроши снага сервера, пропусни опсег мреже и меморија помоћу захтева који изгледају легитимно, чиме се онемогућава приступ стварним корисницима.

#5. Slowloris напад

Slowloris напад се изводи успостављањем више делимичних захтева ка циљу, одржавајући сервер отвореним за конекцију. Сервер чека на комплетан захтев, који никада не стиже, што доводи до прекорачења максималног броја дозвољених конекција и ускраћивања услуге осталим корисницима.

Остали напади укључују Ping of Death (POD), појачавање, Teardrop напад, IP фрагментациони напад и поплава нападом, између осталог. Циљ ових напада је да преоптерете сервис или сервер, ограничавајући његову способност да обрађује легитимне захтеве од стране корисника.

Зашто се дешавају DoS напади?

За разлику од других напада који имају за циљ крађу података са сервера, DoS нападач има за циљ да онемогући сервер коришћењем његових ресурса. На тај начин се сервер чини недоступним легитимним корисницима.

Са технолошким напретком, све више компанија пружа своје услуге путем интернета и cloud-а. Присуство на интернету је постало неопходно за компаније које желе да остану конкурентне на тржишту. Међутим, конкуренти могу користити DDoS нападе да дискредитују своју конкуренцију, онемогућавајући њихове услуге и представљајући их као непоуздане.

DoS напади се могу користити и као облик откупа, где нападачи преплављују сервер нерелевантним захтевима и захтевају исплату пре него што обуставе нападе и омогуће приступ серверу легитимним корисницима.

Поједине групе такође циљају платформе које се не слажу са њиховим идеологијама из политичких или друштвених разлога. Важно је истаћи да DoS напади не модификују податке на серверу, већ само онемогућавају приступ серверу за друге кориснике.

Ублажавање DoS/DDoS напада

Свесни могућности напада, предузећа морају предузети мере како би осигурала да њихови системи/сервери не буду лако рањиви на ове нападе. Ево неколико мера које компаније могу предузети ради заштите:

Пратите свој саобраћај

Разумевање мрежног саобраћаја игра кључну улогу у ублажавању DoS напада. Сваки сервер има препознатљив образац саобраћаја. Неочекиван скок у саобраћају, који одступа од уобичајених образаца, указује на аномалију, која може бити DoS напад. Праћење саобраћаја помаже да брзо реагујете у оваквим ситуацијама.

Ограничавање брзине

Ограничавањем броја захтева који могу бити послати серверу/мрежи у одређеном временском интервалу, може се ублажити DoS напад. Нападачи обично шаљу велики број захтева истовремено како би преплавили сервер. Са постављеним ограничењем брзине, сервер аутоматски одлаже вишак захтева након што се достигне дозвољена количина захтева у датом временском оквиру. На тај начин, отежава се нападачу да преплави сервер.

Дистрибуирани сервер

Имати дистрибуиране сервере у различитим регионима је добра глобална пракса која такође помаже у ублажавању DoS напада. Ако нападач изведе успешан напад на један сервер, остали сервери компаније остају неоштећени и могу наставити да обрађују легитимне захтеве. Употреба мрежа за доставу садржаја (CDN) за кеширање сервера на различитим локацијама близу корисника такође служи као додатни слој превенције против DoS напада.

Припремите план DoS/DDoS напада

Припремљеност за сваку врсту напада је кључна за смањење штете коју напад може изазвати. Сваки безбедносни тим треба да има детаљан план о томе како да реагује на напад, како не би тражили решења током напада. План треба да укључује: шта треба радити, коме се обратити и како одржавати легитимне захтеве.

Надгледање вашег система

Континуирано праћење сервера за било какве аномалије је од виталног значаја за свеобухватну безбедност. Праћење у реалном времену омогућава да се напади благовремено детектују и решавају пре него што ескалирају. Такође помаже тиму да разликује редован од ненормалног саобраћаја. Праћење такође омогућава лако блокирање IP адреса које шаљу злонамерне захтеве.

Друго средство за ублажавање DoS/DDoS напада је употреба алата заштитног зида веб апликација и система за праћење. Ови алати су специјално дизајнирани да детектују и спрече успешне нападе. Они су аутоматизовани и могу да пруже свеобухватну безбедност у реалном времену.

Суцури

Sucuri је заштитни зид веб апликација (WAF) и систем за превенцију упада (IPS) за веб локације. Sucuri блокира сваки облик DoS напада који циља на 3, 4 и 7 слој OSI модела. Неке од његових кључних карактеристика укључују прокси услугу, DDoS заштиту и брзо скенирање.

Cloudflare

Cloudflare је један од најбоље оцењених алата за ублажавање DDoS напада. Cloudflare такође нуди мреже за доставу садржаја (CDN), као и три слоја заштите: DDoS заштиту (L7), DDoS заштиту апликација (L4) и DDoS заштиту мреже (L3).

Imperva

Imperva WAF је прокси сервер који филтрира сав долазни саобраћај и обезбеђује да је безбедан пре него што га проследи веб серверу. Прокси услуга, безбедносне закрпе и континуитет доступности сајта су неке од кључних карактеристика Imperva WAF-а.

Stack WAF

Stack WAF се лако подешава и помаже у прецизној идентификацији претњи. Stack WAF пружа заштиту апликација, укључујући веб странице, API-је и SaaS производе, заштиту садржаја и заштиту од DDoS напада на нивоу апликације.

AWS Shield

AWS Shield прати саобраћај у реалном времену анализирајући податке о протоку како би идентификовао сумњиви саобраћај. Такође користи филтрирање пакета и приоритет саобраћаја за контролу саобраћаја према серверу. Важно је напоменути да је AWS Shield доступан само у оквиру AWS окружења.

Навели смо неке од пракси које могу помоћи у ублажавању успешних DoS/DDoS напада на сервере. Важно је запамтити да ниједан знак претње или аномалије не треба занемарити без одговарајућег прегледа.

DoS против DDoS напада

DoS и DDoS напади су по својој природи слични. У овом делу, размотрићемо кључне разлике које их разликују један од другог.

| Параметар | DoS | DDoS |

| Саобраћај | DoS саобраћај потиче са једног извора. Зато је количина саобраћаја коју може генерисати релативно мала у поређењу са DDoS-ом. | DDoS напад користи више ботова/система, што значи да може да генерише велику количину саобраћаја из различитих извора истовремено и брзо преплави сервер. |

| Извор | Један систем/бот | Више система/ботова истовремено |

| Ублажавање | DoS нападе је лакше открити и прекинути јер потичу из једног извора. | DDoS напади имају више извора, што отежава идентификацију свих циљних извора и окончање напада. DDoS напади су изузетно брзи. |

| Утицај | Ограничен утицај | Екстреман утицај на систем/сервер |

Суштина

Организације морају обезбедити да безбедност њиховог система буде приоритет у сваком случају; нарушавање или прекидање услуга може довести до губитка поверења корисника. DoS и DDoS напади су нелегални и штетни за циљани систем. Стога, све мере за откривање и управљање овим нападима треба схватити веома озбиљно.

Такође можете истражити напредну DDoS заштиту за веб странице малих и великих предузећа, која се базира на технологији cloud-а.