Sajber Kill Chain, ili Lanac Sajber Uništavanja, je bezbednosni model koji je razvila kompanija Lockheed Martin 2011. godine. On opisuje korake koje sajber napadači preduzimaju tokom napada, pružajući uvid u to kako se napadi odvijaju, što pomaže u identifikaciji i odbrani od pretnji.

Ako vas zanima, Lockheed Martin je globalni gigant u vazduhoplovstvu, odbrani, naoružanju i bezbednosti.

Cyber Kill Chain (CKC) je jedan od ključnih bezbednosnih modela koje stručnjaci za sajber bezbednost koriste kako bi formirali strategije i zaštitili organizacije od sajber napada.

Zašto je Cyber Kill Chain važan u sajber bezbednosti?

Da budemo realni, sajber bezbednost nije jednostavna. Može delovati lako i uverljivo kada se krajnjim korisnicima daju saveti kako da budu sigurni na internetu.

Međutim, suočene sa stvarnim sajber napadom, organizacije moraju da razumeju tehničke detalje. Ne može se očekivati da će se organizacija odbraniti samo sa nekoliko sigurnosnih saveta, zar ne?

Stoga je potreban okvir (ili model) koji će poslužiti kao osnova za razumevanje sajber napada i efikasnu odbranu od njih.

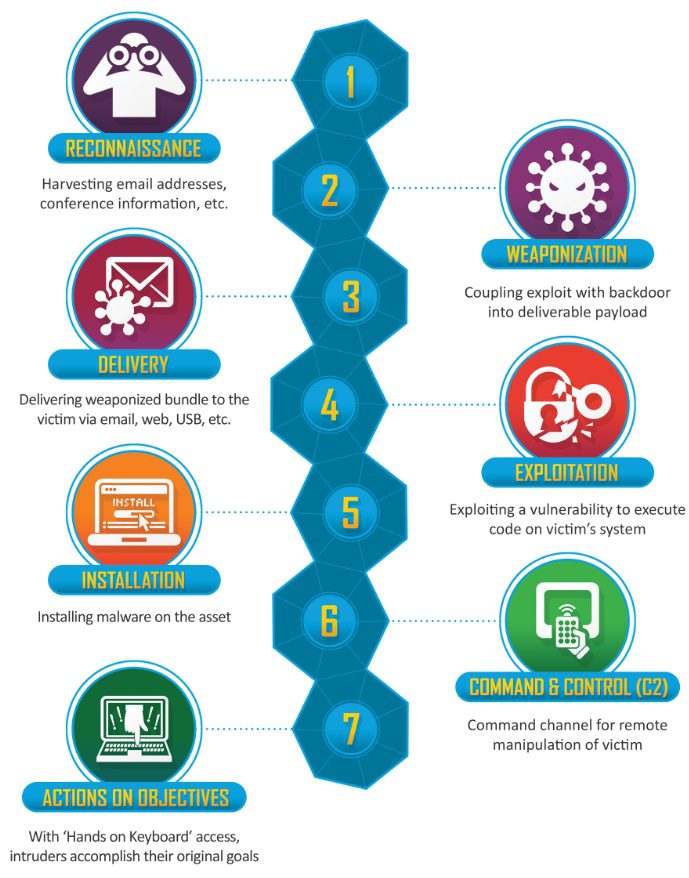

Cyber Kill Chain je tradicionalni sigurnosni model koji predstavlja temelj za razumevanje faza sajber napada. Sastoji se od sedam faza, koje ćemo detaljno opisati.

Uloga Cyber Kill Chain-a u sajber bezbednosti

Pored uvida u sam tok sajber napada, Cyber Kill Chain pomaže organizacijama da razviju načine za otkrivanje napadača, sprečavanje neovlašćenog pristupa, ublažavanje aktivnih napada i zaustavljanje napadača unutar mreže.

Ovo omogućava organizacijama i stručnjacima za sajber bezbednost da razviju sveobuhvatnu strategiju zaštite.

Ipak, sam Cyber Kill Chain ne može garantovati potpunu zaštitu. Postoje mnogi faktori koji su važni van mreže ili unutar organizacije, a ovaj model ne obuhvata sve njih.

Faze Cyber Kill Chain-a

Zasluge za slike: Lockheed Martin

Zasluge za slike: Lockheed Martin

CKC okvir se sastoji od sedam koraka koji opisuju tok sajber napada. Oni su:

#1. Izviđanje

Izviđanje je prva faza Cyber Kill Chain-a, koja se odnosi na prikupljanje informacija.

Napadač će pokušati da prikupi informacije o ulaznim tačkama i slabostima mreže, skenirajući ranjivosti. Ovo uključuje ne samo identifikaciju ranjivosti, već i prikupljanje email adresa, fizičkih adresa i drugih podataka koji bi mogli pomoći u kreiranju strategije za napad.

Što više detalja napadač prikupi, napad će biti efikasniji. Ova faza nadzora može se odvijati i van mreže i na mreži. U ovoj fazi je moguće da niko neće ni posumnjati na potencijalnog napadača.

Da bi se zaštitile od ove faze, organizacije i njihovi zaposleni moraju da se fokusiraju na privatnost, bilo da je reč o ograničavanju pristupa fizičkoj lokaciji samo ovlašćenim korisnicima ili obaveštavanju svih povezanih korisnika da ne dele osetljive lične podatke na mreži.

Na primer, svako bi trebalo da koristi alate za privatnost kako bi zaštitio svoj identitet na mreži.

#2. Naoružavanje

U ovoj fazi, napadač kreira oružje, odnosno malver ili alat koji će koristiti u sajber napadu.

Ponekad koriste postojeće alate ili ih modifikuju prema cilju, kako bi se pripremili za isporuku, što je sledeći korak.

Vrsta oružja zavisiće od cilja napadača. Na primer, neki žele da ometaju usluge, neki žele da ukradu podatke, a neki žele da traže otkup za osetljive podatke.

Oružje može biti bilo šta što je u skladu sa tim ciljem.

#3. Isporuka

Ovo je jedna od ključnih faza u kojoj počinje uspeh napadača.

Ako isporuka uspe, malver ulazi u sistem i počinje da radi. Ako ne uspe, sve strategije za napad padaju u vodu.

Napadač koristi različite metode za isporuku malvera. Na primer, zlonamerni prilozi u emailovima, fišing emailovi za krađu akreditiva, tekstualne poruke koje obmanjuju korisnika da autorizuje malver i slično. Naravno, napadač koristi sve informacije iz faze izviđanja kako bi cilj učinio ubedljivim za klik na poruku ili vezu.

Ako su organizacija i njeni zaposleni svesni fišing napada i drugih uobičajenih sajber napada, uspešna isporuka malvera će biti teža.

#4. Eksploatacija

Napadač je identifikovao slabosti i ušao u sistem žrtve.

Sada će biti iskorišćena poznata ranjivost kako bi se izvršio isporučeni zlonamerni kod. Tokom ovog procesa, napadač će moći da stekne više uvida u sistem i otkrije nove slabe tačke.

Svaki ranjivi sistem povezan na mrežu imaće šanse da bude kompromitovan.

#5. Instalacija

Nakon što je napadač skenirao sve ranjivosti, fokusiraće se na instaliranje malvera i ubacivanje drugog zlonamernog koda kako bi iskoristio ranjivosti koje su isprva bile nepoznate.

Drugim rečima, infiltracija se završava ovom fazom, u kojoj napadač ulazi duboko u kompromitovanu mrežu.

#6. Komanda i kontrola

Kada se infiltracija završi, napadač preuzima kontrolu nad kompromitovanim sistemom ili mrežom.

Napadač može odabrati da prati i nadgleda informacije na daljinu ili da počne sa remećenjem sistema i usluga. Ovo može biti u obliku DDoS napada ili dodavanja „backdoor-a“ koji im omogućava da uđu u sistem kad god požele, a da to niko ne primeti.

#7. Akcija na ciljeve

U zavisnosti od cilja napada, napadač izvodi finalni korak kako bi postigao svoj cilj.

Napadač može šifrirati podatke i tražiti otkupninu za njih, zaraziti sistem radi širenja malvera, ometati usluge, ili ukrasti podatke za objavljivanje ili modifikaciju. Mnoge slične mogućnosti su uključene u ovu akciju.

Kako Cyber Kill Chain pomaže u zaštiti od napada?

Razumevanje načina na koji napadači ulaze u vašu mrežu i sisteme pomaže organizacijama i njihovim zaposlenima da se odbrane od sajber napada.

Na primer, pomoću Cyber Kill Chain-a postaje jasno da ranjivosti u mreži mogu pomoći napadaču da se brzo infiltrira. Stoga, organizacije mogu razmotriti upotrebu alata za otkrivanje krajnjih tačaka i alata za odgovor kako bi dodale tehnike ranog otkrivanja u svoju strategiju sajber bezbednosti.

Slično tome, možete odabrati da koristite zaštitni zid za zaštitu infrastrukture u oblaku i usluge za zaštitu od DDoS napada bazirane na oblaku, kako biste pojačali svoju bezbednosnu igru.

Ne treba zaboraviti da se i VPN-ovi mogu koristiti za dodatnu sigurnost u poslovanju.

Organizacije mogu efikasno koristiti model Cyber Kill Chain-a birajući rešenja koja ciljaju svaku fazu sajber napada.

Da li je Cyber Kill Chain dovoljan?

Delimično da, delimično ne.

Kao što sam već spomenuo, Cyber Kill Chain se bavi samo nekim osnovnim aspektima sajber napada. Čak i ako se organizacija uspešno odbrani od svih tih faza, to je već velika pobeda.

Neki stručnjaci za sajber bezbednost su proširili model i osmom fazom.

Osma faza uključuje monetizaciju:

Ova faza objašnjava kako napadači zarađuju od uspešnog napada. Bilo da je reč o zahtevu za otkupninu ili upotrebi kriptovaluta, organizacija bi trebalo da se bavi i ovim situacijama.

Sve u svemu, model se smatra donekle zastarelim kako inovacije u digitalnom svetu napreduju. Sajber napadi su sada složeniji, iako su osnove ostale iste. Na primer, CKC okvir ne pominje sve vrste napada – ograničen je na malver.

Pored toga, ne bavi se internim pretnjama, s obzirom na to da lažni zaposleni takođe mogu ugroziti organizaciju.

Budući da sajber napadi postaju sve složeniji sa razvojem tehnologija u oblaku i veštačke inteligencije, u kombinaciji, mogu se koristiti i drugi modeli, poput MITRE ATT&CK i Unified Kill Chain.