Od samog početka, koncept lanca kibernetičkog napada bio je od suštinskog značaja za prepoznavanje i neutralisanje složenih sajber pretnji. Ipak, danas mnogi stručnjaci za kibernetičku bezbednost smatraju da je metodologija lanca kibernetičkog napada nedovoljna da pruži zaštitu od sajber napadača u trenutnom, dinamičnom okruženju pretnji.

Šta je tačno okvir lanca kibernetičkog napada, kako on funkcioniše, i koji su njegovi nedostaci? Čitajte dalje da biste saznali više.

Šta je Okvir Lanca Kibernetičkog Napada?

Razvijen od strane kompanije Lockheed Martin, okvir lanca kibernetičkog napada predstavlja vojni model lanca napada koji se koristi za identifikaciju i sprečavanje neprijateljskih akcija.

Ovaj okvir pomaže timovima za bezbednost da razumeju i suprotstave se upadima, definišući različite faze kibernetičkog napada. Takođe, objašnjava različite tačke u tim fazama gde stručnjaci za kibernetičku bezbednost mogu identifikovati, otkriti i zaustaviti napadače.

Lanac kibernetičkog napada je koristan u odbrani od naprednih upornih pretnji (APT), gde pretnje provode značajno vreme prateći svoje ciljeve i planirajući sajber napade. Ovi napadi često kombinuju malver, trojance, tehnike socijalnog inženjeringa i druge zlonamerne taktike.

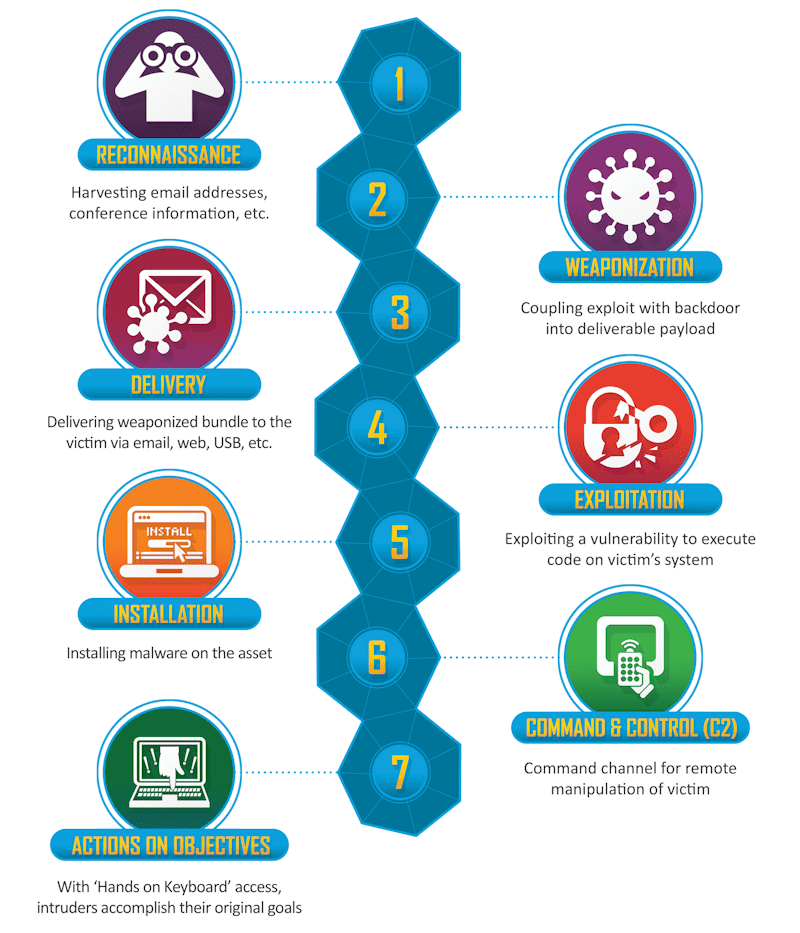

Model lanca kibernetičkog napada se sastoji od sedam koraka: izviđanje, naoružavanje, dostava, iskorišćavanje, instalacija, komandovanje i kontrola, i akcije na ciljevima.

Svaka faza predstavlja korak u napadačkom putovanju.

Faze Okvira Lanca Kibernetičkog Napada

Okvir kibernetičke bezbednosti lanca kibernetičkog napada omogućava timovima za bezbednost da predvide kretanje napadača kako bi ih brže neutralisali.

Kredit za sliku: Lockheed Martin

Kredit za sliku: Lockheed Martin

Sledi detaljan pregled sedam koraka procesa kibernetičkog napada.

#1. Izviđanje

Faza izviđanja se odnosi na prikupljanje informacija o ciljanoj žrtvi ili mreži.

Postoje dva tipa faze izviđanja:

Pasivno Izviđanje

U ovoj fazi, hakeri nastoje da prikupe informacije iz javno dostupnih izvora. To uključuje pregled WHOIS baza, oglasa za posao, LinkedIn profila, profila na društvenim mrežama, internet stranica kompanija i slično. Takođe mogu koristiti alate kao što su ARIN, SHODAN i drugi za identifikaciju ranjivosti i potencijalnih ulaznih tačaka.

S obzirom na to da pasivno izviđanje ne uključuje direktnu interakciju sa organizacijama, hakeri pokušavaju da prikupe što je više moguće informacija o meti tokom ove faze.

Aktivno Izviđanje

U fazi aktivnog izviđanja, pretnje na neki način kontaktiraju vašu organizaciju kako bi prikupile informacije koje bi im mogle pomoći da uđu u vašu korporativnu mrežu. Koriste alate kao što su NMAP, skeneri ranjivosti, skeneri portova, alate za prikupljanje banera i slično.

Faza izviđanja ima ključnu ulogu u svakom sajber napadu. Što više informacija napadač ima o mreži mete, to će bolje moći da planira svoj napad.

Da biste zaustavili napadače u pasivnom i aktivnom izviđanju, možete preduzeti sledeće korake:

- Ograničite izlaganje javnih informacija koje hakeri mogu koristiti za planiranje phishing napada.

- Napravite politiku prihvatljivog korišćenja društvenih medija.

- Izmenite poruke o grešci servera kako javno ne bi otkrivale ključne informacije o vašoj mreži.

- Onemogućite nekorišćene portove i servise.

- Implementirajte zaštitni zid sa sistemom za sprečavanje upada (IPS).

Osnovni cilj faze izviđanja je pronalazak slabosti koje hakeri mogu iskoristiti da uđu u vašu mrežu.

Prema tome, postavljanje honeypotova i honeyneta je odličan način da se pronađu ranjivosti u vašoj mreži i ojača odbrana.

#2. Naoružavanje

Faza naoružavanja ima za cilj stvaranje alata za napad (vektora napada) koji mogu iskoristiti sistemsku ili mrežnu ranjivost identifikovanu u fazi izviđanja.

Proces naoružavanja može uključivati odabir (ili kreiranje) odgovarajućeg malvera za daljinski pristup, ransomwarea ili zlonamernog koda koji odgovara ranjivosti.

Napadač upakuje malver u format datoteke koji izgleda bezopasno. Mogu koristiti Word dokument ili PDF. Cilj je prevariti žrtvu da ga otvori.

Metasploit, SQLMAP, Exploit-DB i alati za socijalni inženjering su alati koji se obično koriste u fazi naoružavanja.

Faza naoružavanja pokazuje koji vektor napada će hakeri koristiti za napad na sisteme i mreže.

Zbog toga je jačanje vaše odbrane zdrava strategija kibernetičke bezbednosti koja sprečava da vektori napada prodru u vaše sisteme i mreže.

Evo nekoliko saveta za početak:

- Budite agresivni u upravljanju zakrpama u vašoj kompaniji. Ovo će smanjiti površinu napada ukoliko nema ranjivosti u softveru i operativnim sistemima.

- Instalirajte dobar antivirus na sve krajnje tačke.

- Onemogućite Office makroe, JavaScript i nepotrebne dodatke za pregledač.

- Implementirajte alate za bezbednost e-pošte i koristite izolaciju pregledača u vašoj kompaniji.

- Revidirajte evidenciju kako biste identifikovali sve anomalije u mreži.

Takođe je neophodno da imate dobar sistem za detekciju i prevenciju upada. Proverite da li je multifaktorska autentifikacija implementirana u vašoj kompaniji.

#3. Dostava

Hakeri su odabrali odgovarajući vektor napada za iskorišćavanje ranjivosti. Sada dolazi vreme za dostavu, kada će napadači pokušati da prodru u vašu mrežu.

Metode dostave mogu varirati u zavisnosti od tipa vektora napada koji se koristi.

Tipični primeri dostave mogu uključivati:

- Web lokacije – Pretnje mogu zaraziti web stranice trećih strana koje potencijalne mete često posećuju.

- E-pošta – Napadači mogu slati zaražene e-poruke pune zlonamernog softvera.

- USB uređaji – Mogu ostaviti zaražene USB uređaje u zajedničkim prostorijama, nadajući se da će korisnici priključiti te USB uređaje u svoje sisteme.

- Društvene mreže – Sajber kriminalci mogu koristiti društvene mreže za pokretanje phishing napada koji mogu namamiti korisnike da kliknu na zaražene veze.

Najeefikasnija odbrana od uobičajenih vektora napada je fokusiranje na obuku zaposlenih.

Druge sigurnosne mere koje možete preduzeti su implementacija web filtriranja, rešenja za DNS filtriranje i onemogućavanje USB portova na uređajima.

#4. Iskorišćavanje

Tokom faze iskorišćavanja u okviru lanca kibernetičkog napada, napadači koriste oružje da iskoriste slabosti u sistemu mete. Ovo označava početak stvarnog napada nakon isporuke oružja.

Sledi bliži pregled:

- Napadači lociraju ranjivosti u softveru, sistemu ili mreži.

- Oni uvode zlonamerni alat ili kod koji ima za cilj da iskoristi te ranjivosti.

- Šifra za iskorišćavanje se aktivira, koristeći ranjivosti za dobijanje neovlašćenog pristupa ili privilegija.

- Prodorom u perimetar, napadači mogu dalje da eksploatišu sisteme cilja instaliranjem zlonamernih alata, izvršavanjem skripti ili modifikacijom sigurnosnih sertifikata.

Ova faza je ključna jer prelazi iz puke pretnje u sigurnosni incident. Cilj faze iskorišćavanja je da se dobije pristup vašim sistemima ili mreži.

Stvarni napad može doći u obliku SQL injekcije, prekoračenja bafera, malvera, otmice JavaScript-a i slično.

Oni mogu da se kreću bočno unutar mreže, identifikujući dodatne ulazne tačke dok idu.

U ovoj fazi, haker je unutar vaše mreže i koristi ranjivosti. Imate ograničene resurse da zaštitite svoje sisteme i mrežu.

Možete koristiti prevenciju izvršavanja podataka (DEP) funkciju i funkciju protiv iskorišćavanja vašeg antivirusa (ako ga ima) za zaštitu od iskorišćavanja.

Neki EDR alati takođe mogu pomoći da se brzo otkriju sajber napadi i reaguje na njih.

#5. Instalacija

Takođe poznata kao faza eskalacije privilegija, faza instalacije se odnosi na instaliranje malvera i implementaciju drugih zlonamernih alata kako bi napadači mogli imati stalan pristup vašim sistemima i mrežama čak i nakon što ste zakrpili i ponovo pokrenuli ugroženi sistem.

Standardne tehnike uključene u fazu instalacije uključuju:

- DLL otmica

- Instalacija trojanca za daljinski pristup (RAT)

- Promene u registru kako bi se zlonamerni programi mogli automatski pokrenuti

Napadači takođe mogu pokušati da stvore zadnja vrata za pristup sistemima ili mrežama kontinuirano, čak i kada su izvornu ulaznu tačku zatvorili stručnjaci za bezbednost.

Ako su sajber kriminalci uspešno došli do ove faze, imate ograničenu zaštitu. Vaš sistem ili mreža su zaraženi.

Sada možete koristiti alate za post-infekciju, kao što su alati za analizu ponašanja korisnika (UBA) ili EDR alati, da biste proverili ima li neobičnih aktivnosti vezanih za datoteke registra i sistema. I trebalo bi da budete spremni da primenite svoj plan reagovanja na incidente.

#6. Komanda i Kontrola

U fazi komandovanja i kontrole, napadač uspostavlja vezu sa kompromitovanim sistemom. Ova veza omogućava daljinsku kontrolu nad metom. Napadač sada može da šalje komande, prima podatke ili čak da otprema dodatni malver.

Dve taktike koje se ovde često koriste su obfuskacija i uskraćivanje usluge (DoS).

- Obfuskacija pomaže napadačima da sakriju svoje prisustvo. Oni mogu da brišu datoteke ili izmenjuju kod kako bi izbegli otkrivanje. U suštini, prikrivaju svoje tragove.

- Uskraćivanje usluge skreće pažnju timovima za sigurnost. Stvarajući probleme u drugim sistemima, oni skreću vašu pažnju sa svog primarnog cilja. To može uključivati prekide u mreži ili gašenje sistema.

U ovoj fazi, vaš sistem je potpuno ugrožen. Trebalo bi da se fokusirate na ograničavanje onoga što hakeri mogu da kontrolišu i otkrivanje neobičnih aktivnosti.

Segmentacija mreže, sistemi za otkrivanje upada (IDS) i sigurnosne informacije i upravljanje događajima (SIEM) mogu vam pomoći da ograničite štetu.

#7. Akcije na Cilju

Sedam koraka lanca kibernetičkog napada dostižu svoj vrhunac u fazi „Akcije na ciljevima“. Ovde napadači ostvaruju svoj primarni cilj. Ova faza može trajati nedeljama ili mesecima, u zavisnosti od prethodnih uspeha.

Tipični krajnji ciljevi uključuju, ali nisu ograničeni na krađu podataka, šifrovanje osetljivih podataka, napade na lanac snabdevanja i druge.

Implementacijom rešenja za bezbednost podataka, rešenja za bezbednost krajnjih tačaka i bezbednost bez poverenja, možete ograničiti štetu i sprečiti hakere da ostvare svoje ciljeve.

Može li Lanac Kibernetičkog Napada Odgovoriti na Današnje Bezbednosne Izazove?

Model Lanca Kibernetičkog Napada je koristan u razumevanju i borbi protiv različitih kibernetičkih napada. Ipak, njegova linearna struktura može biti neuspešna u odnosu na današnje složene, višestruke vektore napada.

Sledi pregled nedostataka tradicionalnog okvira lanca kibernetičkog napada:

#1. Ignoriše Unutrašnje Pretnje

Unutrašnje pretnje dolaze od pojedinaca unutar organizacije, kao što su zaposleni ili ugovarači, koji imaju legitiman pristup vašim sistemima i mreži. Oni mogu da zloupotrebe svoj pristup namerno ili nenamerno, što može dovesti do curenja podataka ili drugih sigurnosnih incidenata.

Zapravo, 74% preduzeća smatra da su unutrašnje pretnje sve češće.

Tradicionalni model lanca kibernetičkog napada ne uzima u obzir ove unutrašnje pretnje jer je dizajniran da prati aktivnosti spoljnih napadača.

U scenariju unutrašnjih pretnji, napadač ne mora da prolazi kroz mnoge faze navedene u lancu kibernetičkog napada, kao što su izviđanje, naoružavanje ili dostava, budući da već imaju pristup sistemima i mreži.

Ovaj značajan propust u okviru čini ga nesposobnim da otkrije ili ublaži unutrašnje pretnje. Nedostatak mehanizma za praćenje i analizu ponašanja ili obrazaca pristupa pojedinaca unutar organizacije predstavlja značajno ograničenje u okviru lanca kibernetičkog napada.

#2. Ograničene Mogućnosti za Otkrivanje Napada

Lanac kibernetičkog napada ima relativno uzak obim kada se identifikuju različiti kibernetički napadi. Ovaj okvir se prvenstveno vrti oko otkrivanja aktivnosti zlonamernog softvera i zlonamernog opterećenja, ostavljajući značajan jaz u rešavanju drugih oblika napada.

Najbolji primeri uključuju napade zasnovane na webu kao što su SQL injekcija, Cross-Site Scripting (XSS), različite vrste napada uskraćivanjem usluge (DoS) i Zero-Day napadi. Ove vrste napada mogu lako proći kroz pukotine jer ne prate tipične obrasce koje je lanac kibernetičkog napada dizajniran da otkrije.

Pored toga, okvir je nedovoljan u obračunu napada koje su pokrenuli neovlašćeni pojedinci koji iskorišćavaju kompromitovane akreditive.

U takvim scenarijima postoji očigledan propust jer ovi napadi mogu prouzrokovati značajnu štetu, ali mogu proći nezapaženo zbog ograničene sposobnosti otkrivanja lanca kibernetičkog napada.

#3. Nedostatak Fleksibilnosti

Okvir lanca kibernetičkog napada, koji je uglavnom fokusiran na malver i napade zasnovane na teretu, nema fleksibilnost.

Linearni model lanca kibernetičkog napada ne odgovara dinamičkoj prirodi savremenih pretnji, što ga čini manje efikasnim.

Pored toga, teško se prilagođava novim tehnikama napada i može da previdi ključne aktivnosti nakon provale, što ukazuje na potrebu za prilagodljivijim pristupima kibernetičkoj bezbednosti.

#4. Fokusira se Samo na Bezbednost Perimetra

Model Lanca Kibernetičkog Napada se često kritikuje zbog svog fokusa na bezbednost perimetra i prevenciju malvera, što postaje problem kako organizacije prelaze sa tradicionalnih lokalnih mreža na rešenja zasnovana na oblaku.

Pored toga, porast rada na daljinu, ličnih uređaja, IoT tehnologije i naprednih aplikacija kao što je robotska automatizacija procesa (RPA) proširili su površinu napada za mnoga preduzeća.

Ovo proširenje znači da sajber kriminalci imaju više pristupnih tačaka za eksploataciju, što predstavlja izazov za kompanije da obezbede svaku krajnju tačku, što ukazuje na ograničenja modela u današnjem okruženju pretnji koje se razvija.

Pročitajte više: Kako Cybersecurity Mesh pomaže u novoj eri zaštite

Alternative Modelu Lanca Kibernetičkog Napada

Sledi pregled nekoliko alternativa modelu lanca kibernetičkog napada koje možete istražiti kako biste izabrali najbolji okvir kibernetičke bezbednosti za svoju kompaniju.

#1. MITRE ATT&CK Okvir

MITRE ATT&CK okvir opisuje taktike, tehnike i procedure koje napadači koriste. Zamislite to kao priručnik za razumevanje sajber pretnji. Lanac kibernetičkog napada se fokusira samo na faze napada, dok ATT&CK daje detaljan pregled. Čak pokazuje šta napadači rade nakon što uđu, čineći ga sveobuhvatnijim.

Stručnjaci za bezbednost često preferiraju MITRE ATT&CK zbog njegove dubine. Koristan je i za napad i za odbranu.

#2. NIST Okvir za Kibernetičku Bezbednost

NIST okvir za kibernetičku bezbednost nudi smernice za organizacije za upravljanje i ublažavanje rizika kibernetičke bezbednosti. Naglašava proaktivan pristup. Nasuprot tome, lanac kibernetičkog napada se fokusira na razumevanje akcija napadača tokom proboja.

Okvir definiše pet osnovnih funkcija: Identifikovati, Zaštititi, Otkriti, Odgovoriti i Oporaviti. Ovi koraci pomažu organizacijama da razumeju i upravljaju svojim rizicima za kibernetičku bezbednost.

Širi obim NIST okvira pomaže u poboljšanju ukupnog položaja kibernetičke bezbednosti, dok lanac kibernetičkog napada uglavnom pomaže u analizi i prekidanju sekvenci napada.

Baveći se bezbednošću na holistički način, NIST okvir se često pokazuje efikasnijim u podsticanju otpornosti i stalnog poboljšanja.

Zaključak

Lanac kibernetičkog napada, kada je pokrenut, bio je dobar okvir za kibernetičku bezbednost za identifikaciju i ublažavanje pretnji. Ali sada su kibernetički napadi postali složeniji zbog upotrebe oblaka, IoT-a i drugih tehnologija za saradnju. Što je još gore, hakeri sve češće izvode napade zasnovane na webu poput SQL injekcija.

Dakle, savremeni sigurnosni okvir kao što je MITRE ATT&CK ili NIST će ponuditi bolju zaštitu u današnjem okruženju pretnji koje se stalno menja.

Takođe, trebalo bi redovno da koristite alate za simulaciju sajber napada kako biste procenili bezbednost vaše mreže.