Растућа претња сајбер безбедности: Пинг смрти напад

Са сваким новим технолошким достигнућем, нажалост, повећава се и број сајбер напада и претњи. У овом тексту, детаљно ћемо размотрити специфичан тип ДДоС напада, познат као Пинг смрти, који хакери могу користити како би омели рад система, као и методе заштите од њега.

Шта је Пинг смрти?

Пинг смрти је облик ДоС напада (напад ускраћивањем услуге) где хакери шаљу превелике пакете података ка циљаној услузи, премашујући њене капацитете. Крајњи циљ је да се та услуга онеспособи и учини недоступном за остале кориснике. РФЦ 791 дефинише стандардну величину ИП пакета као 65.535 бајтова.

Свака количина бајтова изнад овог лимита може изазвати замрзавање или чак пад система приликом обраде захтева.

Како функционише Пинг смрти?

Кредит: Валларм

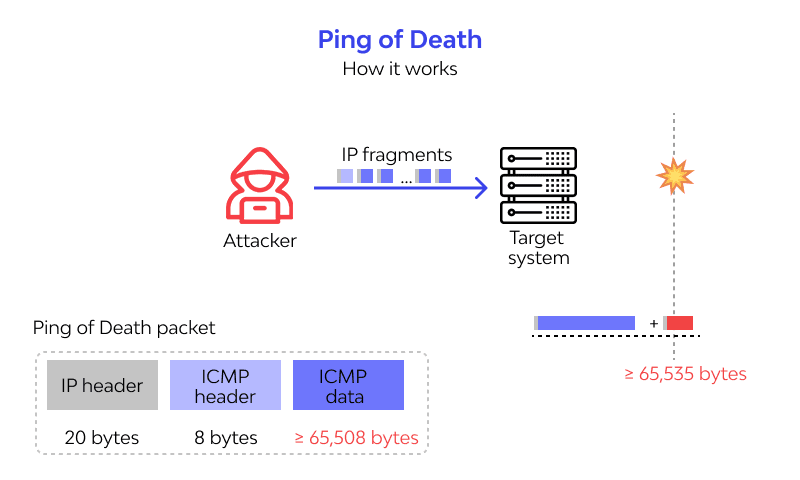

Пинг смрти напад се дешава када се мрежом прослеђује превелики пакет Интернет Цонтрол Мессаге Протоцол (ИЦМП) пакета.

Пинг, или Пакет Интернет Гропер, представља ИЦМП ехо-одговор који се користи за тестирање одређене мрежне везе, потврђујући њено постојање и способност прихватања захтева. Тест се изводи слањем пинга, односно дела информације, и очекује се одговор.

На основу добијеног одговора, проверава се статус услуге.

Хакери изводе ДДоС Пинг смрти напад слањем гломазних пакета, нарушавајући тиме Интернет протокол РФЦ791 који прописује максималну величину важећег ИПв4 пакета од 65.535 бајтова.

Пошто није могуће слати пакете веће од прописане величине, хакери шаљу пакете у фрагментима. Када систем покуша да састави комплетан пакет, он прелази дозвољену величину, што резултира замрзавањем система, отуда и назив „Пинг смрти“.

Пинг смрти напад: Примери

#1. Напади на ДНЦ

Током 2018. године, Демократски национални комитет био је мета ДДоС напада. Ови напади су обично извођени у време када су ДНЦ и ДЦЦЦ прикупљали средства или када је популарност кандидата била у порасту. ДДоС напади, укључујући и Пинг смрти, користе се за стварање сметњи и могу се употребити као оружје за ривалство међу конкурентима.

#2. Напад на Аустралијски попис становништва

Аустралијски биро за статистику (АБС) претрпео је ДДоС напад 2016. године, што је грађанима онемогућило приступ сајту приликом покушаја учешћа у попису. Циљ ПоД напада био је да се преоптерети мрежа и спречи Аустралијанце да учествују у попису.

#3. Замена идентитета током напада на Белу Кућу

Године 2001, сајт пародија на Белу кућу, вхитехоусе.орг, био је жртва Пинг смрти напада. Мета хакера је била званична веб страница вхитехоусе.гов, али су је по грешци заменили са слабијим сајтом вхитехоусе.орг. Брук Тали, који је открио напад, забележио је да је веб локација током 13 сати примила огроман број ИЦМП ехо захтева. Утврђено је да је намера нападача била да изазову ускраћивање услуге на сајту вхитехоусе.гов.

Најбоље праксе за заштиту од Пинг смрти напада

Хакери искориштавају рањивости и пропусте у систему како би стекли приступ. Сваки систем и услуга морају осигурати да су њихови системи адекватно заштићени како би се одржала безбедност и елиминисали системски недостаци који се могу искористити. У наставку су наведене неке најбоље праксе које могу помоћи у очувању безбедности вашег система.

Редовно ажурирајте системе

Осигурајте да ваш систем користи најновије закрпе и ажурирања. Ажурирања и закрпе за системе се непрестано развијају како би се осигурало да су сви безбедносни проблеми решени. Имајући у виду да хакери користе те безбедносне пропусте, редовно ажурирање система помоћи ће да се спрече ове рањивости.

Филтрирање пакета

Пинг смрти напад користи трансфер пакета. Сваки пакет укључује заглавље које садржи изворну ИП адресу, одредишну ИП адресу, протокол и порт, док терет података чине информације које се преносе.

Коришћењем фајервола за филтрирање пакета помаже се у филтрирању пакета који се шаљу серверу са клијента и обезбеђује да се обрађују само пакети који испуњавају одређена правила. Међутим, недостатак је што систем може блокирати и легитимне захтеве.

Сегментација мреже

Један од циљева ДДоС напада је да онемогући услуге за легитимне захтеве. Сегментирање ваше мреже је такође препоручљива пракса јер помаже у ублажавању потпуног колапса услуге. Изоловањем критичних услуга и података на различите локације омогућава се приступ другим ресурсима који могу послужити као резерва у случају напада.

Праћење саобраћаја

Континуирано праћење мрежног саобраћаја и лог-ова може допринети раном откривању бројних ДДоС напада, укључујући и Пинг смрти. На тај начин можете разликовати нормалан саобраћај од абнормалног и предузети превентивне мере у случају откривања неуобичајених токова саобраћаја.

Користите ДДоС решења

Неколико компанија развија решења за ублажавање или рано откривање ових напада. Интеграција ових услуга у ваш систем може појачати ниво заштите. У наставку су наведена нека од тих решења.

#1. Cloudflare

Cloudflare је једно од водећих решења за борбу против ДДоС напада. Обезбеђује вашем систему трослојну заштиту од напада на слоју апликације (Л7), слоју (Л4) и мрежном слоју (Л3).

Cloudflare нуди фајервол као услугу која помаже у постављању правила и смерница за спречавање нежељеног приступа пакетима. Са уграђеним системом праћења, Cloudflare континуирано надзире мрежне активности како би се одбранио од свих облика ДДоС напада.

#2. Imperva

Imperva, решење за заштиту од ДДоС напада попут ПоД, пружа тренутна обавештења о злонамерним активностима, приступачно и континуирано праћење мрежног саобраћаја и једноставну интеграцију у СЕИМ алате. Imperva нуди заштиту веб страница, мреже и индивидуалну ИП заштиту.

Imperva може прекинути злонамерни саобраћај преусмеравањем свег долазног саобраћаја кроз Imperva центре за чишћење, осигуравајући да се обрађују само легитимни захтеви.

Која је разлика између Пинг смрти (ПоД) и Штрумпф или СИН Флоод напада?

СИН Флоод напад је ДДоС напад који циља на ТЦП процес руковања, за разлику од ПоД који циља ИЦМП. Овај напад укључује слање великог броја ТЦП СИН (синхронизационих) пакета са лажним изворним ИП адресама.

Систем обрађује одговор, додељује ресурсе и чека АЦК (потврду) од клијента, који се никада не шаље. На тај начин се троше системски ресурси и онемогућава се приступ новим захтевима.

С друге стране, Штрумпф напад је такође ДДоС напад који користи ИЦМП и ИП адресу емитовања. Огромна количина ИЦМП пакета се емитује у мрежу са ИП адресом жртве као извором, што може довести до пада мреже.

Кораци које треба предузети у случају ПоД напада

У случају успешног ПоД напада, одмах треба започети рад на враћању система у функционално стање. Што дуже систем/услуга не ради, то је већа штета по углед система. У наставку су наведене неке ствари које треба имати на уму у таквим ситуацијама.

Изолујте систем

Од велике је важности бити у могућности да се изолују различити делови система. Циљ сваког напада је да се стекне приступ једној рањивости која ће омогућити приступ целом систему. Ако се ово не контролише благовремено, напад може трајати дуже и нанети већу штету.

Лоцирајте извор напада

Праћење је кључно за препознавање абнормалности унутар система. У случају напада, неопходно је што пре идентификовати извор напада како би се прекинула могућност даље штете. Што дуже извор остане активан, штета ће бити већа.

Покрените ажурирање система

Након напада, неопходно је проверити да ли постоје нека ажурирања и закрпе које нису примењене, јер ПоД најчешће користи управо рањивости; ове закрпе и ажурирања се обично користе за исправљање тих грешака.

Планирајте и пратите за будуће нападе

Прављење плана за случај напада помаже организацији да има припремљен списак активности које треба предузети у случају инцидента. Ово помаже да се смањи терет непознавања шта урадити када се инцидент догоди. Континуирано праћење је кључно за рано откривање ових напада.

Пријавите инцидент

Пријављивање сваког напада је од суштинског значаја како би се осигурало да су власти упознате са проблемом и да би се помогло у проналажењу и праћењу нападача.

Завршне мисли

Безбедност је суштински део и један од кључева успеха како све више услуга прелази у облак. Организације које нуде услуге и решења треба да осигурају да предузму све мере са своје стране како би спречиле пропусте у систему које хакери могу искористити.

Након овога можете истражити врхунску ДДоС заштиту засновану на облаку за веб странице малих и великих предузећа.