Upravljanje bezbednosnim položajem u oblaku predstavlja ključni mehanizam za kontinuirano praćenje okruženja u oblaku. Pruža vidljivost, identifikuje i rešava ranjivosti, uz predviđanje potencijalnih rizika.

Obezbeđivanje okruženja u oblaku danas je izazovno zbog njegove dinamične prirode i načina na koji se povezuje i isključuje sa velikim brojem mreža i resursa. Nedostatak adekvatne vidljivosti može dovesti do neprimećenih grešaka u konfiguraciji i drugih bezbednosnih propusta koje napadači mogu iskoristiti za neovlašćen pristup infrastrukturi.

Nepravilne i nesigurne konfiguracije povećavaju prostor za napad, olakšavajući kriminalcima da izvedu napad. Ovo može rezultirati izlaganjem osetljivih informacija, finansijskim kaznama zbog nepoštovanja propisa, finansijskim gubicima, narušavanjem reputacije i drugim ozbiljnim rizicima.

U idealnim uslovima, implementacija Cloud Security Posture Management (CSPM) sistema garantuje da je bezbednost okruženja u oblaku usklađena sa najboljim praksama, postavljajući jasna pravila i očekivanja.

Izvor: mi.f5.com

Šta je upravljanje bezbednošću u oblaku (CSPM)?

Cloud Security Posture Management (CSPM) je skup alata i praksi koji omogućavaju organizacijama da procene svoje okruženje u oblaku, identifikuju i otklone greške u konfiguraciji, kršenja usklađenosti i druge bezbednosne rizike.

Iako neki pružaoci usluga u oblaku, kao što su Amazon AWS, Google Cloud i Microsoft, nude ugrađene CSPM mogućnosti, organizacije na drugim platformama koje nemaju ove funkcije treba da razmotre korišćenje alata trećih strana.

Ova rešenja igraju ključnu ulogu u bezbednosti u oblaku tako što identifikuju, ispravljaju ili obaveštavaju IT timove o bezbednosnim greškama u konfiguraciji, rizicima, neusklađenostima i drugim ranjivostima. Neki alati omogućavaju automatsko otkrivanje i rešavanje problema.

Pored otkrivanja i ublažavanja rizika, CSPM alati obezbeđuju kontinuirano praćenje i uvid u bezbednosni položaj organizacije u oblaku. Pored toga, određeni alati nude preporuke za unapređenje bezbednosti.

Zašto je važno upravljanje bezbednosnim položajem u oblaku?

S obzirom da oblak obuhvata širok spektar različitih tehnologija i komponenti, organizacijama je teško da prate sve, posebno ako nemaju odgovarajuće alate.

Svaka organizacija koja koristi usluge u oblaku treba da razmotri primenu CSPM alata. Ovo je posebno važno za organizacije sa kritičnim radnim opterećenjima, u visoko regulisanim industrijama i onima koje koriste više naloga za usluge u oblaku.

Prednosti korišćenja CSPM-a uključuju:

- Sprovođenje kontinuiranog skeniranja i utvrđivanje bezbednosnog položaja u realnom vremenu.

- Omogućavanje organizaciji da stekne stalnu vidljivost u celoj infrastrukturi oblaka.

- Automatsko otkrivanje i otklanjanje grešaka u konfiguraciji i problema sa usklađenošću.

- Sprovođenje benchmarkinga i revizije usklađenosti kako bi se osiguralo da organizacija prati najbolje prakse.

Uprkos fleksibilnosti i produktivnosti koje pruža infrastruktura oblaka, ona je podložna različitim bezbednosnim izazovima, naročito kada loše konfiguracije i druge loše prakse povećavaju površinu za napad. Da bi se rešili ovi problemi, organizacije treba da implementiraju CSPM alate kako bi obezbedile vidljivost, identifikovale i eliminisale rizike.

Tipičan CSPM alat će neprekidno pratiti infrastrukturu oblaka i generisati upozorenje kad god otkrije problem. U zavisnosti od problema, alat može automatski da otkloni rizik.

U suprotnom, brzo upozorenje omogućava bezbednosnim timovima, programerima ili drugim relevantnim timovima da reše problem na vreme. Pored toga, CSPM omogućava organizacijama da identifikuju i reše sve praznine između trenutnog i željenog stanja njihovog okruženja u oblaku.

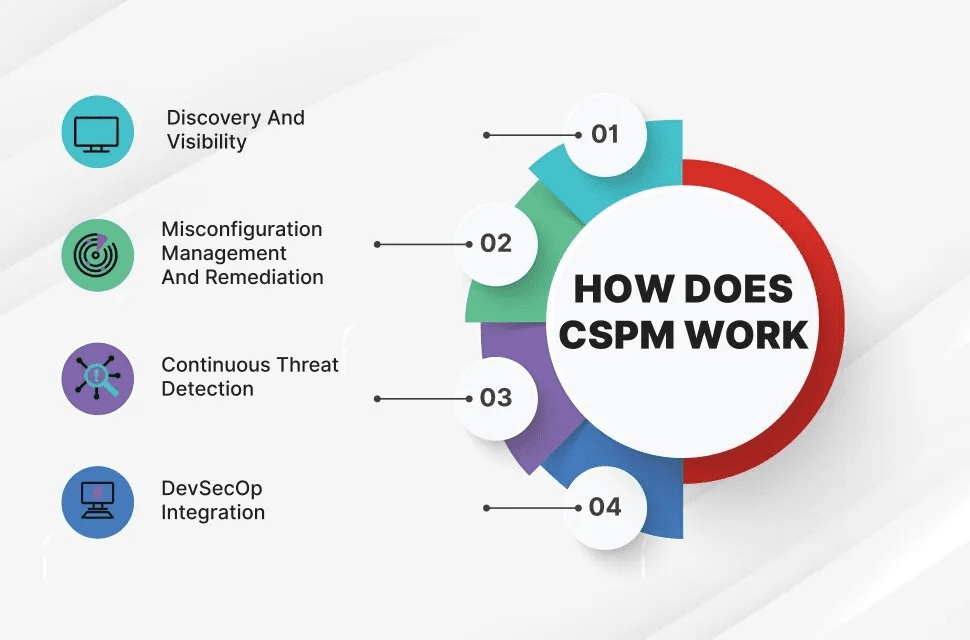

Kako funkcioniše CSPM?

CSPM rešenje pruža kontinuirano praćenje i vizualizaciju infrastrukture oblaka kako bi se omogućilo otkrivanje i klasifikacija različitih komponenti oblaka, kao i procena postojećih i potencijalnih rizika.

Većina alata upoređuje aktivne politike i konfiguracije sa utvrđenom osnovnom linijom kako bi se identifikovala odstupanja i rizici. Neka CSPM rešenja zasnovana na pravilima rade prema definisanim pravilima.

S druge strane, određena rešenja koriste mašinsko učenje kako bi otkrila promene u tehnologijama i ponašanju korisnika, a zatim prilagodila način na koji se poređenje vrši.

Tipičan CSPM ima sledeće glavne funkcije:

- Neprekidno praćenje okruženja i usluga u oblaku, pružanje potpune vidljivosti komponenti i konfiguracija.

- Upoređivanje konfiguracija i smernica oblaka sa skupom prihvatljivih smernica.

- Otkrivanje grešaka u konfiguraciji i promena smernica.

- Identifikovanje postojećih, novih i potencijalnih pretnji.

- Ispravljanje grešaka u konfiguraciji na osnovu unapred definisanih pravila i industrijskih standarda. Ovo pomaže u smanjenju rizika zbog ljudskih grešaka koje mogu dovesti do pogrešnih konfiguracija.

Izvor: fortinet.com

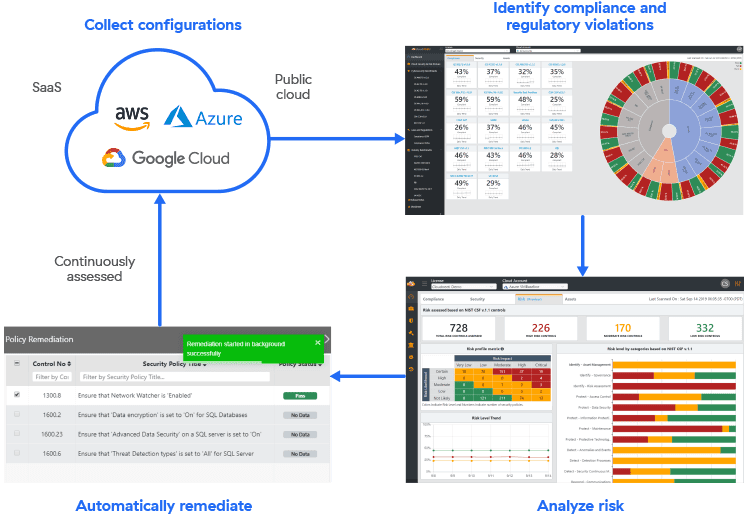

Iako CSPM pomaže u rešavanju širokog spektra problema sa pogrešnom konfiguracijom i usklađenošću, načini njihovog funkcionisanja mogu se razlikovati. Neki podržavaju automatsku sanaciju u realnom vremenu.

Međutim, automatska sanacija se može razlikovati od jednog alata do drugog. Drugi podržavaju prilagođenu automatizaciju. Pored toga, neki su specifični za određena okruženja u oblaku, kao što su Azure, AWS ili neki drugi servis.

Pojedina CSPM rešenja obezbeđuju automatizovano i kontinuirano praćenje, vidljivost, otkrivanje pretnji i sanaciju. U zavisnosti od rešenja, može automatski rešavati rizike, slati upozorenja i davati preporuke i druge funkcionalnosti.

Šta je bezbednosna pogrešna konfiguracija i zašto se javlja?

Bezbednosna pogrešna konfiguracija se dešava kada su bezbednosne kontrole pogrešno konfigurisane ili ostavljene nesigurne, kao što su podrazumevane postavke. Ovo stvara ranjivosti, bezbednosne propuste i greške koje izlažu mreže, sisteme i podatke riziku od različitih sajber napada.

Pogrešne konfiguracije najčešće nastaju usled ljudskih grešaka, kada timovi ne uspeju pravilno da implementiraju bezbednosna podešavanja ili ih uopšte ne implementiraju.

Tipične loše prakse uključuju korišćenje podrazumevanih podešavanja, lošu ili nikakvu dokumentaciju o izmenama konfiguracije, dodeljivanje prekomernih ili rizičnih dozvola, netačna podešavanja dobavljača usluga i još mnogo toga.

Takođe, do njih dolazi i usled omogućavanja nepotrebnih funkcija, naloga, portova, usluga i drugih komponenti koje povećavaju prostor za napad.

Drugi razlozi zbog kojih dolazi do pogrešnih konfiguracija uključuju sledeće:

- Prikazivanje osetljivih informacija o porukama o grešci.

- Loša, slaba ili nedostatak enkripcije.

- Pogrešno konfigurisani bezbednosni alati, nezaštićene platforme, direktorijumi i datoteke.

- Pogrešne konfiguracije hardvera, kao što je korišćenje podrazumevane IP adrese, hardverskih i softverskih akreditiva i podešavanja.

Kako implementirati CSPM u svojoj organizaciji?

CSPM vam omogućava da kontinuirano procenjujete svoje okruženje u oblaku i identifikujete i rešavate bezbednosne propuste. Međutim, implementacija efikasnog CSPM rešenja zahteva pažljivo planiranje, strategiju i vreme. Zbog različitih okruženja i ciljeva u oblaku, proces se može razlikovati od jedne organizacije do druge.

Pored pravog izbora alata, timovi bi trebalo da slede najbolje prakse prilikom implementacije rešenja. Postoji nekoliko faktora koje treba uzeti u obzir.

Kao i kod bilo koje finansijske obaveze, bezbednosni timovi moraju da definišu ciljeve CSPM-a, pored dobijanja odobrenja od višeg rukovodstva. Nakon toga, trebalo bi da preduzmu sledeće korake.

- Definišite ciljeve, kao što su rizici koje želite da otkrijete i rešite. Pored toga, identifikujte i angažujte relevantne timove za nadgledanje implementacije.

- Identifikujte odgovarajuće CSPM rešenje i koristite unapred konfigurisana ili prilagođena pravila da biste otkrili pogrešne konfiguracije i druge ranjivosti.

- Uspostavite metod za procenu okruženja u oblaku.

- Neprekidno skenirajte svoje okruženje u oblaku i resurse da biste identifikovali i rešili bezbednosne rizike, uključujući i one koje mogu nastati promenama u okruženju oblaka.

- Procenite rezultate i utvrdite kritična područja za prioritete sanacije. Neki alati mogu pomoći u proceni ozbiljnosti rizika koje otkrivaju i odrediti prioritet onih koje treba prvo rešiti.

- Rešite otkrivene rizike automatski ili ručno. Takođe, možete da konfigurišete alat da obavesti relevantne timove da preduzmu akciju.

- Redovno ponavljajte proces i prilagođavajte ga kako biste odgovorili na promene koje mogu nastati u okruženjima oblaka koji se stalno razvijaju.

Većina organizacija možda nije svesna broja i tipova svojih resursa u oblaku, onih koji su aktivni i njihovih konfiguracija. U mnogim slučajevima, nedostatak uvida u njihovo okruženje u oblaku može dovesti do pokretanja različitih usluga sa brojnim greškama u konfiguraciji.

Tipičan CSPM alat kontinuirano skenira okruženje u oblaku kako bi osigurao uvid u bezbednosni položaj. Tokom ovog procesa, on otkriva resurse, usluge i druge elemente u oblaku, procenjujući bezbednost proverom pogrešnih konfiguracija i drugih ranjivosti.

Generalno, alat vizualizuje resurse i pomaže organizacijama da otkriju i razumeju mrežne veze, usluge, radna opterećenja, puteve do podataka i druge resurse. Ovo omogućava timovima da identifikuju pogrešne konfiguracije, bezbednosne propuste, neiskorišćene resurse i usluge, kao i da provere integritet novoinstaliranih hardverskih ili softverskih sistema itd.

Na primer, CSPM alat otkriva resurse u oblaku kao što su virtuelne mašine, Amazon S3 bucket-e i druge resurse. Zatim pruža uvid u okruženje u oblaku, uključujući njegovu imovinu, bezbednosne konfiguracije, usklađenost i rizike. Takođe, uvid omogućava timovima da lociraju i adresiraju slepe tačke.

Izvor: zscaler.com

Izazovi upravljanja bezbednošću u oblaku

Iako CSPM alati pružaju nekoliko bezbednosnih prednosti, oni takođe imaju i određene nedostatke. Neki od njih uključuju:

- Pojedini CSPM alati, bez funkcija skeniranja ranjivosti, oslanjaju se na druga rešenja. To može zakomplikovati implementaciju i reagovanje.

- Nedostatak adekvatnih veština za implementaciju i održavanje CSPM rešenja.

- Automatsko ispravljanje može dovesti do problema. U principu, automatsko rešavanje problema je brže i efikasnije ako se pravilno sprovede. Međutim, neki problemi mogu zahtevati ručnu intervenciju.

- U praksi, većina CSPM alata ne zaustavlja proaktivno ransomware, malware i druge napade. Ublažavanje napada može potrajati nekoliko sati, što može dovesti do veće štete. Pored toga, alat možda neće otkriti pretnje koje se šire bočno kroz okruženje u oblaku.

- Neke CSPM funkcije su obično dostupne kao proizvodi dobavljača usluga u oblaku ili funkcije drugih alata baziranih na oblaku, kao što su platforma za zaštitu radnog opterećenja u oblaku (CWPP) i Cloud Access Security Broker (CASB). Nažalost, ovi alati ne obezbeđuju bezbednost na lokalnom nivou.

Resursi za učenje

U nastavku su navedeni neki kursevi i knjige koji će vam pomoći da bolje razumete upravljanje bezbednosnim položajem u oblaku i druge prakse

#1. Check Point Jump Start: CloudGuard upravljanje položajem: Udemy

Check Point Jump Start: CloudGuard Posture Management je besplatan, jednostavan i informativan online kurs koji nudi Udemy. Potrebne su vam samo osnovne informatičke veštine da biste razumeli CSPM.

#2. Bezbednost kontejnera i bezbednost u oblaku koristeći AQUA – Udemy

Kurs za bezbednost kontejnera i bezbednost u oblaku koristeći AQUA će vam pomoći da saznate više o slikama kontejnera, njihovoj bezbednosti i kako da ih skenirate pomoću Aqua bezbednosnih rešenja.

Takođe ćete naučiti kako da otkrijete pogrešne konfiguracije na AWS platformi, o upravljanju bezbednosnim položajem u oblaku i kako da ga primenite pomoću Aqua rešenja.

#3. Cloud Security Posture Management Kompletan vodič za samoprocenu

Ova knjiga vas vodi kroz proces procene vašeg bezbednosnog položaja, vizualizacije resursa u oblaku i određivanja ko ih koristi. Takođe, uključuje digitalne alate koji vam omogućavaju da procenite bezbednosne mere, politike i druga rešenja koja su na raspolaganju.

Dalje, analiziraćete prošle napade i izazove sa kojima se vaša organizacija suočavala kako biste zaštitili radna opterećenja. Pored toga, procenićete koliko su sigurne vaše aplikacije i podaci, ko im ima pristup i ko ima ovlašćenje za preduzimanje određenih radnji.

CSPM vodič za samoprocenu će vam pomoći da utvrdite izazove u vezi sa CSPM-om i kako da ih prevaziđete i zaštitite okruženje u oblaku.

#4. Cloud Security Tehnička referentna arhitektura

Knjiga pruža referentnu arhitekturu koju preporučuju CISA, OBD i druge bezbednosne agencije.

Ona ističe da organizacije i agencije koje prenose svoja opterećenja u oblak treba da zaštite prikupljanje podataka i izveštavanje korišćenjem različitih alata, uključujući CSPM.

Završne reči

Infrastruktura oblaka se konstantno menja, a organizacije bez adekvatnog uvida mogu svoje okruženje izložiti napadima. Stoga je od ključne važnosti da se redovno proveravaju bezbednosne postavke, konfiguracije i kontrole kako bi se osigurala usklađenost, čak i nakon dodavanja nove komponente. Timovi bi trebalo što pre da se pozabave svim promenama u konfiguraciji.

Jedan od načina da se to postigne je korišćenje pouzdanog rešenja za upravljanje položajem bezbednosti u oblaku. Alat pruža uvid koji organizacijama omogućava da zaštite svoje resurse u oblaku od neusklađenosti i pogrešnih konfiguracija, kao što su zastarela bezbednosna ažuriranja, netačne dozvole, nešifrovani podaci, istekli ključevi za šifrovanje itd.

Zatim, pogledajte kako da pronađete ranjivosti web servera pomoću Nikto skenera.