Segmentacija mreže ima ključnu ulogu u kontroli protoka saobraćaja i poboljšanju performansi mreže.

U današnjem digitalnom svetu, gde su provale podataka i sajber pretnje sve učestalije, od suštinskog je značaja da organizacije prioritetno tretiraju bezbednost svoje mreže.

Jedna od efikasnih strategija koja može značajno unaprediti bezbednost mreže je upravo segmentacija mreže.

U ovom tekstu, detaljnije ćemo razmotriti sam koncept segmentacije mreže, njenu ulogu u zaštiti mreže, kao i primere njene primene u realnim situacijama.

Započnimo!

Šta je segmentacija mreže?

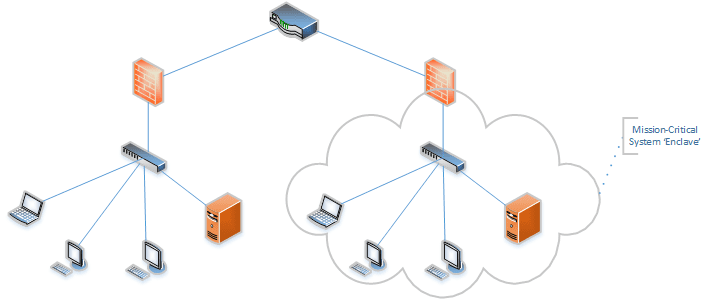

Izvor slike: cmu.edu

Izvor slike: cmu.edu

Zamislite veliku kuću sa mnogo soba. Svaka soba ima svoju namenu, poput spavaće sobe, kuhinje ili dnevnog boravka. Sada, zamislite svoju računarsku mrežu kao takvu kuću – ali umesto soba, ona ima različite delove koji povezuju vaše računare i druge uređaje.

Segmentacija mreže je poput podele kuće na manje delove ili sobe. Svaki odeljak ima svoju svrhu i odvojen je od ostalih. Ovo razdvajanje pomaže da stvari budu organizovane i bezbedne.

U kontekstu računarske mreže, segmentacija podrazumeva deljenje mreže na manje delove. Svaki deo, odnosno segment, sadrži specifičnu grupu računara ili uređaja koji imaju nešto zajedničko, kao što je pripadnost istom odeljenju ili potreba za sličnim sigurnosnim merama.

Osnovni cilj segmentacije mreže je kontrola protoka mrežnog saobraćaja i ograničavanje pristupa osetljivim informacijama, čime se smanjuje površina napada za potencijalne pretnje.

Uloga segmentacije mreže u bezbednosti mreže

Primenom segmentacije mreže, organizacije mogu podeliti svoju mrežu na logičke jedinice na osnovu različitih faktora, kao što su odeljenja, funkcije, bezbednosni zahtevi ili korisničke uloge.

Ova podela sprečava neovlašćeni pristup i ograničava širenje potencijalnih pretnji unutar mreže.

Drugim rečima, čak i ako je jedan segment mreže kompromitovan, uticaj je ograničen samo na taj specifični segment, čime se sprečava napadač da se lako kreće ka drugim delovima mreže.

To je kao da imate vrata između soba koja možete zatvoriti kako biste sprečili da nešto loše utiče na ostatak kuće.

Prednosti segmentacije mreže

Segmentacija mreže pruža brojne prednosti za organizacije. Neke od ključnih su:

Poboljšana bezbednost

Kao što je prethodno objašnjeno, svaki segment funkcioniše kao barijera koja ograničava uticaj potencijalnih bezbednosnih incidenata. Čak i ako jedan segment bude ugrožen, pristup napadača je ograničen na taj segment.

Ovo pomaže u zaštiti osetljivih podataka od neovlašćenog pristupa.

Smanjena površina napada

Potencijalne mete za napadače se ograničavaju podelom mreže na manje segmente.

Otežava se infiltracija u celu mrežu, jer moraju da pređu više prepreka i sigurnosnih mera kako bi se kretali iz jednog segmenta u drugi.

Poboljšane performanse mreže

Segmentacija može poboljšati performanse mreže smanjenjem zagušenja i optimizacijom protoka saobraćaja.

Važnim aplikacijama i uslugama se može dati prioritet unutar određenih segmenata, obezbeđujući neophodan protok i resurse bez uticaja drugih mrežnih aktivnosti.

Usklađenost sa regulatornim zahtevima

Mnoge industrije imaju specifične regulatorne zahteve u vezi sa privatnošću i bezbednošću podataka.

Segmentacija mreže pomaže organizacijama da efikasnije ispune te standarde.

Izolujući osetljive podatke i primenjujući kontrolu pristupa, organizacije mogu biti sigurne da su u skladu sa propisima specifičnim za industriju, kao što su PCI DSS, HIPAA ili Opšta uredba o zaštiti podataka (GDPR).

Pojednostavljeno upravljanje mrežom

Upravljanje velikom, monolitnom mrežom može biti složeno i dugotrajno. Segmentacija mreže pojednostavljuje upravljanje tako što deli mrežu na manje segmente kojima je lakše upravljati.

IT timovi se mogu fokusirati na svaki segment pojedinačno, što olakšava praćenje, rešavanje problema i implementaciju promena ili ažuriranja.

Izolacija mrežnih resursa

Organizacije mogu izolovati specifične mrežne resurse na osnovu njihove funkcije ili sigurnosnih zahteva.

Na primer, interni sistemi mogu biti odvojeni od onih okrenutih javnosti, što stvara dodatni sloj zaštite. Ova izolacija pomaže u sprečavanju neovlašćenog pristupa kritičnim resursima i smanjuje mogućnost da interne pretnje utiču na celu mrežu.

Tehnike implementacije segmentacije mreže

Evo nekih tehnika koje se najčešće koriste za implementaciju segmentacije mreže:

#1. VLAN (virtuelne lokalne mreže)

VLAN-ovi dele jednu fizičku mrežu na više logičkih mreža. Uređaji unutar istog VLAN-a mogu komunicirati jedni sa drugima, dok se komunikacija između VLAN-ova kontroliše putem rutera ili svičeva sloja 3. VLAN-ovi se obično zasnivaju na faktorima kao što su odeljenja, funkcije ili bezbednosni zahtevi.

Izvor slike – fomsn

Izvor slike – fomsn

#2. Podmreže

Podmrežavanje podrazumeva deljenje mreže na manje podmreže ili subnete. Svaka podmreža ima sopstveni opseg IP adresa i može se tretirati kao poseban segment. Ruteri ili svičevi sloja 3 se koriste za povezivanje i kontrolu saobraćaja između podmreža.

Ovde možete naći detaljan članak o tome kako funkcionišu VLAN i podmreže. Slobodno posetite ovu stranicu.

#3. Liste kontrole pristupa (ACL)

ACL-ovi su skupovi pravila koja definišu koji mrežni saobraćaj je dozvoljen ili odbijen na osnovu različitih kriterijuma, kao što su izvorne i odredišne IP adrese ili protokoli. Možete kontrolisati komunikaciju između različitih segmenata i ograničiti pristup određenim resursima konfiguriranjem ACL-ova.

#4. Zaštitni zidovi

Zaštitni zidovi deluju kao bezbednosni prolaz između različitih segmenata mreže. Oni proveravaju dolazni i odlazni mrežni saobraćaj na osnovu unapred definisanih pravila i smernica.

#5. Softverski definisano umrežavanje (SDN)

SDN je pristup koji odvaja kontrolnu ravan od ravni podataka. On omogućava centralizovanu kontrolu i upravljanje mrežnim resursima putem softvera. SDN omogućava dinamičku i fleksibilnu segmentaciju programskim definisanjem i kontrolom mrežnih tokova.

#6. Zero Trust Networking

To je bezbednosni okvir koji ne pretpostavlja inherentno poverenje između mrežnih segmenata ili uređaja. Zahteva autentifikaciju, autorizaciju i kontinuirano praćenje za sav mrežni saobraćaj, bez obzira na segment. Zero Trust Networking osigurava da se pristup resursima odobrava na osnovu potrebe, smanjujući rizik od neovlašćenog pristupa.

#7. Mrežna virtuelizacija

Tehnologije virtuelizacije, kao što su virtuelni svičevi i mrežni preklopi, kreiraju virtuelne mreže na vrhu fizičke mrežne infrastrukture. Ovo omogućava kreiranje izolovanih segmenata kojima se može dinamički upravljati. Pojednostavljuje proces segmentacije i poboljšava skalabilnost.

Važno je uzeti u obzir faktore kao što su specifični zahtevi organizacije, topologija mreže i nivo bezbednosti potreban za svaki segment.

Izabrane tehnike treba da budu u skladu sa bezbednosnim politikama i složenošću mrežne infrastrukture.

Najbolje prakse za segmentaciju mreže

Planirajte i definišite strategiju segmentacije

Prvi korak je da jasno definišete svoje ciljeve i zadatke. Odredite koje resurse ili imovinu treba zaštititi i nivo pristupa koji je potreban za svaki segment.

Jasno razumevanje ciljeva segmentacije će voditi vašu strategiju implementacije.

Identifikujte kritične resurse

Identifikujte važne resurse unutar vaše mreže koji zahtevaju najviši nivo zaštite. To može uključivati osetljive podatke, intelektualnu svojinu ili kritičnu infrastrukturu. Dajte prioritet segmentaciji ovih resursa i dodelite odgovarajuće sigurnosne mere kako biste osigurali njihovu zaštitu.

Koristite slojeviti pristup

Implementirajte više slojeva segmentacije da biste poboljšali bezbednost. Ovo može uključivati kombinaciju VLAN-ova, podmreža, IDS/IPS-a, zaštitnih zidova i lista kontrole pristupa (ACL) kako bi se stvorila jaka zaštita.

Svaki sloj dodaje dodatnu barijeru i poboljšava ukupnu sigurnost mreže.

Primenite princip najmanje privilegija

Omogućite pristupne dozvole samo onim uređajima kojima su one izričito potrebne za obavljanje njihovih funkcija. Ograničite pristup osetljivim segmentima i resursima kako biste smanjili rizik od neovlašćenog pristupa i potencijalnog bočnog kretanja unutar mreže.

Implementirajte snažne kontrole pristupa

Koristite kontrole pristupa da regulišete saobraćaj između različitih segmenata mreže. Ovo može uključivati primenu pravila zaštitnog zida, liste kontrole pristupa (ACL) ili VPN tunela.

Primenite princip „podrazumevanog odbijanja“, gde je sav saobraćaj između segmenata podrazumevano blokiran, a samo neophodan saobraćaj dozvoljen na osnovu unapred definisanih pravila.

Redovno nadgledajte i ažurirajte

Neprekidno nadgledajte segmente svoje mreže u potrazi za pokušajima neovlašćenog pristupa ili sumnjivim aktivnostima. Implementirajte alate za nadgledanje mreže da biste brzo otkrili i reagovali na potencijalne bezbednosne incidente.

Održavajte mrežnu infrastrukturu i sigurnosne sisteme ažurnim sa najnovijim zakrpama za rešavanje poznatih ranjivosti.

Redovno pregledajte i ažurirajte smernice segmentacije

Redovno pregledajte smernice i konfiguracije segmentacije kako biste bili sigurni da su usklađene sa promenljivim bezbednosnim zahtevima vaše organizacije. Ažurirajte politike po potrebi i sprovodite periodične revizije kako biste proverili da li je segmentacija pravilno sprovedena.

Obučite zaposlene o segmentaciji

Obezbedite obuku i programe podizanja svesti za zaposlene kako bi razumeli važnost segmentacije mreže i svoju ulogu u održavanju sigurnog mrežnog okruženja.

Edukujte ih o bezbednosnim praksama, kao što je izbegavanje neovlašćenih veza između segmenata i prijavljivanje bilo kakvih sumnjivih aktivnosti.

Slučajevi upotrebe

Segmentacija mreže ima primenu u različitim industrijama. Evo nekoliko uobičajenih primera:

Zdravstvena zaštita

Bolnice često implementiraju ovaj koncept kako bi zaštitile podatke o pacijentima, elektronske zdravstvene kartone, apotekarske sisteme i administrativne mreže, osiguravajući usklađenost sa propisima o zdravstvenoj zaštiti i štiteći privatnost pacijenata.

Finansijske usluge

Banke i finansijske institucije koriste segmentaciju mreže da izoluju podatke o transakcijama klijenata i bankomate, minimizirajući rizik od kršenja podataka i finansijske prevare.

Industrijski kontrolni sistemi (ICS)

U industrijama kao što je energetika, segmentacija mreže je važna za obezbeđivanje mreža operativne tehnologije (OT). Odvajanjem OT sistema od korporativnih mreža, organizacije mogu sprečiti neovlašćeni pristup i zaštititi kritičnu infrastrukturu.

Mreže za goste

Organizacije koje nude Wi-Fi pristup za goste često koriste segmentaciju mreže kako bi odvojile saobraćaj gostiju od internih resursa. Mogu održati sigurnost i privatnost svojih internih sistema dok istovremeno nude pogodan pristup Internetu posetiocima.

Zaključak ✍

Nadam se da vam je ovaj tekst pomogao da naučite više o segmentaciji mreže i kako da je primenite. Možda će vas takođe zanimati da saznate više o najboljim NetFlow analizatorima za vašu mrežu.