„Oni koji su spremni žrtvovati osnovnu slobodu zarad privremene sigurnosti, ne zaslužuju ni slobodu ni sigurnost.“ – Bendžamin Frenklin.

Socijalni inženjering već neko vreme predstavlja jednu od gorućih pretnji u oblasti bezbednosti. Stručnjaci iz različitih industrija opširno su diskutovali o ovoj temi. Ipak, mali broj ljudi u potpunosti razume potencijalnu opasnost koju socijalni inženjering predstavlja, kao i koliko ona može biti ozbiljna.

Za hakere, socijalni inženjering se često ispostavlja kao najlakši i najefikasniji put za probijanje kroz postojeće sigurnosne barijere. Napredak interneta doneo je izuzetne mogućnosti povezivanja uređaja, bez obzira na udaljenost. Iako je ovaj napredak olakšao komunikaciju i međusobnu povezanost, otvorio je i nove pukotine koje su dovele do ugrožavanja ličnih podataka i privatnosti.

Još od pretehnoloških vremena, ljudi su kodirali i štitili informacije. Jedna od poznatijih drevnih metoda je Cezarova šifra, gde se poruke šifriraju pomeranjem slova u abecedi. Na primer, „zdravo svete“ bi se, pomeranjem za jedno mesto unapred, napisalo kao „ieabwp txwfu“. Onaj ko čita poruku „ieabwp txwfu“ moraće da pomeri slova jedno mesto unazad da bi dešifrovao izvornu poruku.

Koliko god jednostavna ova tehnika bila, koristila se skoro 2000 godina!

Danas imamo razvijenije i kompleksnije sigurnosne sisteme, ali bezbednost je i dalje stalni izazov.

Važno je napomenuti da postoji širok spektar tehnika koje hakeri koriste kako bi došli do bitnih informacija. Ukratko ćemo se osvrnuti na neke od njih kako bismo razumeli zašto je socijalni inženjering toliko značajan problem.

Brute Force i Rečnički Napadi

Brute force (gruba sila) napad uključuje hakera koji koristi napredne alate za probijanje sigurnosnog sistema, isprobavajući sve moguće kombinacije karaktera kako bi pogodio lozinku. Rečnički napad, s druge strane, koristi listu reči (iz rečnika) u nadi da će se neka od njih poklopiti sa korisničkom lozinkom.

Iako je i danas moćan, brute force napad je sve manje verovatan zbog prirode modernih sigurnosnih algoritama. Da bismo to stavili u perspektivu, ako je lozinka na nekom nalogu „[email protected]!!!“, što ukupno ima 22 karaktera, računar bi morao da izračuna 22 faktorijela, odnosno sve moguće kombinacije. To je izuzetno veliki broj.

Pored toga, postoje i algoritmi za heširanje koji lozinku pretvaraju u heš, što dodatno otežava brute force napade. Na primer, prethodno pomenuta lozinka bi se mogla heširati u d734516b1518646398c1e2eefa2dfe99. Ovo značajno povećava nivo sigurnosti lozinki. U nastavku ćemo se detaljnije baviti sigurnosnim tehnikama.

Ako ste vlasnik WordPress sajta i želite zaštitu od brute force napada, preporučujemo vam da pogledate ovaj vodič.

DDoS Napadi

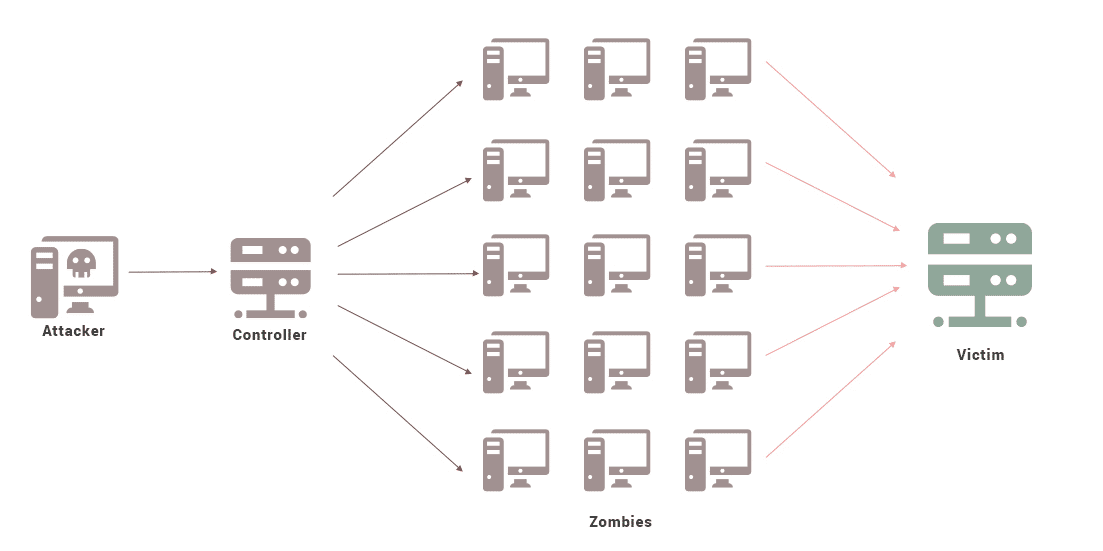

Izvor: comodo.com

DDoS (Distributed Denial of Service) napadi se dešavaju kada se korisniku onemogući pristup legitimnim internet resursima. Ovo može biti na strani korisnika, ili na strani usluge kojoj korisnik pokušava da pristupi.

DDoS napadi obično rezultiraju gubitkom prihoda ili korisničke baze. Da bi se ovakav napad dogodio, haker može preuzeti kontrolu nad velikim brojem računara širom interneta, formirajući takozvani „BotNet“, koji se koristi za destabilizaciju mreže. U nekim slučajevima, mreža se preplavljuje beskorisnim paketima informacija, što rezultira preopterećenjem i kvarom mrežnih resursa i čvorova.

Pecanje (Phishing)

Ovo je vrsta hakerskog napada u kojem napadač pokušava da ukrade korisničke akreditive kreiranjem lažnih kopija stranica za prijavu. Napadač obično šalje maliciozne mejlove, maskirane kao pouzdan izvor, poput banke ili društvene mreže, sa linkom koji vodi do lažne stranice za prijavu. Iako linkovi izgledaju kao legitimne veb stranice, pažljiviji pregled otkriva da nisu.

Na primer, nekada se koristio phishing link „paipal.com“ kako bi se prevarili korisnici PayPal-a da otkriju svoje pristupne podatke.

Tipičan format phishing e-mail poruke:

„Poštovani korisniče,

Zabeležili smo sumnjivu aktivnost na vašem nalogu. Kliknite ovde kako biste odmah promenili lozinku i izbegli blokiranje naloga.“

Postoji velika šansa da ste barem jednom bili meta phishing napada. Zar ne? Da li vam se ikada desilo da nakon prijave na neku web stranicu budete vraćeni na stranicu za prijavu? Ako jeste, onda ste uspešno bili „pecani“.

Kako Funkcioniše Socijalni Inženjering?

Iako su algoritmi za šifrovanje sve kompleksniji i sigurniji, tehnike socijalnog inženjeringa su i dalje veoma efikasne.

Socijalni inženjer obično prikuplja informacije o vama kako bi pristupio vašim online nalozima i drugim zaštićenim resursima. Napadač obično manipuliše žrtvom kako bi ona dobrovoljno otkrila lične informacije. Zastrašujuće je to što ove informacije ne moraju doći direktno od vas, već od nekoga ko vas poznaje.

Uglavnom, meta nije ona osoba koja je socijalno konstruisana.

Na primer, jedna poznata telekomunikaciona kompanija u Kanadi bila je nedavno u vestima zbog socijalnog inženjeringa nad svojim korisnikom. Zaposleni u korisničkoj službi su bili navedeni da otkriju detalje mete, što je dovelo do masovne SIM swap prevare i $30,000 gubitka novca.

Socijalni inženjeri koriste ljudsku nesigurnost, nepažnju i neznanje kako bi ljude naveli da odaju bitne informacije. U eri kada se daljinska podrška široko koristi, organizacije su sve češće na meti ovakvih napada, zbog neizbežnosti ljudske greške.

Svako može biti žrtva socijalnog inženjeringa, a još strašnije je što možete biti hakovani a da toga niste ni svesni!

Kako se Zaštititi od Socijalnog Inženjeringa?

- Izbegavajte korišćenje ličnih podataka, kao što su datumi rođenja, imena kućnih ljubimaca, imena dece, itd., kao lozinke za prijavu.

- Ne koristite slabe lozinke. Ako ne možete da zapamtite komplikovane lozinke, koristite menadžer lozinki.

- Obratite pažnju na očigledne laži. Socijalni inženjeri često nemaju dovoljno informacija da vas odmah hakuju; oni daju pogrešne informacije u nadi da ćete vi otkriti tačne. Nemojte nasedati na to!

- Proverite autentičnost pošiljaoca i domena pre nego što reagujete na e-mail poruke.

- Konsultujte se sa bankom čim primetite sumnjivu aktivnost na vašem računu.

- Ako iznenada izgubite signal na mobilnom telefonu, odmah se obratite svom operateru. Možda je u pitanju SIM swap prevara.

- Uključite dvofaktorsku autentifikaciju (2-FA) na uslugama koje je podržavaju.

Zaključak

Ovi koraci nisu garancija protiv socijalnog inženjeringa, ali mogu otežati hakerima da vas napadnu.