„Они који се могу одрећи основне слободе да би стекли мало привремене сигурности не заслужују ни слободу ни сигурност. – Бенџамин Френклин

Социјални инжењеринг је већ неко време на првом месту безбедносних питања. О томе су опширно расправљали стручњаци из индустрије. Ипак, мало њих у потпуности схвата потенцијалну опасност коју представља и колико може бити опасно.

За хакере, друштвени инжењеринг је вероватно најлакши и најефикаснији начин за пробијање безбедносних протокола. Успон интернета нам је дао веома моћне могућности повезивањем уређаја без баријере удаљености. Дајући нам напредак у комуникацији и међусобном повезивању, ово је, међутим, увело рупе које су довеле до кршења личних података и приватности.

Од најранијих времена пре технологије, људи су кодирали и обезбеђивали информације. Популарно позната метода од давнина је Цаесер Ципхер где се поруке кодирају померањем места у листи азбука. на пример, „здраво свет“ ако се помери за 1 место може да се напише као „ифммп кпсмф“, декодер који чита поруку „ифммп кпсмф“ мораће да помери слова једно место уназад на листи абецеда да би разумео поруку.

Колико год ова техника кодирања била једноставна, стајала је скоро 2000 година!

Данас имамо развијене напредније и робусније системе безбедности, али безбедност је изазов.

Важно је напоменути да постоји огроман број техника које користе хакери за добијање виталних информација. Укратко ћемо погледати неке од ових техника да бисмо разумели зашто је друштвени инжењеринг тако велика ствар.

Преглед садржаја

Бруте Форце & Речник напади

Бруте форце хацк укључује хакера са напредним скупом алата направљених да продре у сигурносни систем користећи израчунату лозинку тако што ће добити све могуће комбинације знакова. Напад речником подразумева да нападач покреће листу речи (из речника), надајући се да ће пронаћи подударање са лозинком корисника.

Напад грубе силе данас, иако веома моћан, изгледа мање вероватно да ће се догодити због природе тренутних безбедносних алгоритама. Да ствари ставим у перспективу, ако је лозинка на мом налогу „[email protected]!!!’, укупан збир карактера је 22; дакле, биће потребно 22 факторијела, да би рачунар израчунао све могуће комбинације. То је много.

Штавише, постоје алгоритми за хеширање који узимају ту лозинку и конвертују је у хеш како би систему за брутално присиљавање било још теже да погоди. На пример, раније написана лозинка се може хеширати на д734516б1518646398ц1е2еефа2дфе99. Ово додаје још озбиљнији ниво сигурности лозинки. Касније ћемо детаљније погледати безбедносне технике.

Ако сте власник ВордПресс сајта и тражите заштиту од грубе силе, погледајте овај водич.

ДДоС напади

Извор: цомодо.цом

Извор: цомодо.цом

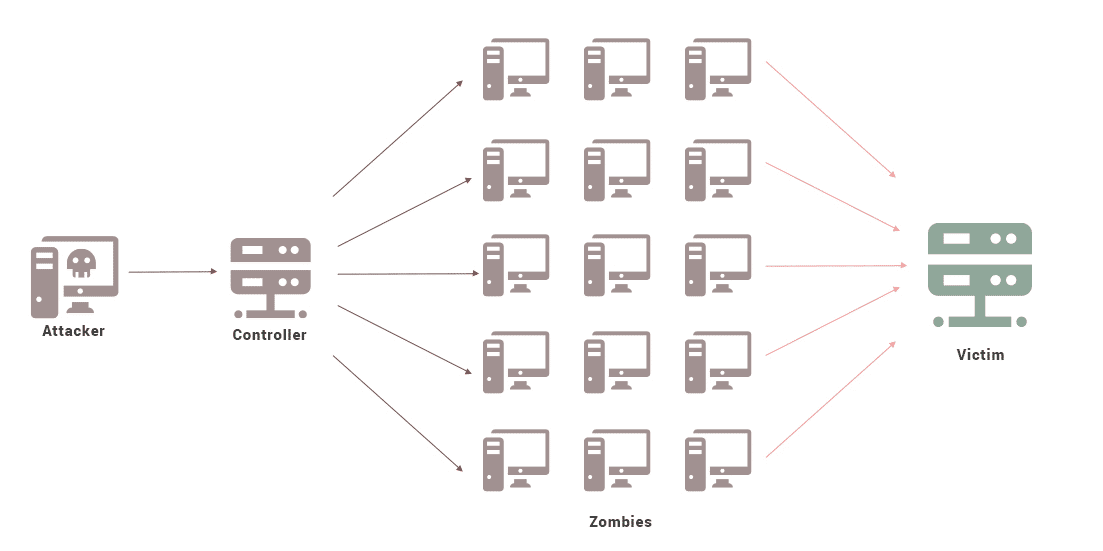

Напади дистрибуираног ускраћивања услуге се дешавају када је кориснику блокиран приступ легитимним интернет ресурсима. Ово може бити на страни корисника или на услузи којој корисник покушава да приступи.

ДДоС обично резултира губитком прихода или корисничке базе. Да би напад попут овог био могућ, хакер може преузети контролу над више рачунара широм интернета који се могу користити као део ‘БотНета’ да дестабилизују мрежу или у неким случајевима преплаве мрежни саобраћај неупотребљивим пакетима информација које резултирају прекомерном употребом, а тиме и кваром мрежних ресурса и чворова.

Пецање

Ово је облик хаковања где нападач покушава да украде корисничке акредитиве правећи лажне замене страница за пријаву. Типично, нападач шаље злонамерну е-пошту кориснику који делује као поуздан извор, као што је обично банка или веб локација друштвених медија, са везом за корисника да унесе своје акредитиве. Везе су обично направљене тако да изгледају као легитимне веб странице, али пажљивији поглед открива да су погрешне.

На пример, пхисхинг линк је некада користио паипаи.цом да превари Паипал кориснике да дају своје податке за пријаву.

Типичан формат е-поште за пхисхинг.

„Драги Корисниче,

Приметили смо сумњиву активност на вашем налогу. Кликните овде да промените своју лозинку сада како бисте избегли блокирање налога.“

Постоји 50% шансе да сте одједном били лажни. Не? Да ли сте се икада пријавили на веб локацију и након што кликнете на пријаву / пријаву, и даље вас враћа на страницу за пријаву, Да? Успешно сте лажирани.

Како се ради друштвени инжењеринг?

Чак и док алгоритми за шифровање постају још тежи за разбијање и безбеднији, хакови друштвеног инжењеринга су и даље моћни као и увек.

Друштвени инжењер обично прикупља информације о вама како би могао да приступи вашим налозима на мрежи и другим заштићеним ресурсима. Обично, нападач натера жртву да вољно открије личне податке путем психолошке манипулације. Застрашујући део овога је да ове информације не морају нужно да долазе од вас, већ само од некога ко зна.

Углавном, мета није онај ко се социјално конструише.

На пример, популарна телеком компанија у Канади је била у вестима почетком ове године због хаковања друштвеног инжењеринга на свог корисника, у којем је особље корисничке службе натерано да открије детаље мете у масивном хаку за замену сим-а који је довео до $30,000 губитак новца.

Друштвени инжењери играју на несигурности, немару и незнању људи да би их натерали да одају виталне информације. У доба када се даљинска подршка широко користи, организације су се нашле у много више случајева хакова попут ових због неизбежности људске грешке.

Свако може бити жртва социјалног инжењеринга, а још страшније је да би могли бити хаковани, а да нисте ни знали!

Како се заштитити од социјалног инжењеринга?

- Избегавајте коришћење личних података као што су датум рођења, име љубимца, име детета итд. као лозинке за пријаву

- Не користите слабу лозинку. Ако не можете да се сетите сложеног, користите менаџер лозинки.

- Потражите очигледне лажи. Друштвени инжењер заправо не зна довољно да вас одмах хакује; дају погрешне информације надајући се да ћете дати исправне, а затим прелазе на тражење више. Не наседајте на то!

- Проверите аутентичност пошиљаоца и домена пре него што предузмете радњу са порукама е-поште.

- Консултујте се са банком чим приметите сумњиву активност на вашем рачуну.

- Када изненада изгубите пријем сигнала на свом мобилном телефону, одмах се пријавите код свог мрежног провајдера. Можда је то хак за замену сим-а.

- Омогућите аутентификацију са 2 фактора (2-ФА) укључено услуге које га подржавају.

Закључак

Ови кораци нису директан лек за хакове друштвеног инжењеринга, али вам помажу да отежате хакеру да вас ухвати.