Да ли сте знали да је могуће да хакер изврши банковне трансакције или онлајн куповине у ваше име, а да притом не дође до ваших приступних података?

Колачиће обично повезујемо са праћењем и досадним рекламама на интернету, али они такође памте наше претраге и омогућавају нам да приступамо веб страницама без сталног уношења корисничког имена и лозинке.

Међутим, ако неко пресретне колачић, то може довести до озбиљног сајбер напада који се назива отмица сесије. Овај напад може да изложи ваше осетљиве информације нападачу и нанесе велику штету пре него што уопште схватите шта се догодило.

Сазнајмо шта је отмица сесије и како можете да се заштитите од ње!

Шта је отмица сесије?

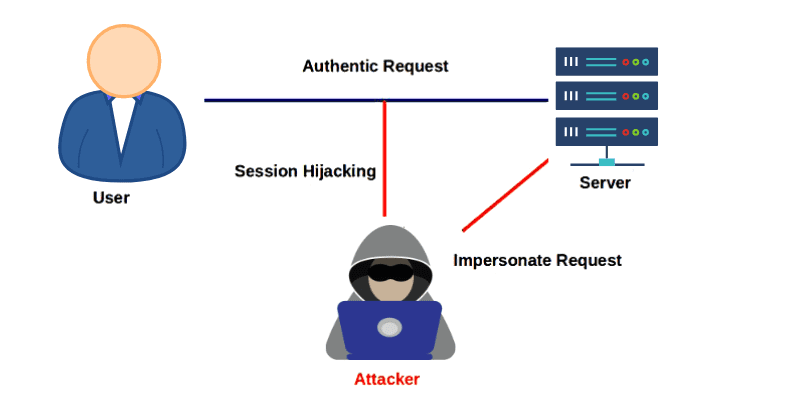

Отмица сесије је напад у којем нападач пресретне и преузме везу која је већ успостављена између корисника и сервера, попут веб сервера, Телнет сесије или било које друге везе која користи ТЦП протокол. Сесија започиње када се пријавите на веб сајт или апликацију, на пример, на друштвену мрежу.

Сесија траје док сте пријављени, прегледате свој профил или учествујете у дискусији, а завршава се када се одјавите. Али како веб сервер зна да је сваки ваш захтев стварно ваш?

Ту на сцену ступају колачићи. Када се пријавите, шаљете своје приступне податке веб серверу. Он потврђује ваш идентитет и додељује вам ИД сесије путем колачића, који се користи током трајања ваше сесије. Зато се не одјављујете из апликације сваки пут када посетите нечији профил и зато онлајн продавница памти шта сте ставили у корпу чак и ако освежите страницу.

Међутим, нападачи могу да отму сесију користећи посебне технике управљања сесијом или крађом вашег колачића. На тај начин могу преварити веб сервер да помисли да захтеви долазе од вас, легитимног корисника.

Отмица сесије је постала позната почетком 2000-их, али и даље представља једну од најчешћих метода које користе хакери.

Недавни пример је Лапсус$ група, која је ове године доспела на ФБИ-јеву листу најтраженијих. Они користе ИнфоСтеалер малвер да отму сесије.

Слично томе, ГенесисСторе је ексклузивна продавница која продаје компромитоване податке о колачићима, са више од 400.000 ботова на својој листи.

Врсте отмице сесије

Отмица сесије се може поделити у две главне категорије, у зависности од тога шта нападач жели да постигне.

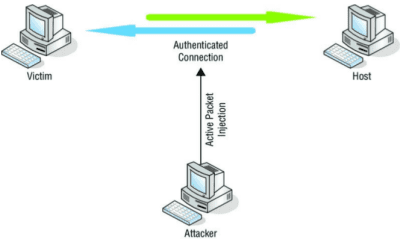

Активан напад: У активном нападу, нападач преузима вашу сесију, ефективно преузимајући контролу над везом између легитимног корисника и ресурса. Зависно од тога где се сесија одвија, хакер може да купује онлајн, мења лозинке или преузима налоге. Уобичајени примери активног напада укључују нападе грубом силом, XSS нападе или чак DDoS нападе.

Извор: OWASP

Извор: OWASP

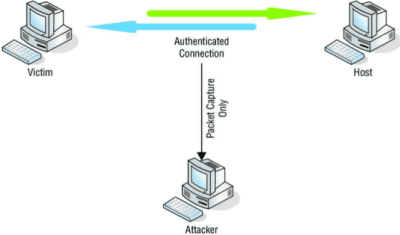

Пасиван напад: У пасивном нападу, нападач не преузима или мења сесију. Уместо тога, они тихо прате проток података између вашег уређаја и сервера, прикупљајући осетљиве информације. Често се користе IP лажирање и убризгавање малвера да би се извршио пасивни напад.

Извор: OWASP

Извор: OWASP

Како функционише отмица сесије?

HTTP протокол је протокол без стања, што значи да сервер не памти претходне активности клијента. Сваки нови HTTP захтев се третира као независна јединица рада. Другим речима, сервер доставља странице клијенту без памћења претходних захтева.

Међутим, када користимо интернет, видимо да апликације обично знају ко је клијент (можда и превише добро!). Захваљујући овој „меморији“ сервера, могуће је креирати модерне области на веб страницама које захтевају аутентификацију, као што су онлајн банке, сервиси за веб пошту итд.

Да би се то постигло, развијен је додатак који омогућава да протокол без стања као што је HTTP постане протокол са стањем: колачићи.

Сесије са стањем

Када се пријавите, веб апликације које користе сесије са стањем, креирају колачић сесије. То значи да се оне ослањају на овај колачић да би пратиле клијента. У колачићу се чува јединствени код који идентификује клијента, на пример:

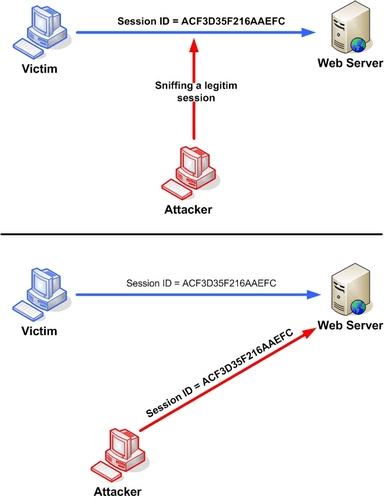

SESSIONID=ACF3D35F216AAEFC

Свако ко има овај јединствени ИД или код сесије би био третиран као аутентификовани клијент од стране сервера. Ако би нападач могао да дође до овог идентификатора, као што се види на слици испод, могао би да искористи сесију која је првобитно била намењена жртви, било уходећи легитимну сесију или је потпуно преузимајући. Овај идентификатор се обично уграђује у УРЛ адресу, скривено поље неког обрасца или колачиће.

OWASP

OWASP

Сесије без стања

Са развојем веба, појавила су се решења за управљање „меморијом“ сервера без употребе колачића сесије. У веб апликацији где су фронтенд и бакенд добро раздвојени и комуницирају само преко API-ја, најбоље решење може бити JWT (JSON Web Token), потписани токен који омогућава фронтенду да користи API-је које обезбеђује бакенд.

JWT се обично чува у sessionStorage прегледача, меморијском простору који клијент одржава активним док се картица не затвори. Дакле, отварање нове картице ствара нову сесију (за разлику од тога како ради са колачићима).

Крађа токена за аутентификацију клијента омогућава вам да украдете корисничку сесију и на тај начин извршите напад отмице сесије. Али како се тај токен може украсти?

Тренутно, методе које хакери најчешће користе укључују:

#1. Session Side Jacking

Ова метода користи небезбедне мреже да би открила ваш ИД сесије. Нападач користи „њушкање“ (специјални софтвер) и обично циља јавне Wi-Fi мреже или веб странице без SSL сертификата, које су познате по слабој безбедности.

#2. Фиксација сесије

Жртва користи ИД сесије који је креирао нападач. Ово се може урадити путем фишинг напада (преко злонамерне везе) који „фиксира“ ваш ИД сесије.

#3. Напад грубом силом

Ово је најдуготрајнија и неефикасна метода. Током овог напада, хакер не краде ваше колачиће. Уместо тога, он покушава све могуће комбинације да погоди ваш ИД сесије.

#4. XSS (Cross-site Scripting)

Хакер користи рањивости веб страница или апликација да убаци злонамерни код. Када корисник посети сајт, скрипта се активира, краде корисничке колачиће и шаље их нападачу.

#5. Убризгавање малвера

Злонамерни софтвер може извршити неовлашћене радње на вашем уређају да би украо личне податке. Такође се често користи за пресретање колачића и слање информација нападачу.

#6. IP лажирање

Сајбер криминалац мења изворну IP адресу свог пакета како би изгледало као да долази од вас. Због фалсификоване IP адресе, веб сервер мисли да сте то ви, и сесија се отима.

Како спречити отмицу сесије?

Могућност отмице сесије обично зависи од безбедности веб страница или апликација које користите. Међутим, постоје кораци које можете предузети да бисте се заштитили:

- Избегавајте јавни Wi-Fi, јер су бесплатне приступне тачке идеалне за сајбер криминалце. Обично имају слабу сигурност и хакери их лако могу искористити. Да не спомињемо да су увек пуне потенцијалних жртава чији је промет података стално у опасности.

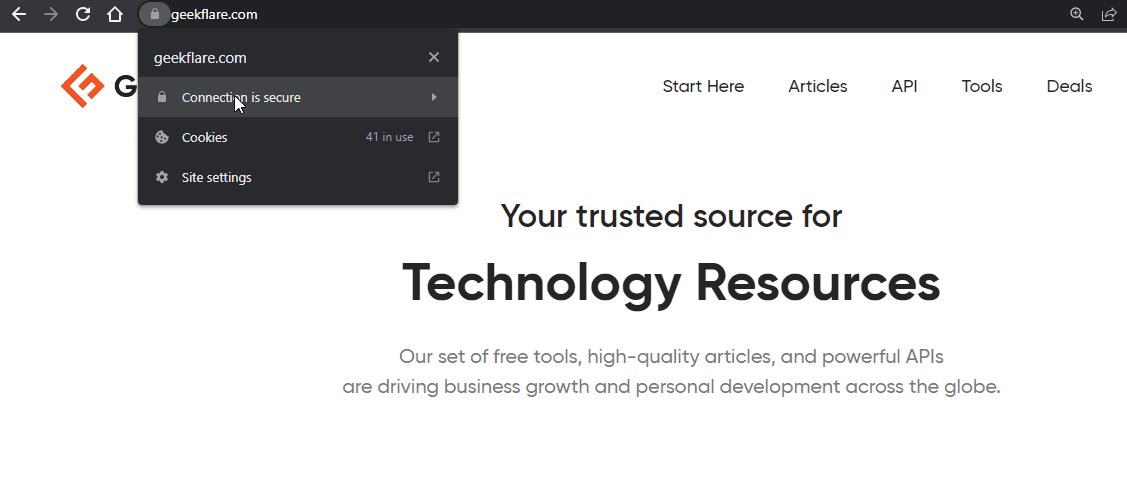

- Сваки сајт који не користи SSL сертификат вас чини рањивим, јер не може да шифрује саобраћај. Проверите да ли је сајт безбедан тако што ћете потражити мали катанац поред URL адресе.

- Инсталирајте апликацију за заштиту од малвера да бисте открили и заштитили свој уређај од малвера и рат-а који могу украсти личне податке.

- Избегавајте преузимање малвера користећи званичне продавнице апликација или званичне веб странице за преузимање апликација.

- Ако добијете поруку у којој се од вас тражи да кликнете на непознату везу, немојте то чинити. Ово може бити фишинг напад који може заразити ваш уређај и украсти личне податке.

Корисник може мало тога да уради против напада отмице сесије. Међутим, апликација може да примети да се други уређај повезао са истим идентификатором сесије. На основу тога, могу се развити стратегије заштите, као што су:

- Уз сваку сесију повезати техничке карактеристике или отисак прста повезаног уређаја да би се откриле промене у регистрованим параметрима. Ове информације морају бити сачуване у колачићу (за сесије са стањем) или JWT (за сесије без стања), и морају бити шифроване.

- Ако је сесија заснована на колачићима, колачићу доделите атрибут HTTPOnly да бисте га учинили недоступним у случају XSS напада.

- Конфигуришите систем за детекцију упада (IDS), систем за превенцију упада (IPS) или решење за надгледање мреже.

- Неке услуге спроводе секундарне провере идентитета корисника. На пример, веб сервер може да провери сваки пут да ли се IP адреса корисника поклапа са последњом коришћеном током те сесије. Међутим, ово не спречава нападе од некога ко дели исту IP адресу и може бити фрустрирајуће за кориснике чија се IP адреса може променити током сесије.

- Алтернативно, неке услуге ће променити вредност колачића са сваким захтевом. Ово драстично скраћује време у којем нападач може деловати и олакшава откривање да ли је дошло до напада, али може изазвати и друге техничке проблеме.

- Користите различита решења за вишефакторску аутентификацију (MFA) за сваку корисничку сесију.

- Одржавајте све системе ажурним са најновијим закрпама и безбедносним исправкама.

FAQ

Како се отмица сесије разликује од лажирања сесије?

Отмица сесије подразумева да се претварате да сте корисник, док лажирање сесије подразумева замену корисника. У последњих неколико година, неки стручњаци за безбедност су почели да класификују лажирање као врсту отмице сесије.

Закључак

Учесталост напада отмице сесије се повећала у последњих неколико година, тако да је постало од виталног значаја разумети ове нападе и следити превентивне мере. Како се технологија развија, напади постају све софистициранији, због чега је стварање активних стратегија за ублажавање отмице сесије кључно.

Можда ће вас занимати да сазнате колико вреде ваши подаци на мрачном вебу.