Кључне Ствари За Памћење

- Омогућите енкрипцију за SMB проток како бисте спречили неовлашћени приступ и сајбер нападе. Користите TLS (Transport Layer Security) да заштитите проток вашег Linux Samba сервера.

- Примените строге контроле приступа и дозволе за дељене ресурсе користећи конфигурациону датотеку /etc/samba/smb.conf. Дефинишите правила за приступ, дозволе и ограничења како бисте осигурали да само овлашћени корисници могу приступати ресурсима.

- Користите јаке и јединствене лозинке за SMB корисничке налоге ради побољшања безбедности. Редовно ажурирајте Linux и Sambu како бисте се заштитили од рањивости и сајбер напада, и избегавајте коришћење небезбедног SMBv1 протокола.

- Конфигуришите правила заштитног зида да ограничите приступ SMB портовима и размотрите сегментацију мреже ради изоловања SMB протока од непоузданих мрежа. Надгледајте SMB евиденције за сумњиве активности и безбедносне инциденте, и ограничите приступ гостију и анонимне везе.

- Примените ограничења заснована на хосту како бисте контролисали приступ са одређених хостова и забранили приступ другим. Предузмите додатне мере безбедности ради јачања ваше мреже и ојачавања Linux сервера.

SMB (Server Message Block) протокол је основни део дељења датотека и штампача у повезаним окружењима. Ипак, подразумевана конфигурација Samba може представљати значајне безбедносне ризике, чинећи вашу мрежу рањивом на неовлашћен приступ и сајбер нападе.

Уколико хостујете Samba сервер, морате бити изузетно опрезни са постављеним конфигурацијама. Следи 10 кључних корака који ће осигурати да ваш SMB сервер остане безбедан и заштићен.

1. Омогућите Шифровање SMB Протока

Подразумевано, SMB проток није шифрован. Ово можете проверити хватањем мрежних пакета помоћу tcpdump или Wireshark. Кључно је да шифрујете цео проток како бисте спречили нападаче да пресретну и анализирају проток.

Препоручује се подешавање Transport Layer Security (TLS) ради шифровања и обезбеђивања протока вашег Linux Samba сервера.

2. Примените Строге Контроле Приступа и Дозволе за Дељене Ресурсе

Требало би да примените строге контроле приступа и дозволе како бисте осигурали да повезани корисници не могу да приступе неовлашћеним ресурсима. Samba користи централну конфигурациону датотеку /etc/samba/smb.conf која омогућава дефинисање правила за приступ и дозволе.

Користећи одређену синтаксу, можете дефинисати ресурсе за дељење, кориснике/групе којима се омогућава приступ тим ресурсима, и да ли се ресурси могу претраживати, уписивати или читати. Ево примера синтаксе за дефинисање ресурса и имплементацију контрола приступа:

[sambashare] comment = Samba Пример path = /home/your_username/sambashare browseable = yes writable = yes valid users = @groupname

У претходним редовима, додајемо нову локацију дељења са путањом и ограничавамо приступ дељењу само на једну групу корисника. Постоји много других начина дефинисања контрола и приступа дељењу. Више о томе можете сазнати у нашем посебном водичу о подешавању мрежног дељеног фолдера на Linux-у помоћу Samba.

3. Користите Јаке и Јединствене Лозинке за SMB Корисничке Налоге

Примена чврстих политика лозинки за SMB корисничке налоге је основна најбоља безбедносна пракса. Као систем администратор, требало би да креирате или подстакнете све кориснике да креирају јаке и јединствене лозинке за своје налоге.

Можете убрзати овај процес аутоматским генерисањем јаких лозинки помоћу алата. Опционо, можете и редовно ротирати лозинке како бисте смањили ризик од цурења података и неовлашћеног приступа.

4. Редовно Ажурирајте Linux и Sambu

Најједноставнији вид пасивне одбране од свих врста сајбер напада је да користите ажуриране верзије критичног софтвера. SMB је подложан рањивостима и увек је мета нападача.

У прошлости је било више критичних SMB рањивости које су довеле до потпуног преузимања система или губитка поверљивих података. Морате ажурирати и оперативни систем и критичне услуге на њему.

5. Избегавајте Коришћење SMBv1 Протокола

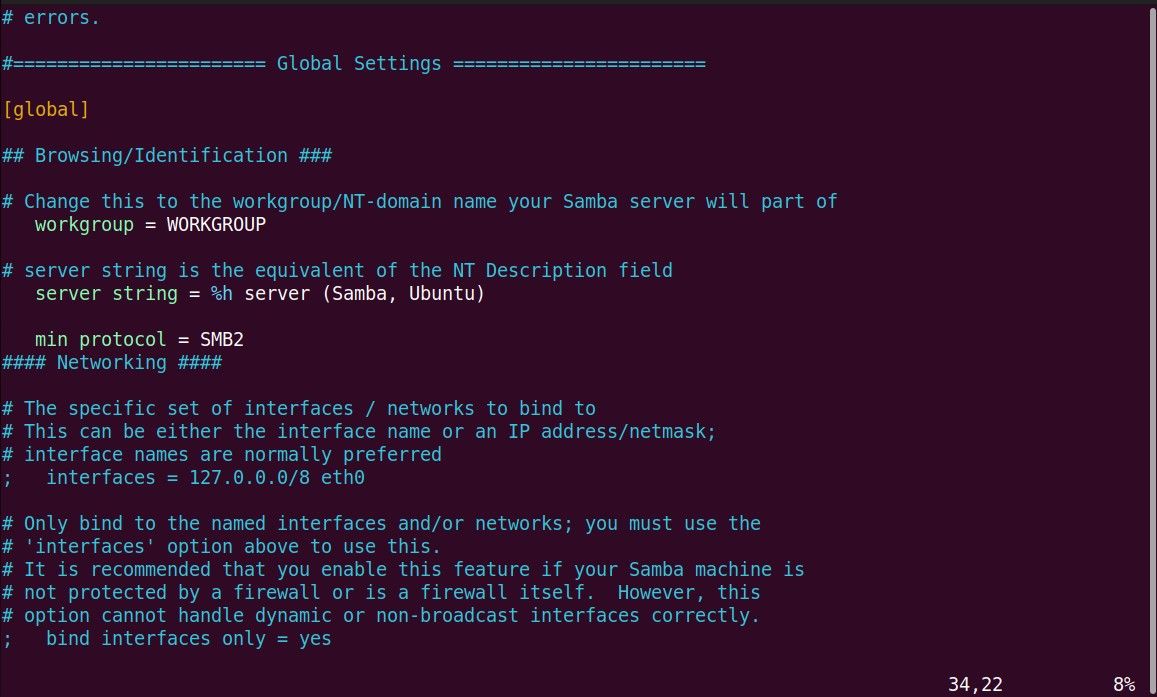

SMBv1 је несигуран протокол. Када користите SMB, било на Windows-у или Linux-у, увек се препоручује да избегавате SMBv1 и користите само SMBv2 и новије. Да бисте онемогућили SMBv1 протокол, додајте овај ред у конфигурациону датотеку:

min protocol = SMB2

Ово осигурава да је минимални ниво протокола који се користи SMBv2.

6. Примените Правила Заштитног Зида за Ограничавање Приступа SMB Портовима

Конфигуришите заштитни зид ваше мреже да дозволи приступ SMB портовима, обично портовима 139 и 445, само из поузданих извора. Ово помаже у спречавању неовлашћеног приступа и смањује ризик од спољних претњи и SMB напада.

Такође би требало да размислите о инсталирању IDS решења заједно са наменским заштитним зидом како бисте имали бољу контролу и евидентирање протока. Нисте сигурни који заштитни зид да користите? На листи најбољих бесплатних Linux заштитних зидова можете пронаћи онај који вам одговара.

7. Примените Сегментацију Мреже за Изоловање SMB Протока од Непоузданих Мрежа

Сегментација мреже је техника поделе монолитне рачунарске мреже на више подмрежа, од којих свака представља мрежни сегмент. Ово се ради ради побољшања безбедности, перформанси и управљивости мреже.

Да бисте изоловали SMB проток од непоузданих мрежа, можете креирати посебан мрежни сегмент за SMB проток и конфигурисати правила заштитног зида да дозвољавају само SMB проток ка и из овог сегмента. Ово омогућава управљање и надгледање SMB протока на фокусиран начин.

На Linux-у можете користити iptables или сличан алат за конфигурисање правила заштитног зида за контролу протока саобраћаја између мрежних сегмената. Можете креирати правила која дозвољавају SMB проток ка и из SMB мрежног сегмента, док истовремено блокирате сав остали саобраћај. Ово ће ефикасно изоловати SMB проток од непоузданих мрежа.

8. Надгледајте SMB Евиденције за Сумњиве Активности и Безбедносне Инциденте

Надгледање SMB евиденција за сумњиве активности и безбедносне инциденте је важан део одржавања безбедности ваше мреже. SMB евиденције садрже информације о SMB протоку, укључујући приступ датотекама, аутентификацију и друге догађаје. Редовним праћењем ових евиденција можете идентификовати потенцијалне безбедносне претње и ублажити их.

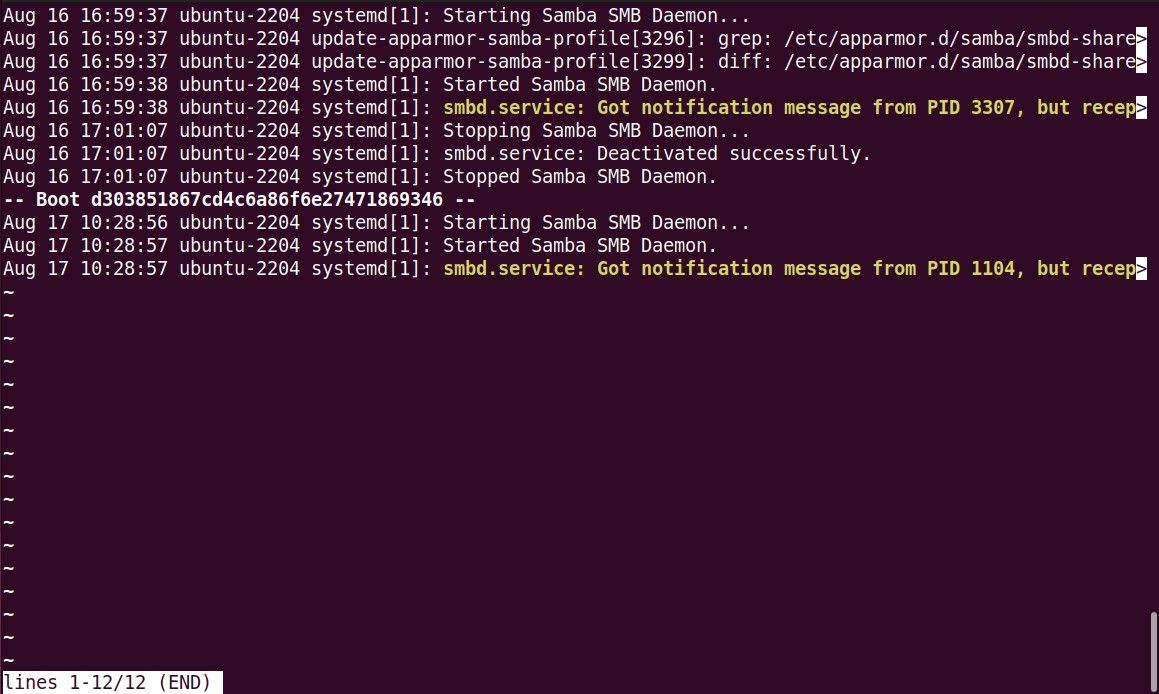

На Linux-у можете користити команду journalctl и пренети њен излаз у команду grep ради прегледа и анализе SMB евиденција.

journalctl -u smbd.service

Ово ће приказати евиденцију за јединицу smbd.service, која је одговорна за управљање SMB протоком. Можете користити опцију -f да пратите евиденцију у реалном времену, или опцију -r да видите најновије уносе прво.

Да бисте претражили евиденције за одређене догађаје или обрасце, пренесите излаз команде journalctl у grep. На пример, да бисте потражили неуспеле покушаје аутентификације, покрените:

journalctl -u smbd.service | grep -i "authentication failure"

Ово ће приказати све уносе дневника који садрже текст „authentication failure“, омогућавајући вам да брзо идентификујете било коју сумњиву активност или покушаје грубе силе.

9. Ограничите Употребу Гостујућег Приступа и Анонимних Веза

Омогућавање гостујућег приступа дозвољава корисницима да се повежу на Samba сервер без давања корисничког имена или лозинке, док анонимне везе дозвољавају корисницима да се повежу без давања било каквих информација о аутентификацији.

Обе ове опције могу представљати безбедносни ризик ако се њима правилно не управља. Препоручује се да искључите обе. Да бисте то урадили, потребно је додати или изменити неколико редова у Samba конфигурационој датотеци. Ево шта треба додати/изменити у глобалном делу датотеке smb.conf:

map to guest = never restrict anonymous = 2

10. Примените Ограничења Заснована на Хосту

Подразумевано, изложеном Samba серверу може приступити било који хост (IP адреса) без ограничења. Под приступом се подразумева успостављање везе, а не буквални приступ ресурсима.

Да бисте дозволили приступ са одређених хостова и забранили са осталих, можете користити опције дозвољавања и одбијања хостова. Ево синтаксе коју треба додати у конфигурациону датотеку за дозволу/одбијање хостова:

hosts allow = 127.0.0.1 192.168.1.0/24 hosts deny = 0.0.0.0/0

Овде наређујете Samba-и да одбије све везе, осим оних са локалног хоста и 192.168.1.0/24 мреже. Ово је један од основних начина за обезбеђивање и вашег SSH сервера.

Сада Знате Како да Обезбедите Свој Samba Linux Сервер

Linux је одличан за хостовање сервера. Међутим, кад год имате посла са серверима, морате бити изузетно пажљиви и свесни, јер су Linux сервери увек мета за претње.

Кључно је да уложите искрен напор да ојачате своју мрежу и Linux сервере. Осим правилног конфигурисања Samba-е, постоји неколико других мера које треба предузети како бисте били сигурни да је ваш Linux сервер безбедан од напада.