Kibernetička bezbednost postaje sve veća briga za kompanije i organizacije svih vrsta i veličina širom sveta.

Kako tehnologija napreduje i razvija se, sajber kriminalci pronalaze nove metode i sofisticirane tehnike za probijanje bezbednosnih barijera, što čini zaštitu podataka i mreža glavnim izazovom za sve organizacije.

Tokom protekle decenije, a posebno u poslednjih nekoliko godina, došlo je do značajnog porasta sajber napada, kako su izvestile SZO i Interpol. Ovo je uglavnom zbog sveprisutnog rada na daljinu, koji sa sobom nosi određene bezbednosne rizike.

Statistike pokazuju da se neverovatnih 2200 sajber napada dogodi svakog dana, a novi napad se dešava u proseku svakih 39 sekundi. To znači da dok pričamo, negde se odvija sajber napad na neku kompaniju.

Iako je potpuno nemoguće eliminisati sajber napade, razumevanje i prepoznavanje različitih tipova sajber pretnji, kao i preduzimanje proaktivnih mera prevencije, od suštinskog je značaja za sve organizacije.

U ovom tekstu ću navesti najznačajnije sajber pretnje i preventivne alate. Pre toga, hajde da objasnimo zašto su sajber napadi toliko opasni za globalne kompanije i organizacije.

Kako sajber pretnje ometaju poslovanje?

Osnovni cilj sajber napada je neovlašćen pristup mreži ili računarskom sistemu kompanije, radi krađe, izmene, uništenja ili otkrivanja poverljivih informacija.

Kada sajber kriminalac izvrši napad, dolazi do gubitka podataka, prekida rada, curenja ili manipulacije podacima. Kao rezultat, organizacije trpe značajne finansijske gubitke, narušavanje reputacije i gubitak poverenja klijenata.

Ogromne kompanije kao što su Dropbox, Uber, Twilio i Revolut su pretrpeli različite vrste sajber napada, sa posledicama poput krađe identiteta i ozbiljnih kršenja podataka. Na primer, u septembru 2022. godine, sajber napad na Revolut, uz korišćenje tehnika socijalnog inženjeringa, kompromitovao je podatke 50.000 klijenata, uključujući njihove adrese, imena, e-mail adrese i delimične podatke o platnim karticama.

Važno je napomenuti da ovi napadi ne ciljaju samo velike kompanije. Mala i srednja preduzeća (MSP) su podjednako ugrožena, posebno zbog manje strogih mera bezbednosti.

Prema Verizonovom izveštaju o istrazi kršenja podataka za 2021. (DBIR), jedno od pet kršenja podataka se odnosi na mala i srednja preduzeća, sa prosečnim troškovima gubitaka od 21.659 dolara.

Sajber napadi nanose ozbiljnu štetu reputaciji, a troškovi saniranja štete rastu sa sve sofisticiranijim napadima. Stručnjaci predviđaju da će troškovi sajber kriminala dostići 10,5 biliona dolara do 2025. godine, sa godišnjim rastom od 15% u narednih pet godina.

U ovoj ozbiljnoj situaciji, važno je edukovati se o statistikama sajber bezbednosti, negovati kulturu sajber bezbednosti, promovisati edukaciju i svest o istoj, te preduzimati preventivne korake na svim nivoima. Sve počinje razumevanjem najčešćih i najvećih rizika sajber bezbednosti.

Zato, hajde da pređemo na listu najčešćih pretnji.

Zlonamerni softver

Zlonamerni softver, ili malver, predstavlja jednu od najvećih pretnji sajber bezbednosti. Malver prodire u mrežu kompanije putem virusa, ransomware-a, crva, botova, kriptodžekinga, trojanaca i adver softvera. Cilj mu je oštećenje ili uništavanje podataka servera, ili krađa poverljivih informacija.

Malver je velika pretnja zbog različitih alata i tehnika koje koristi za hakovanje sistema i probijanje mrežne sigurnosti. Često dolazi u obliku neželjene e-pošte, zlonamernih preuzimanja ili putem zaraženih uređaja ili mašina.

Jedan od novijih primera napada malverom je Emotet trojanac, koji se pojavio oko 2014. godine i prestao sa aktivnostima 2021. Ovaj napredni napad je bio kamufliran kao ažuriranje za Windows, sa instrukcijama korisnicima da ga instaliraju. Hakeri su širili zaražene e-poruke sa zlonamernim linkovima ili prilozima koji su omogućavali pokretanje makroa.

Postoji više načina za sprečavanje malver napada, uključujući instaliranje antivirusnog i anti-malver softvera, zaštitnih zidova, redovno ažuriranje pregledača i operativnih sistema, izbegavanje klikova na sumnjive linkove, itd. Ukoliko tražite softver za uklanjanje malvera,

Lično bih preporučio Malwarebytes uslugu uklanjanja malvera, koja vrši detaljnu analizu pretnji na vašem sistemu i garantuje trajno uklanjanje, omogućavajući neprekidnu produktivnost.

Pročitajte i: Kako ukloniti zlonamerni softver sa računara (Windows i macOS)?

Fišing

Fišing je jedan od najčešćih sajber napada i vrsta socijalnog inženjeringa koji je odgovoran za 90% svih kršenja podataka u organizacijama.

U fišing napadu, napadač se lažno predstavlja kao pouzdan izvor i koristi taktike socijalnog inženjeringa da šalje lažne e-poruke, SMS poruke, poruke na društvenim mrežama i pozive, podstičući korisnike da kliknu na zlonamerne linkove ili da unesu poverljive detalje, što pokreće preuzimanje malvera ili kompromitovanje podataka.

Na primer, Crelan banka iz Belgije je bila žrtva fišing napada koji je koristio kompromitovan poslovni e-mail (BEC) jednog od rukovodilaca. Prevaranti su naložili zaposlenima da prebace novac na račun koji su kontrolisali. Ova prevara je rezultirala gubitkom od oko 75,8 miliona dolara.

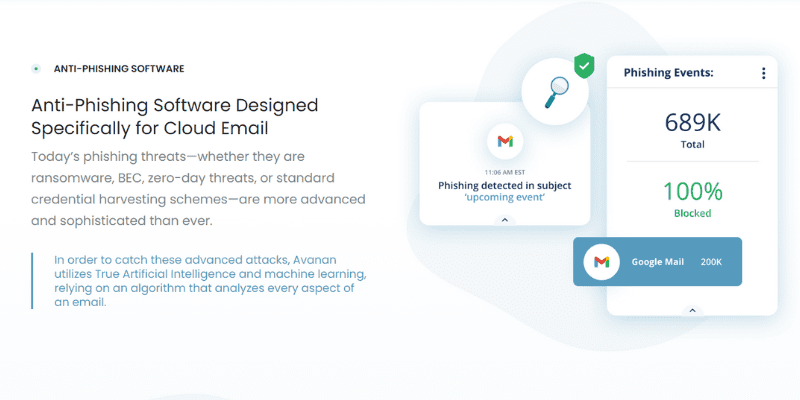

Da biste izbegli da postanete žrtva fišing napada, koristite višefaktorsku autentifikaciju (MFA), jake bezbednosne prolaze e-pošte, proveravajte e-poruke i adrese pošiljaoca, i koristite alate poput Avananovog softvera protiv fišinga.

Ransomware

Ransomware je još jedna česta i opasna sajber pretnja koja uključuje šifrovanje ili krađu poverljivih podataka organizacije i traženje otkupnine za njihovo vraćanje. Zbog toga je ovo unosan i skup sajber napad.

Mnogi stručnjaci za bezbednost su 2020. nazvali „godinom ransomware-a“, sa porastom od 148% tokom pandemije COVID-19.

U maju 2021, Brenntag, distributer hemikalija u Severnoj Americi, je izgubio 150 GB podataka zbog ransomware napada koji je izvršila DarkSide banda. Napadač je tražio 7,5 miliona dolara u zamenu za podatke, ali je kompanija uspela da pregovara za 4,4 miliona dolara, koje je isplatila kako bi sprečila objavljivanje kompromitovanih informacija.

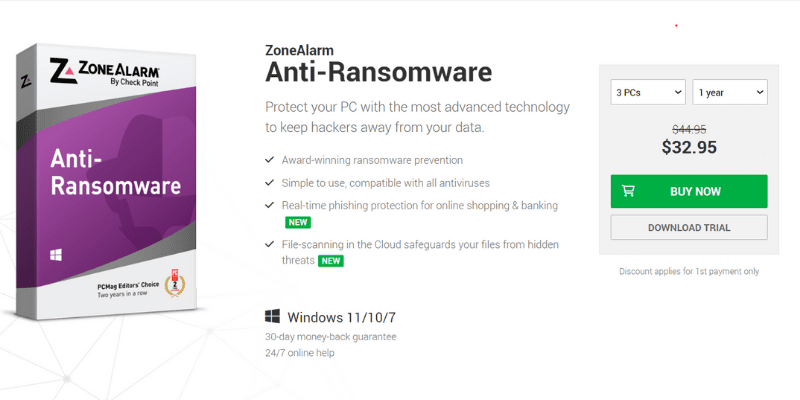

Zato je redovno pravljenje rezervnih kopija, snažna zaštita krajnjih tačaka, kao i instaliranje pouzdanog softvera protiv ransomware-a, poput ZoneAlarm, od suštinskog značaja za sprečavanje ransomware napada i velikih finansijskih gubitaka.

Napadi na lanac snabdevanja

Napad na lanac snabdevanja je sajber napad koji cilja pouzdane dobavljače trećih strana koji nude softver, hardver i druge usluge ključne za lanac snabdevanja organizacije.

Ovaj napad iskorišćava poverenje između kompanije i njenih nezavisnih dobavljača; zato je provera i istraga trećih strana od velike važnosti.

Napadači u lancu snabdevanja softverom ubacuju zlonamerni kod u aplikacije kompanije kako bi zarazili njene korisnike ili pristupili poverljivim informacijama. Istovremeno, napadači u lancu snabdevanja hardverom kompromituju fizičke komponente aplikacije radi iste svrhe, uništavajući poverenje i reputaciju kompanije.

Jedan od novijih incidenata napada na lanac snabdevanja je napad na SolarWinds Orion 2020. Napadači su prodrli u okruženje za razvoj softvera SolarWinds kako bi ubacili zlonamerni kod u ažuriranja Orion platforme. Ovo je dovelo do toga da je preko 18.000 organizacija instaliralo backdoor u svoje mreže i sisteme putem redovnih ažuriranja softvera, u ovom slučaju Sunburst ažuriranja. Ovo je napadačima omogućilo pristup poverljivim informacijama nekoliko globalnih privatnih kompanija i vladinih agencija.

Ovaj napad možete sprečiti obezbeđivanjem sigurnosti softvera, pravilnim upravljanjem zakrpama i korišćenjem alata poput AquaSec sigurnosti lanca snabdevanja softverom, koji pruža bezbednosna rešenja za ceo životni ciklus, kako bi se smanjila površina za napad i održao integritet koda.

Napadi nultog dana

Napad nultog dana se dešava kada haker iskoristi neku rupu ili ranjivost u sistemu, pre nego što programeri pronađu rešenje za taj problem. To je period kada je kompanija svesna ranjivosti softvera, ali još ne postoji zakrpa. To hakerima daje priliku da iskoriste te propuste.

2020. godine je popularna platforma za video konferencije Zoom, pretrpela napad ranjivosti nultog dana, koji je omogućio hakerima daljinski pristup računarima korisnika koji su koristili Windows 7 i starije verzije. Haker je mogao u potpunosti preuzeti kontrolu nad računarom i pristupiti svim datotekama, ukoliko je žrtva bila administrator.

Pouzdani proces upravljanja zakrpama i plan reagovanja na incidente vam mogu pomoći da izbegnete napade nultog dana. Pored toga, korišćenjem softvera za prevenciju napada nultog dana, kao što je Opswat-ovo rešenje za prevenciju nultog dana, možete obezbediti visok nivo bezbednosti e-pošte.

Man-in-the-middle napadi

Kao što samo ime govori, u man-in-the-middle napadu (MitM), napadač se postavlja između komunikacije dve strane i preuzima sesiju između hosta i klijenta.

MitM napadi, poznati i kao prisluškivanje, uključuju napadača koji prekida komunikaciju između klijenta i servera, stvarajući novu liniju komunikacije radi krađe ličnih i bankarskih podataka, manipulisanja korisnicima, pokretanja transfera sredstava i još mnogo toga.

Popularan primer MitM napada je kada je Lenovo 2014. godine distribuirao računare sa Superfish Visual adware-om. On je omogućavao napadačima da kreiraju i postavljaju oglase na šifrovanim veb lokacijama, menjaju SSL sajt i dodaju svoj. To je hakerima omogućilo da prate veb aktivnosti korisnika i akreditive za prijavu kada su pregledali Chrome ili Internet Explorer.

Korišćenje šifrovanja podataka i uređaja, instaliranje VPN-ova, višefaktorska autentifikacija, kao i instaliranje pouzdanih bezbednosnih rešenja, poput Imperva zaštitnog zida za veb aplikacije, su ključni za sprečavanje MitM napada.

DDoS napadi

Distribuirani napad uskraćivanjem usluge (DDoS) preplavljuje veb server botovima i internet saobraćajem, ometajući normalno funkcionisanje sajta, njegove performanse i dostupnost.

Velika količina nepotrebnog saobraćaja ka ciljanoj veb lokaciji troši njene resurse, što otežava obradu zahteva legitimnih korisnika, dovodi do zagušenja servera i onemogućava pristup veb lokaciji.

Uspešan DDoS napad može u velikoj meri uticati na reputaciju i kredibilitet kompanije. DDoS napadi su u značajnom porastu od 2020. godine, a statistike pokazuju povećanje od 67% u DDoS napadima sa otkupninom 2021. godine.

U februaru 2020, Amazon Web Services je bio meta masovnog DDoS napada, koji je ciljao neidentifikovanog AWS klijenta, koristeći CLDAP refleksionu tehniku, koja se oslanja na CLDAP servere trećih strana i pojačava zahteve za podacima koji se šalju na IP adresu cilja za 56 do 70 puta.

Provođenje procene rizika, korišćenje zaštitnih zidova i rešenja za diferencijaciju saobraćaja, kao i instaliranje usluga kao što su Cloudflare mrežne usluge može značajno smanjiti rizik od zlonamernih DDoS napada.

SQL Injekcija

SQL injekcija se dešava kada napadač manipuliše standardnim SQL upitom ili naredbom na veb lokaciji ili aplikaciji koja koristi bazu podataka. Haker ubacuje zlonamerni kod u SQL upite, omogućavajući sebi pregled, izmenu, brisanje ili manipulisanje kritičnim informacijama iz baze podataka.

Hakeri iz Majamija su koristili SQL injekciju da se infiltriraju u korporativne sisteme nekoliko organizacija, a pre svega maloprodajnog lanca 7-Eleven, uspešno ukravši 130 miliona brojeva kreditnih kartica.

Korišćenje sistema za otkrivanje upada i alata poput ManageEngine-ovog EventLog Analyzer može pomoći u ublažavanju i sprečavanju SQL injekcije.

XSS

Napadi skriptovanjem sa više lokacija (XSS) podrazumevaju da napadač ubacuje zlonamerni kod unutar legitimne veb lokacije.

Taj kod se zatim izvršava kao zaražena skripta u veb pregledaču korisnika, omogućavajući hakeru da se lažno predstavi kao korisnik ili ukrade njegove poverljive informacije, kao što su podaci o bankovnim računima ili akreditivi za prijavu.

XSS napade možete sprečiti kodiranjem podataka prilikom izlaza, filtriranjem unosa po dolasku i korišćenjem odgovarajućih zaglavlja odgovora. Štaviše, možete otkriti i ublažiti SQL injekcije pomoću ManageEngine-ovog EventLog Analyzer, kako biste sprečili neovlašćeni pristup i bočno kretanje.

Napadi zasnovani na lozinki

U napadima zasnovanim na lozinki, napadač hakuje lozinku korisnika pomoću alata i programa za razbijanje lozinki kao što su Hashcat i Aircrack. Napad zasnovan na lozinki može se razlikovati u više tipova, kao što su napadi grubom silom, napadi pomoću keylogger-a i napadi iz rečnika.

Napadač koristi pristup pokušaja i greške da pogodi korisničke akreditive za prijavu i hakuje njihove naloge u napadu grubom silom. Istovremeno, rečnički napad koristi uobičajene reči da pogodi korisničke lozinke, posebno ako su slabe i previše lake za pogađanje.

Keylogger je vrsta malvera koja beleži pritiske na tastere koje korisnik koristi za unos informacija, kao što su lozinke, podaci o kreditnim karticama i drugi osetljivi podaci.

Osim korišćenja jakih lozinki i redovnog ažuriranja istih, korišćenje bezbednih rešenja za upravljanje, kao što je IPBan Pro, može pomoći da se eliminišu hakeri i napadi grubom silom, kao i da se obezbedi sigurnost prijavljivanja.

Prisluškivanje

Napad prisluškivanjem podrazumeva presretanje informacija između dve strane u cilju pristupa osetljivim podacima. Napadači slušaju, snimaju ili presreću prenos podataka.

Poznato i kao njuškanje ili lažiranje, prisluškivanje se može primeniti na verbalnu komunikaciju, poput tekstualnih poruka, e-pošte, prenosa faksova, video konferencija i drugih podataka koji se prenose putem mreže.

Ovaj napad može dovesti do krađe identiteta, finansijskih gubitaka, narušavanja reputacije, kompromitovanja podataka i još mnogo toga. Rizike od prisluškivanja možete sprečiti korišćenjem jakih rešenja za autentifikaciju i šifrovanje, poput šifrovanja nove generacije sa NordVPN-om, širenjem svesti o sajber bezbednosti i obezbeđivanjem fizičke sigurnosti.

IoT napadi

Porast rada od kuće ili na daljinu, koji je usledio nakon pandemije, povećao je i broj napada na pametne uređaje i internet stvari (IoT). IoT napadi su značajno eskalirali na 1,51 milijardu od januara do juna 2021. godine.

Ovi napadi ciljaju na mreže i uređaje zasnovane na IoT-u, poput sigurnosnih kamera ili pametnih termostata, radi sticanja kontrole nad uređajem ili krađe podataka.

U julu 2015. godine, hakeri su izvršili Jeep hak i preuzeli kontrolu nad Jeep SUV-om pomoću CAN magistrale i ranjivosti ažuriranja firmvera, što im je omogućilo da kontrolišu brzinu vozila i druge radnje.

Morate koristiti rešenja poput IoT bezbednosnih rešenja kompanije Check Point, kako biste sprečili IoT sajber napade.

Napadi zasnovani na oblaku

Ranjivosti u oblaku su u ogromnom porastu, sa povećanjem od 150% u poslednjih pet godina. Ovi napadi ciljaju na platforme usluga zasnovane na oblaku, poput skladištenja, računarstva u oblaku, kao i SaaS i PaaS modele.

Ovi napadi nanose ozbiljnu štetu organizacijama, uključujući gubitak podataka, izlaganje podataka, neovlašćen pristup poverljivim informacijama i prekid usluga.

U julu 2021. godine, Kaseya je pretrpela ransomware napad u lancu snabdevanja zasnovan na oblaku, putem svojih alata za daljinsko nadgledanje i bezbednost perimetra mreže, obezbeđujući hakerima administrativnu kontrolu nad svojim uslugama kako bi zarazili mreže dobavljača i korisnika.

Da biste sprečili takve opasnosti, možete obezbediti sigurnost u oblaku izborom Orca-e, bezbednosne platforme u oblaku sa veštačkom inteligencijom, za eliminaciju rizika.

Kriptodžeking

Sajber napad kriptodžekinga podrazumeva da napadač otima tuđi računar radi rudarenja kriptovaluta. Hakeri mogu pristupiti uređaju žrtve tako što će ga zaraziti malicioznim onlajn oglasima, iskačućim prozorima ili e-mail porukama sa zlonamernim linkovima.

Kriptodžeking napade možete sprečiti ažuriranjem softvera, instaliranjem blokatora oglasa ili blokatora kriptodžekinga, kao što je Acronis softverski blokator kriptodžekinga, koji blokira pretnje na vašem računaru. Acronis takođe pruža i druge usluge sajber zaštite.

DoS napadi

Napad uskraćivanja usluge (DoS) preplavljuje ciljanu mrežu lažnim zahtevima, zagušuje server, ometa njegovo funkcionisanje i čini ga nedostupnim namenjenim korisnicima.

Iako može izgledati slično DDoS napadima, oni se razlikuju po svom poreklu. Dok DDoS napadi potiču iz više sistema, napadači pokreću DoS napade iz jednog sistema.

Panda Security je 2018. godine najavila širenje kriptodžeking skripte poznate kao „WannaMine“, koja je inficirala brojne mreže visokoprofilnih kompanija i koristila ih za rudarenje kriptovalute Monero.

DoS napade možete sprečiti korišćenjem mreža za isporuku