Sajber napadi i opasnost od BlackCat ransomware-a

Sajber napad predstavlja nameran i zlonameran pokušaj da se neovlašćeno pristupi računarskom sistemu ili mreži, koristeći postojeće slabosti. Cilj ovakvih napada može biti krađa osetljivih informacija ili ometanje normalnog rada sistema.

U poslednje vreme, ransomware je postao omiljeno oružje sajber kriminalaca. Ovaj zlonamerni softver se često širi putem phishing emailova, sumnjivih preuzimanja, piratskog softvera i protokola udaljene radne površine.

Kada računar bude zaražen ransomware-om, on šifrira ključne datoteke. Napadači zatim traže otkup za dešifrovanje podataka.

Sajber napadi mogu ozbiljno ugroziti nacionalnu bezbednost, paralisati važne privredne sektore i izazvati ogromne štete i finansijske gubitke. Primer za to je sajber napad WannaCry ransomware-om.

Dana 12. maja 2017. godine, ransomware nazvan WannaCry, za koji se veruje da potiče iz Severne Koreje, proširio se globalno i zarazio preko 200.000 računara u više od 150 zemalja za manje od 48 sati. WannaCry je ciljao sisteme koji koriste Windows operativni sistem, koristeći ranjivost u protokolu Server Message Block (SMB).

Jedna od najvećih žrtava ovog napada bio je Nacionalni zdravstveni sistem Ujedinjenog Kraljevstva (NHS). Više od 70.000 njihovih uređaja, uključujući računare, dijagnostičku opremu i MRI skenere, bilo je zaraženo. Lekari nisu mogli pristupiti sistemima i podacima pacijenata. Ovaj napad je NHS koštao blizu 100 miliona dolara.

Situacija može postati još gora, posebno sa pojavom novih i opasnijih ransomware-a, kao što je BlackCat, koji ostavlja niz žrtava za sobom.

BlackCat Ransomware

BlackCat ransomware, koji njegovi tvorci nazivaju ALPHV, je zlonamerni softver koji nakon infiltracije u sistem, prvo izfiltrira, a zatim šifrira podatke. Izfiltracija podrazumeva kopiranje i prenos podataka sa sistema. Nakon što BlackCat izfiltrira i šifrira osetljive podatke, postavlja zahtev za otkupninu, koja se obično plaća u kriptovaluti. Žrtve BlackCat-a moraju da plate traženu otkupninu kako bi povratile pristup svojim podacima.

BlackCat nije običan ransomware. On je prvi uspešan ransomware napisan u programskom jeziku Rust, za razliku od većine drugih ransomware-a koji su napisani u C, C++, C#, Java ili Python. Takođe, BlackCat je prva porodica ransomware-a koja ima web stranicu na „clean web-u“ gde objavljuje podatke ukradene tokom napada.

Još jedna ključna razlika u poređenju sa drugim ransomware-ima je ta što BlackCat funkcioniše po modelu „Ransomware kao usluga“ (RaaS). RaaS je poslovni model sajber kriminala gde tvorci ransomware-a iznajmljuju ili prodaju svoj softver kao uslugu drugim pojedincima ili grupama.

U ovom modelu, tvorci ransomware-a obezbeđuju sve potrebne alate i infrastrukturu za druge da distribuiraju i sprovode napade. Zauzvrat, oni dobijaju deo profita ostvarenog od otkupnina.

Ovo objašnjava zašto BlackCat uglavnom cilja organizacije i preduzeća, jer su one obično spremnije da plate otkup u poređenju sa pojedincima. Takođe, organizacije plaćaju veće otkupnine. Osobe odgovorne za vođenje i odlučivanje u sajber napadima poznate su kao „cyber threat actors“ (CTA).

Da bi prisilio žrtve da plate otkup, BlackCat koristi strategiju „trostrukog iznuđivanja“. Ona podrazumeva kopiranje i prenos podataka, zatim šifrovanje podataka na sistemima žrtve, nakon čega sledi zahtev za otkup. Ako žrtve odbiju da plate, njihovi podaci se objavljuju javno ili se pokreću DDoS napadi na njihove sisteme.

Na kraju, kontaktiraju se i oni koji su pogođeni curenjem podataka, poput klijenata, zaposlenih i poslovnih partnera. Cilj je da se izvrši dodatni pritisak na organizacije da plate otkup, kako bi izbegle gubitak reputacije i tužbe koje mogu uslediti zbog curenja podataka.

Kako funkcioniše BlackCat Ransomware

Prema upozorenju FBI-a, BlackCat ransomware koristi prethodno kompromitovane korisničke akreditive za pristup sistemima.

Nakon što uspešno prodre u sistem, BlackCat koristi pristup da kompromituje korisničke i administratorske naloge sačuvane u Active Directory-ju. Na taj način koristi Windows Task Scheduler za konfiguraciju zlonamernih Group Policy Objects (GPO), što mu omogućava da sprovede proces šifrovanja datoteka u sistemu.

Tokom BlackCat napada, PowerShell skripte se koriste zajedno sa Cobalt Strike-om da se onesposobe bezbednosne funkcije mreže žrtve. BlackCat zatim krade podatke sa svih lokacija gde su pohranjeni, uključujući i one kod provajdera cloud usluga. Nakon toga, napadač primenjuje BlackCat ransomware kako bi šifrirao podatke na sistemu žrtve.

Žrtve tada dobijaju poruku o otkupnini, u kojoj se obaveštavaju da su njihovi sistemi napadnuti i da su važne datoteke šifrovane. U poruci se takođe daju instrukcije o tome kako platiti otkupninu.

Zašto je BlackCat opasniji od prosečnog ransomware-a?

BlackCat je opasniji od prosečnog ransomware-a iz više razloga:

Napisan je u Rust-u

Rust je programski jezik koji je brz, siguran i nudi poboljšane performanse i efikasno upravljanje memorijom. Koristeći Rust, BlackCat koristi sve ove prednosti, što ga čini izuzetno složenim i efikasnim ransomware-om sa brzom enkripcijom. Takođe, otežava proces obrnutog inženjeringa. Rust je multiplatformski jezik koji napadačima omogućava lako prilagođavanje BlackCat-a različitim operativnim sistemima, poput Windows-a i Linux-a, čime se povećava broj potencijalnih žrtava.

Koristi RaaS poslovni model

Primena modela „ransomware kao usluga“ omogućava mnogim napadačima da primene složeni ransomware bez da znaju kako da ga naprave. BlackCat obavlja sav složen posao za napadače, koji samo treba da ga primene na ranjivi sistem. Ovo sofisticirane napade ransomware-om čini lako dostupnim svim zlonamernim akterima koji žele da iskoriste ranjivosti.

Nudi velike isplate partnerima

U RaaS modelu, tvorci BlackCat-a zarađuju uzimajući deo novca od otkupnine koju plate žrtve napada. Za razliku od drugih RaaS porodica koje uzimaju do 30% isplate, BlackCat dozvoljava napadačima da zadrže 80% do 90% otkupnine. Ovo povećava privlačnost BlackCat-a za napadače, jer im omogućava da zadrže veći deo zarade.

Ima javnu lokaciju za curenje podataka na „clean web-u“

Za razliku od drugih ransomware-a koji objavljuju ukradene informacije na „dark web-u“, BlackCat to radi na web stranici dostupnoj na „clean web-u“. Objavljivanjem ukradenih podataka na ovaj način, više ljudi može pristupiti podacima, povećavajući tako posledice napada i dodatno vršeći pritisak na žrtve da plate otkup.

Programski jezik Rust je učinio BlackCat veoma efikasnim u napadima. Koristeći RaaS model i nudeći ogromne isplate, BlackCat je privlačan mnogim napadačima, koji će ga verovatno koristiti u svojim napadima.

BlackCat Ransomware lanac infekcije

BlackCat dobija početni pristup sistemu koristeći kompromitovane akreditive ili iskorišćavajući ranjivosti Microsoft Exchange servera. Nakon dobijanja pristupa, zlonamerni akteri ukidaju bezbednosne sisteme i prikupljaju informacije o mreži žrtve, istovremeno povećavajući svoje privilegije.

BlackCat ransomware se zatim kreće bočno po mreži, dobijajući pristup što većem broju sistema. Ovo je od velikog značaja prilikom postavljanja zahteva za otkupninu. Što je više sistema pod napadom, veća je verovatnoća da će žrtva platiti otkup.

Zlonamerni akteri zatim izfiltriraju podatke iz sistema koji se koriste za iznudu. Kada se osetljivi podaci izfiltriraju, priprema se za dostavljanje BlackCat-ovog „payload-a“.

Zlonamerni akteri dostavljaju BlackCat koristeći Rust. BlackCat prvo zaustavlja usluge kao što su rezervne kopije, antivirusne aplikacije, Windows internet usluge i virtuelne mašine. Nakon toga, šifrira datoteke u sistemu i uništava pozadinsku sliku sistema zamenjujući je notom o otkupnini.

Zaštita od BlackCat Ransomware-a

Iako se BlackCat pokazao opasnijim od drugih ransomware-a, organizacije se mogu zaštititi od njega na nekoliko načina:

Šifrujte ključne podatke

Deo BlackCat-ove strategije iznude je pretnja objavljivanjem podataka. Šifrovanjem osetljivih podataka, organizacija dodaje dodatni nivo zaštite, onemogućavajući tehnike iznude koje koristi BlackCat. Čak i ako podaci procure, neće biti u čitljivom formatu.

Redovno ažurirajte sisteme

Istraživanja su pokazala da je BlackCat u nekim slučajevima koristio neažurirane servere za razmenu kako bi pristupio sistemima. Kompanije redovno objavljuju ažuriranja softvera kako bi rešile probleme i bezbednosne propuste. Instalirajte zakrpe čim postanu dostupne.

Napravite rezervne kopije podataka

Organizacije bi trebalo da redovno prave rezervne kopije i da ih čuvaju na sigurnoj lokaciji van mreže. Na taj način, čak i ako osetljivi podaci budu šifrovani, oni se mogu vratiti iz postojećih rezervnih kopija.

Implementirajte višefaktorsku autentifikaciju

Pored upotrebe jakih lozinki, implementirajte višefaktorsku autentifikaciju, koja zahteva više koraka za potvrdu identiteta pre odobravanja pristupa. Ovo se može postići konfigurisanjem sistema da generiše jednokratnu lozinku poslatu na telefon ili email, koja je neophodna za pristup sistemu.

Pratite aktivnost na mreži i pristup fajlovima

Organizacije treba da stalno prate aktivnosti na svojim mrežama kako bi otkrile i reagovale na sumnjive aktivnosti što je brže moguće. Mrežne aktivnosti treba evidentirati i analizirati od strane sigurnosnih stručnjaka. Na kraju, treba uspostaviti sisteme za praćenje pristupa fajlovima, ko im pristupa i kako se koriste.

Šifrovanjem kritičnih podataka, ažuriranjem sistema, redovnim pravljenjem rezervnih kopija, implementacijom višefaktorske autentifikacije i praćenjem aktivnosti, organizacije mogu biti korak ispred i sprečiti BlackCat napade.

Resursi za učenje: Ransomware

Da biste saznali više o sajber napadima i kako se zaštititi od ransomware-a kao što je BlackCat, preporučujemo pohađanje kurseva ili čitanje knjiga predloženih u nastavku:

#1. Obuka za podizanje svesti o bezbednosti

Ovo je odličan kurs za sve koji žele da budu bezbedni na internetu. Kurs nudi dr Michael Biocchi, stručnjak za informacijsku sigurnost.

Kurs pokriva phishing, socijalni inženjering, curenje podataka, lozinke, sigurno pregledanje i lične uređaje, i nudi savete o bezbednom ponašanju na internetu. Kurs se redovno ažurira.

#2. Obuka za podizanje svesti o bezbednosti, Internet bezbednost za zaposlene

Ovaj kurs je prilagođen svakodnevnim korisnicima interneta i ima za cilj da ih edukuje o bezbednosnim pretnjama kojih ljudi često nisu svesni, kao i o načinima zaštite.

Kurs, koji nudi Roy Davis, stručnjak za informacijsku sigurnost, pokriva odgovornost korisnika i uređaja, phishing i druge zlonamerne emailove, socijalni inženjering, rukovanje podacima, lozinke i sigurnosna pitanja, bezbedno pregledanje, mobilne uređaje i ransomware. Po završetku kursa dobija se sertifikat.

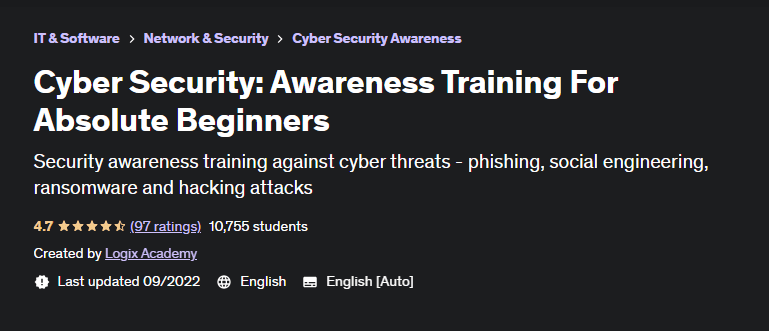

#3. Sajber bezbednost: obuka za apsolutne početnike

Ovo je Udemy kurs koji nudi Usman Ashraf iz Logik Academy. Usman ima doktorat iz računarskih mreža i veliko iskustvo u industriji i edukaciji.

Ovaj kurs nudi detaljan uvid u socijalni inženjering, lozinke, bezbedno odlaganje podataka, virtuelne privatne mreže (VPN), zlonamerni softver, ransomware i daje savete za sigurno pregledanje interneta i objašnjava kako se kolačići koriste za praćenje korisnika. Kurs je namenjen osobama bez tehničkog predznanja.

#4. Otkriven ransomware

Ovo je knjiga Nihada A. Hasana, nezavisnog savetnika za sigurnost informacija i stručnjaka za sajber bezbednost i digitalnu forenziku. Knjiga uči kako da ublažite ransomware napade i kako da ih tretirate, i daje detaljan pregled različitih vrsta ransomware-a, njihovih strategija distribucije i metoda oporavka.

Knjiga takođe pokriva korake koje treba preduzeti u slučaju zaraze ransomware-om, uključujući kako platiti otkupninu, kako napraviti rezervne kopije i vratiti oštećene datoteke, i kako pretraživati online alate za dešifrovanje. Pokriva i kako organizacije mogu razviti plan za reagovanje u slučaju ransomware napada, kako bi smanjile štetu i brzo obnovile normalan rad.

#5. Ransomware: Razumeti. Sprečiti. Oporaviti se.

U ovoj knjizi Alan Liska, viši bezbednosni arhitekta i specijalista za ransomware u Recorded Future, odgovara na sva teška pitanja u vezi sa ransomware-om.

Knjiga daje istorijski kontekst zašto je ransomware postao rasprostranjen poslednjih godina, kako zaustaviti napade, koje ranjivosti koriste napadači i vodič za preživljavanje napada uz minimalnu štetu. Takođe, knjiga odgovara na najvažnije pitanje: da li treba platiti otkupninu? Ova knjiga nudi uzbudljivo istraživanje ransomware-a.

#6. Priručnik o zaštiti od ransomware-a

Za svakog pojedinca ili organizaciju koja želi da se zaštiti od ransomware-a, ova knjiga je obavezna. Roger A. Grimes, stručnjak za računarsku bezbednost, nudi svoje bogato iskustvo i znanje kako bi pomogao ljudima i organizacijama da se zaštite od ransomware-a.

Knjiga nudi praktičan plan za organizacije koje žele da formulišu jaku odbranu od ransomware-a. Takođe uči kako otkriti napad, brzo ograničiti štetu i odrediti da li platiti otkupninu. Nudi plan za ograničenje reputacione i finansijske štete uzrokovane ozbiljnim kršenjem bezbednosti.

Na kraju, uči se kako da se stvori sigurna osnova za osiguranje sajber bezbednosti, kao i pravnu zaštitu, kako bi se ublažio poremećaj u poslovanju.

Napomena autora

BlackCat je revolucionarni ransomware koji će sigurno promeniti status quo kada je u pitanju sajber bezbednost. Od marta 2022. BlackCat je uspešno napao preko 60 organizacija i privukao pažnju FBI-a. BlackCat je ozbiljna pretnja i nijedna organizacija ne može sebi priuštiti da je ignoriše.

Koristeći savremeni programski jezik i nekonvencionalne metode napada, šifrovanja i iznuđivanja otkupnine, BlackCat je ostavio stručnjake za bezbednost da se bore. Međutim, borba protiv ovog ransomware-a nije izgubljena.

Primenom strategija istaknutih u ovom članku i minimiziranjem ljudske greške koja može izložiti računarske sisteme, organizacije mogu ostati korak ispred i sprečiti katastrofalan napad BlackCat ransomware-a.