Brze veze

Ključni zaključci

- BitLocker ključevi za šifrovanje mogu biti ukradeni korišćenjem Raspberry Pi Pico, ali ova ranjivost funkcioniše samo sa eksternim TPM modulima koji koriste LPC magistralu.

- Većina savremenog hardvera ima integrisan TPM, što znatno otežava izvlačenje BitLocker ključeva. AMD i Intel procesori su uglavnom sigurni.

- Uprkos ovoj ranjivosti, BitLocker-ova AES-128 ili AES-256 enkripcija je i dalje pouzdana, stoga nema razloga za napuštanje ovog sistema.

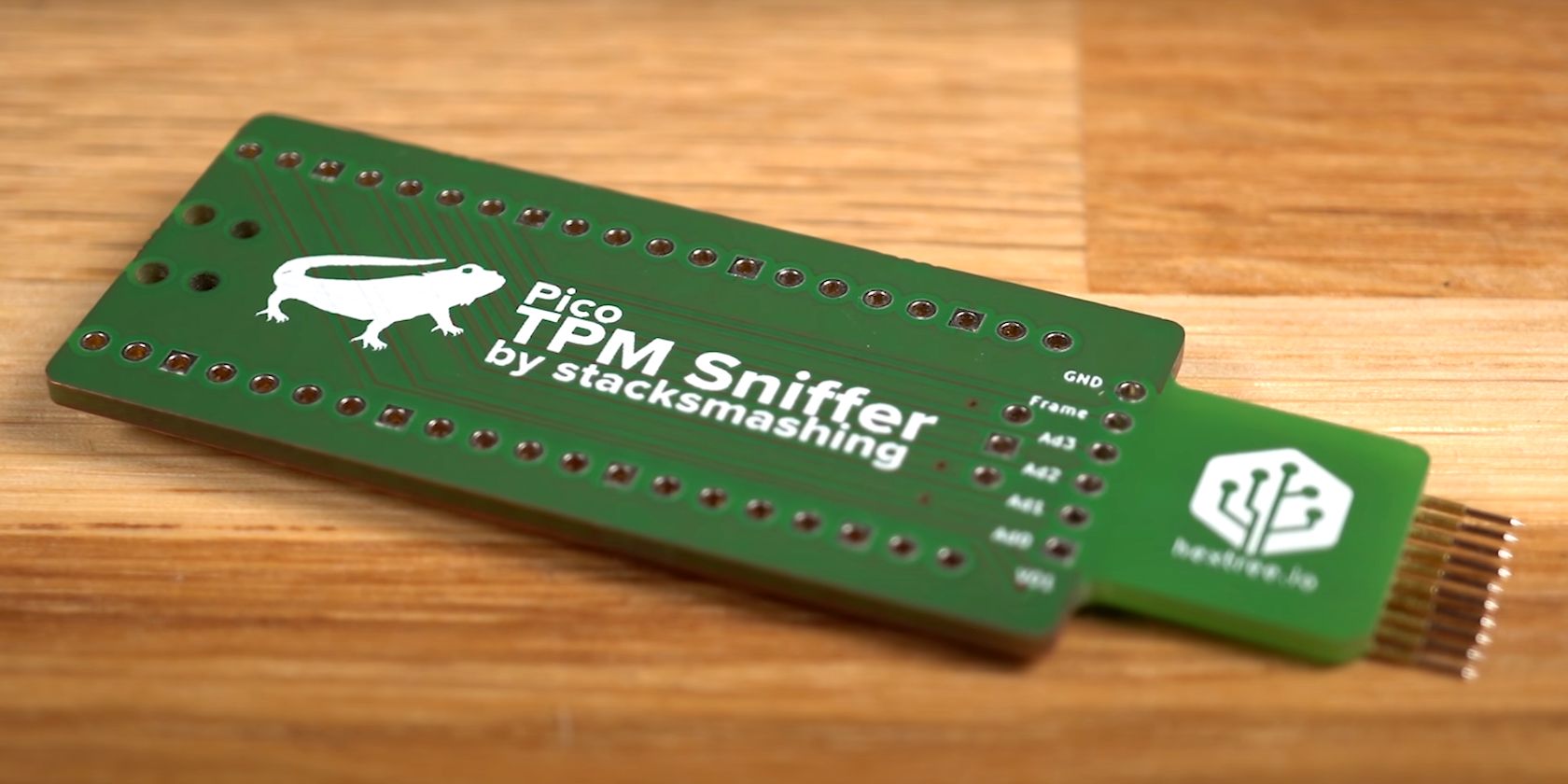

Microsoft-ov BitLocker je jedan od najpopularnijih alata za šifrovanje celog diska, ugrađen u Windows 10 i 11 Pro, pružajući jednostavno rešenje za enkripciju milionima korisnika širom sveta. Međutim, reputacija BitLocker-a kao vodećeg alata za enkripciju je poljuljana nakon što je jedan YouTuber uspeo da ukrade ključeve za šifrovanje i dešifruje privatne podatke za samo 43 sekunde, koristeći Raspberry Pi Pico, čija cena iznosi 6 dolara.

Kako je BitLocker enkripcija kompromitovana?

BitLocker enkripciju je kompromitovao YouTuber Stacksmasher, koji je objavio video detaljno opisujući kako je presreo BitLocker podatke, izvukao ključeve za dešifrovanje i uspešno iskoristio BitLocker proces šifrovanja.

Stacksmasher-ova metoda koristi eksterni modul pouzdane platforme (TPM) – isti TPM čip koji predstavlja uslov za nadogradnju na Windows 11 – koji se nalazi u nekim laptopovima i računarima. Dok mnoge matične ploče imaju integrisan TPM čip, a savremeni CPU-ovi ga integrišu u svoj dizajn, pojedini uređaji i dalje koriste eksterni TPM.

A sada, suština problema i ranjivosti koju je Stacksmasher otkrio. Eksterni TPM moduli komuniciraju sa CPU-om koristeći takozvanu LPC (Low Pin Count) magistralu, koja omogućava uređajima sa manjim propusnim opsegom da održavaju komunikaciju sa drugim hardverom bez dodatnih troškova.

Međutim, Stacksmasher je utvrdio da, iako su podaci na TPM-u sigurni, tokom procesa pokretanja, komunikacioni kanali (LPC magistrala) između TPM-a i CPU-a su potpuno nešifrovani. Sa odgovarajućim alatima, napadač može presresti podatke koji se šalju između TPM-a i CPU-a, a koji sadrže nezaštićene ključeve za šifrovanje.

Alat poput Raspberry Pi Pico, minijaturnog računara sa jednom pločom koji košta 6 dolara, ima široku primenu. U ovom slučaju, Stacksmasher je povezao Raspberry Pi Pico sa neiskorišćenim konektorima na testnom laptopu i uspeo da pročita binarne podatke tokom pokretanja mašine. Dobijeni podaci su sadržali glavni ključ volumena sačuvan na TPM-u, koji je zatim mogao da iskoristi za dešifrovanje drugih podataka.

Da li je vreme da se odbaci BitLocker?

Zanimljivo je da je Microsoft već bio svestan mogućnosti ovog napada. Međutim, ovo je prvi put da je praktičan napad uspešno izveden, demonstrirajući koliko lako mogu biti ukradeni BitLocker ključevi za šifrovanje.

Nameće se ključno pitanje da li treba razmisliti o prelasku na alternativu BitLocker-u, kao što je besplatni VeraCrypt otvorenog koda. Dobra vest je da nema potrebe za panikom iz nekoliko razloga.

Prvo, ova ranjivost funkcioniše samo sa eksternim TPM modulima koji zahtevaju prenos podataka od modula koristeći LPC magistralu. Većina modernog hardvera ima integrisan TPM. Iako bi teoretski TPM na matičnoj ploči mogao biti iskorišćen, to bi zahtevalo više vremena, truda i dugotrajan pristup ciljnom uređaju. Izvlačenje BitLocker glavnog ključa volumena iz TPM-a postaje još teže ako je modul integrisan u sam CPU.

AMD CPU-ovi integrišu TPM 2.0 od 2016. godine (sa lansiranjem AM4, poznatog kao fTPM), dok su Intelovi procesori integrisali TPM 2.0 sa lansiranjem svoje 8. generacije Coffee Lake CPU-ova 2017. godine (poznatog kao PTT). Dakle, ako koristite računar sa AMD ili Intel procesorom proizvedenim nakon ovih datuma, najverovatnije ste sigurni.

Takođe je važno napomenuti da, uprkos ovoj ranjivosti, BitLocker ostaje bezbedan, a stvarna enkripcija koja ga podržava, AES-128 ili AES-256, je i dalje pouzdana.