Сајбер безбедност, иако првенствено замишљена као заштита рачунарских система од злонамерних упада, све више се ослања на војне безбедносне стратегије како би појачала своју ефикасност у превенцији и заустављању сајбер напада. Једна од кључних стратегија која је преузета из војне доктрине је концепт „Одбране у дубини“ (Defence in Depth – DiD).

Одбрана у дубини представља војну стратегију чије корене можемо пронаћи још у средњем веку. Тада су утврђења, попут замкова, користила вишеструке слојеве заштите, укључујући покретне мостове, јаркове, ровове, зидине и куле стражаре. Овај вишеслојни приступ обезбеђивао је додатну сигурност утврђењу.

Током Првог и Другог светског рата, принцип одбране у дубини био је примењен кроз копање ровова, стратешко постављање митраљеза, изградњу утврђења и постављање противтенковских препрека. Сврха ових мера била је успорити напредовање непријатеља, нанети им губитке и обезбедити време за контранапад.

У контексту сајбер безбедности, „Одбрана у дубини“ представља безбедносни приступ који подразумева вишеструке безбедносне производе и контроле. Заштитни зидови, шифровање података и системи за откривање упада се комбинују и слојевито примењују ради заштите мрежа и рачунарских система од сајбер претњи.

Овај приступ доводи до побољшане безбедности кључних ресурса, отежавајући продирање у системе. У случају да једна безбедносна мера закаже, постоје додатни нивои заштите који чувају систем од претњи.

Одбрана у дубини се у сајбер безбедности ослања на редундантност, што је чини изузетно ефикасном. Једна појединачна мера или контрола није довољна за заустављање свих облика сајбер напада. Вишеслојни приступ омогућава заштиту од широког спектра сајбер претњи, што резултира сигурнијим рачунарским системима које је знатно теже компромитовати.

Кључни елементи одбране у дубини

Одбрана у дубини састоји се од неколико кључних елемената:

Физичке контроле

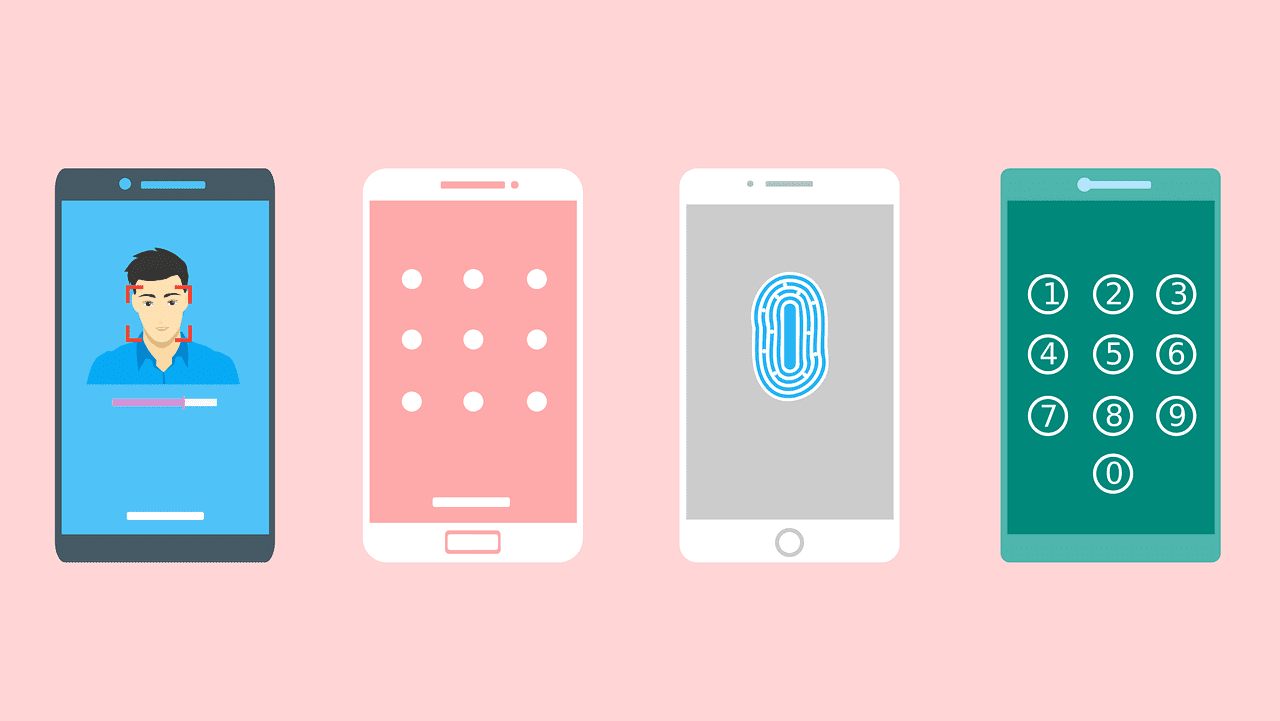

Ово су безбедносне мере које имају за циљ заштиту рачунарских система и спречавање физичког приступа од стране неовлашћених лица. Укључују ограничење физичког приступа путем постављања сигурносних камера, закључаних врата, скенера личних карата, биометријских система, или ангажовањем обезбеђења у просторијама са критичним системима.

Техничке контроле

Обухватају хардвер и софтвер који се користе за заштиту система од злонамерних напада. Примери укључују заштитне зидове, мултифакторску аутентификацију, системе за откривање/спречавање упада (IDS/IPS), антивирусне програме и управљање конфигурацијом.

Административне контроле

Ове контроле се односе на политике и процедуре које организација примењује за своје запослене. Њихов циљ је контролисати приступ ресурсима организације и усмеравати запослене у правилним сајбер безбедносним праксама. Оваквим приступом се смањује могућност људских грешака које могу довести до компромитовања система.

Зашто је одбрана у дубини кључна

Кевин Митник, некада сматран најпознатијим хакером на свету, познат је по изјави: „Све је подложно нападу ако има довољно времена и ресурса“. Ова изјава је актуелна и данас, посебно у светлу све софистициранијих алата који су доступни нападачима. То значи да не постоји универзално решење за сајбер безбедност које се не може заобићи. Због тога је одбрана у дубини од изузетне важности у свету у коме су нападачи добро опремљени и финансирани.

Одбрана у дубини подстиче организације да заузму проактиван приступ безбедности и разматрају сигурност својих ресурса чак и у случају неуспеха појединачног безбедносног производа.

Слојевитост различитих безбедносних производа пружа компанијама робусну заштиту кључних ресурса, значајно смањујући вероватноћу компромитовања система. Овај приступ отежава процес пробијања система за нападаче.

Поред тога, подстиче организације да заузму холистички приступ безбедности и разматрају све могуће начине на које њихови системи могу бити угрожени. Као што се у војсци одбрана у дубини користи за успоравање напада и куповину времена за контранапад, слично је и у сајбер безбедности.

Одбрана у дубини може успорити злонамерне актере пре него што остваре приступ систему. Администратори добијају време за идентификацију напада и примену контрамера за заустављање напада пре него што дође до пробијања система.

Такође се ограничава штета коју нападачи могу да нанесу у случају да једна мера безбедности откаже. Друге безбедносне контроле ће ограничити приступ и обим штете коју нападачи могу да направе.

Како функционише одбрана у дубини

Кључни аспект одбране у дубини је редундантност безбедносних мера, што отежава нападачима извођење напада. На пример, нападач може покушати да физички уђе у ваше просторије како би инсталирао заражени USB уређај у ваш систем.

Таквог нападача могу спречити чувари који обезбеђују просторије или употреба биометријских система за евиденцију и контролу приступа рачунарима.

Ако је нападач изузетно упоран, може преусмерити напад ка мрежи, слањем малвера. Такав напад се може зауставити коришћењем заштитног зида који надгледа мрежни саобраћај или антивирусног програма инсталираног на мрежи.

Уколико покуша да приступи мрежи користећи компромитоване акредитиве, вишефакторска аутентификација имплементирана у мрежи може их спречити у томе.

Чак и ако успеју да уђу у систем, систем за откривање упада (IDS) може регистровати и пријавити њихов упад. Након тога се може предузети акција за решавање претње пре него што настане већа штета. Алтернативно, систем за спречавање упада (IPS) може се користити за активно заустављање претњи.

Уколико нападачи заобиђу све ове безбедносне мере, можете спречити злоупотребу осетљивих информација шифровањем података током преноса и у стању мировања.

Иако нападачи могу бити веома упорни и заобићи различите безбедносне мере, одбрана у дубини им отежава приступ систему. Овај приступ може обесхрабрити нападаче или дати организацији време да реагује на напад пре него што њихови системи буду пробијени.

Случајеви примене одбране у дубини

Одбрана у дубини се може применити у различитим сценаријима. Неки од њих укључују:

#1. Мрежна безбедност

Уобичајена примена одбране у дубини је заштита мрежа од напада. Ово се постиже коришћењем заштитних зидова за надгледање мрежног саобраћаја, у складу са политикама организације. Такође, системи за заштиту од упада надгледају злонамерне активности и предузимају мере за спречавање и ублажавање упада у мрежу.

Антивирусни софтвер је инсталиран на мрежи како би се спречила инсталација злонамерног софтвера или уклонио постојећи.

Последњи слој безбедности је шифровање података у мировању и у транзиту. Чак и ако нападачи заобиђу све претходне мере, неће моћи да користе приступљене податке јер су шифровани.

#2. Заштита крајњих тачака

Крајње тачке су уређаји као што су сервери, десктоп рачунари, виртуелне машине и мобилни уређаји који су повезани на мрежу организације. Безбедност крајњих тачака укључује заштиту ових уређаја од претњи.

Стратегија одбране у дубини за крајње тачке може укључивати физичко обезбеђење локације на којој се налазе крајње тачке, коришћење јаких лозинки и вишефакторске аутентификације за контролу приступа уређајима и евидентирање активности уређаја. Заштитни зидови, антивирусни софтвер и шифровање података такође се могу користити за додавање додатних слојева безбедности.

#3. Безбедност апликација

Одбрана у дубини је корисна и за заштиту апликација које обрађују осетљиве податке, као што су банковни рачуни корисника, лични идентификациони бројеви и адресе.

У таквом случају, одбрана у дубини се може применити коришћењем добрих пракси кодирања за минимизирање безбедносних пропуста, редовним тестирањем апликација у потрази за рањивостима, шифровањем података у транзиту и у мировању, као и применом вишефакторске аутентификације за потврду идентитета корисника и евидентирање активности корисника апликације.

Вишеслојна безбедност vs. Одбрана у дубини

Иако обе мере укључују коришћење више слојева безбедносних производа за унапређење безбедности рачунарских ресурса, разликују се по примени и фокусу. Међутим, оба концепта се ослањају на стварање редундантности ради побољшања сигурности.

Вишеслојна безбедност је безбедносни приступ где се примењује више безбедносних производа за заштиту најугроженијих подручја у безбедности организације.

У овом приступу, вишеструке безбедносне мере се примењују у истом слоју или групи. На пример, користи се више различитих антивирусних програма. Ако један пропусти вирус или има неки недостатак, друга доступна опција може да преузме тај вирус или да превазиђе недостатке другог антивируса.

Други пример је употреба више заштитних зидова или система за откривање упада. Уколико један производ не успе да открије или заустави упад, други производ може га открити. Овај приступ осигурава да безбедност рачунарских система није угрожена чак и у случају неуспеха једног производа. Вишеслојна сигурност се може применити на различитим безбедносним слојевима ради побољшања сигурности кључних рачунарских система.

За разлику од вишеслојне безбедности, која ствара редундантност унутар једног безбедносног слоја, одбрана у дубини ствара редундантност у више слојева или подручја могућег напада. Циљ је заштита рачунарских система од широког спектра напада.

Пример одбране у дубини је имплементација заштитних зидова, вишефакторске аутентификације, система за откривање упада, физичко закључавање просторија са рачунарима и коришћење антивирусног софтвера. Сваки безбедносни производ се бави различитим безбедносним питањима и на тај начин штити систем од широког спектра напада.

Закључак

Претходни сајбер напади су показали да ће злонамерни актери испробати различите векторе напада у потрази за рањивостима које могу експлоатисати у било ком систему. Пошто нападачи имају широк спектар могућих напада, организације не могу да се ослоне на један безбедносни производ који би гарантовао сигурност њихових рачунарских ресурса.

Због тога је имплементација одбране у дубини од кључног значаја за заштиту кључних рачунарских ресурса од широког спектра напада. Предност је у томе што су покривени сви могући канали које злонамерни актери могу да користе за експлоатацију система.

Одбрана у дубини такође пружа предност организацијама у смислу успоравања напада и откривања напада у току, пружајући им време да се супротставе актерима претњи пре него што могу да угрозе њихове системе.

Такође, можете истражити теме као што су Хонеипотс и Хонеинетс у сајбер безбедности.