U današnje vreme, hakeri i sajber kriminalci postaju sve veštiji, što nameće imperativ organizacijama da budu korak ispred zlonamernih pretnji i osiguraju najviši nivo bezbednosti.

Primarni cilj sajber kriminalaca jeste pribavljanje podataka, poput poverljivih informacija o klijentima i poslovnih podataka, u zlonamerne svrhe. Hakeri koriste različite vrste napada, kao što su malver, fišing i DDoS, kako bi pristupili mreži kompanije i ugrozili njene podatke.

Oni to čine putem različitih vektora napada, koji uključuju ukradene akreditive, viruse, rensomver i mnoge druge.

Ovi sajber napadi koštaju organizacije stotine miliona dolara. Na primer, izveštaj o troškovima kršenja podataka za 2022. godinu ukazuje da je prosečna globalna cena narušavanja bezbednosti podataka oko 4,35 miliona dolara. Zbog toga je ključno za organizacije da planiraju i smanje potencijal ovih vektora napada.

U ovom tekstu ćemo razmotriti šta tačno znače vektori napada, dati primere i tipove vektora napada, kako se oni razlikuju od površine napada, i koje mere možete preduzeti da smanjite rizike i potencijale vektora napada kako biste očuvali mrežu vaše organizacije sigurnom i bezbednom.

Šta je vektor napada u sajber bezbednosti?

Vektori napada, poznati i kao vektori pretnji, predstavljaju sredstva ili puteve koje sajber napadači koriste da bi stekli neovlašćeni pristup i prodrli kroz mrežu, aplikaciju ili korisnički nalog, kako bi iskoristili ranjivosti mreže.

Jednostavnije rečeno, vektor napada je put koji sajber kriminalci koriste da bi došli do cilja (kao što je mreža organizacije) i izvršili sajber napad.

Ovi putevi i sredstva mogu uključivati slabe akreditive zaposlenih, malver, unutrašnje pretnje itd.

Nekoliko entiteta je odgovorno za iskorišćavanje ovih vektora napada, uključujući zlonamerne hakere, konkurente, grupe za sajber špijunažu, pa čak i frustrirane ili nezadovoljne bivše zaposlene.

Bez obzira na entitet ili grupu pojedinaca, oni koriste vektore napada da ukradu poverljive informacije vaše kompanije, iznude novac od vaših zaposlenih ili u potpunosti poremete vaše poslovanje.

Stoga je smanjenje obima i uticaja vektora napada na mrežu vaše kompanije od ključne važnosti, a to možete postići smanjenjem površine napada.

Često ljudi brkaju vektore napada i površine napada, ali se oni jasno razlikuju. Da vidimo kako.

Vektor napada naspram površine napada

Iako se ova dva pojma često koriste naizmenično, oni nisu isto.

Vektor napada obezbeđuje hakerima sredstvo ili ulaznu tačku u cilj ili mrežu kompanije. Površina napada je oblast sistema ili mreže organizacije koja je napadnuta ili podložna hakovanju.

Ona obuhvata sve tačke pristupa, bezbednosne rizike i ulazne tačke koje izlažu vašu mrežu i koje neovlašćeni entitet može iskoristiti da uđe u vašu mrežu ili sistem.

Zaposleni i njihovi uređaji su deo površine napada organizacije jer hakeri mogu ugroziti njihove akreditive i ranjivosti, poput softvera bez zakrpe, kako bi iskoristili mrežu. Dakle, površina napada se sastoji od svih poznatih i nepoznatih ranjivosti širom sistema, mreže i hardverskih komponenti.

Što je manja površina napada mreže vaše organizacije, lakše je zaštititi mrežu.

Stoga, prvi i najvažniji korak ka osiguravanju sajber bezbednosti za vašu organizaciju treba da bude minimiziranje površine napada mreže uz pomoć naprednih bezbednosnih rešenja, kao što su Bezbednost bez poverenja i Višefaktorska autentifikacija.

Kako funkcionišu vektori napada?

Vektori napada funkcionišu tako što iskorišćavaju ranjivosti i slabosti u odbrani sistema.

Generalno, hakeri i sajber kriminalci imaju detaljno znanje o uobičajenim vektorima napada koji su prisutni u mreži. Stoga, da bi odredili način da ciljaju jedan od ovih vektora bezbednosti, hakeri prvo traže bezbednosne rupe u ovim vektorima napada, kako bi kompromitovali i prodrli kroz njih.

Hakeri mogu pronaći ove ranjivosti u operativnom sistemu (OS) ili računarskom softveru. Bezbednosna rupa se može otvoriti iz nekoliko razloga, kao što je neispravna ili pogrešno konfigurisana bezbednosna konfiguracija ili programska greška. U isto vreme, može doći i do kršenja bezbednosti zbog ukradenih akreditiva zaposlenih.

Hakeri neprestano skeniraju mreže kompanija kako bi pronašli bezbednosne rupe i ulazne tačke u sisteme, mreže i aplikacije. U nekim slučajevima, hakeri takođe mogu ciljati interne zaposlene i ranjive korisnike koji svesno ili nesvesno dele svoj nalog ili IT akreditive, omogućavajući neovlašćen pristup mreži.

Vektori napada se mogu podeliti u dva osnovna tipa:

#1. Vektori pasivnog napada

Ove eksploatacije vektora napada predstavljaju pokušaje hakera da dobiju pristup sistemu ili da ga nadgledaju radi otkrivanja otvorenih portova i ranjivosti, kako bi prikupili detalje o meti. Ovi napadi pokušavaju da pristupe informacijama bez uticaja na sistem ili promene njegovih podataka i resursa, što otežava njihovo otkrivanje i identifikaciju.

Stoga, umesto da oštete mrežu ili sistem organizacije, ovi napadi ugrožavaju njene podatke i poverljivost. Primere pasivnih napada čine fišing, tiposkoting i napadi zasnovani na socijalnom inženjeringu.

#2. Vektori aktivnog napada

Vektor aktivnog napada koristi pokušaj da se promeni sistem organizacije i poremeti njen redovan rad.

Dakle, napadači ciljaju i iskorišćavaju ranjivosti sistema, kao što su malver, rensomver, DDoS napadi, napadi „čovek u sredini“ ili ciljanje slabih korisničkih lozinki i akreditiva.

Međutim, dok ovi generaliuzuju tipove vektora napada, evo sličnosti u tome kako većina vektora napada funkcioniše:

- Napadač otkriva potencijalnu metu.

- Napadač prikuplja informacije o meti uz pomoć fišinga, socijalnog inženjeringa, malvera, automatskog skeniranja ranjivosti i OPSEC-a.

- Napadači pokušavaju da identifikuju potencijalne vektore napada koristeći ove informacije, kako bi kreirali alate za njihovo iskorišćavanje.

- Koristeći ove alate, napadači dobijaju neovlašćen i neautorizovan pristup sistemu ili mreži, kako bi instalirali zlonamerni kod ili ukrali osetljive informacije.

- Napadači nadgledaju mrežu, kradu poverljive podatke i informacije ili koriste računarske resurse.

Možemo bolje razumeti vektore napada i kako oni funkcionišu posmatrajući vrste vektora napada.

Koje su vrste vektora napada?

Vektori napada zasnovani na mreži

Napadi zasnovani na mreži se kontrolišu i pokreću sa zlonamernog uređaja koji nije onaj koji je meta napada. Oni uključuju DDoS napade, napade zasnovane na lozinkama poput slabih akreditiva, DNS lažiranje, otmicu sesije i napade „čovek u sredini“.

#1. Napadi uskraćivanjem distribuiranih usluga (DDoS).

DDoS napadi su sajber napadi u kojima napadač preplavi ili preoptereti mrežu ili server internet saobraćajem koristeći gomilu botova, pokušavajući da poremeti uslugu kako bi je učinio neoperabilnom. Ovo otežava korisnicima i klijentima pristup uslugama preduzeća, a takođe može dovesti do rušenja i pada veb lokacija.

Kako ih izbeći: Smanjenje površine napada organizacije je idealan način za ublažavanje DDoS napada. Ovo možete učiniti ograničavanjem direktnog pristupa sistemima i aplikacijama i kontrolom pristupa putem sistema za upravljanje identitetom i pristupom (IAM). Korišćenje zaštitnih zidova za filtriranje i izbegavanje zlonamernog saobraćaja i alata za odbranu kao što su diferencijacija saobraćaja i redovna procena rizika je još jedan način za sprečavanje DDoS napada.

#2. Slabi akreditivi

Ponovna upotreba lozinki ili slabe lozinke i akreditivi su vrata za hakere i napadače da pristupe i prodru u mrežu.

Kako ih izbeći: Organizacije treba da edukuju svoje zaposlene o bezbednim lozinkama i akreditivima, investiraju u jedinstvenu prijavu ili menadžer lozinki i prate higijenu lozinki u celoj mreži preduzeća kako bi pronašle i otkrile visokorizične korisnike i njihove uređaje.

#3. DNS lažiranje

DNS lažiranje, ili trovanje DNS-om, je sajber napad u kojem napadač cilja i kvari sistem imena domena (DNS) da bi ime domena usmerio na netačnu IP adresu, preusmeravajući korisnike na zlonamerne servere ili veb lokacije kad god pokušaju da pristupe veb lokaciji.

Kako da ih izbegnete: Morate da podesite DNS bezbednosne ekstenzije (DNSSEC) da biste zaštitili registrator servera od spoljnog neovlašćenog pristupa. Takođe možete sprečiti DNS lažiranje korišćenjem automatizovanog softvera za upravljanje zakrpama da redovno primenjujete zakrpe na DNS servere i vršite detaljno filtriranje DNS saobraćaja.

#4. Napadi „čovek u sredini“

Ovaj napad iskorišćava javni Wi-Fi za presretanje saobraćaja, prisluškivanje ili ometanje komunikacije između entiteta.

Kako ih izbeći: MITM napade možete sprečiti korišćenjem sistema bezbednosti krajnjih tačaka, upotrebom sistema višefaktorske autentifikacije i korišćenjem robusnih rešenja za bezbednost mreže, kao što je Zero Trust Security, obezbeđujući vašu mrežu preduzeća od zlonamernih aktera.

Vektori napada zasnovani na vebu

Napadi zasnovani na vebu uključuju skriptovanje na više lokacija (XSS) i napade SQL injekcijom. Oni obmanjuju korisnike koristeći veb sisteme i usluge kao vektor pretnje.

#1. SQL Injection napadi

SQL injekcije koriste zlonamerne SQL upite da izlože server poverljivim i osetljivim podacima i informacijama koje inače ne bi. Uspešni napadi SQL injekcije mogu učiniti da hakeri promene podatke, lažiraju identitet ili unište podatke, čineći ih nedostupnim.

Kako ih izbeći: Možete sprečiti SQL injekcije korišćenjem autentifikacije treće strane, heširanja lozinki, zaštitnog zida veb aplikacija, korišćenjem ažuriranog softvera i obezbeđivanjem redovnog krpljenja softvera i kontinuiranog praćenja SQL izjava i baza podataka.

#2. Skriptovanje na više lokacija (XSS)

XSS napadi podrazumevaju da napadač ubrizgava zlonamerni kod u pouzdanu veb lokaciju, utiče na posetioce i ne napada samu veb lokaciju. Ovo omogućava hakerima da pristupe sačuvanim zapisima pretraživača zbog izvršavanja neželjenog koda i razotkriju neželjene informacije.

Kako ih izbeći: Najbolji način da sprečite XSS napade je kodiranje i dezinfekcija korisničkog unosa, ažuriranje softvera, skeniranje ranjivosti i primena politike bezbednosti sadržaja.

Vektori fizičkog napada

Fizički napadi su napadi na sajber bezbednost koji utiču na rad veb lokacije i fizičko okruženje ili oštećuju imovinu. Oni uključuju napade nultog dana ili nezakrpljene aplikacije ili softver, slabu enkripciju, pogrešnu konfiguraciju, ubacivanje podataka, napade grubom silom itd.

#1. Napadi nultog dana (nezakrpljene aplikacije)

Napadi nultog dana ciljaju na ranjivost sajber bezbednosti koja nije javno otkrivena ili koju niko ne traži.

Kako ih izbeći: Možete sprečiti napade nultog dana korišćenjem platformi za obaveštavanje pretnji, mašine za prevenciju pretnji, analizu DNK malvera, emulaciju i ekstrakciju pretnji i inspekciju nivoa CPU-a.

#2. Slabo šifrovanje

Šifrovanje podataka štiti poverljivost digitalnih podataka i skriva pravo značenje poruke. Uobičajene metode šifrovanja podataka uključuju DNSSEC i SSL sertifikate. Nedostatak ili slaba enkripcija izlaže podatke neovlašćenim i zlonamernim stranama.

Kako da ih izbegnete: Možete da obezbedite vektor pretnji slabog šifrovanja korišćenjem jakih metoda šifrovanja, kao što su Rivest-Shamir-Adleman (RSA) i Advanced Encryption Standard (AES), i obezbedite da su svi protokoli sigurni.

#3. Pogrešna konfiguracija

Greška u konfiguraciji sistema ili ako konfiguracija aplikacije ili servera za podešavanje nije onemogućena, može dovesti do kršenja podataka. U isto vreme, korišćenje podrazumevanog korisničkog imena i lozinki takođe olakšava hakerima pristup i eksploataciju sistema i utvrđivanje skrivenih nedostataka.

Kako ih izbeći: Od ključne je važnosti automatizovati upravljanje konfiguracijom da biste sprečili odstupanje konfiguracije, nadgledali podešavanja aplikacije i uporedili ih sa najboljim praksama – otkrivajući pretnje za pogrešno konfigurisane uređaje.

#4. Brute Force Attacks

Brute force napadi su sajber napadi zasnovani na pokušajima i greškama, gde napadači pokušavaju da pristupe mrežama organizacije na različite načine, kao što su ciljanje slabe enkripcije, slanje zaraženih e-poruka koje sadrže malver ili fišing e-poruke dok jedan napad ne uspe.

Kako da ih izbegnete: Morate da koristite jake lozinke, koristite MFA rešenja, ograničite pokušaje prijavljivanja, koristite zaštitni zid veb aplikacija, koristite CAPTCHA i nadgledate IP adrese da biste sprečili napade grube sile.

Malware Attacks

Zlonamerni softver ili malver je dizajniran da ometa sisteme, usporava računare, izaziva greške ili širi viruse unutar sistema. Oni uključuju nekoliko napada, uključujući špijunski softver, rensomver, viruse i trojance.

Kako ih izbeći: Bezbednost od malvera zahteva od kompanija da koriste tehnologije kao što su zaštitni zidovi, sandboksing, anti-malver i antivirusni softver.

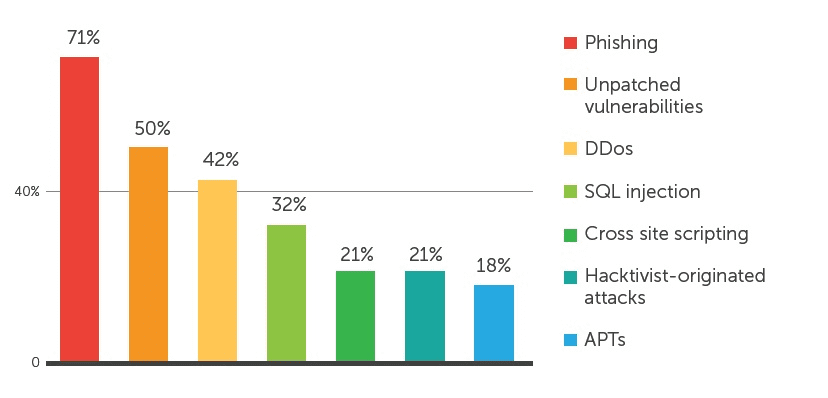

Phishing Attacks

Pecanje je često korišćen vektor napada koji je porastao za 61% u 2022.

Izvor: cipsec.eu

Oslanja se na taktiku socijalnog inženjeringa da manipuliše korisnicima tako da kliknu na zlonamerne URL adrese, preuzimaju zlonamerne datoteke ili otkrivaju osetljive informacije da bi ukrali finansijske detalje, dobili akreditive ili pokrenuli napade rensomvera.

Kako da ih izbegnete: Primena MFA, korišćenje filtera za neželjenu poštu, obezbeđivanje redovnih ažuriranja softvera i zakrpa, kao i blokiranje zlonamernih veb lokacija su nekoliko načina da zaštitite svoju kompaniju od fišing napada.

Unutrašnje pretnje

Zlonamerni insajderi, poput nezadovoljnih zaposlenih, spadaju među najveće bezbednosne pretnje — pokušavaju da pristupe osetljivim podacima kompanije da bi ih zloupotrebili ili ponudili neovlašćen pristup spoljnim stranama.

Kako ih izbeći: Nadgledanje pristupa mreži od strane zaposlenih radi neuobičajenih aktivnosti ili pokušaja da pristupe datotekama kojima inače ne bi, znak je nenormalne aktivnosti korisnika i može vam pomoći da sprečite insajderski rizik.

Kako zaštititi svoju organizaciju od vektora napada?

Napadači se mogu infiltrirati u mrežu kompanije i kompromitovati njene podatke na nekoliko načina. Stoga, organizacije moraju primeniti najnovije bezbednosne tehnike i robusne politike kako bi osigurale mrežnu bezbednost od zlonamernih napada.

Evo nekoliko načina na koje organizacije mogu zaštititi svoju mrežu od vektora napada:

- Koristite jake lozinke i primenite jaka rešenja za autentifikaciju, kao što je MFA, da biste dodali dodatni bezbednosni sloj.

- Sprovodite redovne revizije i testiranje IT ranjivosti da biste otkrili rupe i ažurirali bezbednosne politike.

- Instalirajte alatke za bezbednosni nadzor i izveštavanje koje vas upozoravaju na neovlašćeni pristup.

- Izvršite testove penetracije da biste identifikovali i testirali bezbednosne propuste.

- Odmah instalirajte ažuriranja softvera i hardvera i koristite automatizovano rešenje.

- Koristite tehnologije šifrovanja, kao što je AES, da biste omogućili šifrovanje podataka na prenosivim uređajima i smanjili rizik od kompromitovanja podataka.

- Obezbedite sveobuhvatnu obuku o IT bezbednosti svim svojim zaposlenima – upoznajući ih sa najboljim bezbednosnim praksama.

- Koristite robusne protokole za kontrolu pristupa i segmentirajte svoju mrežu – što otežava hakerima da uđu u srž mreže vaše kompanije.

Završne reči

Napadači koriste vektore napada, kao što su akreditivi zaposlenih i loša enkripcija, da bi kompromitovali mrežu kompanije i provalili njene podatke. Stoga je smanjenje uticaja ovih vektora veoma značajno u sprečavanju rizika sajber bezbednosti.

Ljudski element (koji uključuje greške, zloupotrebu i socijalne napade) koji igra ogromnu ulogu u ukradenim akreditivima i fišing napadima je uobičajen vektor pretnje — osnovni uzrok oko 82% kršenja podataka u 2022.

Stoga vam ovaj tekst pomaže da razumete vektore napada i načine da smanjite njihov uticaj. Dakle, koristite ovaj tekst da primenite najbolje bezbednosne prakse kako biste obezbedili budućnost svog poslovanja i sprečili finansijske gubitke.

Zatim pogledajte glavne ranjivosti mreže na koje treba obratiti pažnju.