Razumevanje razlike između VPN, SDP i ZTNA za bolju mrežnu bezbednost

Da li tražite sveobuhvatnije rešenje za bezbednost vaše mreže? Hajde da detaljnije ispitamo razliku između VPN-a, SDP-a i ZTNA, kako biste mogli doneti informisanu odluku.

VPN (virtuelne privatne mreže) su već više od četvrt veka pomagale preduzećima da obezbede siguran pristup za povezivanje filijala, zaposlenih na daljinu i trećih strana. Međutim, zahtevi mreže i komunikacije se neprestano razvijaju, a sofisticirane pretnje sajber bezbednosti postaju sve učestalije.

Istraživanja pokazuju da 55% kompanija sada ima zaposlene koji rade na daljinu, dok se 50% korporativnih podataka čuva u oblaku. Opasnosti su podjednako prisutne unutar i izvan perimetra mreže. Zbog toga, VPN polako pokazuje svoje godine, jer više ne može adekvatno da odgovori na savremene bezbednosne izazove.

Vaš trenutni VPN provajder možda nije u mogućnosti da modernizuje svoju tehnologiju kako bi se izborio sa bezbednosnim pretnjama današnjice. Tu na scenu stupaju softverski definisani perimetri (SDP) i pristup mreži sa nultim poverenjem (ZTNA). Iako dele sličnosti sa VPN-ovima, ovi pristupi su inovativnija, rigoroznija i sveobuhvatnija rešenja za mrežnu bezbednost.

Šta su VPN, SDP i ZTNA?

Hajde da ih detaljnije razumemo!

Virtuelne privatne mreže (VPN)

VPN predstavlja mrežnu vezu zasnovanu na virtuelnim, bezbednim tunelima između tačaka, koja štiti korisnike na javnim mrežama. VPN-ovi autentifikuju korisnike van mreže pre nego što ih „tuneliraju“ unutra. Samo korisnici prijavljeni na VPN mogu da vide i pristupaju resursima, kao i da imaju uvid u mrežne aktivnosti.

Ako koristite VPN za surfovanje internetom, vaš ISP (Internet Service Provider) i druge treće strane neće moći da prate koje web lokacije posećujete ili podatke koje šaljete i primate. To je zato što VPN server postaje izvor vaših podataka. On šifrira vaš internet saobraćaj i maskira vaš onlajn identitet u realnom vremenu. Na taj način, sajber kriminalci ne mogu da presretnu vaš internet saobraćaj kako bi ukrali vaše lične podatke.

Međutim, VPN-ovi imaju određene nedostatke. Na primer, cloud computing i softver kao usluga (SaaS) nisu bili uobičajeni kada je nastao stariji VPN. Kada su VPN-ovi razvijeni, većina kompanija je čuvala svoje podatke na internim korporativnim mrežama. Zaposlenje na daljinu je u to vreme bilo retkost.

Nedostaci VPN-a

Evo nekih nedostataka VPN-ova zbog kojih oni danas nisu dovoljno sigurni i praktični za organizacije:

Otvoreni portovi: VPN koncentratori (mrežna oprema koja omogućava VPN veze) se oslanjaju na otvorene portove za uspostavljanje VPN veza. Problem je što sajber kriminalci često ciljaju otvorene portove i koriste ih za pristup mrežama.

Pristup na nivou mreže: Jednom kada VPN autentifikuje korisnike i pusti ih u mrežu, oni dobijaju neograničen pristup, što mrežu izlaže pretnjama. Ova greška u dizajnu čini podatke, aplikacije i intelektualnu svojinu kompanije ranjivim na napade.

Neadekvatna autorizacija: Za razliku od SDP-a i ZTNA, VPN-ovi ne zahtevaju identifikaciju i za korisnike i za uređaje koji pokušavaju da pristupe mreži. A budući da korisnici često imaju loše navike kada su lozinke u pitanju, i ne zaboravimo na milione ukradenih korisničkih akreditiva dostupnih za prodaju na mračnom webu, hakeri mogu lako da presretnu i zaobiđu dvofaktorske kodove za autentifikaciju na vašim onlajn nalozima.

Ranjivosti u softveru: Mnogi popularni VPN sistemi sadrže softverske greške koje su prevaranti tokom vremena koristili. Sajber kriminalci skeniraju u potrazi za nezakrpljenim VPN softverom jer to čini kompanije ranjivim na napade. Ovo važi i za korisnike VPN-a koji nisu ažurirali svoj softver čak i kada su dobavljači odmah ponudili zakrpe.

Neefikasne performanse: VPN koncentratori mogu izazvati usko grlo, što rezultira sporim performansama, prekomernim kašnjenjem i lošim korisničkim iskustvom.

Nezgodno: Podešavanje VPN-a je skupa i dugotrajna procedura koja zahteva mnogo truda od bezbednosnog tima i korisnika. Pored toga, VPN-ovi nisu najsigurnije rešenje za bezbednost mreže zbog tehnoloških ranjivosti koje povećavaju površinu napada.

Softverski definisan perimetar (SDP)

SDP, koji se takođe naziva i „crni oblak“, predstavlja pristup računarskoj bezbednosti koji skriva infrastrukturu povezanu sa internetom, kao što su serveri, ruteri i druga sredstva kompanije, od spoljnih strana i napadača, bilo na lokaciji ili u oblaku.

SDP kontroliše pristup mrežnim resursima organizacije na osnovu autorizacije i identifikacije. SDP-ovi potvrđuju identitet uređaja i korisnika tako što prvo procenjuju stanje uređaja i verifikuju identitet korisnika. Autentifikovan korisnik dobija svoju šifrovanu mrežnu vezu kojoj drugi korisnici ili serveri ne mogu pristupiti. Ova mreža obuhvata samo one usluge kojima je korisniku odobren pristup.

To znači da samo ovlašćeni korisnici mogu da vide i pristupaju imovini kompanije spolja, dok drugi nemaju tu mogućnost. Ovo je ključna razlika između SDP-a i VPN-a, koji nameću ograničenja na privilegije korisnika, ali i dalje dozvoljavaju neograničen pristup mreži.

Pristup mreži sa nultim poverenjem (ZTNA)

ZTNA bezbednosno rešenje omogućava siguran pristup aplikacijama i uslugama na osnovu pravila o kontroli pristupa.

Drugim rečima, ZTNA ne veruje nijednom korisniku ili uređaju i ograničava pristup mrežnim resursima čak i ako je korisnik prethodno pristupao tim istim resursima.

ZTNA osigurava da svaka osoba i upravljani uređaj koji pokušavaju da pristupe resursima mreže sa nultim poverenjem prođu kroz rigorozan proces verifikacije identiteta i autentifikacije, bez obzira da li se nalaze unutar ili izvan perimetra mreže.

Kada ZTNA uspostavi pristup i validira korisnika, sistem odobrava korisniku pristup aplikaciji putem bezbednog, šifrovanog kanala. Ovo dodaje dodatni sloj sigurnosti korporativnim aplikacijama i uslugama skrivanjem IP adresa koje bi inače bile izložene javnosti.

Jedan od vodećih provajdera rešenja ZTNA je Perimeter 81.

SDP protiv VPN-a

SDP-ovi su sigurniji jer, za razliku od VPN-ova koji omogućavaju svim povezanim korisnicima pristup celoj mreži, SDP-ovi svakom korisniku daju svoju privatnu mrežnu vezu. Korisnici mogu pristupiti samo imovini kompanije koja im je dodeljena.

SDP-ovima se takođe može lakše upravljati od VPN-ova, naročito ako internim korisnicima treba više nivoa pristupa. Korišćenje VPN-ova za upravljanje sa više nivoa pristupa mreži zahteva implementaciju velikog broja VPN klijenata. Sa SPD-om, ne postoji jedan klijent sa kojim se povezuju svi koji koriste iste resurse; umesto toga, svaki korisnik ima svoju mrežnu vezu. To je gotovo kao da svako ima svoju privatnu virtuelnu mrežu (VPN).

Pored toga, SDP-ovi verifikuju i uređaje i korisnike pre pristupa mreži, što napadačima znatno otežava pristup sistemu pomoću samo ukradenih akreditiva.

SDP i VPN se razlikuju po još nekoliko bitnih karakteristika:

- SDP-ovi nisu ograničeni geografijom ili infrastrukturom. To znači da se SPD može koristiti za zaštitu kako lokalne tako i cloud infrastrukture jer su zasnovani na softveru, a ne na hardveru.

- Multi-cloud i hibridne cloud instalacije se takođe lako integrišu sa SDP-ovima.

- SDP-ovi mogu da povežu korisnike sa bilo koje lokacije; ne moraju se nalaziti unutar granica fizičke mreže kompanije. To znači da su SDP-ovi mnogo korisniji u upravljanju udaljenim timovima.

VPN protiv ZTNA

Za razliku od VPN-ova, koji veruju svakom korisniku i uređaju unutar mreže i omogućavaju pun pristup LAN-u (Local Area Network), dizajn sa nultim poverenjem funkcioniše na principu da nijedan korisnik, računar ili mreža, unutar ili izvan perimetra, ne mogu biti pouzdani – po defaultu.

Zero Trust bezbednost osigurava da svi koji pokušavaju da steknu pristup mrežnim resursima budu verifikovani i da korisnik ima pristup samo onim uslugama koje su mu izričito odobrene. ZTNA proverava položaj uređaja, status autentifikacije i lokaciju korisnika kako bi se osiguralo poverenje pre autentifikacije.

Ovo rešava tipičan VPN problem u kom BYOD (donesite svoj uređaj) udaljenim korisnicima daje isti stepen pristupa kao i korisnicima u korporativnoj kancelariji, iako često imaju slabije bezbednosne mehanizme.

Još jedna razlika je u tome što, iako klasična VPN zaštita mreže može da spreči pristup izvan mreže, oni su po defaultu dizajnirani da veruju korisnicima unutar mreže. Oni omogućavaju korisnicima pristup svim mrežnim resursima. Problem sa ovom strategijom je da kada napadač dobije pristup mreži, ima potpunu kontrolu nad svime unutra.

Mreža sa nultim poverenjem takođe omogućava bezbednosnim timovima da postave smernice za kontrolu pristupa specifične za lokaciju ili uređaj, kako bi se sprečilo da se nekrpljeni ili ranjivi uređaji povežu na mrežne usluge kompanije.

Da sumiramo, ZTNA ima brojne prednosti u odnosu na VPN:

- Sigurniji – ZTNA stvara nevidljivi omotač oko korisnika i aplikacija.

- Samo dodeljeni resursi kompanije zasnovani na oblaku i interni serverski resursi dostupni su kako udaljenim radnicima tako i korisnicima na licu mesta.

- Jednostavnije za rukovanje – ZTNA je osmišljen za današnje potrebe u mrežnoj bezbednosti, sa odličnim performansama i lakom integracijom na umu.

- Bolje performanse – ZTNA rešenja zasnovana na oblaku obezbeđuju adekvatnu autentifikaciju i za korisnike i za uređaje, uklanjajući bezbednosne probleme koje stvaraju VPN-ovi.

- Skalabilnost je lakša – ZTNA je platforma zasnovana na oblaku koja se lako skalira i koja ne zahteva nikakvu dodatnu opremu.

SDP protiv ZTNA

SDP (Softverski definisani perimetri) i ZTNA (Nulti pristup mrežama poverenja) koriste koncept „mračnog oblaka“ kako bi sprečili neovlašćene korisnike i uređaje da vide aplikacije i usluge kojima nemaju pristup.

I ZTNA i SDP omogućavaju korisnicima da pristupaju samo specifičnim resursima koji su im potrebni, što znatno smanjuje rizik od bočnog kretanja koji bi inače bio moguć sa VPN-ovima, posebno ako kompromitovana krajnja tačka ili akreditivi dozvoljavaju skeniranje i pristup drugim uslugama.

SDP-ovi po defaultu koriste arhitekturu nultog poverenja, što znači da je pristup zabranjen osim ako korisnik ne može na zadovoljavajući način da potvrdi svoj identitet.

Integracija vašeg trenutnog VPN-a sa SDP-om i ZTNA-om

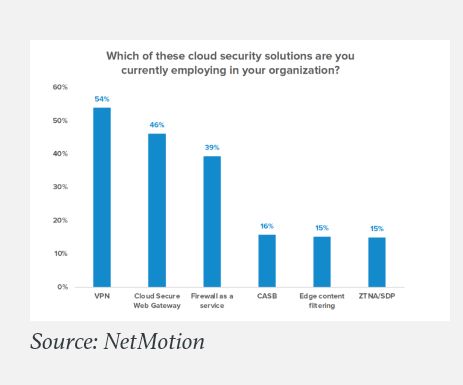

Prema nedavnoj NetMotion anketi sprovedenoj među 750 IT stručnjaka, VPN-ovi su i dalje najpopularnija tehnologija za bezbedan pristup u oblaku. Više od 54% kompanija je 2020. koristilo VPN za obezbeđivanje sigurnog udaljenog pristupa, u poređenju sa 15% onih koji su koristili ZTNA i SDP rešenja.

Druga studija pokazuje da 45% preduzeća planira da koristi VPN još najmanje tri godine.

Ali, da biste stvorili sveobuhvatniju i sigurniju mrežnu vezu između korisnika i uređaja, možete integrisati SDP i ZTNA u svoj postojeći VPN. Korišćenjem ovih alata za bezbednosna rešenja, bezbednosni tim može vrlo lako da prilagodi i automatizuje pristup na osnovu uloga i potreba zaposlenih u organizaciji.

A pristup osetljivim podacima i aplikacijama može biti siguran, a da ostane besprekoran i nenametljiv, bez obzira da li su zaposleni lokalno ili u oblaku.

Završna reč 👨🏫

Budući da timovi za mrežu, IT i bezbednost sarađuju kako bi smanjili površinu napada i sprečili pretnje u svojim organizacijama, mnogi će možda otkriti da je ulaganje u SDP ili ZTNA rešenje i njegovo uključivanje u njihov postojeći VPN najlogičnije rešenje.

Takođe će otkriti da ove bezbednosne promene ne moraju da budu brze, ometajuće ili skupe, već prilično efikasne.