Ostanite sa nama dok istražujemo neke zloglasne pokušaje sajber iznude i načine kako ih možete unapred sprečiti.

Pljačka banke predstavlja veliki rizik za iskusne kriminalce. Ona fizički dovodi zločinca u opasnost i nosi teške kazne ako bude uhvaćen.

Suprotno tome, ostajete uglavnom netaknuti ako organizujete sajber napad iz budućnosti koristeći ransomware.

Sajber iznude su znatno manje rizične i profitabilnije u poređenju sa tradicionalnim krađama ili pljačkama. Uz to, blage kazne dodatno idu u korist sajber kriminalcima.

Uzimajući u obzir kriptovalute koje se teško prate, trebalo bi već da razmišljamo o jačanju naše odbrane.

Šta je sajber iznuda?

Sajber iznuda je onlajn napad s ciljem izvlačenja značajnih iznosa otkupnine. To se obično postiže pretnjama da će se serveri onesposobiti DDoS napadom ili šifrovanjem vaših podataka, čime se onemogućava pristup.

Sajber iznuda se manifestuje u sledećim oblicima ucenjivanja:

Zarobljavanje Podataka

Napadač vas sprečava da pristupite vašoj računarskoj mreži i traži otkupninu da biste povratili pristup. Ovo se često dešava kada slučajno kliknete na zlonamerni link koji preuzima malver, šifruje datoteke i zaključava vas.

Alternativno, neko preuzme kontrolu nad vašim sistemom, kopira osetljive podatke i preti da će ih objaviti ako ne platite. Ponekad to uključuje i socijalni inženjering, gde se koriste psihološki trikovi da bi se stvorila lažna uverenja o hakovanju koje se nije desilo.

DDoS

Ponekad se koristi kao prikrivanje krađe podataka. Distribuirani Napad Odbijanjem Usluge (DDoS) se događa kada je vaša mreža preplavljena lažnim zahtevima za uslugom, sprečavajući vaše stvarne korisnike da joj pristupe.

Ovo se postiže korišćenjem mreže zaraženih servera (botneta) ili preko memcachingu, što dovodi do usporavanja ili pada servera. Zavisno od obima vašeg online poslovanja, gubici mogu biti ogromni.

DDoS napad se može finansirati za samo 4 dolara po satu, dok žrtva trpi stotine hiljada dolara štete. Osim direktnih gubitaka, zastoji preusmeravaju vaše kupce ka konkurenciji, stvarajući dodatnu štetu tokom vremena.

Značajni Napadi Sajber Iznude

Pogledajmo neke od najvećih takvih incidenata zabeleženih u prošlosti.

#1. WannaCry

Počevši od 12. maja 2017, WannaCry je bio globalni ransomware napad na računare koji koriste Microsoft Windows. Njegov stvarni obim još uvek nije poznat, jer i dalje postoji u nekim oblicima.

Prvog dana, WannaCry je zarazio 230.000 računara u više od 150 zemalja. To je uticalo na velike kompanije i vlade širom sveta. Mogao je da kopira, instalira, izvršava i širi se unutar mreže bez ikakve ljudske interakcije.

Uz WannaCry, hakeri su iskoristili ranjivost Windowsa koristeći eksploataciju EternalBlue. Zanimljivo je da je EternalBlue razvijen od strane američke NSA kako bi iskoristio ranjivost Windowsa. Hakerska grupa pod nazivom The Shadow Brokers je nekako ukrala i objavila kod za eksploataciju.

Microsoft je, znajući za problem, izdao ažuriranje kako bi ga popravio. Ali većina korisnika koji su koristili zastarele sisteme postala je glavna meta.

Spasitelj je ovoga puta bio Markus Hačins, koji je slučajno zaustavio malver registrujući domen pomenut u kodu za eksploataciju. To je funkcionisalo kao prekidač za isključivanje i zaustavilo WannaCry. Međutim, tu nije bio kraj, uključujući i prekidač za isključivanje koji je pretrpeo DDoS napad. Hačins je prebacio prekidač za isključivanje na Cloudflare koji možete pronaći na TechCrunch.

Globalni gubici su procenjeni na oko 4 milijarde dolara.

#2. CNA Financial

Kompanija CNA Financial sa sedištem u Čikagu je 21. marta 2021. saznala da je neko kopirao osetljive lične podatke njihovih zaposlenih, ugovornih radnika i njihovih izdržavanih lica. Ovo je otkriveno nakon više od dve nedelje, pošto je hakovanje prošlo neprimećeno od 5. marta 2021.

Bio je to hibridni napad koji je uključivao krađu podataka, kao i držanje CNA sistema kao taoca. Hakeri, ruska hakerska grupa Evil Corp, koristili su malver za šifrovanje CNA servera. Nakon pregovora o početnom iznosu otkupnine od 60 miliona dolara, hakeri su se na kraju dogovorili za 40 miliona dolara, prema Bloomberg.

#3. Colonial Pipeline

Hakovanje Colonial Pipeline-a uzrokovalo je prekid u snabdevanju gorivom iz jednog od najvećih gasovoda u SAD. Istraga je otkrila da je to rezultat curenja jedne lozinke na dark webu.

Međutim, nije poznato kako su napadači dobili tačno korisničko ime koje odgovara kompromitovanoj lozinki. Hakeri su pristupili kolonialnim sistemima koristeći virtuelnu privatnu mrežu (VPN) namenjenu udaljenim zaposlenima. Pošto nije bilo višefaktorske autentifikacije, korisničko ime i lozinka su bili sasvim dovoljni.

Nakon nedelju dana te aktivnosti, 7. maja 2021, jedan od zaposlenih je video poruku o otkupu u kojoj se traži 4,4 miliona dolara u kriptovalutama. U roku od nekoliko sati, zvaničnici su zatvorili kompletan cevovod i angažovali firme za sajber bezbednost da provere i ublaže štetu. Takođe su primetili krađu podataka od 100 GB, a haker je zapretio da će ih otkriti u slučaju neplaćanja otkupnine.

Ransomware je onesposobio odeljak za naplatu i računovodstvo kolonialnih IT sistema. Iznos otkupnine je uplaćen ubrzo nakon napada od strane DarkSide, hakerske grupe sa sedištem u istočnoj Evropi. DarkSide je obezbedio alat za dešifrovanje koji se pokazao toliko sporim da je trebalo nedelju dana da se operacije cevovoda normalizuju.

Zanimljivo je da je Ministarstvo pravde SAD objavilo javno saopštenje 7. juna 2021. u kojem se navodi vraćanje 63,7 bitkoina od originalne uplate. FBI je nekako došao do privatnih ključeva povezanih sa hakerskim nalozima i vratio 2,3 miliona dolara, očigledno manje od uplaćenog iznosa zbog pada cene bitkoina u tom periodu.

#4. Dyn

Pored toga što radi mnoge stvari na internetu, Dyn prvenstveno služi kao dobavljač DNS usluga za neke od velikih kompanija, uključujući Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, itd. Oni su bili oboreni velikim DDoS napadom 21. oktobra 2016.

Napadač je koristio Mirai botnet, koji je koristio veliki broj kompromitovanih IoT uređaja za slanje lažnih DNS zahteva. Ovaj saobraćaj je preopteretio DNS servere uzrokujući ekstremna usporenja, što je prouzrokovalo nepoznatu količinu gubitaka širom sveta.

Iako obim napada otežava izračunavanje tačne štete koju su pretrpele web stranice, Dyn je pretrpeo velike gubitke.

Oko 14.500 domena (oko 8%) prešlo je na drugog DNS provajdera odmah nakon napada.

Iako je mnogo više njih pretrpelo slične napade, kao što su Amazon Web Services, GitHub, izbegnimo skretanje sa teme i pređimo na razvijanje solidne strategije za sprečavanje takvih sajber iznuda.

Kako Sprečiti Sajber Iznudu?

Neke od veoma osnovnih preventivnih mera koje vam mogu pomoći da se zaštitite od ovakvih online napada su:

#1. Izbegavajte Klikanje na Zlonamerne Linkove

Napadači često koriste ovaj detinjasti atribut ljudske psihologije: radoznalost.

Phishing emailovi su bili glavni uzrok za oko 54% napada ransomwareom. Dakle, pored podsećanja sebe i zaposlenih na neželjenu poštu, organizujte radionice.

Ovo može uključivati lažne phishing emailove sa nedeljnim kampanjama za obuku uživo. To će delovati slično vakcinaciji, gde mala količina mrtvih virusa štiti od živih pretnji.

Dodatno, možete obučiti zaposlene u tehnologijama sličnim sandboxu za otvaranje sumnjivih linkova i aplikacija.

#2. Ažuriranja Softvera i Bezbednosna Rešenja

Bez obzira na vaš OS, zastareli softver je podložan napadima sajber iznude. Ljudi su lako mogli izbeći WannaCry da su na vreme ažurirali svoje Windows računare.

Još jedna uobičajena zabluda je da ste sigurni ako koristite Mac. To je potpuno netačno. I Malwarebytes izveštaj o stanju malwarea razbija svaki lažni osećaj sigurnosti među korisnicima Maca.

Windows OS je doživeo velike napade jednostavno zato što Mac nije bio toliko popularan. Microsoftov OS i dalje ima tržišni udeo od oko 74%, a ciljanje Mac korisnika nije jednostavno isplativo.

Ali pošto se to polako menja, Malwarebytes je zabeležio skok od 400% pretnji usmerenih na Mac OS od 2018. do 2019. Pored toga, primetili su 11 pretnji po Macu u poređenju sa 5,8 pretnji za Windows uređaj.

Ulaganje u sveobuhvatno rešenje za sigurnost na internetu kao što je Avast One definitivno može dokazati svoju vrednost.

Osim toga, možete implementirati sisteme za detekciju upada kao što su Snort ili Suricata za bolju sigurnosnu mrežu.

#3. Koristite Jake Lozinke

Napad na Colonial Pipeline dogodio se zbog toga što je zaposleni dva puta koristio slabu lozinku.

Prema Avast anketi, oko 83% Amerikanaca koristi slabe lozinke, a čak 53% koristi iste lozinke na više naloga.

Istina, nagovaranje korisnika da koriste jake lozinke za svoje naloge se već pokazalo kao težak zadatak. Zamoliti ih da to urade na poslu izgleda gotovo nemoguće.

Dakle, koje je rešenje? Platforme za autentifikaciju korisnika.

Možete koristiti ove platforme za sprovođenje strogih zahteva za lozinkama u vašoj organizaciji. To su stručnjaci treće strane sa fleksibilnim planovima koji odgovaraju veličini kompanije. Takođe možete započeti sa besplatnim verzijama sa Ori, Supabase, Frontegg itd.

Na ličnom nivou, koristite menadžere lozinki.

Štaviše, potrudite se da s vremena na vreme ažurirate lozinke. Ovo će osigurati vašu sigurnost čak i ako vam akreditivi nekako budu ukradeni. A to je mnogo lakše sa vrhunskim menadžerima lozinki kao što je LastPass, koji mogu automatski ažurirati vaše lozinke samo jednim klikom.

Ali nemojte stati samo sa komplikovanom lozinkom; pokušajte da budete kreativni i sa korisničkim imenom.

#4. Offline Bekap

Nivo sofisticiranosti ovakvih napada ponekad može prevariti čak i iskusne stručnjake za sajber bezbednost, a kamoli vlasnika malog preduzeća.

Stoga, održavajte ažurirane rezervne kopije. Ovo će vam pomoći da vratite svoj sistem u funkciju u kriznim situacijama.

Offline bekapi su dodatna prednost. Oni su vaš siguran prostor, nedostupan sajber iznuđivačima.

Uz to, razmotrite dostupne mogućnosti obnavljanja, jer produženi zastoji ponekad mogu učiniti da tražena otkupnina izgleda prihvatljivo. Zbog toga neki vlasnici preduzeća pregovaraju sa napadačima i na kraju plaćaju ogromne sume.

Alternativno, rešenja za pravljenje rezervnih kopija i oporavak podataka treće strane, kao što je Acronis, mogu biti korisna. Oni pružaju zaštitu od ransomwarea i mehanizme za oporavak podataka bez problema.

#5. Mreža za Isporuku Sadržaja (CDN)

Mnogi su otkrili i sprečili velike DDoS napade zahvaljujući kompetentnim mrežama za isporuku sadržaja.

Kao što je rečeno, na kraju krajeva, to je bio odličan CDN, Cloudflare, koji je održavao WannaCry prekidač za gašenje online bez prekida dve godine. Takođe je izdržao brojne DDoS napade u tom vremenskom okviru.

CDN održava keširanu kopiju vaše web stranice širom sveta na više servera. Oni prenose višak opterećenja na svoju mrežu, izbegavajući preopterećenje servera i zastoje.

Ova strategija ne samo da štiti od DDoS pretnji, već rezultira neverovatno brzim web stranicama za kupce širom sveta.

Na kraju, ne može postojati potpuna lista koja bi vas zaštitila od sajber iznude. Stvari se razvijaju i najbolje je da u svakom trenutku angažujete stručnjaka za sajber bezbednost.

Ali šta ako se to ipak dogodi? Šta bi trebalo da bude vaša reakcija ako ste pogođeni pokušajem iznude na internetu?

Reagovanje na Sajber Iznudu

Prva stvar koja vam padne na pamet nakon ransomware napada, osim uobičajene anksioznosti, jeste da platite i završite s tim.

Ali to možda neće uvek funkcionisati.

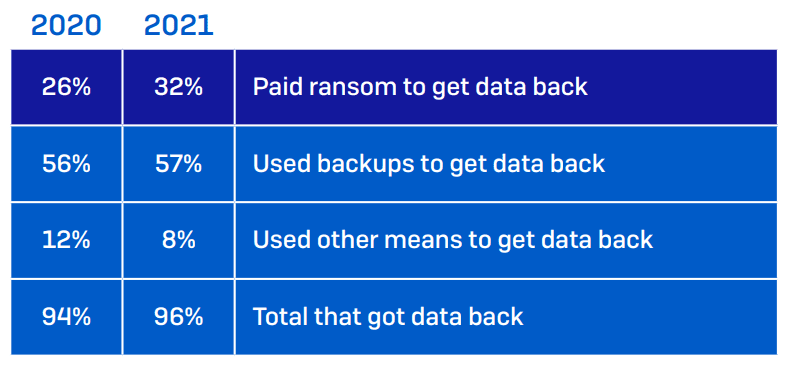

Istraživanje koje je sproveo SOPHOS, IT bezbednosna kompanija sa sedištem u Velikoj Britaniji, pokazuje da plaćanje otkupnine nije najbolje rešenje. Izveštaj ankete o napadu navodi da je samo 8% kompanija dobilo kompletne podatke nazad nakon plaćanja otkupa. A 29% je uspelo da povrati samo 50% ili manje ukradenih/šifrovanih podataka.

Dakle, vaš čin usklađivanja sa zahtevima za otkupninu može imati suprotan efekat. To vas čini zavisnim od napadača i njegovih alata za dešifrovanje vaših podataka, odlažući druge napore za spasavanje.

Štaviše, ne postoji garancija da će alat koji je dao haker ikada funkcionisati. Može da zakaže ili dodatno zarazi vaš sistem. Pored toga, plaćanje kriminalcima ističe vašu organizaciju kao njihove klijente koji plaćaju. Dakle, postoji velika šansa za sličan napad u budućnosti.

Na kraju, plaćanje bi trebalo da bude vaše poslednje sredstvo. Korišćenje drugih metoda, kao što je vraćanje iz rezervnih kopija, je sigurnije od plaćanja nepoznatom kriminalcu u kriptovalutama.

Dodatno, nekoliko kompanija je kontaktiralo vodeće stručnjake za sajber bezbednost i obavestilo organe za sprovođenje zakona. To ih je spasilo, kao u slučaju iznude Colonial Pipeline-a od strane FBI-a.

Sajber Iznuda: Zaključak

Treba napomenuti da ovo nije tako neuobičajeno kao što se može misliti. A očigledno je najbolji način da ojačate svoje štitove i redovno pravite rezervne kopije.

Ako se to ipak dogodi, ostanite mirni, započnite lokalne spasilačke operacije i kontaktirajte stručnjake.

Ali pokušajte da ne popustite zahtevima za otkupninu, jer to možda neće funkcionisati čak ni ako platite svoje bogatstvo.

PS: Pregled naše kontrolne liste za sajber bezbednost za vaše poslovanje može se pokazati korisnim.