Zaštita lanca snabdevanja softverom

Rešenja za bezbednost u lancu snabdevanja softverom su ključna za smanjenje rizika i zaštitu vaših sistema od opasnih napada.

U proteklih nekoliko godina, bezbednost je postala prioritet za kompanije i pojedince, s obzirom na sve učestalije sajber napade. Ovi napadi mogu pogoditi bilo koju organizaciju, odeljenje, sistem, IT infrastrukturu, pa i sam lanac snabdevanja softverom.

Savremeni lanci snabdevanja softverom obuhvataju raznovrsne elemente, poput postojećih biblioteka, CI/CD sistema, repozitorijuma otvorenog koda, sistema za kontrolu verzija, alata za implementaciju, praćenje i testiranje, i mnogih drugih.

U proces izrade softverskog rešenja uključeno je mnoštvo različitih delova, a kod se često koristi u više projekata. To stvara veći prostor za napad hakerima, koji neprestano traže ranjivosti u sistemima.

Kada hakeri otkriju ranjivost, iskoristiće je i provaliti u vaše sisteme. To može dovesti do curenja podataka, zlonamernog softvera, ransomware-a i drugih ozbiljnih problema.

Stoga je od izuzetne važnosti da organizacije, programeri i prodavci softvera unaprede bezbednost svojih lanaca snabdevanja softverom.

U ovom tekstu detaljno ćemo razmotriti kako izgleda napad na lanac snabdevanja softverom, zašto je ključno osigurati vaš lanac snabdevanja, i koja su najbolja bezbednosna rešenja koja pomažu u smanjenju rizika.

Započnimo!

Šta podrazumeva bezbednost lanca snabdevanja softverom?

Lanac snabdevanja softverom obuhvata sve sisteme, procese, alate i resurse koji su uključeni u razvoj aplikacije tokom njenog životnog ciklusa (SDLC).

Bezbednost lanca snabdevanja softverom se odnosi na zaštitu svih tih sistema, komponenti i procesa. To može podrazumevati protokole, interfejse, vlasnički kod, kod trećih strana, spoljne alate, infrastrukturne sisteme, sisteme za implementaciju, i još mnogo toga.

Izvor: Mirantis

Vaš lanac snabdevanja je podložan napadima kao i bilo koji drugi sistem u vašoj organizaciji. U napadu na lanac snabdevanja, haker pronalazi i koristi ranjivost u bilo kom sistemu ili procesu u lancu snabdevanja, i infiltrira se u njega. To može dovesti do kršenja bezbednosti podataka i drugih rizika.

Uobičajeni primeri napada na lanac snabdevanja softverom uključuju:

- Probijen CI/CD pipeline, koji obuhvata servere za izgradnju, alate za implementaciju, okvire za testiranje, repozitorijume koda itd.

- Zlonamerni kod unutar alata otvorenog koda. Ovo se može desiti slanjem zlonamernih izmena u repozitorijum koda, na primer.

- Pogrešne konfiguracije CI/CD-a u procesima implementacije i testiranja.

Neki od poznatih napada na lanac snabdevanja softverom su:

- Hakovanje SolarWinds-a: Hakeri su otkrili ranjivost u Orion platformi i kompromitovali više od 30.000 organizacija širom sveta.

- Upad u CodeCov: U aprilu 2021. godine, napadači su provalili u alat za pregled koda, CodeCov, što je uticalo na veliki broj korisnika.

- Napad na Mimecast: Napadači su stekli pristup jednom od njihovih digitalnih sertifikata za autentifikaciju.

Zašto je bezbednost lanca snabdevanja softverom toliko važna?

Iz navedenih primera napada, vidimo da samo jedna ranjivost u kodu može dovesti do raširenog kršenja bezbednosti, koje pogađa i pojedince i organizacije.

Kada razvojni tim implementira softver za komercijalnu ili internu upotrebu, bezbednost proizvoda je od suštinskog značaja. To obuhvata i kod koji nije napisan od strane tima, kao i alate trećih strana koji se koriste. Ako se slepo uzda u spoljne resurse, oni se mogu pretvoriti u pretnje i napade zbog postojećih ranjivosti.

U tom smislu, bezbednost lanca snabdevanja softverom osigurava da su sav vaš kod, alati i resursi u svom najboljem bezbednosnom stanju, da su neoštećeni, ažurirani i bez ranjivosti ili zlonamernog koda.

Da bi se ovo postiglo, neophodno je proveriti svaku softversku komponentu u SDLC-u, uključujući interni kod, implementacije otvorenog koda, protokole, interfejse, alate za razvoj, spoljne usluge i sve druge elemente vezane za izradu softvera.

Pored toga, možete koristiti sveobuhvatno, pouzdano i efikasno rešenje za bezbednost lanca snabdevanja softverom kako biste ublažili potencijalne probleme i zaštitili svaku komponentu softvera. To se postiže skeniranjem softvera u potrazi za poznatim ranjivostima i zavisnostima, kao i implementacijom mehanizama za zaštitu mreže.

Na ovaj način, ovi alati pomažu u sprečavanju neovlašćenih modifikacija i pristupa, čime se efikasno odbijaju pretnje i napadi.

Hajde da razmotrimo neke od najboljih bezbednosnih alata za lanac snabdevanja softverom koji pomažu u ublažavanju napada i zaštiti vašeg lanca snabdevanja.

Slim.ai

Slim.ai vam omogućava da kreirate kontejnere sa ugrađenom sigurnošću i brzinom, čime se štiti vaš lanac snabdevanja softverom bez potrebe za pisanjem novog koda.

Ovaj alat vam pomaže da automatski pronađete i uklonite ranjivosti softverskih sistema iz kontejnerskih aplikacija pre nego što se one pošalju u produkcionu fazu. Takođe, osigurava bezbednost vaših radnih opterećenja u proizvodnji softvera.

Slim.ai jača i optimizuje vaše kontejnere, dok istovremeno efikasno upravlja njima. Pored toga, dobijate detaljan uvid u sadržaj vaših kontejnera dubinskom analizom njihovih paketa, metapodataka i slojeva.

Integracija Slim.ai u vaše CI/CD kanale je jednostavna, a automatizacija omogućava uštedu vremena i napora u smanjenju bezbednosnih rizika bez potrebe za manuelnim radom.

Možete koristiti Slim Starter Kits, šablone koji vam omogućavaju da kreirate svoju aplikaciju na bilo kom jeziku ili okviru. Zahvaljujući inteligenciji kontejnera, možete videti strukturu slike, detalje paketa i ranjivosti, što vam pomaže da razumete svoje bezbednosno stanje i kreirate odgovarajuću sliku.

Docker Wasm

Wasm je lagana, brza i nova alternativa Windows ili Linux kontejnerima koje koristite u Docker-u. Docker + Wasm vam omogućava da kreirate, pokrećete i delite moderne aplikacije uz veću sigurnost.

Upotreba Docker-a u obezbeđivanju lanca snabdevanja softverom donosi brojne prednosti. On omogućava predvidljiviji i efikasniji razvoj softvera automatizacijom zadataka i eliminacijom potrebe za ponavljajućim konfiguracionim zadacima. Ceo životni ciklus razvoja softvera postaje brži, lakši i prenosiviji.

Docker nudi sveobuhvatnu platformu koja vam pruža API-je, CLI-je i korisničke interfejse sa ugrađenom sigurnošću, što čini proces efikasnijim u vašem SDLC-u.

- Docker slike su odlične jer vam omogućavaju da efikasno kreirate aplikaciju na Mac-u i Windows-u.

- Koristite Docker Compose za kreiranje softvera za više kontejnera.

- Pakujte softver kao kontejnere koji su prenosivi i dosledno rade u različitim okruženjima, kao što su AWS ECS, Google GKE, Azure ACI, Kubernetes i mnogi drugi.

- Integracija sa različitim alatima u okviru celog toka razvoja softvera, uključujući CircleCI, GitHub, VS Code, itd.

- Prilagodite pristup slikama za programere pomoću kontrole pristupa zasnovane na ulogama (RBAC) i steknite dublji uvid u istoriju aktivnosti koristeći Docker Hub evidencije revizije.

- Podstaknite inovacije unapređujući saradnju sa programerima i članovima tima, i jednostavno objavljivanje vaših slika na Docker Hub-u.

- Uspešno implementirajte aplikacije nezavisno u različitim kontejnerima i jezicima, čime se smanjuju mogući sukobi između biblioteka, okvira i jezika.

- Koristite Docker Compose CLI i iskoristite njegovu jednostavnost za brže kreiranje aplikacija. Možete ih brzo pokrenuti u oblaku pomoću Azure ACI ili AWS ECS ili lokalno.

CycloneDX

CycloneDX je savremeni standard BOM koji nudi napredne mogućnosti za obezbeđivanje lanaca snabdevanja od onlajn rizika i napada.

Podržava:

- Hardversku listu materijala (HBOM): Za inventar hardverskih komponenti za ICS, IoT i druge povezane i ugrađene uređaje.

- Softversku listu materijala (SBOM): Za popis softverskih usluga i komponenti, i njihovih zavisnosti.

- Operativni opis materijala (OBOM): Konfiguracije inventara za vreme izvršavanja celog steka, okruženja i dodatne zavisnosti.

- Softver kao usluga (SaaSBOM): Namenjen je krajnjim tačkama inventara, uslugama, klasifikacijama i tokovima podataka koji podstiču aplikacije koje su izgrađene za cloud.

- Razmenu mogućnosti iskorišćavanja ranjivosti (VEX): Da bi se prikazalo kako se ranjive komponente mogu iskoristiti u proizvodima.

- Izveštaje o otkrivanju ranjivosti (VDR): Za prenos nepoznatih i poznatih ranjivosti koje utiču na usluge i komponente.

- BOM: Za deljenje ranjivih podataka između ranjivih izvora obaveštajnih podataka i sistema.

Fondacija OWASP podržava CycloneDX, dok CycloneDX Core Working Group upravlja njime. Takođe, dobija podršku zajednice za bezbednost informacija iz celog sveta.

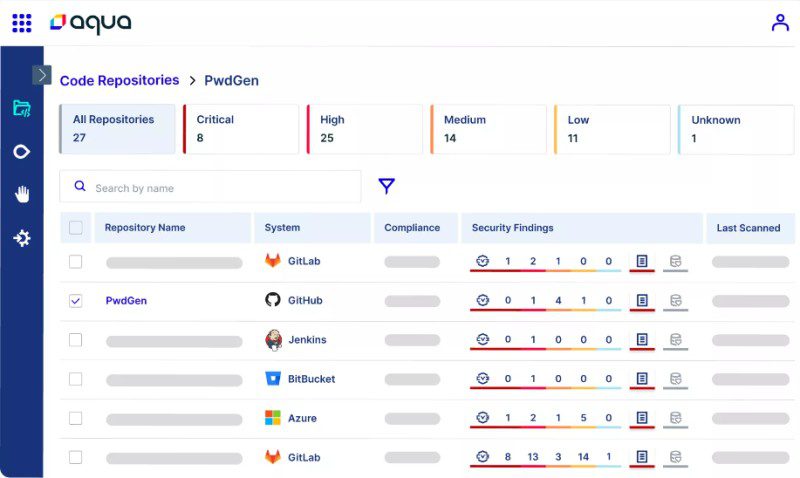

Aqua

Aqua osigurava bezbednost lanca snabdevanja softverom tokom celog njegovog životnog ciklusa. Štiti sve veze u vašem lancu snabdevanja softverom kako bi minimizirao površine napada i održao integritet koda.

Uz pomoć Aqua, možete otkriti rizike i ranjivosti u svim fazama životnog ciklusa vašeg softvera skeniranjem slika i koda. Takođe omogućava pronalaženje otkrivenih tajni, pogrešnih konfiguracija IaC-a i zlonamernog softvera, kako bi se sprečilo da problemi pređu u fazu proizvodnje.

Možete obezbediti svoje procese i sisteme u celom lancu snabdevanja kako biste razvili i isporučili svoj softver u proizvodnju. Aqua vam pomaže da nadgledate bezbednosni položaj vaših DevOps alata, osiguravajući da su sigurnosne kontrole na mestu.

Karakteristike i prednosti:

- Univerzalno skeniranje koda: Aqua može da skenira kompletan izvorni kod za samo nekoliko minuta i otkrije ranjivosti, sigurnosne rupe, probleme sa licencama otvorenog koda i još mnogo toga. Periodičnim skeniranjem kodova, dobijate obaveštenja o novim rizicima kada se kodovi menjaju. Dobijate skeniranje koda pomoću Aqua Trivy Premium-a i konzistentne rezultate u celom SDLC-u.

- Upozorenja u toku rada: Skenirajte kod i dobijajte obaveštenja bez obzira odakle radite. Obaveštenja možete primati direktno u IDE-u kada kodirate, u sistemu za upravljanje izvornim kodom (SCM) kao komentare na zahteve za povlačenje, u cloud skladištu i u CI cevovodu, čak i pre objavljivanja softvera.

- Praćenje zavisnosti otvorenog koda: Aqua ocenjuje svaki od vaših paketa otvorenog koda na osnovu njihove popularnosti, rizika, mogućnosti održavanja i kvaliteta. Zatim obaveštava vaše programere o kritično opasnim paketima kada se uvedu. Ovo vam omogućava da uspostavite i primenite nivo kvaliteta na nivou cele organizacije, koji mora biti ispunjen pre dodavanja novog koda u bazu kodova.

- Bezbednost cevovoda: Ostvarite potpunu vidljivost u svojim CI cevovodima i navigirajte kroz hiljade verzija softvera koje vode do proizvodnog okruženja. Možete lako implementirati statičku analizu cevovoda za svaki cevovod (kao što su GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, itd.) i razumeti svaku instrukciju.

- SBOM sledeće generacije: Nemojte se ograničiti na osnovno kreiranje SBOM-a; umesto toga, idite dalje i zabeležite svaku radnju i korak od trenutka kada programer ubacuje kod, do kompletnog procesa izgradnje i generisanja konačnog artefakta. Potpisivanje koda će takođe pomoći korisnicima da verifikuju istoriju vašeg koda i uvere se da je generisan kod identičan onom koji se nalazi u vašem lancu razvojnih alata.

- Upravljanje položajem CI/CD-a: Aqua vam omogućava da otkrijete i rešite kritične pogrešne konfiguracije na vašoj DevOps platformi (kao što su Jenkins, GitHub, itd.) i da u nju primenite bezbednost Zero-Trust. Može da primeni politiku pristupa sa najmanje privilegija kako bi vam pomogao da izvršite reviziju privilegija u celom SDLC-u. Takođe može da primeni razdvajanje dužnosti (SoD) kako bi smanjio bezbednosne rizike i istovremeno osigurao usklađenost.

Pored toga, možete uspostaviti i održavati poverenje kreiranjem SBOM-ova potpisanih digitalno i primenom barijera integriteta za verifikaciju artefakata u celom CI/CD cevovodu. Ovo će pomoći da se osigura da samo vaš kod ide u fazu proizvodnje, i ništa drugo zajedno sa njim.

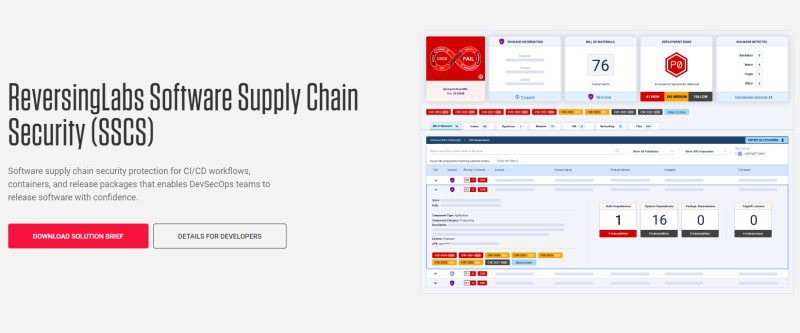

ReversingLabs

Nabavite naprednu bezbednost lanca snabdevanja softverom (SSCS) za svoje CI/CD radne tokove, pakete izdanja i kontejnere od strane ReversingLabs-a. To omogućava vašem DevSecOps timu da implementira aplikaciju sa većim samopouzdanjem.

Ovaj alat vam omogućava da brzo analizirate veće pakete izdanja, biblioteke otvorenog koda, softver treće strane i kontejnere u potrazi za pretnjama. Takođe možete da otkrijete, otklonite i date prioritet visokorizičnim pretnjama skrivenim u slojevima zavisnosti od softvera.

Aqua nudi prilagođene politike odobrenja, tako da možete pouzdano da potvrdite bezbednosni kvalitet svog softvera pre nego što ga pustite u proizvodnju. Ovaj alat brine o bezbednosti u celom vašem SDLC-u, od kontrole izvornog koda do upravljanja zavisnostima softverskih komponenti, CI/CD procesa i izdanja slika.

Na taj način, možete lako da otkrijete i popravite rizike toka posla CI/CD-a, kompromise, zlonamerne pakete otvorenog koda, tajne izloženosti i druge vrste pretnji u svakoj tački životnog ciklusa razvoja softvera vaše organizacije.

Štaviše, možete ići i korak dalje i zaštititi svoje klijente od neželjenih manipulacija koje mogu uneti neovlašćene promene ponašanja, bekdorove i zlonamerni softver u softver.

Možete ostvariti integraciju bez problema u svakoj fazi cevovoda isporuke. Ove integracije će vam pomoći da brže i u ranoj fazi rešite visokorizične pretnje. ReversingLabs je odlična investicija, ne samo za razvojne timove, već i za SOC timove.

Snyk

Poboljšajte bezbednost lanca snabdevanja softverom pomoću Snyk-a, koji vam pomaže da zaštitite kritične komponente softvera, kao što su slike kontejnera, biblioteke otvorenog koda, alati za programere i infrastruktura oblaka.

Snyk vam pomaže da razumete i upravljate bezbednošću svog lanca snabdevanja praćenjem zavisnosti, osiguravanjem bezbednog dizajna i ispravljanjem ranjivosti. On obezbeđuje da dizajnirate softver imajući u vidu sigurnost, od samog početka.

Koristeći Snyk, možete pratiti popularnost, održavanje i sigurnost 1M+ paketa otvorenog koda u različitim ekosistemima.

Možete skenirati svoj softver da biste generisali popis materijala kako biste identifikovali komponente koje se koriste i interakciju između njih. Snyk vam pomaže da rešite više problema vezanih za bezbednost za manje vremena.

- Snyk baza podataka ranjivosti i Snyk Advisor su dva alata koja pružaju korisne i ažurne informacije o kritičnim problemima i načinima za njihovo sprečavanje. Na taj način, upravljanje bezbednosnim pretnjama postaje lakše i pre nego što projekat uopšte počne.

- Snyk-ove usluge revizije, Snyk Container i Snyk Open Source, su alati za analizu projekata i kreiranje SBOM-a sa listom poznatih ranjivosti, paketima otvorenog koda i savetima za popravljanje.

- Snyk vam omogućava da se integrišete sa mnogim alatima, tokovima posla i cevovodima kako biste omogućili bezbednost u vašem lancu snabdevanja softverom. Integracije uključuju PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack i mnoge druge.

Štaviše, Snyk ima podršku vodećih sistema za bezbednosnu inteligenciju u industriji, što vam omogućava da zaštitite svoje zavisnosti otvorenog koda, prilagođeni kod, infrastrukturu oblaka i kontejnere sa samo jedne platforme.

Zaključak

Rizici na mreži se šire i predstavljaju pretnju za preduzeća, imovinu i ljude. Dakle, ako ste programer softvera ili preduzeće koje se bavi razvojem softvera, morate poboljšati sigurnost svog lanca snabdevanja softverom korišćenjem metoda i alata poput gore navedenih. Ovi alati će vam pomoći da obezbedite ceo lanac snabdevanja softverom efikasnim smanjenjem pretnji.

Takođe, možete istražiti i DevOps alate.