Šta je Kontrola Pristupa Mreži (NAC)?

NAC, odnosno Kontrola Pristupa Mreži, predstavlja ključan alat za organizacije koje žele da osiguraju svoje mreže kontrolisanjem pristupa korisnika i uređaja. U današnjem svetu, gde su tehnološki napredak i umrežavanje sveprisutni, imperativ je zaštititi pristup mreži od neovlašćenih lica.

NAC sistem omogućava organizacijama da se efikasno brane od pretnji poput malvera i virusa, sprečavajući neovlašćeni pristup. Ovaj članak će vas uvesti u svet NAC-a, istražiti njegove prednosti, različite tipove, i pomoći vam da odaberete pravo rešenje za vašu organizaciju.

Krenimo!

Šta je tačno kontrola pristupa mreži?

Kontrola Pristupa Mreži (NAC) je sigurnosni mehanizam koji organizacije koriste za zaštitu svoje mrežne infrastrukture. On osigurava da samo ovlašćeni i usaglašeni uređaji imaju pristup mreži. Zamislite ga kao štit koji štiti vašu tvrđavu od uljeza!

Osnovni cilj NAC-a je da spreči neovlašćeni pristup mreži, koji može dovesti do ozbiljnih sigurnosnih propusta, prekida rada, i drugih štetnih incidenata.

Kako funkcioniše NAC?

NAC je napredno sigurnosno rešenje koje upravlja pristupom mrežama primenom jasno definisanih politika. Ove politike određuju koji korisnici i uređaji mogu da se povežu, i koji nivo pristupa im je odobren.

Način na koji NAC radi je kompleksan i uključuje nekoliko ključnih komponenti:

Identifikacija Uređaja

Kada uređaj pokuša da se poveže na mrežu, prvo se identifikuje. To se može uraditi na više načina, uključujući MAC adresu, IP adresu, ili ime hosta.

Autentikacija

NAC sistem zatim vrši proveru autentičnosti uređaja, kako bi se osiguralo da je ovlašćen za pristup mreži. Autentikacija se može izvršiti različitim metodama, poput korisničkog imena i lozinke, digitalnih sertifikata, biometrijske autentikacije ili pametnih kartica.

Usklađenost Krajnje Tačke

Nakon autentikacije, NAC sistem proverava da li uređaj ispunjava sigurnosne politike i zahteve usklađenosti organizacije. To podrazumeva proveru da li uređaj ima ažuriran antivirusni softver, aktivan zaštitni zid, i instalirane najnovije zakrpe operativnog sistema.

Pristup Mreži

Ako je uređaj usklađen sa sigurnosnim politikama organizacije, odobrava mu se pristup mreži. Ako uređaj nije usklađen, NAC sistem može ili odbiti pristup ili ga staviti u karantin na ograničenu mrežu, gde se može izvršiti sanacija.

Kontinuirano Praćenje

Nakon što je uređaju odobren pristup, NAC sistem nastavlja da prati njegovu usklađenost sa sigurnosnim politikama. Ako uređaj više ne ispunjava uslove, NAC sistem može preduzeti akcije, poput opoziva pristupa mreži ili ponovnog stavljanja u karantin.

Značaj NAC-a

U današnjem umreženom svetu, gde su sajber napadi i krađe podataka sve učestaliji, važnost Kontrole Pristupa Mreži (NAC) ne može se zanemariti.

Postoji nekoliko ključnih razloga zašto je NAC neophodan u današnjem okruženju sajber sigurnosti:

- NAC poboljšava performanse mreže kontrolišući broj i tipove uređaja kojima je dozvoljeno da se povežu. Time se smanjuje rizik od zagušenja mreže i potencijalnog prekida rada.

- NAC pojednostavljuje upravljanje uređajima, omogućavajući centralizovano upravljanje svim uređajima na mreži. Ovo olakšava praćenje i upravljanje pristupom mreži, smanjujući opterećenje IT administratora.

- NAC pomaže u smanjenju rizika od insajderskih pretnji, osiguravajući da samo ovlašćeni korisnici i uređaji mogu da se povežu na mrežu. Ovo sprečava krađu podataka i druge sigurnosne incidente uzrokovane neovlašćenim pristupom.

Koraci za Implementaciju NAC-a

Implementacija NAC-a može biti kompleksan proces koji zahteva pažljivo planiranje i izvršenje. Evo nekoliko ključnih koraka:

#1. Definišite Sigurnosnu Politiku

Organizacija prvo mora definisati sveobuhvatnu sigurnosnu politiku, koja će postaviti zahteve za uređaje koji žele pristup mreži. Ova politika treba da pokrije ključne sigurnosne mere, poput antivirusnog softvera, zaštitnih zidova i ažuriranja operativnog sistema.

#2. Odaberite NAC Rešenje

Organizacija mora odabrati odgovarajuće NAC rešenje koje ispunjava njene specifične zahteve. Ovo može uključivati izbor hardverskog ili softverskog rešenja, ili kombinaciju oba.

#3. Konfiguracija

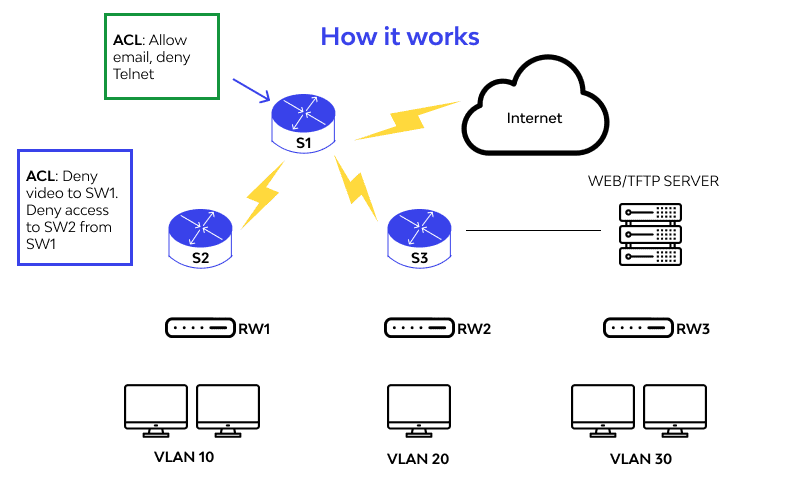

U ovom koraku, odabrano NAC rešenje se konfiguriše u skladu sa sigurnosnom politikom organizacije. Ovo uključuje postavljanje pravila za autentikaciju i autorizaciju, konfigurisanje lista kontrole pristupa mreži (ACL), i definisanje pravila za sanaciju uređaja koji nisu usklađeni.

#4. Testiranje

NAC rešenje se testira u kontrolisanom okruženju kako bi se osiguralo da funkcioniše kako je predviđeno i da su svi uređaji ispravno autentifikovani i autorizovani. Ovo testiranje uključuje simuliranje različitih scenarija kako bi se validirala funkcionalnost rešenja.

#5. Implementacija

Kada se NAC rešenje verifikuje, može se implementirati u celoj organizaciji. To može uključivati instaliranje hardverskih NAC uređaja, postavljanje softverskih agenata na uređaje, ili integraciju NAC rešenja sa postojećom mrežnom infrastrukturom.

#6. Praćenje u Realnom Vremenu

Kontinuirano praćenje i održavanje NAC rešenja je od suštinskog značaja kako bi se osiguralo da ono i dalje funkcioniše ispravno. Ovo uključuje redovna ažuriranja softvera i periodične sigurnosne provere.

Tipovi NAC-a

#1. Pre-admission

Ova vrsta NAC rešenja se fokusira na proveru usklađenosti uređaja sa sigurnosnim politikama pre nego što im se dozvoli da se povežu na mrežu. To uključuje procenu sigurnosnog statusa uređaja, uključujući proveru svih potrebnih softverskih ažuriranja i sigurnosnih mera.

#2. Post-admission

Za razliku od pre-admission NAC-a, ovaj tip se fokusira na praćenje uređaja nakon što su se već povezali na mrežu. Cilj je osigurati da ostanu usklađeni sa sigurnosnim politikama organizacije, što uključuje kontinuirano praćenje i procenu sigurnosnog statusa, kao i sprovođenje pravila za sanaciju.

#3. In-line

Hardverska in-line NAC rešenja su postavljena u samoj liniji mreže, što im omogućava da nadgledaju sav saobraćaj koji prolazi. Ova vrsta NAC rešenja je idealna za sprovođenje politika kontrole pristupa i otkrivanje potencijalnih sigurnosnih pretnji u realnom vremenu.

#4. Out-of-band

Out-of-band NAC rešenja su bazirana na softveru i rade paralelno sa mrežom. Oni nadgledaju i kontrolišu pristup mreži putem posebnih kanala, što im omogućava da autentifikuju i autorizuju uređaje pre nego što im se dozvoli da se povežu na mrežu.

Kako Odabrati Pravo NAC Rešenje?

Prilikom odabira NAC rešenja za vašu organizaciju, treba uzeti u obzir nekoliko faktora:

- Topologija mreže: Struktura mreže vaše organizacije će značajno uticati na tip NAC rešenja koje je najpogodnije. Na primer, organizacije sa disperzivnom mrežom će možda zahtevati NAC rešenje bazirano na cloud-u, dok one sa centralizovanom mrežom mogu imati koristi od on-premise rešenja.

- Model implementacije: NAC rešenja se mogu implementirati na različite načine, uključujući hardverska, softverska i cloud rešenja. Izabrani model implementacije zavisiće od specifičnih zahteva organizacije, budžeta i drugih faktora.

- Integracija sa postojećim sigurnosnim rešenjima: Važno je odabrati NAC rešenje koje se neprimetno integriše sa postojećim sigurnosnim rešenjima organizacije, poput zaštitnih zidova i sistema za sprečavanje upada.

- Prilagodljivost: Odabrano NAC rešenje mora biti skalabilno kako bi zadovoljilo zahteve organizacije kako mreža raste. Trebalo bi da omogući dodavanje novih korisnika i uređaja bez ugrožavanja sigurnosti.

- Upotrebljivost: Jednostavnost korišćenja izabranog modela utiče i na krajnje korisnike i na administratore, smanjujući opterećenje IT osoblja i osiguravajući da korisnici mogu lako da pristupe mreži.

- Usklađenost: Prilikom odabira NAC rešenja, neophodno je uzeti u obzir usklađenost sa važećim propisima. Rešenje mora biti u stanju da sprovede politike usklađenosti i propise kao što su HIPAA i PCI-DSS.

- Budžet: Cena može varirati u zavisnosti od modela implementacije, funkcija i nivoa podrške. Organizacije moraju odabrati rešenje koje je u skladu sa njihovim budžetom, a da i dalje zadovoljava njihove zahteve.

Šta je NACL?

Izvor slike – wallarm.com

Izvor slike – wallarm.com

Mrežna lista kontrole pristupa (NACL) je sigurnosna funkcija koja se koristi za kontrolu dolaznog i odlaznog saobraćaja u mreži.

NACL je skup pravila koja određuju koji saobraćaj je dozvoljen da uđe ili izađe iz mreže, na osnovu kriterijuma kao što su izvorišna i odredišna IP adresa, brojevi portova i protokoli.

NACL se može koristiti za blokiranje određenih tipova saobraćaja, poput malvera ili pokušaja neovlašćenog pristupa, dok se dozvoljava prolazak legitimnog saobraćaja.

NACL se često koristi u ruterima, zaštitnim zidovima i drugim mrežnim uređajima kako bi se unapredio sigurnosni položaj mreže.

Kako Napraviti NACL?

Prilikom kreiranja NACL-a, sledite ove korake:

- Odredite cilj: Identifikujte specifične ciljeve i zahteve za NACL, kao što su tipovi saobraćaja koji će biti dozvoljeni ili blokirani i kriterijumi za filtriranje saobraćaja.

- Identifikujte mrežne resurse: Odredite uređaje i sisteme koje treba zaštititi pomoću NACL-a i njihove povezane mrežne adrese.

- Definišite pravila: Uspostavite skup pravila za NACL koja detaljno opisuju tipove saobraćaja koje treba dozvoliti ili odbiti na osnovu unapred definisanih kriterijuma.

- Primenite pravila: Implementirajte NACL pravila na odgovarajuće mrežne uređaje, poput rutera i zaštitnih zidova.

- Izvršite testiranje: Proverite da li NACL ispravno funkcioniše testiranjem tokova saobraćaja i osiguravanjem da se pravila pravilno primenjuju.

- Pratite i održavajte: Redovno nadgledajte i ažurirajte NACL kako biste bili sigurni da ispunjava bezbednosne zahteve organizacije.

Važno je napomenuti da koraci koji su uključeni u kreiranje NACL-a mogu varirati u zavisnosti od mrežnog okruženja i sigurnosnih politika organizacije. Preporučuje se da se konsultujete sa stručnjacima za mrežnu sigurnost kako biste osigurali optimalnu NACL konfiguraciju.

Mogućnosti NAC-a

- Identifikacija i profilisanje uređaja

- Sprovođenje politike pristupa mreži

- Dinamička segmentacija mreže bazirana na identitetu korisnika i uređaja.

- Automatske radnje sanacije za neusaglašene uređaje

- Integracija sa drugim sigurnosnim tehnologijama, kao što su zaštitni zidovi i sistemi za sprečavanje upada

- Praćenje u realnom vremenu i vidljivost mrežne aktivnosti

- Centralizovano upravljanje i izveštavanje o pristupu mreži.

Ograničenja NAC-a

- Implementacija može biti kompleksna i dugotrajna

- Možda će biti potrebna dodatna ulaganja u hardver ili softver

- Može biti skupo, posebno za veće organizacije

- Performanse mreže mogu biti pogođene ako nisu pravilno konfigurisane.

- Zahteva redovno održavanje i ažuriranja da bi ostao efikasan

- Možda će biti potrebne promene postojeće mrežne infrastrukture.

Resursi za Učenje

Postoji mnogo resursa za učenje o NAC-u, koji pružaju detaljno razumevanje ključnih koncepata, protokola, arhitekture i scenarija primene. Za vašu lakšu navigaciju, izdvojili smo nekoliko:

#1. Kontrola pristupa mreži: Potpuni Vodič

Ova knjiga je izvanredna zbog svog fokusa na ispitivanje. Autor smatra da je postavljanje pravih pitanja ključ za razumevanje NAC-a i pruža čitaocima pitanja za otkrivanje izazova i generisanje boljih rešenja. Uz knjigu, čitaoci imaju pristup digitalnim alatima za samoprocenu NAC projekata.

#2. ForeScout Network Access Control – Obuka za Administratore

Ovaj Udemy kurs je sveobuhvatno i informativno iskustvo učenja o ForeScout NAC rešenju. Učesnici će naučiti kako da instaliraju i konfigurišu ForeScout OS u virtuelnom okruženju, kao i različite konfiguracije za segmentaciju, klasifikaciju i kontrolu.

Kurs uključuje video predavanja, kvizove i praktične vežbe koje pružaju praktično iskustvo u konfigurisanju i upravljanju ForeScout NAC implementacijama.

#3. Mrežna sigurnost – Implementirajte L3 tabelu rutiranja i ACL u C/C++

Ovaj Udemy kurs je odličan resurs za one koji žele da steknu dublje razumevanje struktura podataka korišćenih u IPv4 tabelama rutiranja i listama kontrole pristupa (ACL). Nudi sveobuhvatan pregled ključnih koncepata umrežavanja, kao i praktične vežbe.

Ovaj kurs je odličan za sve koji žele da nauče o listama kontrole pristupa i IPv4 tabelama rutiranja.

#4. Ovladavanje Listama Kontrole Pristupa (ACL)

ACL je ključan alat za mrežne administratore koji žele da kontrolišu protok saobraćaja i ograniče pristup korisnika. Ovaj kurs pruža duboko razumevanje ACL tehnologije, uključujući sintaksu i primenu. Studenti će se upoznati sa Cisco ACL sintaksom i videti tehnologiju u akciji u živim mrežnim okruženjima.

Standardne i proširene IPv4 liste pristupa se detaljno analiziraju, a studenti će naučiti kako da implementiraju svaki tip na ruteru. Takođe je obuhvaćeno rešavanje problema sa ACL-ovima.

Zaključak

Po završetku ovih Udemy kurseva, polaznici će dobiti sertifikat o završetku koji potvrđuje njihovu stručnost u NAC administraciji. Ovaj sertifikat može poslužiti kao vredna potvrda za one koji žele da unaprede svoju karijeru u oblasti mrežne sigurnosti.

Nadam se da vam je ovaj članak bio koristan u učenju o NAC-u i kako ga primeniti. Možda će vas zanimati i informacije o IGMP snooping-u kako biste smanjili zagušenje mreže.