Razumevanje Obrnutog Inženjeringa: Detaljan Pregled

Obrnuti inženjering predstavlja proces dubinske analize proizvoda ili sistema s ciljem razumevanja njegovog dizajna, unutrašnjeg funkcionisanja i sveukupne funkcionalnosti. Ovaj proces uključuje detaljno ispitivanje kako bi se razotkrili principi na kojima je nešto izgrađeno.

Često se koristi za sticanje boljeg uvida u postojeće proizvode i sisteme, što omogućava njihovo usavršavanje, razvoj konkurentskih alternativa, kao i identifikaciju i rešavanje postojećih nedostataka ili sigurnosnih propusta. Obrnuti inženjering igra ključnu ulogu u različitim industrijama, pomažući u inovacijama i poboljšanjima.

Nalazi široku primenu u različitim oblastima, uključujući razvoj softvera, proizvodnju, i, što je najvažnije, bezbednost informacionih sistema. Međutim, važno je napomenuti da se obrnuti inženjering može koristiti i u maliciozne svrhe, kao što je krađa poslovnih tajni ili izrada falsifikovanih proizvoda. Zbog ovoga, primena obrnutog inženjeringa je često podložna zakonskoj regulativi koja štiti intelektualnu svojinu i poslovne tajne.

Da bi postao stručnjak u ovoj oblasti, profesionalac za bezbednost mora imati solidno znanje iz računarskih nauka i programiranja, uz praktično iskustvo s alatima i tehnikama koje se koriste u procesu obrnutog inženjeringa, poput disassemblera i debuggera. Ovo je ključno za efikasno analiziranje i razumevanje kompleksnih sistema.

Kako Funkcioniše Obrnuti Inženjering?

Obrnuti inženjering se fokusira na analizu sistema radi potpunog razumevanja njegovih pojedinačnih komponenti, funkcija i načina rada. Krajnji cilj može biti razumevanje kako sistem funkcioniše, stvaranje njegove kopije ili imitacije, ili razvijanje poboljšanja. Metodologija uključuje detaljno proučavanje i razlaganje sistema.

Ova tehnika je veoma korisna u različitim situacijama, uključujući detaljno razumevanje funkcionalnosti postojećih sistema, otkrivanje ranjivosti ili slabosti u njihovoj strukturi, razvoj kompatibilnih ili alternativnih verzija, i, naravno, poboljšanje originalnog dizajna. Obrnuti inženjering omogućava dubinsko razumevanje i potencijal za inovacije.

Sam proces obično započinje demontažom sistema ili uređaja radi razumevanja svih njegovih komponenti i njihove međusobne povezanosti. To može značiti fizičko rastavljanje uređaja ili analizu koda i strukture softverskih sistema. Bez obzira na metodu, cilj je jasan: razumeti kako se delovi uklapaju u celinu.

Nakon demontaže, svaka komponenta se detaljno analizira kako bi se razumela njena funkcija i kako doprinosi celokupnom funkcionisanju sistema. Ovo uključuje proučavanje svakog dela kako bi se shvatilo njegovo ponašanje i interakcije sa drugim komponentama. Takvo detaljno razumevanje je suština obrnutog inženjeringa.

Međutim, pri obavljanju obrnutog inženjeringa, veoma je važno poštovati prava intelektualne svojine i koristiti ovu tehniku isključivo u zakonite i etičke svrhe. Ovo je etički imperativ koji osigurava da se rezultati analize koriste odgovorno i ne krše prava drugih.

Cilj Obrnutog Inženjeringa u Bezbednosti

U kontekstu bezbednosti, glavni cilj obrnutog inženjeringa je identifikovanje i ublažavanje potencijalnih ranjivosti u nekom proizvodu ili sistemu. To se postiže detaljnom analizom dizajna proizvoda, koda ili komponenti kako bi se stekao uvid u njihov rad i identifikovale moguće slabosti. Ova vrsta analize je ključna za zaštitu od sajber pretnji.

Na primer, ekspert za bezbednost može koristiti obrnuti inženjering da analizira softversku aplikaciju u cilju otkrivanja ranjivosti koje potencijalni napadači mogu iskoristiti. To uključuje detaljno ispitivanje koda, analizu mrežne komunikacije, kao i interakciju s drugim sistemima ili komponentama. Cilj je da se razume način na koji aplikacija funkcioniše i pronađu slabe tačke.

Kada se identifikuju potencijalne ranjivosti, ekspert za bezbednost može razviti rešenja za njihovo ublažavanje, na primer zakrpu koda ili primenom dodatnih bezbednosnih mera. Ovo pomaže u poboljšanju sveukupne bezbednosti proizvoda ili sistema, štiteći ga od potencijalnih napada. Prevencija je ključna u zaštiti digitalne imovine.

Koraci u Procesu Obrnutog Inženjeringa

Proces obrnutog inženjeringa obično uključuje sledeće faze:

- Identifikacija proizvoda ili sistema: Prvi korak podrazumeva definisanje konkretnog softverskog proizvoda ili sistema koji će biti podvrgnut detaljnoj analizi. Cilj je bolje razumevanje njegovog dizajna, unutrašnjeg rada i funkcionalnosti.

- Prikupljanje informacija: U ovoj fazi se prikupljaju sve dostupne informacije o proizvodu ili sistemu iz različitih izvora, uključujući dokumentaciju dizajna, izvorni kod i korisnička uputstva. Što više informacija je prikupljeno, to je analizi lakše pristupiti.

- Analiza proizvoda ili sistema: S prikupljenim informacijama, analizira se dizajn i funkcionalnost sistema. To može uključivati rastavljanje proizvoda, ispitivanje njegovih komponenti i njihovih međusobnih interakcija, ili proučavanje dizajnerske dokumentacije i koda. Detaljna analiza je ključna za razumevanje kako sistem funkcioniše.

- Izrada modela: Ovaj korak podrazumeva kreiranje preciznog modela koji odražava dizajn, unutrašnje funkcionisanje i funkcionalnost sistema. Ovaj model služi kao osnova za dalje proučavanje ili eventualne izmene i poboljšanja. Precizan model je temelj svakog obrnutog inženjeringa.

- Primena stečenog znanja: Po završetku modeliranja, znanje stečeno kroz obrnuti inženjering može se koristiti za poboljšanje originalnog proizvoda, stvaranje konkurentskih alternativa, ili za identifikaciju i rešavanje nedostataka i ranjivosti. Ovo omogućava da se naučeno iskoristi za konstruktivne promene i inovacije.

Sada ćemo detaljno pregledati neke od najefikasnijih alata koji se koriste u obrnutom inženjeringu.

Ghidra

Ghidra je besplatni, open-source softverski alat razvijen od strane Nacionalne Agencije za Bezbednost (NSA), namenjen za obrnuti inženjering. Ovaj alat se koristi za rastavljanje (disassembliranje), dekompiliranje i detaljnu analizu binarnog koda. Ghidra je izuzetno moćan i prilagodljiv alat koji je stekao veliku popularnost među stručnjacima za bezbednost.

Ghidra je dizajnirana da bude robustan i skalabilan alat za analizu binarnog koda, koriste je kako vladine agencije, tako i šira zajednica eksperata za bezbednost. Dostupna je za javnost od 2019. godine i može se besplatno preuzeti i koristiti, čineći je pristupačnom svim zainteresovanima.

Ovaj alat poseduje korisnički interfejs i modularnu arhitekturu, što omogućava korisnicima da ga prilagode svojim specifičnim potrebama. Ova fleksibilnost je ključna za rešavanje različitih i složenih problema u obrnuto inženjeringu.

Pored toga, Ghidra uključuje dekompiler koji može konvertovati asemblerski kod u jezike višeg nivoa, kao što su C ili Java, što znatno olakšava razumevanje funkcionalnosti binarne datoteke. Ova mogućnost je od velike pomoći pri analizi i modifikaciji kompleksnog softvera.

Androguard

Androguard je open-source skup alata za analizu i obrnuti inženjering Android aplikacija. Napisan u Python-u, ovaj alat se koristi za detaljnu analizu strukture i ponašanja Android aplikacija, pružajući uvid u njihovu unutrašnjost.

Androguard sadrži razne alate za obavljanje različitih vrsta analiza, uključujući rastavljanje (disassembly), dekompilaciju i deobfuskaciju Android aplikacija. Ovaj alat se može koristiti za ispitivanje koda aplikacije, izvlačenje resursa i otkrivanje potencijalnih ranjivosti. On je ključan za razumevanje i zaštitu Android aplikacija.

Androguard je široko prihvaćen od strane istraživača i profesionalaca za bezbednost prilikom analiziranja bezbednosti Android aplikacija. Ovaj alat omogućava dubinsko ispitivanje sigurnosnih aspekata aplikacija i preduzimanje preventivnih mera.

Nudi niz funkcija za obrnuti inženjering, uključujući podršku za više formata datoteka, mogućnost statičke i dinamičke analize, kao i integraciju s drugim alatima poput IDA Pro i radare2. Ova raznolikost mogućnosti ga čini izuzetno korisnim za različite scenarije analize.

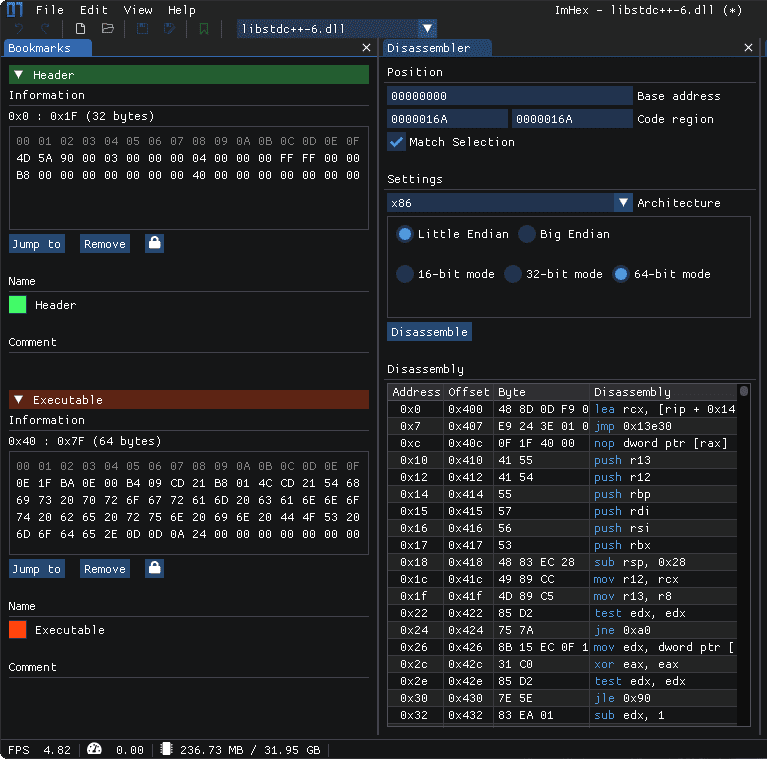

ImHex

ImHex je heksadecimalni editor, softver koji omogućava korisnicima da pregledaju i uređuju sirove binarne podatke datoteka. Heksadecimalni editori su ključni alati za programere, istraživače bezbednosti i druge tehničke stručnjake koji analiziraju sadržaj datoteka na niskom nivou.

Posebno su korisni za analiziranje binarnih datoteka, kao što su izvršne datoteke ili drugi tipovi kompajliranog koda. Omogućavaju detaljan uvid u strukturu i sadržaj datoteka na način koji je nepristupačan uobičajenim editorima teksta.

ImHex je besplatan, open-source heksadecimalni editor dostupan za Windows i Linux. Nudi intuitivan korisnički interfejs i niz funkcionalnosti koje ga čine lakim za korišćenje. Njegova jednostavnost ne umanjuje njegovu efikasnost.

Neke od ključnih karakteristika ImHexa uključuju podršku za velike datoteke, fleksibilnu funkciju pretrage i zamene, kao i mogućnost paralelnog poređenja datoteka. ImHex takođe omogućava korisnicima da definišu sopstvene tipove podataka, što može biti veoma korisno za detaljnu analizu specifičnih tipova podataka unutar datoteke. Ove napredne opcije ga čine izuzetno efikasnim za detaljno analiziranje podataka.

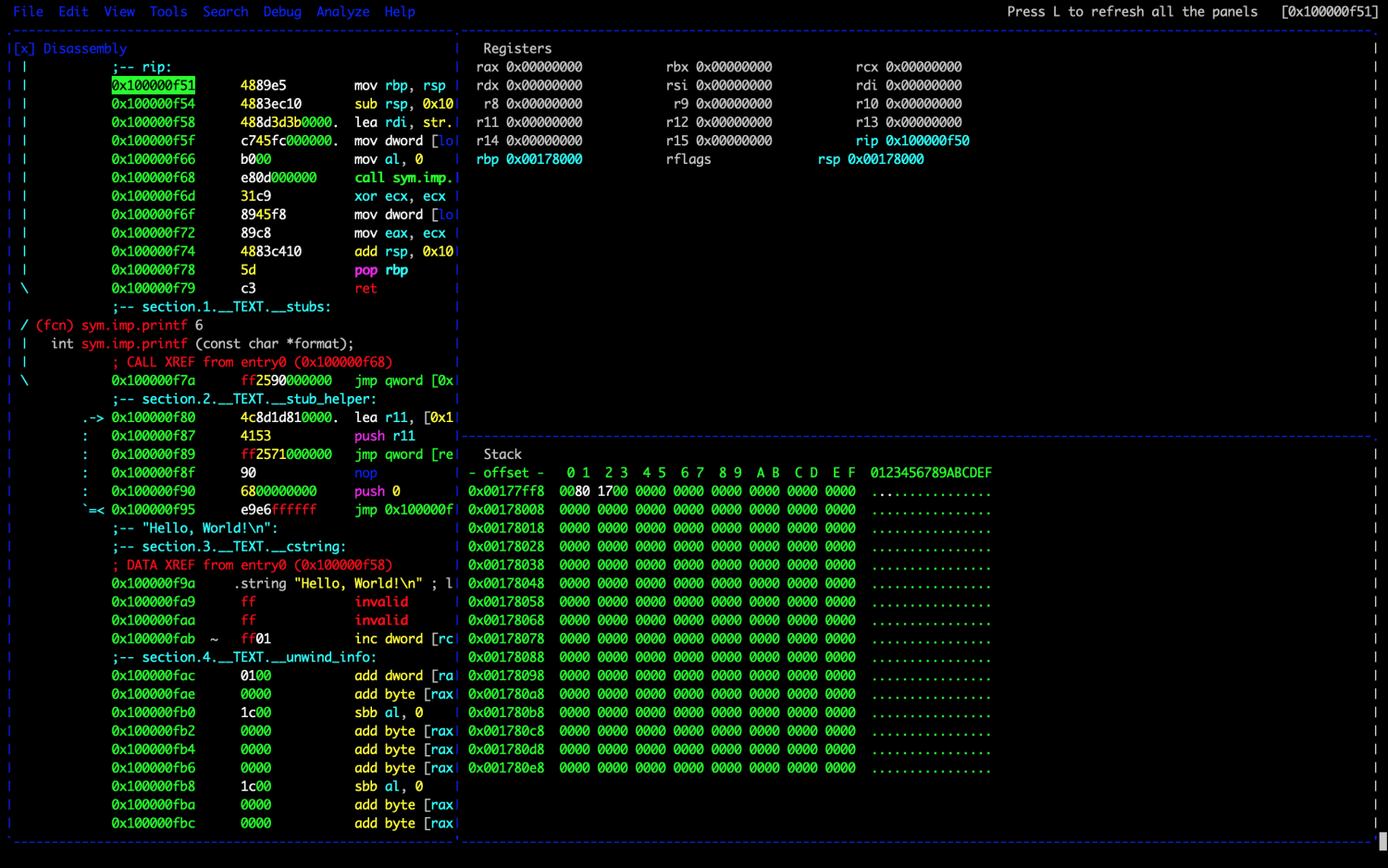

Radare2

Radare2 je open-source framework za obrnuti inženjering, koji se koristi za rastavljanje (disassembly), analizu i otklanjanje grešaka u binarnim datotekama. Napisan u C-u, ovaj alat je dostupan za širok spektar platformi, uključujući Windows, Linux i macOS. Radare2 pruža sveobuhvatne mogućnosti za analiziranje kompleksnih sistema.

Radare2 je široko korišćen od strane istraživača bezbednosti u različite svrhe, uključujući obrnuti inženjering, analizu ranjivosti i forenziku. Posjeduje interfejs komandne linije i moćan mehanizam za skriptovanje, koji omogućava korisnicima da automatizuju složene zadatke i prošire mogućnosti alata. Fleksibilnost i automatizacija su ključne prednosti ovog alata.

Radare2 takođe uključuje disassembler, koji se može koristiti za konvertovanje binarnog koda u asemblerske instrukcije čitljive ljudima, što olakšava razumevanje unutrašnjeg rada binarne datoteke. Ova funkcija je ključna za dubinsku analizu binarnog koda.

Nudi različite funkcije za obrnuti inženjering, uključujući podršku za više arhitektura i formata datoteka, mogućnost statičke i dinamičke analize, kao i integraciju s drugim alatima kao što su debuggeri i disassembleri. Ova svestranost čini ga idealnim za složene analize.

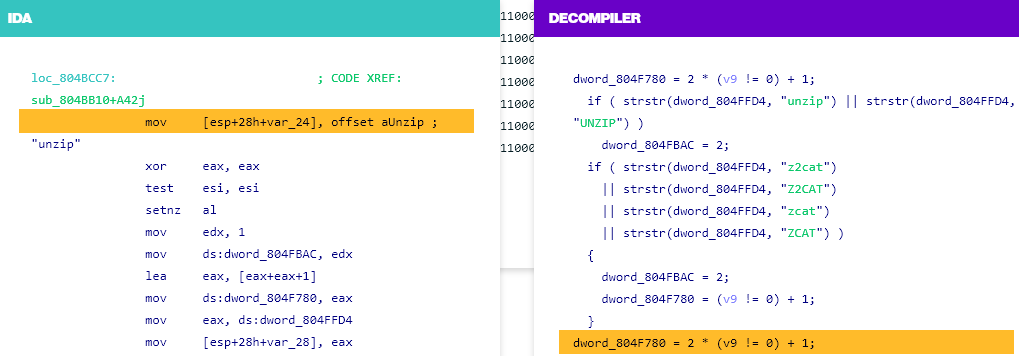

IDA Pro

IDA Pro (Interactive Disassembler Pro) je komercijalni disassembler i debugger koji se često koristi od strane istraživača bezbednosti za analiziranje kompajliranog koda. Ovaj moćan alat se koristi za obrnuti inženjering izvršnih i drugih binarnih datoteka.

IDA Pro nudi niz funkcija za statičku i dinamičku analizu, uključujući podršku za različite arhitekture i formate datoteka, mogućnost kreiranja i modifikovanja disassembliranog koda, kao i integraciju sa drugim alatima poput debuggera i dekompilera. Ove napredne opcije čine ga izuzetno efikasnim za kompleksne analize.

Pored toga, IDA Pro podržava kompatibilnost sa više platformi i nudi grafički korisnički interfejs, kao i jezik za skriptovanje koji omogućava automatizaciju složenih zadataka. Smatra se jednim od najmoćnijih i najkompletnijih disassemblera koji su dostupni, ali je takođe poznat po svojoj kompleksnosti i visokoj ceni. Njegova snaga dolazi s određenom cenom u smislu učenja i finansijskih troškova.

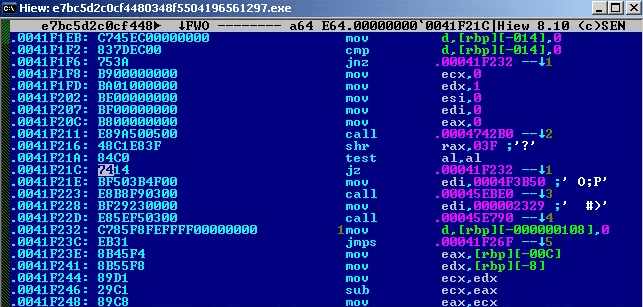

Hiew

Hiew je pregledač i editor binarnih datoteka za Microsoft Windows, koji je popularan među programerima softvera i istraživačima bezbednosti. Hiew omogućava korisnicima da pregledaju i uređuju sirove binarne podatke datoteka, kao i da rastavljaju mašinski kod u asemblerski jezik.

Hiew se takođe može koristiti za pretragu uzoraka ili stringova unutar binarne datoteke, kao i za poređenje razlika između dve datoteke. Iako nije open-source i nije besplatno dostupan, može se kupiti na veb stranici njegovog programera. Njegova specijalizovanost i efikasnost čine ga korisnim alatom za specifične zadatke analize.

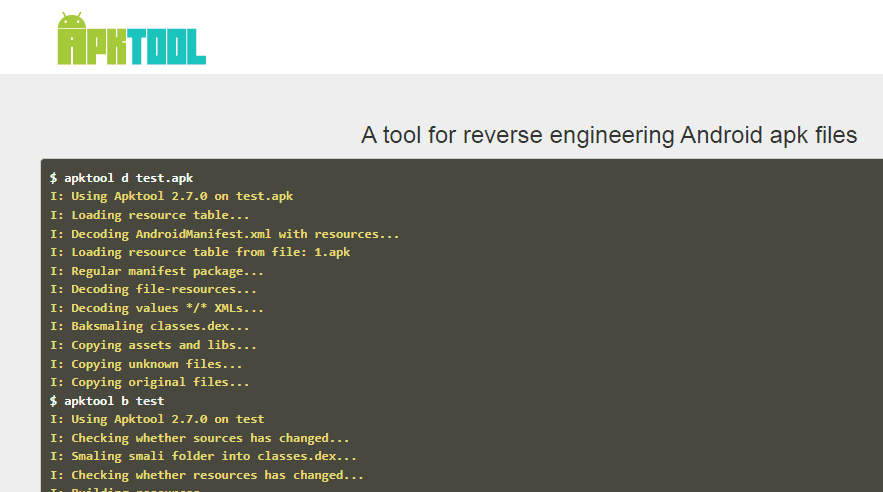

Apktool je besplatan open-source alat za obrnuti inženjering Android APK datoteka. Napisan u Javi, može se pokrenuti na bilo kojoj platformi koja podržava Javu. Apktool omogućava korisnicima da dekompiliraju resurse u APK datoteci i ponovo sastave aplikaciju uz određene izmene. Ovaj alat je postao standard u analizi Android aplikacija.

Apktool se često koristi od strane Android programera i modera za prilagođavanje aplikacija, kao i od strane istraživača bezbednosti za obavljanje statičke analize Android aplikacija. Ovaj alat je ključan za prilagođavanje i analizu bezbednosti Android aplikacija.

Omogućava dekompilaciju resursa u APK datoteci, stvarajući čitljiv prikaz koda i sadržaja aplikacije. Ova funkcija je od velikog značaja za razumevanje i modifikaciju Android aplikacija.

Apktool se takođe može koristiti za obavljanje bezbednosne analize Android aplikacija, jer omogućava korisnicima da pregledaju kod i resurse aplikacije, olakšavajući analizu bezbednosnih ranjivosti i modifikacije aplikacije. Ovom alatu je izuzetno važno pristupiti s poštovanjem prema intelektualnoj svojini i iskoristiti ga samo u legalne svrhe.

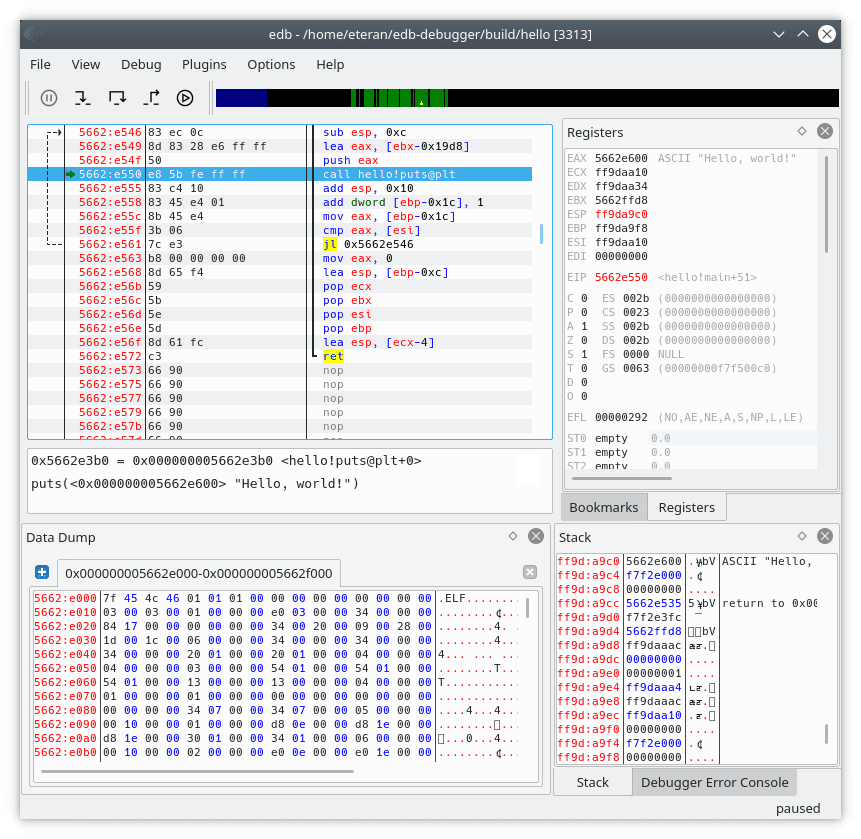

edb-debugger

EDB je besplatan, open-source debugger za Linux, Windows i macOS. Ovaj moćan alat može se koristiti za analiziranje i otklanjanje grešaka u širokom spektru izvršnih datoteka, uključujući ELF, PE, Mach-O i Java class fajlove. Njegova fleksibilnost i podrška za različite formate čine ga veoma korisnim u različitim scenarijima.

EDB uključuje niz funkcija koje ga čine dragocenim alatom za razvoj softvera i obrnuti inženjering. Njegove funkcionalnosti omogućavaju detaljnu analizu i razumevanje rada softvera.

Jedna od ključnih karakteristika EDB-a je njegov korisnički interfejs, koji ga čini lakim za korišćenje, čak i za one koji su novi u otklanjanju grešaka. Uključuje različite prikaze, kao što su prikaz disassembliranog koda, mapa memorije i prikaz registara, koji pružaju detaljne informacije o stanju programa koji se analizira. Pristupačan i intuitivan interfejs olakšava rad.

EDB takođe omogućava korisnicima da postave tačke prekida, prolaze kroz kod korak po korak i pregledaju vrednosti promenljivih, što znatno olakšava analizu i otklanjanje grešaka u programima. Pored toga, EDB uključuje podršku za različite procesorske arhitekture i operativne sisteme, što ga čini svestranim alatom za širok spektar platformi. Njegova fleksibilnost omogućava primenu u različitim okruženjima.

Java Snoop

JavaSnoop je alatka koja omogućava korisnicima da modifikuju ponašanje Java aplikacija tokom izvršavanja. Dizajnirana je za upotrebu u testiranju i analizi bezbednosti, a može se koristiti i za identifikovanje i iskorišćavanje ranjivosti u Java aplikacijama. Ovaj alat je ključan za bezbednosnu analizu Java softvera.

JavaSnoop radi tako što se povezuje s pokrenutim Java procesom i ubacuje kod u njega, omogućavajući korisniku da modifikuje ponašanje aplikacije u realnom vremenu. To je izuzetno korisno za identifikovanje i testiranje bezbednosti Java aplikacija u realnom okruženju. Ova direktna interakcija s aplikacijom pruža dragocen uvid.

JavaSnoop je dostupan kao samostalan alat, ali i kao dodatak za popularnu platformu za testiranje bezbednosti veb aplikacija, Burp Suite. Napisan je u Javi i može se pokrenuti na bilo kojoj platformi koja podržava Javu, uključujući Windows, Linux i macOS. Ova podrška za više platformi ga čini veoma pristupačnim i upotrebljivim.

Neke od ključnih karakteristika JavaSnoop-a uključuju mogućnost presretanja i modifikovanja poziva metoda, pregleda i modifikovanja vrednosti promenljivih, kao i definisanja prilagođenih kukica za automatizaciju zadataka. Ove opcije omogućavaju dubinsko razumevanje i modifikaciju Java aplikacija.

Zaključak

Obrnuti inženjering je neophodna veština za profesionalce u oblasti bezbednosti, jer im omogućava da razumeju dizajn, unutrašnje funkcionisanje i funkcionalnost proizvoda ili sistema, kako bi identifikovali i ublažili potencijalne ranjivosti ili nedostatke. Ova dubinska analiza je ključna za zaštitu digitalne imovine.

Ovo je posebno korisno za identifikaciju i ublažavanje ranjivosti nultog dana, koje su ranjivosti nepoznate proizvođaču ili programeru i koje još nisu zakrpljene. Pravovremeno otkrivanje ovih ranjivosti može sprečiti značajne bezbednosne incidente.

Obrnuti inženjering može biti zahtevna i složena veština za savladavanje. Ipak, on je neprocenjiv alat za stručnjake za bezbednost koji žele da identifikuju i ublaže potencijalne ranjivosti u softverskim aplikacijama i sistemima. Ulaganje u učenje ove veštine se višestruko isplati u bezbednosnom okruženju.

Takođe, možda će vas zanimati više o najboljim NetFlow analizatorima i alatima za prikupljanje podataka za vašu mrežu.