I JWT i OAuth mogu značajno unaprediti sigurnost vaše web aplikacije, obezbeđujući pouzdanu autentifikaciju i autorizaciju. Međutim, postavlja se pitanje koji od njih primeniti da bi korisnici bezbedno pristupali vašoj aplikaciji. U ovom detaljnom članku o poređenju JWT-a i OAuth-a, pokušaćemo da odgovorimo na to pitanje.

Nakon čitanja ovog članka, steći ćete jasno razumevanje šta su JWT i OAuth, koje prednosti nude, kako se razlikuju i koji pristup je najprikladniji za poboljšanje sigurnosti vaše web aplikacije.

Zaronimo odmah u detalje.

Šta je JWT?

JWT, akronim za JSON Web Token, je otvoreni standard koji definiše kako se informacije bezbedno razmenjuju između dve strane u obliku JSON objekta. Digitalno potpisane informacije osiguravaju da strane mogu verovati i verifikovati prenesene podatke putem JSON web tokena.

Relativno mala veličina JWT-ova omogućava njihovo slanje putem POST parametara, URL-ova ili unutar HTTP zaglavlja. JSON web token se sastoji od tri dela: zaglavlja, korisnog dela (payload) i potpisa.

Zaglavlje specificira tip tokena i vrstu algoritma za potpisivanje. Korisni deo JWT-a sadrži tvrdnje, odnosno izjave o korisnicima i dodatne podatke.

Kao što samo ime sugeriše, potpisni deo JSON web tokena sadrži potpis koji potvrđuje da poruka nije menjana tokom prenosa.

Kako JWT funkcionišu

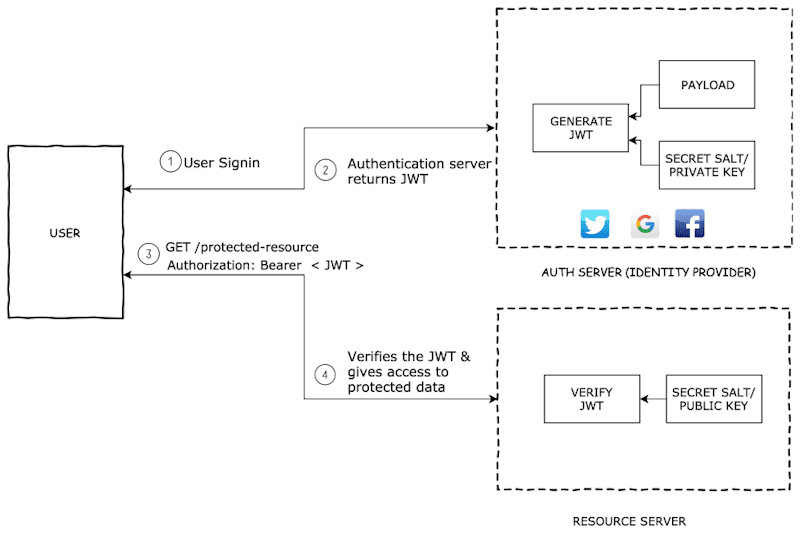

Izvor slike: DEV

Izvor slike: DEV

Sledi opis kako funkcioniše JSON web token:

Prijava korisnika

Korisnici se prijavljuju na vašu web aplikaciju unosom korisničkog imena i lozinke. Vaša aplikacija zatim prosleđuje ove akreditive serveru za autentifikaciju.

Generisanje tokena

Nakon što server za autentifikaciju verifikuje korisničke akreditive, on generiše JSON web token i šalje ga korisniku. Ovi JWT-ovi mogu sadržati ključne informacije o korisniku i sesiji autentifikacije. Korisnici čuvaju JWT lokalno. U zavisnosti od podešavanja, server takođe može potpisati JWT-ove koristeći deljeni tajni ili privatni ključ radi dodatne sigurnosti.

Verifikacija tokena

Kada korisnici pošalju zahtev vašem serveru za pristup nekom resursu, oni uključuju svoje JWT-ove u zahtev. Vaš server aplikacije verifikuje potpis u JWT-ovima i proverava zahteve u korisnim delovima da bi utvrdio da li korisnik ima pravo na pristup traženim resursima.

Ako su JWT-ovi validni, korisniku se odobrava pristup traženim resursima u okviru vaše web aplikacije.

Slučajevi upotrebe JWT-a

JSON web tokene možete koristiti na sledeće načine:

#1. Autorizacija

Nakon uspešne prijave korisnika na vašu web aplikaciju putem krajnje tačke za prijavu, server za autentifikaciju im izdaje JWT-ove. Korisnici će koristiti svoje JWT-ove za pristup resursima unutar aplikacije koji zahtevaju autentifikaciju, dokazujući svoj identitet.

Razmena informacija između strana

JSON web token može biti odličan izbor za bezbedno prenošenje informacija validnim korisnicima. JSON web tokeni su potpisani kako bi se osiguralo da informacije potiču iz autentičnog izvora. Struktura JWT-a (potpisni deo) omogućava primaocima da provere da informacije nisu izmenjene tokom prenosa.

Prednosti JWT-a

Slede ključne prednosti implementacije JWT-a u vašu web aplikaciju:

- Za razliku od SAML tokena, JWT-ovi su lagani. Možete ih brzo implementirati u HTML i HTTP okruženjima, što JWT čini idealnim za klijentske aplikacije poput mobilnih aplikacija.

- JWT-ovi nude robustnu sigurnost. Možete simetrično potpisati JWT-ove zajedničkim tajnim ključem koristeći HMAC algoritam ili privatnim ključem za asimetrično potpisivanje.

- JWT-ovi imaju ugrađen mehanizam isteka, koji vam omogućava da podesite period važenja JWT-a radi povećanja sigurnosti.

- JSON web tokeni su široko prihvaćeni u različitim rešenjima za jedinstvenu prijavu (single sign-on). Zbog toga je rad sa JWT-om veoma lak.

Osim toga, JWT-ovi mogu uštedeti prostor za skladištenje podataka u bazi podataka. Vaš server samo kreira JWT-ove, koji se čuvaju na strani klijenta. JWT-ovi ne zahtevaju pretraživanje baze podataka.

Dakle, JWT-ovi se mogu brzo verifikovati, što pruža bolje korisničko iskustvo.

Ograničenja JWT-ova

Iako su JWT-ovi odličan način za autorizaciju korisnika, imaju određena ograničenja, kao što su:

- Vi ste odgovorni za sigurnost ključa za šifrovanje. Ako se haker dočepa ključa kojim se potpisuju vaši JWT-ovi, možete upasti u velike probleme. Mogli bi da kreiraju lažne tokene i kompromituju vaše korisničke podatke, što je veliki sigurnosni rizik.

- JWT-ovi ne zahtevaju poziv baze podataka za svaku proveru, što je dobro, ali ako morate da povučete jedan pre vremena, moraćete da ga stavite na crnu listu. To nije jednostavan ili brz zadatak.

- Kada JWT istekne, ne možete samo da produžite tajmer. Vaš sistem će zahtevati od korisnika da se ponovo prijavi kako bi dobio novi token, što unosi dodatnu složenost u ceo proces i zahteva više razmišljanja o korisničkom iskustvu i sigurnosnim tokovima. Da biste olakšali proces, možete implementirati tokene za osvežavanje (refresh tokens) u kombinaciji sa JWT-ovima. Kada pristupni token istekne, klijenti mogu da koriste ove tokene za osvežavanje da bi zatražili nove pristupne tokene bez ponovnog unosa akreditiva za prijavu.

- Implementacija JWT-a u vašu web aplikaciju nije jednostavan zadatak; zahteva dodatni inženjerski rad. Moraćete da podesite proces kreiranja tokena, odaberete pravi mehanizam potpisivanja koji odgovara vašoj aplikaciji i da sve integrišete sa vašom postojećom arhitekturom.

JWT-ovi nisu jednostavno rešenje, već projekat koji zahteva pažljivo planiranje i izvršenje.

Šta je OAuth?

OAuth, skraćenica za Open Authorization, je otvoreni standardni protokol za autorizaciju. Omogućava web aplikacijama ili web lokacijama da pristupaju resursima koje hostuju aplikacije trećih strana, u ime korisnika, bez da korisnici dele akreditive za prijavu za aplikacije trećih strana.

OAuth 2.0 (najnovija verzija OAuth) se široko koristi za autentifikaciju korisnika preko servera za autentifikaciju.

Na primer, sa OAuth-om, korisnici se mogu prijaviti u vašu aplikaciju koristeći svoje Facebook ili Google naloge, ali će svoje akreditive za prijavu unositi samo na Facebook ili Google nalozima.

Kako radi OAuth

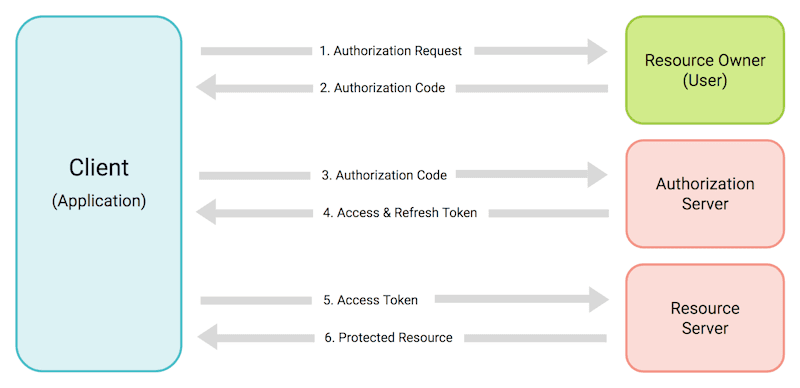

Izvor slike: Zoho

Izvor slike: Zoho

Na primer, zamislite da imate aplikaciju za upravljanje vremenom. Da biste omogućili efikasno korišćenje aplikacije, potreban vam je pristup poštanskim sandučićima korisnika. Nekada su korisnici morali da dele svoje akreditive za prijavu sa vašom aplikacijom kako bi joj omogućili pristup njihovim poštanskim sandučićima. OAuth 2.0 je rešio ovaj problem.

Evo kako izgleda tok rada OAuth 2.0:

- Vaša aplikacija za upravljanje vremenom (klijent) zahteva pristup zaštićenim resursima, u ovom slučaju poštanskom sandučetu korisnika (vlasnika resursa). Vaša aplikacija preusmerava korisnika na ovlašćenu krajnju tačku.

- Vlasnik resursa (korisnik) potvrđuje autentičnost i odobrava pristup resursu od strane aplikacije za upravljanje vremenom. Klijent (vaša aplikacija) će dobiti autorizaciju od ovlašćene krajnje tačke.

- Vaša aplikacija će zahtevati pristupni token od servera za autorizaciju kako bi pristupila poštanskom sandučetu korisnika, dostavljajući autorizaciju i dokaz o svom identitetu.

- Ako je identitet vaše aplikacije potvrđen i autorizacija validna, vaša aplikacija će dobiti pristupni token za pristup poštanskom sandučetu korisnika.

- Ako je pristupni token validan, vaša aplikacija sada može pristupiti korisničkim podacima (poštanskom sandučetu korisnika) slanjem pristupnog tokena za autentifikaciju.

Sada vaša aplikacija za upravljanje vremenom može pristupiti poštanskom sandučetu korisnika. Kao što OAuth ima različite tipove odobrenja, tok autorizacije može se neznatno razlikovati u zavisnosti od tipa odobrenja.

Prednosti OAuth-a

Slede ključne prednosti upotrebe OAuth-a:

- OAuth je široko prihvaćen standard. Sve vodeće usluge autentifikacije razumeju i koriste OAuth.

- Korisnici mogu pronaći mnogo OAuth dodataka i funkcija zahvaljujući širokoj upotrebi i kompatibilnosti.

- OAuth nudi testirane klijentske biblioteke za skoro sve programske jezike i web framework-e. Dakle, možete koristiti željeni jezik sa OAuth-om.

- OAuth je vrlo siguran i dobro proveren. Stručnjaci su već razmotrili sve potencijalne sigurnosne rizike.

- OAuth je odličan za razdvajanje koda. Vaš glavni kod aplikacije se ne komplikuje prilikom obavljanja zadataka autentifikacije, što olakšava upravljanje i ažuriranje aplikacije na duži rok.

Slučajevi upotrebe OAuth-a

Sledi nekoliko popularnih slučajeva upotrebe OAuth-a:

- Najčešća upotreba OAuth 2.0 je kreiranje aplikacija trećih strana za pristup korisničkim nalozima. Sa OAuth 2.0, korisnici mogu ovlastiti treća lica da pristupe njihovim podacima u različitim uslugama, bez da im daju akreditive za prijavu.

- Kao vlasnik web aplikacije, možete koristiti OAuth 2.0 za implementaciju jedinstvene prijave (single sign-on). Možete istražiti ova OAuth rešenja otvorenog koda za svoj projekat.

- Možete implementirati OAuth 2.0 u svoj API mrežni prolaz kako bi API mrežni prolaz delovao kao server za autorizaciju. Ovo osigurava da će API mrežni prolaz proslediti zahteve klijenata sa validnim pristupnim tokenima.

- OAuth 2.0 može omogućiti IoT i pametnim uređajima, kao što su frižideri ili televizori, da komuniciraju sa API-jima trećih strana u ime korisnika. Ovo je korisno kada korisnik želi da se prijavi u aplikaciju na gadžetima bez obične tastature, kao što je pametni televizor ili konzola za igre.

Ograničenja OAuth-a

Mnogobrojni dostupni tokovi mogu zastrašiti one koji su novi u OAuth-u. Ne radi se samo o odabiru jednog toka, ponekad vam je potrebna kombinacija da biste ispunili sve sigurnosne zahteve. Ova složenost može otežati početnicima da znaju odakle da počnu, šta da koriste i kako da to efikasno integrišu.

Svaki tok služi jedinstvenoj svrsi, bilo za mobilne aplikacije, komunikaciju između servera ili web aplikacije. Zato je pažljiva analiza vaših specifičnih potreba ključna pre nego što odaberete rešenje.

OAuth 2.0 zavisi od SSL/TLS-a za sigurnost. Ako SSL/TLS nije pravilno podešen, sigurnost OAuth 2.0 bi mogla biti ugrožena.

Takođe, OAuth može pokrenuti probleme sa privatnošću, posebno prilikom praćenja aktivnosti korisnika. Kada koristite uslugu kao što je „Prijavite se pomoću Google-a“, Google može postati svestan vaših aktivnosti na toj web lokaciji treće strane. Google ne samo da može znati da ste se prijavili, već može pratiti i koliko često i kada komunicirate sa tom web lokacijom.

Štaviše, OAuth bi mogao biti previše komplikovan za jednostavnija podešavanja, kao što je aplikacija sa samo front-end i back-end delom. U tim slučajevima vam možda neće biti potrebna njegova složenost.

Razlika između JWT-a i OAuth-a

JWT i OAuth imaju ključnu funkciju verifikacije identiteta korisnika radi odobravanja pristupa resursima. Oni su suštinski alati u sigurnosnom okruženju, ali se razlikuju po obimu, složenosti i primeni.

| Karakteristike | JWT | OAuth |

| Glavna upotreba | JWT-ovi se uglavnom fokusiraju na API-je. | OAuth pokriva web, pretraživače, API-je i druge aplikacije. |

| Token naspram protokola | JWT je format tokena. | OAuth je protokol za autorizaciju. |

| Skladištenje | JWT-ovi se oslanjaju samo na skladište na strani klijenta. | OAuth koristi i skladištenje na strani klijenta i servera. |

| Fleksibilnost | JWT-ovi su ograničenijeg obima. | OAuth nudi veću fleksibilnost i širi spektar slučajeva upotrebe. |

| Jednostavnost upotrebe | JWT-ovi su jednostavniji i lakši za razumevanje. | OAuth je složeniji. |

Dok su JWT-ovi jednostavniji i orijentisani ka sigurnosti API-ja, OAuth pruža sveobuhvatno rešenje za mehanizam autentifikacije koje se može prilagoditi različitim scenarijima.

OAuth može omogućiti korisnicima da dozvole aplikaciji treće strane da pristupi njihovim podacima na drugoj platformi bez otkrivanja svojih podataka za prijavu.

Koji je bolji zavisi od specifičnih potreba sistema ili mreže o kojoj se radi.

Možete li koristiti JWT i OAuth zajedno?

Iako JWT i OAuth služe različitim svrhama, možete ih kombinovati.

OAuth protokol ne precizira format tokena koji se mora koristiti. Zato možete implementirati JWT u OAuth.

Na primer, OAuth 2.0 server za autentifikaciju može izdati pristupni token koji sadrži JWT. Ovaj JWT bi mogao uključiti dodatne informacije u korisni deo, čime se poboljšavaju performanse, jer će se smanjiti povratna putovanja između servera za autentifikaciju i servera resursa.

Kombinovanje JWT-ova i OAuth 2.0 takođe se može desiti kroz pristup sa dvostrukim tokenom: OAuth 2.0 izdaje dva odvojena tokena – access_token i JWT. JWT sadrži dodatne informacije o identitetu. Ovaj pristup pruža dodatni nivo detalja, dajući vam veću kontrolu nad korisničkim pristupom i podacima.

Od ključne je važnosti da koristite OpenID Connect kada se odlučite za ovu strategiju sa dvostrukim tokenom. OpenID Connect nadograđuje OAuth 2.0 i dodaje više standardizovanih polja tokenima.

Korišćenje JWT-ova umesto OAuth 2.0 može ubrzati i pojednostaviti određene zadatke. Ali to takođe može otežati razvoj.

Kada odlučite da koristite JWT sa OAuth 2.0, razmislite da li povećanje brzine opravdava dodatni rad na razvoju.

Zaključak

U „borbi“ između JWT-a i OAuth-a za vrhunsku web sigurnost, svaki ima prednosti i nedostatke. JWT se ističe za brzu autentifikaciju bez sesije, ali ima ograničenja kao što je nedostatak ugrađene opcije za opoziv. OAuth se ističe u složenim scenarijima autorizacije, ali može biti prekomplikovan za jednostavnije projekte.

Ako vam je potrebna pouzdana autorizacija i efikasna autentifikacija, razmislite o kombinovanju JWT i OAuth preko OpenID Connect-a.

Vaš izbor treba da se zasniva na specifičnim potrebama vašeg projekta, a ne samo na aktuelnim trendovima u vezi sa tim tehnologijama.

Pored toga, možete da istražite ove popularne platforme za autentifikaciju korisnika kako biste odabrali najbolje rešenje za svoju aplikaciju.