Testiranje penetracije je ključno za unapređenje mrežne sigurnosti organizacije, a to se postiže identifikacijom i iskorišćavanjem ranjivosti.

Kvalitetan test penetracije ogleda se u detaljnom izveštaju o otkrivenim ranjivostima, njihovim CVSS rezultatima, tehničkim analizama izloženih rizika, uticaju na poslovanje, poteškoćama u eksploataciji i predlozima strateških rešenja za te ranjivosti.

Bezbednosni timovi su najefikasniji kada mogu da identifikuju i prioritizuju softverske rizike, ublaže ranjivosti, proaktivno upravljaju bezbednošću, povećaju poverenje u bezbednosne strategije, ispune zahteve usklađenosti i potvrde efikasnost sistema. Testiranje penetracije je ključno za postizanje robusne bezbednosti.

Postoji više tehnika testiranja penetracije, koje pokrivaju skoro svaki tehnološki domen. To uključuje testiranje veb aplikacija, cloud sistema, blockchain tehnologije, servera, API krajnjih tačaka, mreža, mobilnih uređaja i bežičnih mreža, između ostalog.

Ključna pitanja u ovoj oblasti su: Šta je testiranje penetracije, kako funkcioniše i koje koristi donosi? Ovaj članak detaljno analizira proces testiranja penetracije. Takođe ćete saznati zašto je testiranje penetracije neophodno pre lansiranja SaaS rešenja, kao i upoznati se sa nekoliko alata koji se mogu koristiti. Da počnemo?

Šta je testiranje penetracije?

Testiranje penetracije je nastalo iz potrebe da se razume način razmišljanja napadača. Od prvog bezbednosnog testa 1971. godine, ova oblast je značajno evoluirala. Američko ratno vazduhoplovstvo je sprovelo svoj prvi bezbednosni test tek kasnije. Devedesetih godina prošlog veka objavljen je dokument koji je objašnjavao kako poboljšati sigurnost sajta probijanjem u njega.

Početkom 2000-ih, Open Web Application Security Project (OWASP) je objavio vodič za testiranje sa najboljim praksama. Ovo je postavilo temelje današnjeg testiranja penetracije, koje je postalo važan deo životnog ciklusa razvoja softvera.

Kako se sistemi i softverske tehnologije razvijaju na mnogo načina, neophodno je pratiti bezbednosne protokole i razvijati efikasne sisteme. Testiranje penetracije je ključno rešenje za ovaj izazov.

Pojednostavljeno, testiranje penetracije podrazumeva simulirani upad u računarski sistem, korišćenjem postojećih slabosti i ranjivosti. Važno je napomenuti da se to radi u kontrolisanom okruženju. Simulirajući napade, bezbednosni timovi koriste alate, tehnike i procese da bi prikazali uticaj slabosti na poslovanje.

Ako se sprovedu adekvatno, testovi penetracije obuhvataju mnoge aspekte sistema, uključujući otpornost na napade sa proverenih i neproverenih pozicija, kao i efikasnost drugih sistemskih uloga.

Bez obzira da li je reč o cloud infrastrukturi, lokalnom okruženju, radu sa API-jima, upravljanju bazama podataka ili razvoju softvera kao usluge (SaaS), uvek postoji odgovarajući test penetracije.

Najbolji testovi penetracije se prirodno uklapaju u radni tok i sisteme. Ukoliko imate poteškoća sa odabirom, evo analize dostupnih tipova testova penetracije i kada ih je najbolje koristiti. Sada ćemo analizirati kako pristupiti testovima penetracije.

Analiza procesa testiranja penetracije

Proces testiranja penetracije je strogo proceduralan i može se podeliti u tri faze. Prva faza je priprema, gde se definišu ciljevi i istražuje sistem koji treba testirati.

Druga faza je angažovanje, gde se cilja na sistem, prikupljaju se podaci i analiziraju nalazi kako bi se otkrili potencijalni putevi za eksploataciju. Treća faza je završna, kada se generišu izveštaji i preduzimaju se mere za rešavanje ranjivosti. Hajde da detaljnije analiziramo svaku od faza.

#1. Izviđanje

U ovoj fazi, cilj je prikupiti što više podataka, koji će uticati na efikasnost metoda napada. Prikupljene informacije uključuju detalje o operativnom sistemu, topologiji mreže, aplikacijama, korisničkim nalozima i sve druge relevantne informacije.

Izviđanje može biti aktivno ili pasivno. U pasivnom izviđanju, informacije se prikupljaju iz javno dostupnih izvora, dok u aktivnom izviđanju, tester mora direktno komunicirati sa sistemom. Najbolje je koristiti kombinaciju oba pristupa.

Za prikupljanje informacija o mreži, mogu se koristiti alati kao što je Metasploit. Takođe, možete koristiti i našu kontrolnu listu alata za obaveštavanje otvorenog koda (OSINT) za dodatne opcije. Ovi alati skeniraju javne IP adrese, indeksiraju odgovore u zaglavlju i obaveštavaju testera o mreži, čak i bez aktivnog skeniranja.

OSINT okviri pokazuju koliko ogromni resursi otvorenog koda mogu biti korisni za prikupljanje podataka. Izviđanje je uobičajeno u internim i eksternim testovima.

#2. Procena ranjivosti

U ovoj fazi se skenira sistem u potrazi za otvorenim portovima ili potencijalnim ulaznim tačkama. Skeniranja su opcionalna u testiranju penetracije i mogu se sprovoditi nezavisno, što se naziva skeniranje ranjivosti.

Važno je upamtiti da podaci dobijeni izviđanjem i skeniranjem pomažu u razvoju testova za otkrivanje uobičajenih i neuobičajenih slabih tačaka. Takvi testovi uključuju SQL injekcije, skriptovanje na više lokacija, malver i društveni inženjering.

Cilj testova je da iskoriste sistem putem eskalacije privilegija i presretanja saobraćaja, ciljajući na visokovredne resurse kao što su mreže, podaci o zaposlenima, dobavljači, aplikacije, podaci o partnerima i lancu snabdevanja, kao i informacije o dobavljačima.

Ukoliko se proces automatizuje, testeri koriste resurse kao što je Nacionalna baza podataka o ranjivosti za pronalaženje sistemskih slabosti. Za ručnu procenu ranjivosti, koriste se alati kao što su Metasploit, Commix i Sn1per.

#3. Eksploatacija

Nakon analize svih ranjivosti i interpretacije rezultata procene, tester koristi te ranjivosti u ciljnom sistemu. U ovom procesu se koriste alati poput Metasploit-a za simulaciju realnih napada.

Ponekad se koriste ručne tehnike, ljudsko znanje i iskustvo. Eksploatacija može dovesti do kršenja podataka, ometanja usluga ili pristupa neovlašćenim informacijama. Važno je paziti da se sistem ne ošteti. Obim testiranja je ključan u upravljanju ovim procesom.

Cilj ove faze je da se proceni održivost ranjivosti u sistemu i da li one omogućavaju lošim akterima da duboko prodru u sistem. Dakle, simuliraju se napredne trajne pretnje koje bi mogle da budu ostavljene u sistemu kako bi se krali podaci čak i nakon nekoliko meseci.

Vodi se evidencija o ukupnom vremenu provedenom u sistemu a da se pritom ne bude otkriven, što pokazuje efikasnost organizacije u njenom pristupu bezbednosti.

#4. Izveštavanje

Mnoge organizacije preskaču ovaj korak, iako je on izuzetno važan. Prvo, tester mora da očisti sistem i vrati ga u prvobitno stanje pre testa penetracije.

Drugo, tester mora da pregleda, dokumentuje ranjivosti i analizira korišćene taktike. Neophodno je objasniti rezultate eksploatacije na visokovrednim ciljevima. Na kraju testa, izveštaj se koristi kao osnova za popravke i poboljšanje bezbednosnog statusa.

Kvalitetan izveštaj sadrži opšti pregled testa, kao i tehničke detalje. Tehničke informacije treba da obuhvate tehničke rizike, uticaj na poslovanje organizacije, CVVS rezultate i vodič za rešavanje uočenih ranjivosti.

Prednosti testova penetracije

Testovi penetracije donose mnoge prednosti organizaciji. Oni otkrivaju ranjivosti u sistemu za sve tehnološke stack-ove i operativne sisteme. Analizom dizajna sistema mogu se utvrditi prednosti, ali i fokusirati na slabe oblasti.

Testovi penetracije ukazuju na sigurnosne tehnike koje se nisu pokazale efikasnim. Na osnovu tih saznanja, mogu se primeniti najbolje prakse prilikom izgradnje novih sistema.

Primenom pozitivnih i negativnih testova mogu se generisati sveobuhvatni izveštaji. Ti izveštaji omogućavaju da saznate koje tehnike funkcionišu umesto da se fokusirate na rešavanje pojedinačnih problema.

Autentična simulacija napada pruža uvid u korak-po-korak pristupe koje bi hakeri mogli preduzeti za eksploataciju sistema. To pomaže u identifikaciji taktičkih pristupa i vremenskih okvira koji definišu bezbednosni položaj.

Što se tiče usklađenosti, testiranje penetracije pomaže u proceni da li organizacija ispunjava sve propise. Ako ne, putanja poslovanja se može prilagoditi u cilju potpune usklađenosti. Pored toga, test penetracije može potvrditi da su poslovni podaci sigurni. Ako to nije slučaj, bićete upozoreni i možete preduzeti korektivne mere.

Prilikom planiranja bezbednosnih budžeta, testiranje penetracije će ukazati na oblasti koje je potrebno poboljšati. Temeljnim testiranjem i dokumentacijom, moguće je definisati dosledan bezbednosni budžet koji će odgovarati potrebama.

Testovi penetracije će pružiti novu perspektivu na sistem, što uključuje ispravljanje grešaka i poboljšanje celokupnog dizajna i arhitekture sistema.

Pored toga, testovi penetracije mogu povećati lojalnost kupaca i poverenje u brend. Prikazivanjem pozitivnih rezultata testova ili ažuriranjem o rešenim problemima, možete profesionalno predstaviti organizaciju/proizvod i poboljšati odnose sa klijentima.

Kada su kupci sigurni u sigurnost usluga, oni će preporučiti proizvode i prirodno razvijati poslovanje.

Zašto je test penetracije ključan pre lansiranja SaaS ili e-commerce platforme?

SaaS i e-commerce platforme su jedinstvene u poređenju sa drugim vrstama softvera. One su dinamične i prilagođavaju se stalno rastućim potrebama kupaca. Pored skladištenja velikih količina podataka i njihovog prenosa, ove platforme su pod pritiskom inovacija i ponavljanja novih funkcionalnosti.

Stalni razvoj softvera stvara prostor za nove ranjivosti. Testiranje penetracije pomaže da se premosti jaz između inovacije i sigurnosti. Sa rastućim brojem sajber napada, neophodan je proaktivan pristup zaštiti softvera.

Sve SaaS i e-commerce platforme moraju da potvrde da su njihove aplikacije i digitalni proizvodi izgrađeni na sigurnim infrastrukturnim slojevima, u skladu sa najboljim praksama. Razumevanje sigurnosti digitalnih proizvoda eliminiše šanse za kršenje podataka.

Testiranje penetracije kombinuje upotrebu ljudske i mašinske inteligencije, što omogućava IT timovima da razviju detaljne strategije za jačanje bezbednosti softvera.

Testovi penetracije mogu dovesti do prilagođavanja softvera. Razumevanjem prirode ranjivosti u SaaS ili e-commerce platformi, može se modifikovati razvojni pristup i izbeći njihovo ponovno uvođenje u budućnosti. Ovo je korisno kada se razvija više SaaS rešenja koristeći iste tehnologije i procese.

Sada ste upoznati sa testiranjem penetracije i njegovim značajem u softverskoj industriji. Za odabir pravih rešenja, predstavljamo neke od poznatih i najefikasnijih alata u ovoj oblasti.

Lista nije rangirana po redosledu, ali su ovi alati najbolji i uštedeće vam vreme prilikom pretrage.

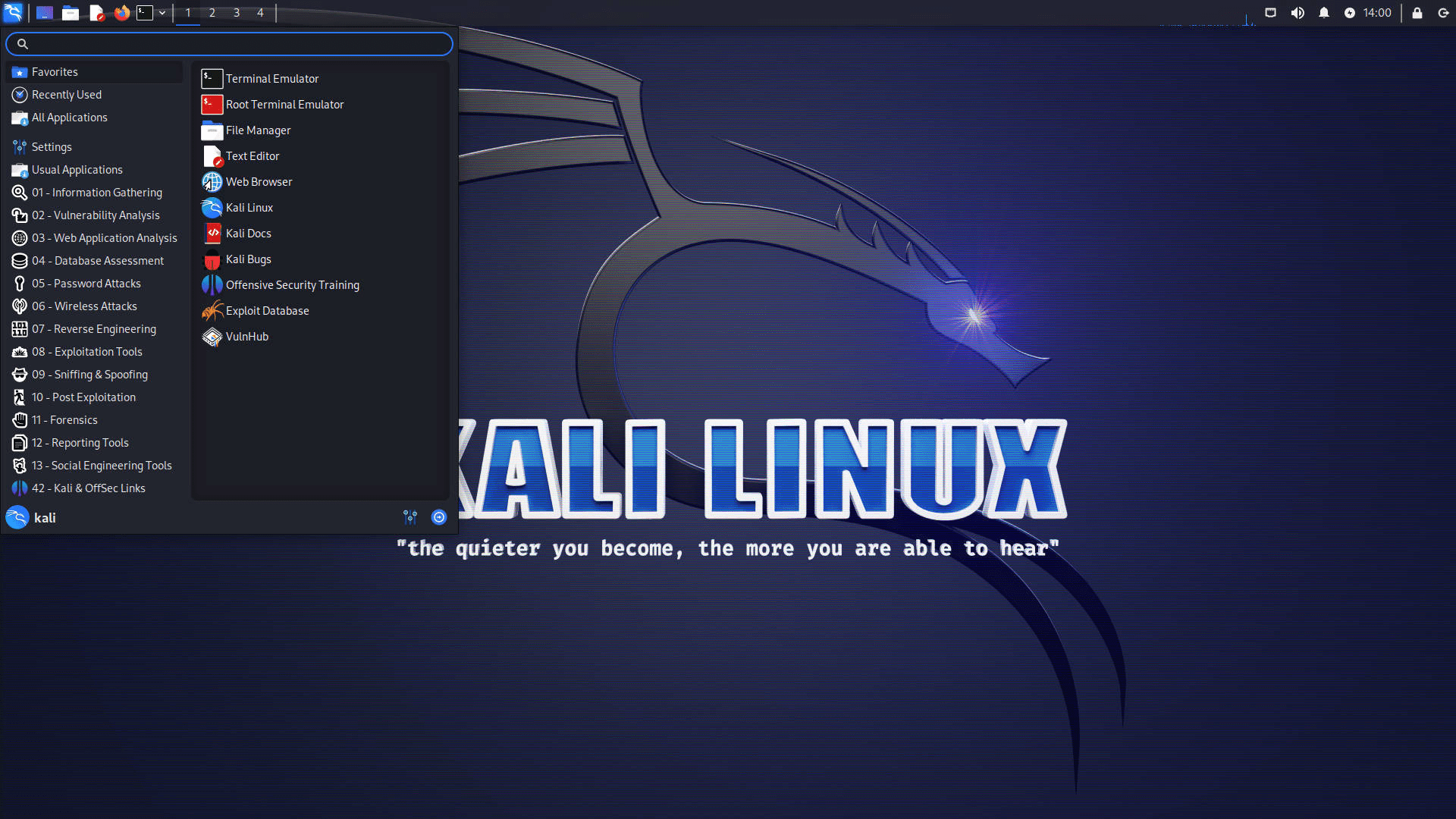

#1. Kali Linux

Kali Linux je platforma otvorenog koda, fokusirana na bezbednosne zadatke kao što su testiranje penetracije, obrnuti inženjering, kompjuterska forenzika i bezbednosna istraživanja.

Bez obzira da li se nalazite u cloud okruženju, kontejnerima, mobilnim uređajima ili Windowsovom podsistemu za Linux, Kali je uvek dostupan.

Omogućava vam da instalirate sve alate za testiranje penetracije, iako ćete ih morati ručno konfigurisati. Kali ima aktivnu zajednicu i detaljnu dokumentaciju koja je korisna i za početnike i za iskusne korisnike.

#2. Metasploit

Metasploit Framework je nastao saradnjom bezbednosnih entuzijasta, sa ciljem podizanja svesti o bezbednosti, popravljanju ranjivosti i upravljanju bezbednosnim procenama.

Proverite Metasploit-ov GitHub za najnovije smernice za početak, upotrebu za testiranje bezbednosti i doprinos projektu.

#3. Nmap

Sa Nmap (Network Mapper), možete istraživati mreže i revidirati njihovo bezbednosno stanje. Iako je dizajniran za brzo skeniranje velikih mreža, dobro radi i sa pojedinačnim hostovima.

Pored rešavanja bezbednosnih propusta, možete ga koristiti za obavljanje zadataka koji se ponavljaju, kao što su inventar mreže, nadgledanje radnog vremena hostova i zakazivanje/upravljanje nadogradnjom usluga.

Zaključak

Testiranje penetracije je ključno za unapređenje sigurnosti digitalnih proizvoda, otkrivanjem ranjivosti, prikazivanjem načina na koji se one mogu iskoristiti, pružanjem sažetka o potencijalnom uticaju na poslovanje i definisanjem taktičkih strategija za rešavanje problema.

Da biste osigurali najbolje rezultate testiranja penetracije, svaka faza mora biti pažljivo sprovedena, tretirajući svaku fazu sa jednakom važnošću. Započnite sa planiranjem ciljeva testa i prikupljanjem potrebnih informacija pre prelaska na skeniranje.

Nakon skeniranja i analize sistema, nastavite sa napadom i proverite koliko je vremena potrebno sistemu da detektuje upad. Proverite uticaj na sistem, dokumentujte ceo proces i osigurajte da ste razvili strategiju rešavanja problema. Nakon završetka testa, vratite sisteme i očistite ih. Testovi penetracije se moraju sprovoditi često kako biste bili u toku sa potencijalnim pretnjama.

Testovi penetracije otkrivaju ranjivosti, jačaju bezbednosni položaj, štede budžet planiranjem na osnovu prošlih iskustava i omogućavaju preoblikovanje budućeg dizajna sistema.

Iz perspektive kupaca, testovi penetracije povećavaju poverenje i grade lojalan odnos. Ljudi žele da posluju sa brendovima u koje imaju poverenja, posebno u digitalnom okruženju.

Za detaljniju analizu testiranja penetracije, pogledajte faze testiranja, gde detaljno razmatramo sve korake i objašnjavamo značaj svake faze.