Напади ескалације привилегија: Како их спречити

Напади ескалације привилегија представљају озбиљан безбедносни ризик. До њих долази када злонамерни актери искористе слабости у систему, попут лоше конфигурисаних поставки, софтверских грешака, слабих лозинки или других рањивости. Ове слабости им омогућавају да неовлашћено приступе заштићеним ресурсима.

У типичном сценарију, нападач прво добија приступ систему путем налога са ниским нивоом привилегија. Након пријављивања, пажљиво анализира систем у потрази за другим рањивостима које може да искористи за даљи продор. Користећи стечене привилегије, нападач се представља као легитимни корисник и тако добија приступ циљним ресурсима, омогућавајући му да неопажено извршава различите злонамерне радње.

Напади ескалације привилегија се деле на вертикалне и хоризонталне.

Код вертикалне ескалације, нападач добија приступ налогу и затим извршава задатке користећи идентитет тог налога. Хоризонтална ескалација подразумева да нападач прво добије приступ једном или више налога са ограниченим привилегијама, а затим компромитује систем како би стекао више дозвола и преузео административне улоге.

Стечене дозволе омогућавају нападачима да извршавају административне задатке, инсталирају малвер, краду податке или на друге начине угрожавају системе, стварајући „задња врата” за будуће нападе. На пример, могу пореметити рад система, изменити безбедносна подешавања или компромитовати системе тако да их учине подложним будућим нападима.

У суштини, напади ескалације привилегија експлоатишу системске и процесне рањивости у мрежама, сервисима и апликацијама. Зато је превенција могућа путем комбинације добрих безбедносних пракси и коришћењем одговарајућих алата. Организације би требало да имплементирају решења која могу да скенирају, открију и спрече широк спектар потенцијалних безбедносних пропуста.

Најбоље праксе за спречавање ескалације привилегија

Организације морају да заштите све своје кључне системе и податке, укључујући и оне области које могу деловати неатрактивно нападачима. Једном када нападач прође прву баријеру, може тражити рањивости како би добио додатне привилегије. Заштита од спољних претњи је важна, али је такође кључно предузети мере за спречавање унутрашњих напада.

Иако се специфичне мере могу разликовати у зависности од система, мрежа и других фактора, следе неке од техника које организације могу користити за заштиту своје инфраструктуре:

Заштита и скенирање мреже, система и апликација

Поред безбедносних решења у реалном времену, неопходно је редовно скенирати све компоненте ИТ инфраструктуре како би се идентификовале рањивости које би могле омогућити новим претњама да продру. У ту сврху, можете користити ефикасне скенере рањивости за проналажење незакрпљених и несигурних оперативних система и апликација, погрешних конфигурација, слабих лозинки и других недостатака које нападачи могу искористити.

Иако постоје различити скенери рањивости који могу да идентификују слабости у застарелом софтверу, није увек могуће или практично ажурирати или закрпити све системе, посебно када је реч о старијим компонентама или великим производним системима.

У тим случајевима, можете применити додатне безбедносне слојеве, као што су WAF (web application firewalls) заштитни зидови веб апликација, који могу да детектују и блокирају злонамерни саобраћај на нивоу мреже. WAF ће обично штитити основни систем чак и када није закрпљен или је застарео.

Правилно управљање налозима са привилегијама

Кључно је ефикасно управљати налозима са привилегијама, осигуравајући њихову сигурност, коришћење у складу са најбољим праксама и заштиту од потенцијалних претњи. Безбедносни тимови треба да имају детаљан инвентар свих налога, њихове намене и локације.

Остале мере укључују:

- Минимизирање броја привилегованих налога, праћење њихових активности и евидентирање

- Анализа сваког привилегованог налога ради идентификовања и решавања ризика, потенцијалних претњи, извора и намера нападача.

- Примена принципа најмањих привилегија.

- Спречавање администратора да деле налоге и акредитиве.

Праћење понашања корисника

Анализа понашања корисника може открити компромитоване идентитете. Нападачи циљају корисничке идентитете који омогућавају приступ организационим системима. Ако успеју да добију акредитиве, могу се пријавити на мрежу и остати неоткривени неко време.

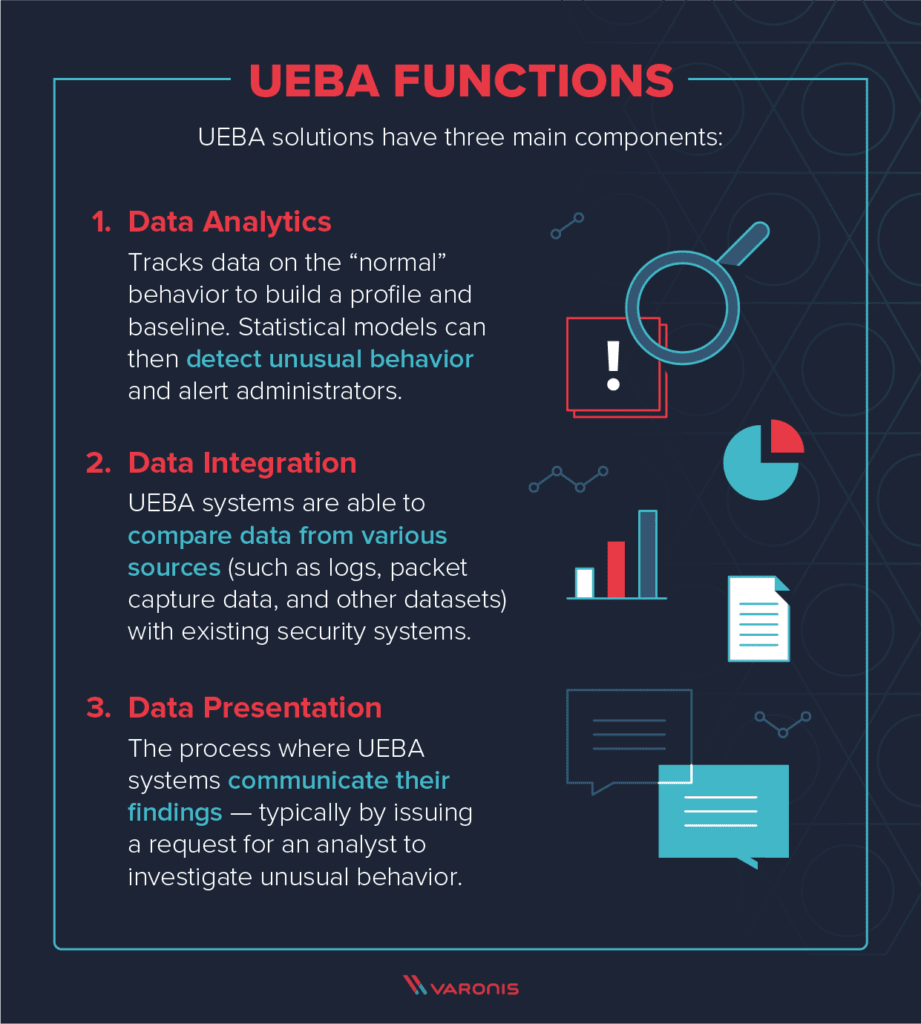

Ручно праћење понашања сваког корисника је практично немогуће, стога је најбољи приступ имплементација решења за аналитику понашања корисника и ентитета (UEBA). Овакав алат континуирано надгледа активност корисника током времена, креирајући базу легитимног понашања како би идентификовао необичне активности које могу указивати на компромис.

Профил корисника садржи информације о локацији, ресурсима, датотекама, сервисима, учесталости приступа, специфичним мрежама, броју хостова, процесима који се извршавају и другим релевантним подацима. Са овим информацијама, алат може да идентификује сумњиве радње које одступају од утврђене базе.

Јаке лозинке и политика њихове примене

Успоставите и примените јаке политике лозинки како би се осигурало да корисници имају јединствене и тешко пробијајуће лозинке. Поред тога, коришћење вишефакторске аутентификације додаје додатни слој сигурности и превазилази слабости које се могу појавити када је тешко ручно применити јаке смернице за лозинке.

Безбедносни тимови треба да користе алате који могу да скенирају системе, идентификују и обележе слабе лозинке или траже акцију. Ови алати осигуравају да корисници користе јаке лозинке у погледу дужине, сложености и усклађености са политикама компаније.

Организације могу да користе алате за управљање лозинкама како би помогле корисницима да генеришу и користе сложене лозинке које су у складу са захтевима за аутентификацију. Додатне мере попут вишефакторске аутентификације за откључавање менаџера лозинки додатно побољшавају сигурност. Типични менаџери лозинки предузећа укључују Keeper, Dashlane, 1Password.

Санитација уноса корисника и заштита база података

Нападачи могу да искористе рањива поља за унос корисника и базе података за убацивање злонамерног кода, добијање приступа и компромитовање система. Због тога је потребно користити најбоље праксе као што су јака аутентификација и ефикасни алати за заштиту база података и свих врста поља за унос података.

Добра пракса укључује шифровање свих података у транзиту и мировању, поред закрпљивања база података и санитације свих уноса корисника. Такође је важно датотеке поставити у режим само за читање, а приступ за писање доделити само оним групама и корисницима којима је то неопходно.

Едукација корисника

Корисници су често најслабија карика у безбедносном ланцу организације, зато је важно оснажити их и едуковати о томе како безбедно обављати своје задатке. У супротном, један кориснички клик може довести до компромитовања целе мреже или система. Ризици укључују отварање злонамерних линкова или прилога, посећивање угрожених веб локација и коришћење слабих лозинки.

Организација треба да има редовне програме подизања свести о безбедности и методологију за потврду ефикасности обуке.

Алати за превенцију напада ескалацијом привилегија

Превенција напада ескалације привилегија захтева комбинацију алата, укључујући:

Решења за анализу понашања корисника и ентитета (UEBA)

Exabeam

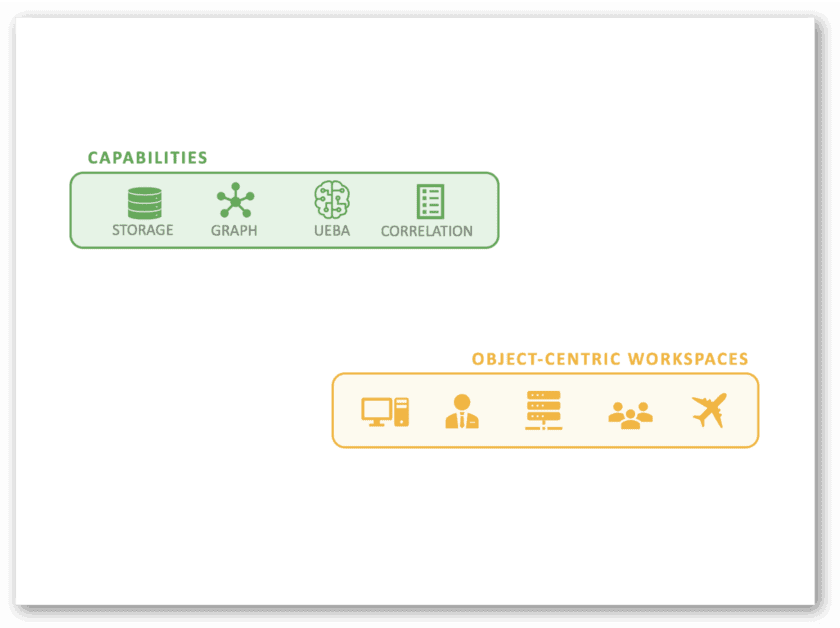

Exabeam платформа за управљање безбедношћу је аналитичко решење засновано на вештачкој интелигенцији које прати активности корисника и налога. Exabeam омогућава анализу евиденција из других ИТ система и безбедносних алата, идентификујући ризичне активности, претње и проблеме.

Карактеристике укључују:

- Евидентирање и пружање информација за истрагу инцидената, укључујући сесије када је одређени налог или корисник приступио сервису, серверу, апликацији или ресурсу први пут, пријаву са нове ВПН везе или из необичне земље.

- Скалабилно решење за примену у различитим окружењима (облак, локално).

- Креирање свеобухватног временског оквира који јасно показује путању нападача на основу нормалног и ненормалног понашања налога или корисника.

Cynet 360

Cynet 360 платформа је решење које пружа аналитику понашања, безбедност мреже и крајњих тачака. Омогућава креирање корисничких профила, укључујући њихове геолокације, улоге, радно време, обрасце приступа локалним и cloud ресурсима.

Платформа идентификује необичне активности као што су:

- Први приступ систему или ресурсима

- Необична локација за пријаву или коришћење нове ВПН везе

- Вишеструке истовремене везе са ресурсима у кратком временском периоду

- Приступ ресурсима ван радног времена

Алати за безбедност лозинки

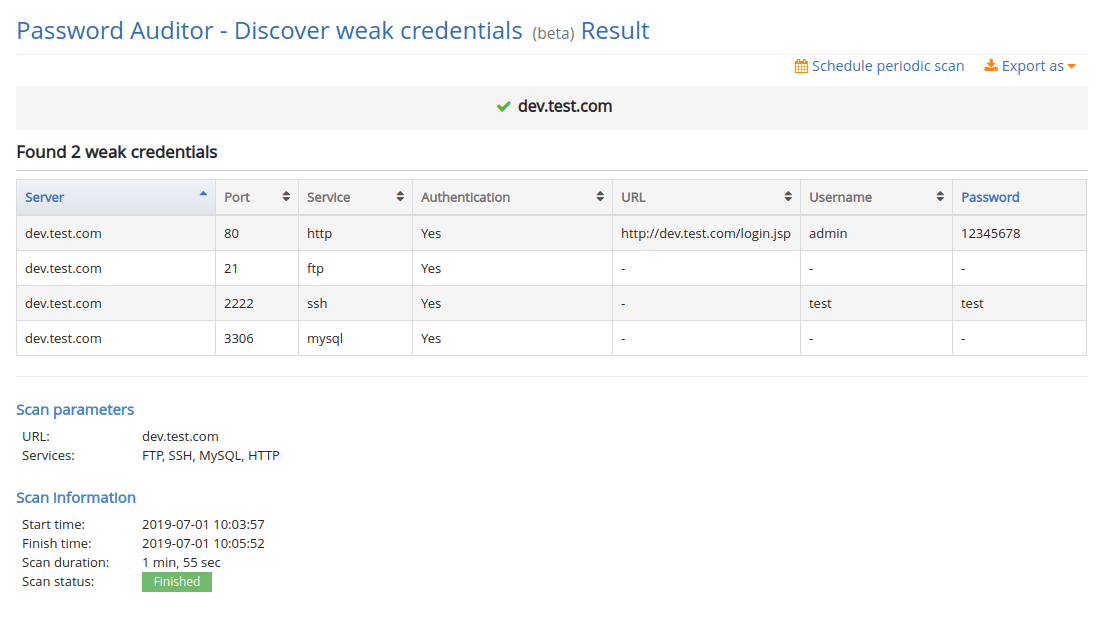

Password Auditor

Password Auditor алати скенирају имена домаћина и ИП адресе ради аутоматског идентификовања слабих акредитива за мрежне услуге и веб апликације, попут HTTP веб форми, MySQL, FTP, SSH, RDP, мрежних рутера и других који захтевају аутентификацију. Затим покушавају да се пријаве користећи слабе комбинације корисничког имена и лозинке, како би идентификовали налоге са слабим акредитивима.

Password Manager Pro

ManageEngine Password Manager Pro пружа свеобухватно решење за управљање, контролу, праћење и ревизију привилегованих налога током целог њиховог животног циклуса. Омогућава управљање привилегованим налозима, SSL сертификатима, даљинским приступом и привилегованим сесијама.

Карактеристике укључују:

- Аутоматизацију и спровођење редовних ресетова лозинки за критичне системе, укључујући сервере, мрежне компоненте, базе података и друге ресурсе.

- Чување и организацију свих привилегованих налога и лозинки у централизованом и безбедном трезору.

- Омогућавање организацијама да испуне захтеве безбедносних ревизија, као и усклађеност са регулаторним стандардима попут HIPAA, PCI, SOX.

- Омогућавање члановима тима да безбедно деле административне лозинке.

Скенери рањивости

Invicti

Invicti је скалабилан, аутоматизован скенер и решење за управљање рањивостима. Алат може скенирати сложене мреже и окружења и беспрекорно се интегрише са другим системима, укључујући CI/CD решења, SDLC и друге. Оптимизован је за скенирање и идентификацију рањивости у сложеним окружењима и апликацијама.

Поред тога, можете користити Invicti за тестирање веб сервера у потрази за безбедносним грешкама у конфигурацији које нападачи могу искористити. Генерално, алат идентификује SQL ињекције, даљинско укључивање датотека, Cross-Site Scripting (XSS) и друге OWASP Top 10 рањивости у веб апликацијама, веб сервисима, веб страницама и API-јима.

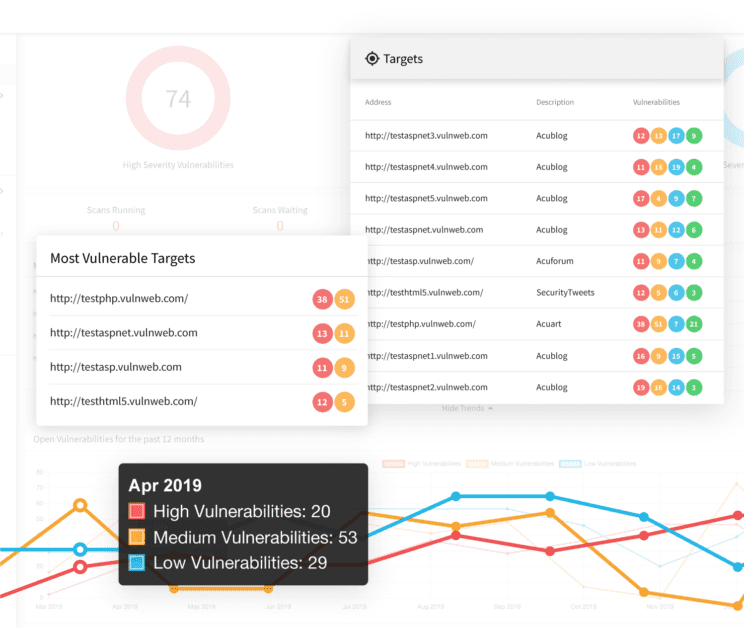

Acunetix

Acunetix је решење са уграђеним скенирањем рањивости, управљањем и једноставном интеграцијом са другим безбедносним алатима. Помаже у аутоматизацији задатака управљања рањивостима, попут скенирања и санације, чиме штеди ресурсе.

Карактеристике укључују:

- Интеграцију са другим алатима, укључујући Jenkins и trackere за праћење проблема попут GitHub, Jira, Mantis.

- Локалне опције и опције примене у cloud окружењу.

- Прилагодљивост захтевима корисника, као и подршку за више платформи.

- Брзу идентификацију и одговор на широк спектар безбедносних проблема, укључујући честе веб нападе, XSS, SQL инјекције, малвер, погрешне конфигурације, изложену имовину.

Софтверска решења за управљање привилегованим приступом (PAM)

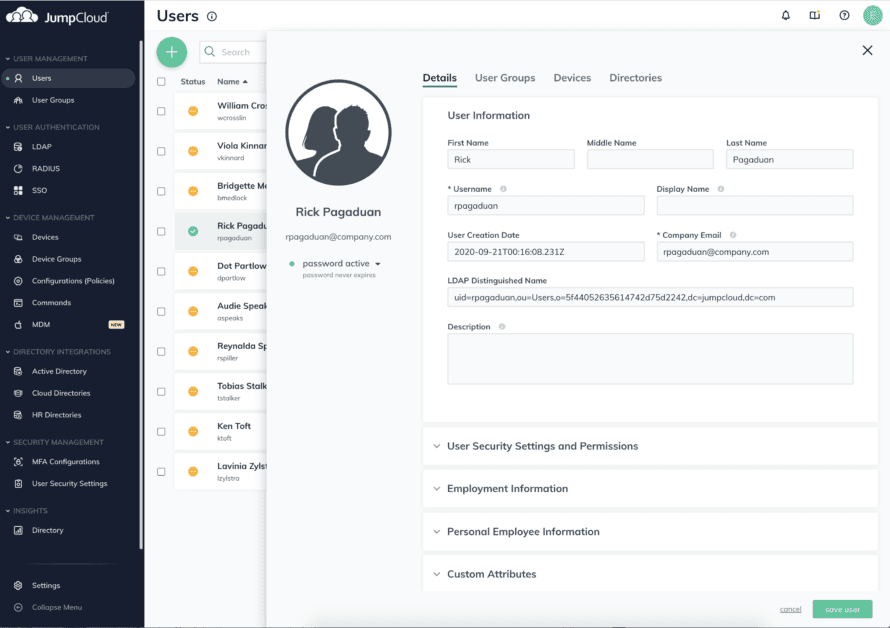

JumpCloud

JumpCloud је решење за управљање директоријумом као услугом (DaaS) које безбедно аутентификује и повезује кориснике са мрежама, системима, сервисима, апликацијама и датотекама. Једноставно речено, то је cloud услуга која управља корисницима, апликацијама и уређајима, аутентификује их и ауторизује.

Карактеристике укључују:

- Креирање сигурног и централизованог директоријума.

- Подршку за управљање приступом корисника на више платформи.

- Функције јединствене пријаве (SSO) које подржавају контролу приступа апликацијама путем LDAP, SCIM и SAML 2.0.

- Обезбеђивање сигурног приступа локалним серверима и серверима у облаку.

- Подршку за вишефакторску аутентификацију.

- Аутоматизовану администрацију безбедности и сродних функција, попут евидентирања догађаја, скриптовања, управљања API-јем, PowerShell.

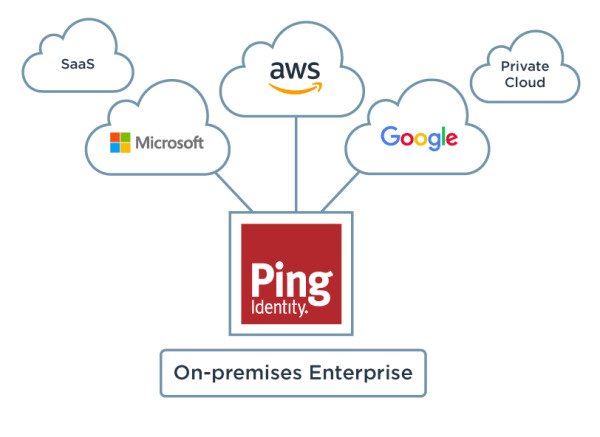

Ping Identity

Ping Identity је платформа која пружа вишефакторску аутентификацију, јединствену пријаву, директоријумске услуге и још много тога. Помаже организацијама да побољшају сигурност и корисничко искуство.

Карактеристике:

- Јединствена пријава која обезбеђује сигурну и поуздану аутентификацију и приступ услугама.

- Вишефакторска аутентификација која додаје додатне слојеве сигурности.

- Побољшано управљање подацима и способност поштовања прописа о приватности.

- Директоријумске услуге за безбедно управљање корисничким идентитетима и подацима.

- Флексибилне опције примене у cloud окружењу (Identity-as-a-Service (IDaaS), контејнерски софтвер).

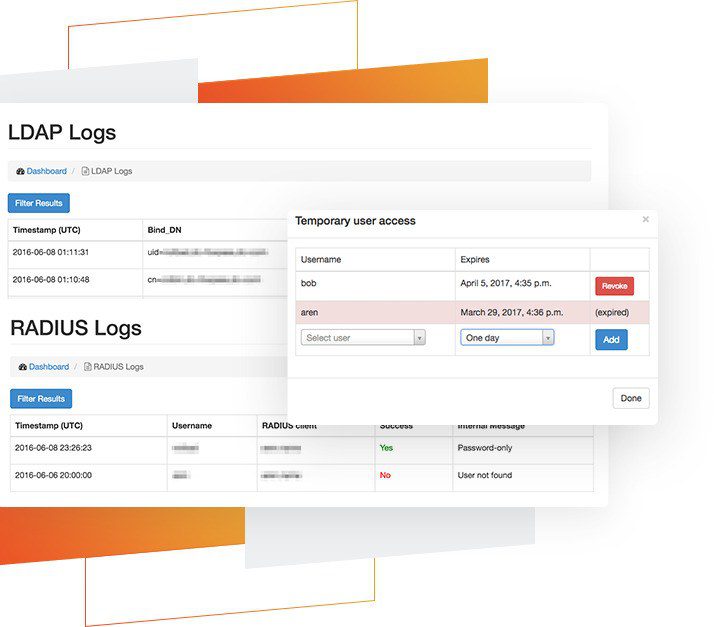

Foxpass

Foxpass је скалабилно решење за идентификацију и контролу приступа за локалну и cloud примену. Пружа управљање RADIUS, LDAP и SSH кључевима, осигуравајући да сваки корисник приступа само одређеним мрежама, серверима, VPN-овима и другим сервисима у дозвољено време.

Алат се може беспрекорно интегрисати са другим сервисима, укључујући Office 365 и Google Apps.

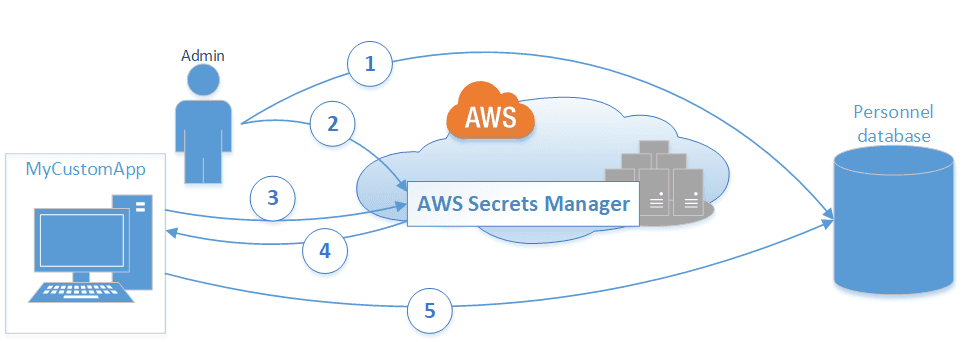

AWS Secrets Manager

AWS Secrets Manager обезбеђује поуздан начин за заштиту тајни потребних за приступ услугама, апликацијама и другим ресурсима. Омогућава управљање, ротацију и преузимање API кључева, акредитива базе података и других тајни.

Постоји више решења за тајно управљање која можете истражити.

Закључак

Напади ескалације привилегија експлоатишу системске и процесне рањивости у мрежама, сервисима и апликацијама. Зато је превенција могућа применом одговарајућих безбедносних алата и пракси.

Ефикасне мере укључују примену принципа најмањих привилегија, јаке лозинке, политике аутентификације, заштиту осетљивих података, смањење површине напада и обезбеђивање акредитива налога. Поред тога, неопходно је одржавати системе, софтвер и фирмвер ажурним, пратити понашање корисника и едуковати кориснике о безбедном раду са рачунарима.