Skeniranje portova predstavlja tehniku koja se koristi u računarskom umrežavanju radi otkrivanja aktivnih portova na ciljnom uređaju.

Možete to zamisliti kao kucanje na različita vrata kuće, kako biste videli koja su otvorena, a koja zaključana.

Portovi su virtualne tačke spajanja koje omogućavaju različitim vrstama mrežnih servisa i aplikacija da komuniciraju preko mreže.

To je način da stručnjaci za bezbednost ispitaju koja su „vrata“ (odnosno portovi) dostupna na mreži.

Svaki računar ima mnogobrojne portove, slično kapijama, pri čemu svaki port odgovara određenoj vrsti komunikacije.

Neki portovi su aktivni i spremni za interakciju sa drugim sistemima, dok su drugi zatvoreni i ne odgovaraju na zahteve.

Kada se vrši skeniranje portova, šalju se male poruke na te portove kako bi se proverilo da li će doći do povratnog odgovora.

Ukoliko se dobije odgovor, to znači da je port otvoren i da potencijalno postoji način za komunikaciju sa računarom ili mrežom putem tog porta.

Ova tehnika se može koristiti u legitimne svrhe (kao što je provera sigurnosti sopstvene mreže), ali i u zlonamerne svrhe (poput traženja ranjivosti za neovlašćeni pristup sistemu).

Značaj skeniranja portova

Skeniranje portova ima ključnu ulogu u računarskom umrežavanju iz nekoliko razloga. Neki od njih su:

Otkrivanje mreže

Skeniranje portova je esencijalni alat za mrežne administratore prilikom otkrivanja uređaja unutar njihove mreže, kao i servisa koje ti uređaji pokreću.

Pomaže u održavanju tačnog popisa uređaja i njihovih konfiguracija, što je od presudnog značaja za efikasno upravljanje mrežom.

Rešavanje mrežnih problema

Može pomoći u preciznom utvrđivanju uzroka problema sa mrežom, kao što su poteškoće sa povezivanjem. Analizom statusa određenih portova, administratori mogu identifikovati nepravilno konfigurisane servise ili firewall-ove koji mogu ometati protok saobraćaja.

Procena bezbednosti

Jedna od osnovnih primena skeniranja portova je procena sigurnosti mreže. Koristi se za identifikaciju potencijalnih slabosti na mrežnim uređajima.

Na primer, otvoren port sa zastarelim servisom može predstavljati ulaznu tačku za napadače.

Konfiguracija zaštitnog zida

Ova tehnika se koristi za testiranje i verifikaciju konfiguracija zaštitnog zida. Mrežni administratori mogu proveriti da li firewall-ovi pravilno filtriraju saobraćaj i štite mrežu, skeniranjem iz interne i eksterne perspektive.

Detekcija upada

IDS (sistemi za detekciju upada) i IPS (sistemi za prevenciju upada) često koriste tehnike skeniranja portova za identifikaciju zlonamerne aktivnosti. Ako IDS uoči neobičan broj pokušaja povezivanja na određene portove, može aktivirati upozorenje.

Mrežno mapiranje

Takođe, pomaže u kreiranju mrežnih mapa, koje su neophodne za razumevanje topologije mreže.

Praćenje servisa

Skeniranje portova se koristi i za nadzor rada servisa kako bi se osiguralo njihovo pravilno funkcionisanje. Automatsko skeniranje može redovno proveravati status kritičnih portova i aktivirati alarme ako se otkriju problemi.

Testiranje penetracije

Eticki hakeri najčešće koriste skeniranje portova kao deo testiranja penetracije kako bi procenili sigurnost mreže. To im pomaže u pronalaženju potencijalnih slabosti koje zlonamerni napadači mogu iskoristiti.

Kako funkcioniše skeniranje portova?

Sledi objašnjenje korak po korak kako funkcioniše skeniranje portova:

#1. Odabir cilja

Prvi korak je odabir ciljnog uređaja ili IP adrese koju želite skenirati. To može biti jedan uređaj ili cela mreža.

#2. Izbor alata za skeniranje

Skeniranje portova se obično izvodi pomoću specijalizovanih alata poznatih kao skeneri portova. Korisnik može konfigurirati proces skeniranja sa različitim parametrima skeniranja, ako je potrebno.

#3. Slanje probnih paketa

Skener portova započinje slanjem niza probnih paketa na cilj. Svaki od ovih paketa je usmeren ka određenom portu na ciljnom uređaju.

Ovi paketi služe za proveru statusa ciljnih portova i osmišljeni su tako da liče na stvarni mrežni saobraćaj.

#4. Analiza odgovora

Ciljni uređaj obrađuje dolazeće probne pakete i odgovara u skladu sa stanjem porta koji se ispituje. Postoje četiri tipična odgovora:

Otvoreno: Ciljni uređaj šalje pozitivan odgovor na probni paket ako je port otvoren i servis ga aktivno sluša. To označava da je port dostupan.

Zatvoreno: Ako se primi odgovor „port je zatvoren“, to znači da na ciljnom uređaju trenutno nije aktivan nijedan servis na tom portu.

Filtrirano: Ako je port filtriran, sonda ne dobija nikakav odgovor. Do toga može doći zbog zaštitnog zida ili drugih sigurnosnih mera koje blokiraju sondu.

Nefiltrirano: U nekim situacijama sonda možda neće dobiti odgovor, pa nije jasno da li je port otvoren ili zatvoren.

#5. Zapisivanje rezultata

Skener portova evidentira odgovore dobijene od ciljnog uređaja za svaki ispitani port. On prati koji su portovi otvoreni, zatvoreni i filtrirani.

#6. Generisanje izveštaja

Nakon skeniranja svakog od navedenih portova, alat prikuplja rezultate u izveštaj. Izveštaj pruža sveobuhvatne informacije o otvorenim portovima i uslugama koje su sa njima povezane, što se može koristiti za dalju analizu.

#7. Tumačenje rezultata

Poslednji korak je analiza rezultata skeniranja portova kako bi se procenila sigurnosna pozicija ciljnog uređaja. To može pomoći u identifikaciji potencijalnih ranjivosti i pogrešnih konfiguracija koje zahtevaju pažnju.

Vrste skeniranja portova

Sledi pregled nekih uobičajenih tehnika skeniranja portova.

#1. TCP Connect Scan

To je najosnovniji oblik skeniranja portova. On pokušava da uspostavi potpunu TCP vezu sa svakim portom kako bi utvrdio da li je otvoren ili zatvoren.

Port se smatra otvorenim ako je veza uspešno uspostavljena. Ovo skeniranje je relativno uočljivo i lako ga je detektovati.

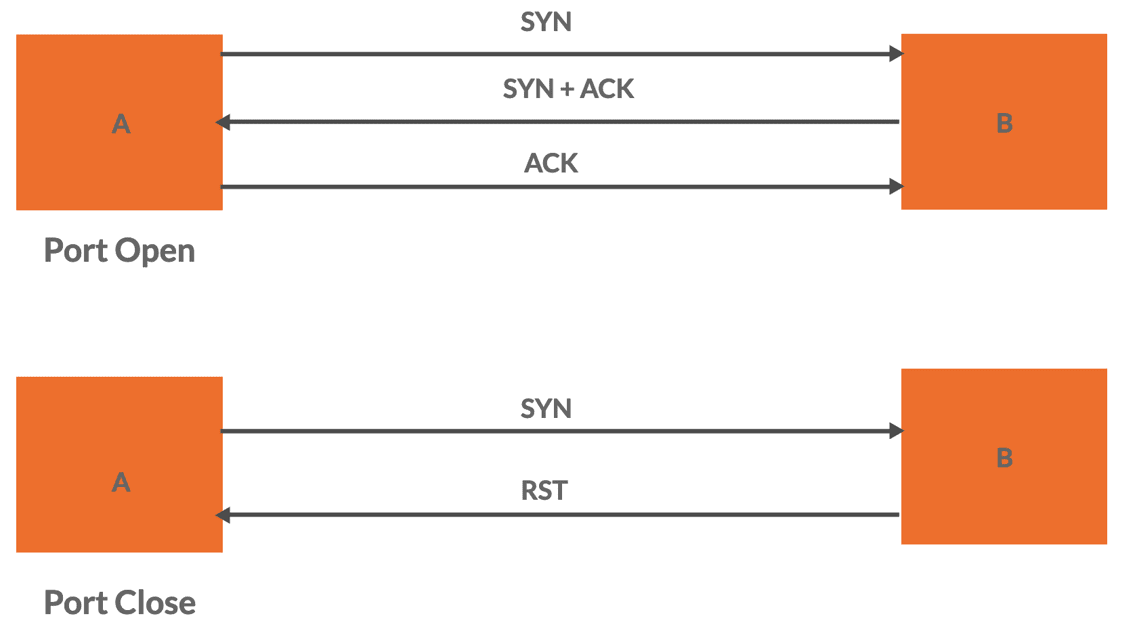

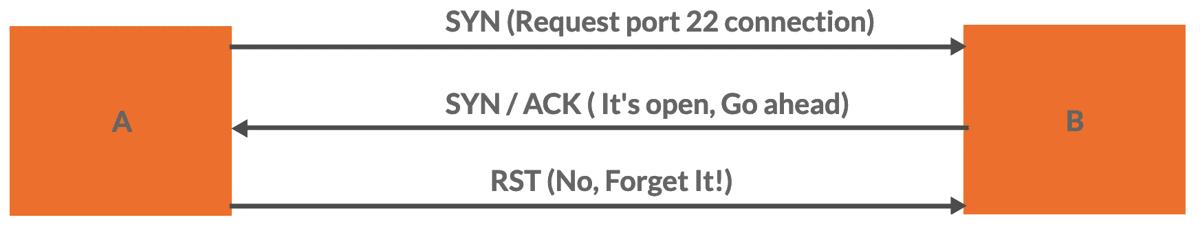

#2. TCP SYN skeniranje (poluotvoreno skeniranje)

U ovoj metodi, skener šalje TCP SYN paket na ciljni port. Ukoliko je port otvoren, vraća se SYN-ACK poruka.

Skener zatim šalje RST (reset) poruku da prekine vezu, umesto da dovrši trosmerno rukovanje.

U poređenju sa skeniranjem punog povezivanja, ovaj pristup je manje uočljiv.

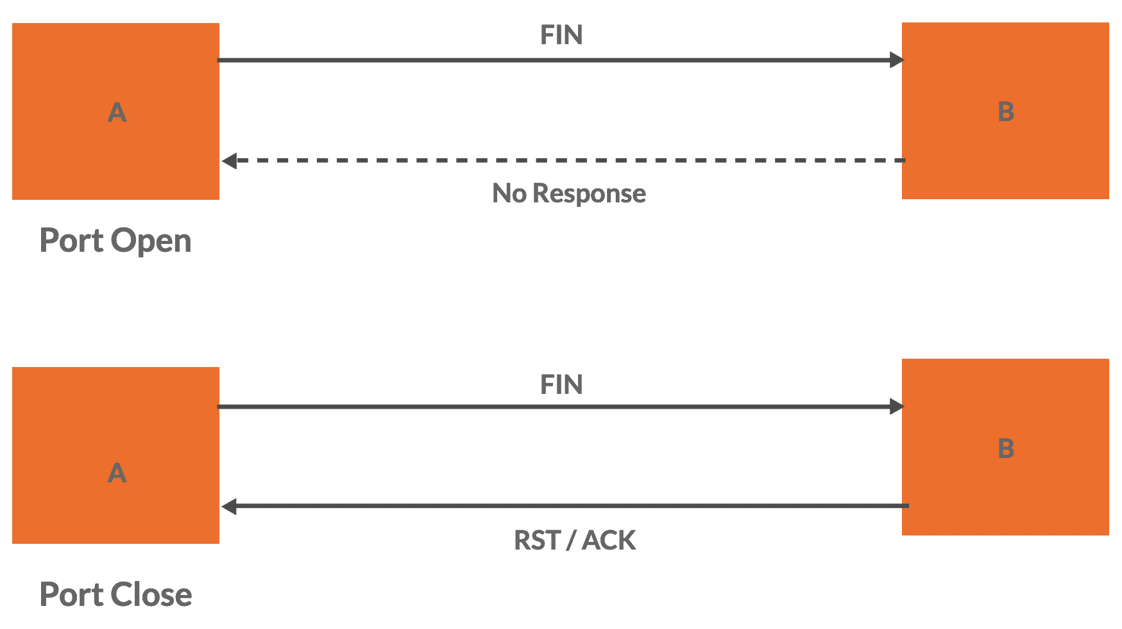

#3. TCP FIN skeniranje

Skener šalje TCP FIN paket na ciljni port.

Ako je port zatvoren, on odgovara RST paketom. Ako je port otvoren, FIN paket se obično ignoriše. Ovo skeniranje može biti efikasno u nekim situacijama, ali možda neće raditi protiv svih sistema.

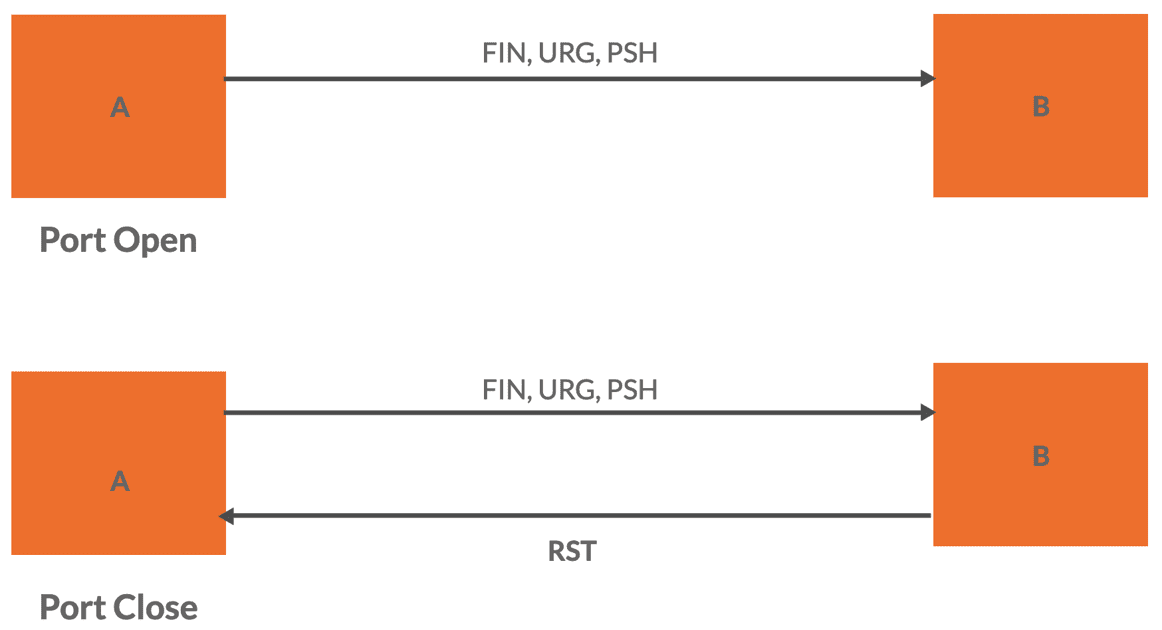

#4. TCP XMAS Tree skeniranje

Šalje TCP paket sa postavljenim FIN, URG i PSH zastavicama, slično FIN skeniranju.

Ako je port zatvoren, trebalo bi da odgovori sa RST paketom. Ako je port otvoren, paket se ignoriše.

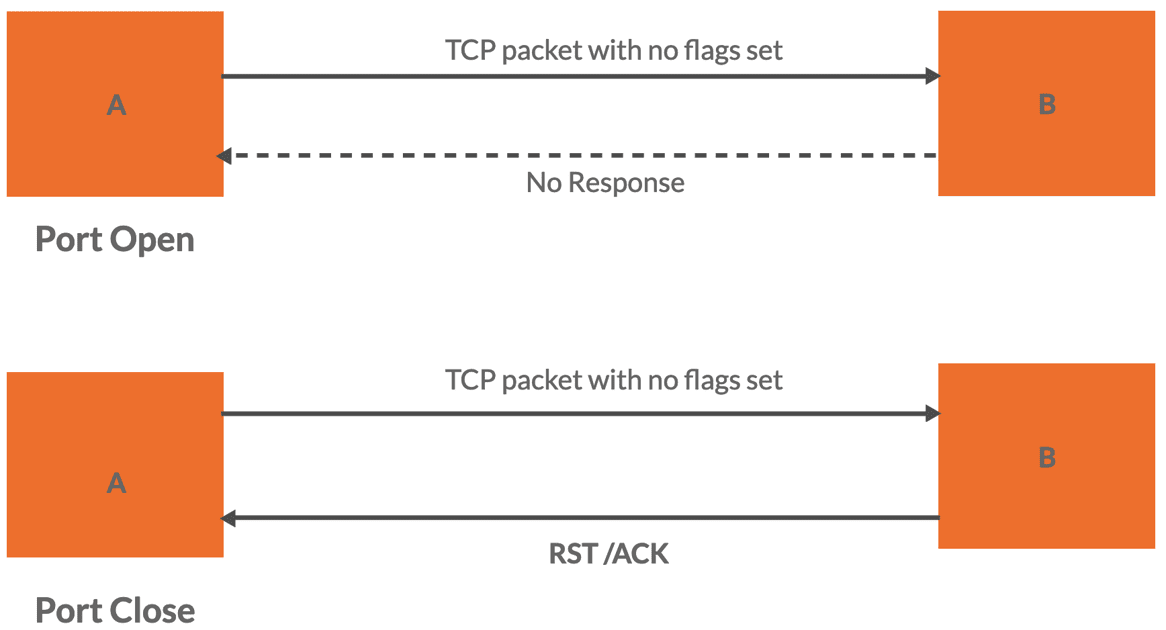

#5. TCP Null Scan

Skener šalje TCP paket bez postavljenih zastavica tokom nultog skeniranja.

Otvoreni portovi ignorišu poslate podatke, dok zatvoreni portovi često odgovaraju sa RST odgovorom.

Slično XMAS Tree skeniranju, ovaj pristup je prikriveniji, ali nije uvek uspešan.

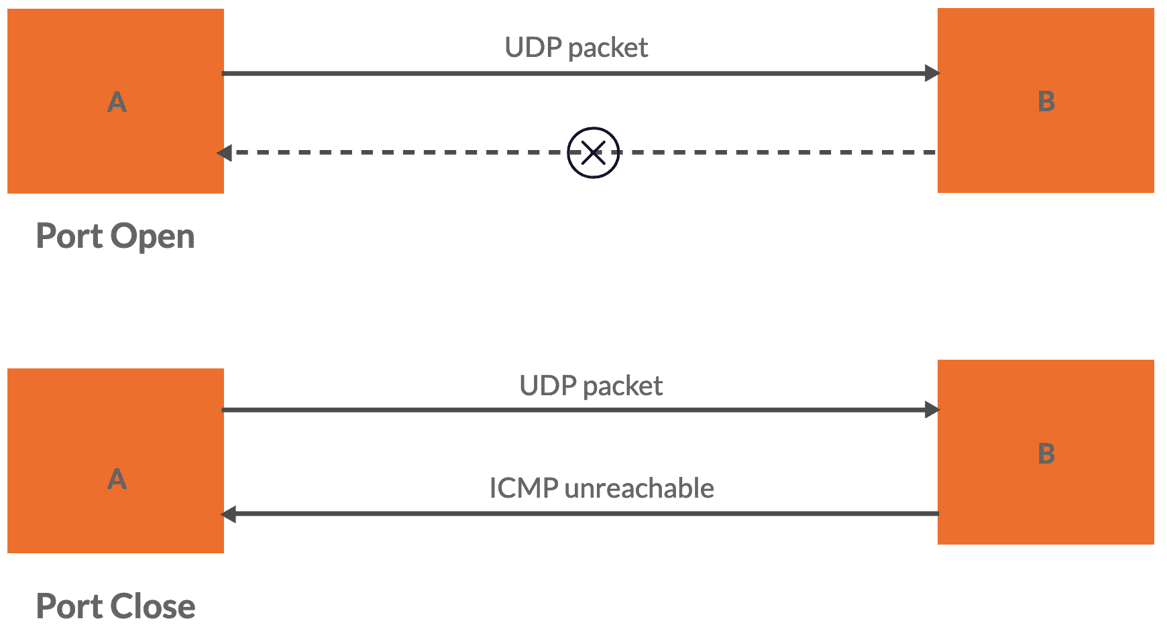

#6. UDP skeniranje

Skeniranje UDP portova je teže jer je UDP protokol bez uspostavljene veze.

Skener šalje UDP paket na ciljni port i čeka odgovor.

Ako je port zatvoren, može se vratiti ICMP poruka Port Unreachable. Ako je port otvoren, moguć je odgovor na nivou aplikacije.

Zbog nedostatka protokola orijentisanog na vezu, UDP skeniranje može biti sporije.

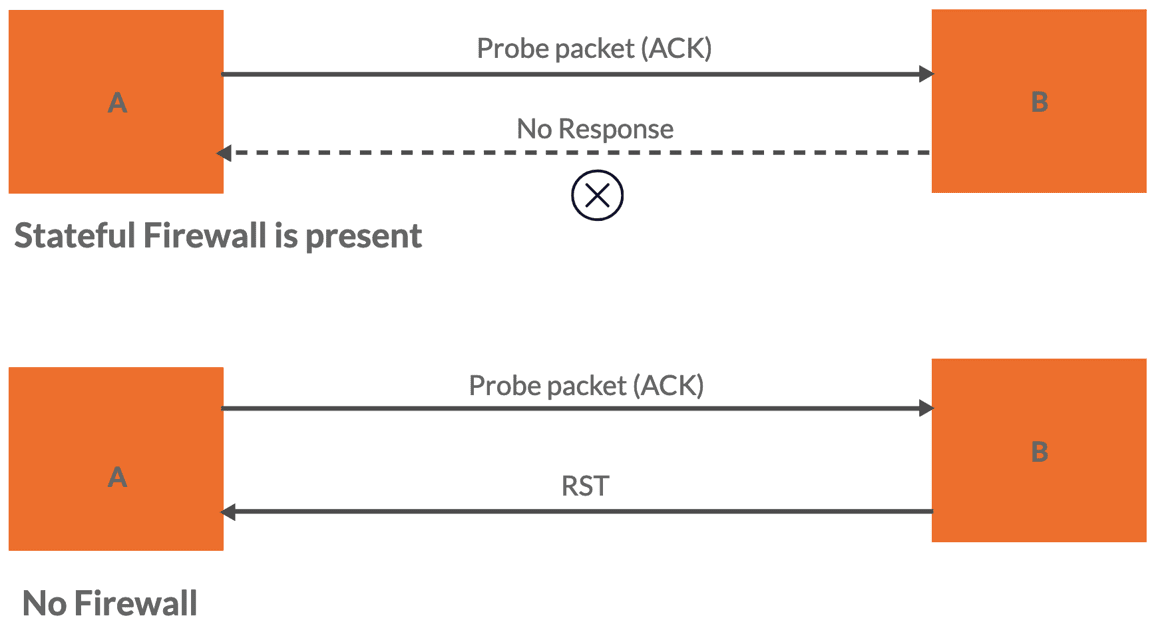

#7. ACK skeniranje

Tokom ovog skeniranja, ACK (potvrda) paket se šalje na ciljni port. Odgovor zavisi od toga da li je port filtriran ili nefiltriran.

Ako je port filtriran, može odgovoriti sa RST paketom ili uopšte ne odgovoriti. Ako nije filtriran, može ignorisati paket. Ovo skeniranje je korisno za identifikaciju zaštićenih firewall-ova.

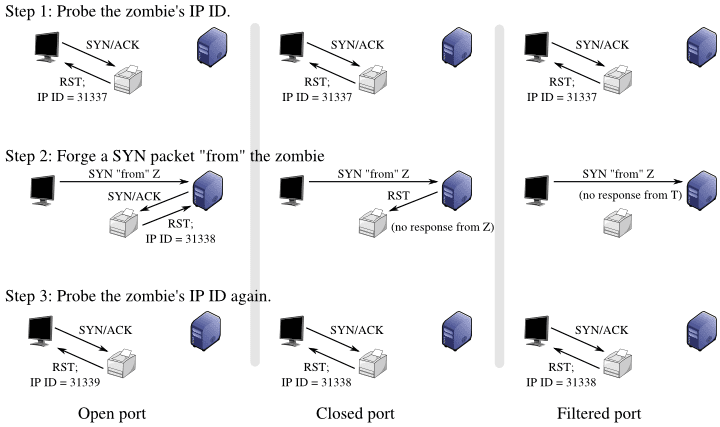

#8. Skeniranje u stanju mirovanja (Zombi skeniranje)

Ovo skeniranje je napredna metoda koja koristi „zombi“ host – nesvesnog posrednika za sprovođenje skeniranja.

Skeniranje može utvrditi status ciljnog porta pažljivom analizom IPID (identifikaciono polje) sekvenci u odgovorima zombi hosta.

Skeniranje u stanju mirovanja je veoma prikriveno, ali je složeno za izvođenje.

Izvor slike – bamsoftware

Izvor slike – bamsoftware

Važna napomena: Neovlašćeno skeniranje portova se može smatrati upadom. Uvek se uverite da imate sve potrebne dozvole i zakonsku saglasnost pre obavljanja skeniranja portova.

Najbolji skeneri portova

Alati za skeniranje portova automatizuju i pojednostavljuju brojne ručne zadatke u vezi sa izviđanjem mreže.

#1. Nmap (Network Mapper)

Jedan od najmoćnijih alata otvorenog koda za mrežno skeniranje na tržištu je trenutno Nmap.

Dolazi sa mehanizmom za skriptovanje koji omogućava korisnicima da pišu i pokreću prilagođene skripte za obavljanje različitih zadataka tokom procesa skeniranja.

Ove skripte se mogu koristiti sa spoljnim bazama podataka za detekciju ranjivosti, prikupljanje informacija i još mnogo toga.

Nmap takođe može pružiti podatke o vrsti zaštitnog zida/pravila za filtriranje paketa koji se koriste na mreži analizom načina na koji se paketi filtriraju ili odbacuju.

Evo detaljnog članka o tome kako koristiti Nmap za skeniranje ranjivosti. Slobodno posetite ovu stranicu.

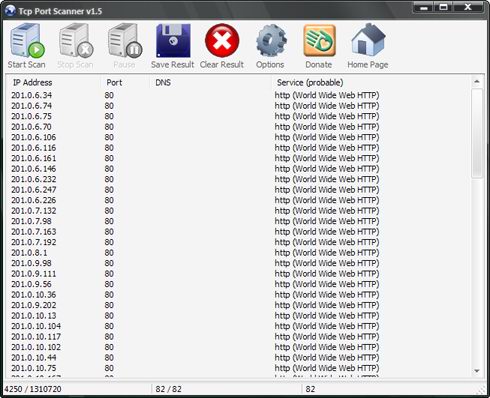

#2. TCP Port Scanner

TCP Port Scanner je besplatan i jednostavan mrežni alat namenjen analizi statusa TCP/IP portova na ciljnom uređaju.

Jedna od odličnih karakteristika TCP port skenera je njegova brzina. Može skenirati mreže brzinom do 10.000 portova u sekundi.

Najčešće koristi SYN metodu skeniranja, koja šalje TCP SYN paket na ciljni port i analizira odgovor.

Korisnici takođe mogu sačuvati rezultate svojih skeniranja u tekstualnoj datoteci.

#3. Netcat

Netcat je snažan mrežni alat koji se koristi za čitanje i pisanje podataka preko mrežnih veza koristeći TCP/IP protokol, i obično se koristi za rešavanje problema u mreži.

Može uspostaviti kako odlazne, tako i dolazne mrežne veze koristeći TCP ili UDP protokole.

Podržava i tuneliranje, što omogućava kreiranje specijalizovanih veza, kao što je pretvaranje UDP u TCP, te nudi fleksibilnost u konfigurisanju mrežnih parametara, kao što su interfejsi i portovi za slušanje.

Netcat nudi napredne opcije korišćenja kao što je režim slanja u baferu, koji šalje podatke u određenim vremenskim intervalima, kao i hexdump, koji prikazuje prenete i primljene podatke u heksadecimalnom formatu.

Uključuje i opcioni parser telnet kodova RFC854, kao i responder, koji može biti od pomoći za emuliranje telnet sesija.

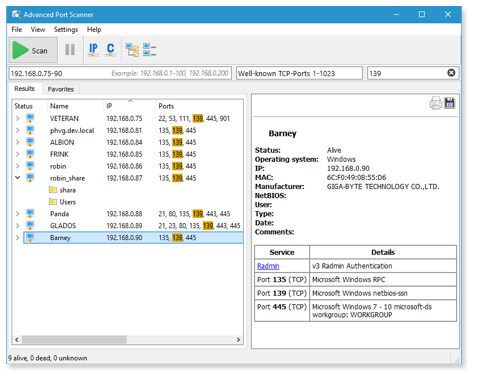

#4. Advanced Port Scanner

Advanced Port Scanner je još jedan moćan mrežni alat koji može brzo proveriti koji su uređaji povezani na mrežu i koji od njih imaju otvorene portove.

Može lako da otkrije koje vrste programa ili softvera se pokreću na tim otvorenim portovima, a takođe pomaže i u lakom pristupu resursima koji se nalaze iza tih otvorenih portova.

Na primer, može vam pomoći da otvorite veb stranice (HTTP/HTTPS), preuzmete datoteke (FTP) ili pristupite deljenim folderima na drugim računarima.

Čak vam omogućava i da kontrolišete druge računare sa udaljene lokacije (daljinsko upravljanje).

Možete to zamisliti kao da upravljate računarom na drugoj lokaciji, gotovo kao da sedite ispred njega. Ovo može biti korisno za zadatke kao što su rešavanje problema ili upravljanje sa više računara.

Kako sajber napadači koriste skeniranje portova?

Napadači koriste skeniranje portova kao tehniku izviđanja za prikupljanje informacija o potencijalnim ciljevima i ranjivostima. Sledi način na koji ga koriste:

Identifikovanje ranjivih servisa

Napadači skeniraju opseg IP adresa ili specifične ciljeve kako bi otkrili otvorene portove i servise.

Mogu da ciljaju poznate portove povezane sa uobičajenim servisima (npr. port 80 za HTTP) kako bi otkrili potencijalne ranjivosti na veb serverima ili drugim servisima.

Mapiranje mreže

Skeniranje portova pomaže napadačima da mapiraju izgled mreže, identifikujući uređaje i njihove uloge. Ove informacije pomažu u planiranju daljih napada.

Prikupljanje informacija o sistemu

Napadači analiziraju odgovore koje dobijaju sa otvorenih portova kako bi identifikovali konkretni softver i njegovu verziju koja radi na cilju. To im omogućava da osmisle vektore napada za poznate ranjivosti u tom softveru.

Zaobilaženje zaštitnog zida

Napadači mogu izvršiti skeniranje portova kako bi pronašli otvorene portove koji zaobilaze pravila zaštitnog zida, što im potencijalno omogućava neovlašćeni pristup mreži/uređaju.

Odbrana od skeniranja portova

Razmotrite sledeće mere za odbranu od skeniranja portova i zaštitu svoje mreže.

Zaštitni zidovi

Implementirajte pouzdana pravila za zaštitni zid, kako biste ograničili dolazni i odlazni saobraćaj. Otvarajte samo neophodne portove za esencijalne servise i redovno pregledajte i ažurirajte konfiguracije zaštitnog zida.

IDS i IPS sistem

Implementirajte rešenja za detekciju i prevenciju upada kako biste pratili mrežni saobraćaj u potrazi za sumnjivim aktivnostima, uključujući pokušaje skeniranja portova, i preduzimali mere za blokiranje ili upozoravanje na takve aktivnosti.

Sigurnost portova

Redovno skenirajte svoju mrežu u potrazi za otvorenim portovima i servisima. Zatvorite sve portove koji se ne koriste kako biste smanjili površinu za potencijalne napade.

Mrežni nadzor

Kontinuirano pratite mrežni saobraćaj u potrazi za neobičnim ili ponavljajućim pokušajima povezivanja koji mogu ukazivati na napad skeniranjem portova.

Ograničavanje brzine

Implementirajte pravila za ograničavanje brzine u zaštitnim zidovima/ruterima kako biste ograničili broj pokušaja povezivanja sa jedne IP adrese, što napadačima otežava opsežna skeniranja.

Honey potovi

Postavite honey potove ili sisteme mamce kako biste skrenuli pažnju napadača i prikupili informacije o njihovim taktikama, bez izlaganja riziku stvarne mreže.

Redovna ažuriranja

Održavajte sav softver ažurnim sa sigurnosnim zakrpama kako biste smanjili verovatnoću ranjivosti koje napadači mogu iskoristiti.

Skeniranje portova u odnosu na skeniranje mreže

Sledi jasno poređenje između skeniranja portova i skeniranja mreže:

Skeniranje portova

Fokus: Prepoznavanje otvorenih portova i servisa na određenom uređaju ili IP adresi.

Cilj: Pronalaženje ulaznih tačaka za komunikaciju ili potencijalnih ranjivosti na jednoj meti.

Metod: Slanje paketa podataka pojedinačnim portovima kako bi se utvrdio njihov status (otvoren, zatvoren, filtriran).

Obim: Ograničen na jedan uređaj ili IP adresu.

Slučajevi upotrebe: Sigurnost mreže, rešavanje problema, otkrivanje servisa i testiranje penetracije.

Mrežno skeniranje

Fokus: Mapiranje i otkrivanje uređaja, podmreža i topologije mreže u celoj mreži.

Cilj: Kreiranje popisa mrežne imovine, uključujući uređaje i njihove karakteristike.

Metod: Skeniranje više IP adresa i uređaja kako bi se identifikovalo njihovo prisustvo/atributi.

Obim: Pokriva celu mrežu, uključujući više uređaja, podmreža i mrežnih segmenata.

Slučajevi upotrebe: Upravljanje mrežom, procena bezbednosti, upravljanje zalihama i procena ranjivosti.

Skeniranje portova se odnosi na identifikaciju otvorenih portova i servisa na određenom uređaju, dok mrežno skeniranje uključuje otkrivanje i mapiranje mrežnih rasporeda u široj mrežnoj infrastrukturi. Obe tehnike služe različitim svrhama u administraciji mreže.

Zaključak✍

Skeniranje portova je vredan alat u održavanju zdravlja i sigurnosti računarskih mreža.

Nadam se da vam je ovaj članak bio koristan u učenju o skeniranju portova i njegovom značaju.

Možda će vas zanimati da saznate o najboljem softveru za kontrolu pristupa mreži, za sprovođenje procene sigurnosti.