БитЛоцкер, технологија шифровања уграђена у Виндовс, у последње време је доживела неке хитове. Недавна експлоатација је показала уклањање ТПМ чипа рачунара да би се извукли његови кључеви за шифровање, а многи чврсти дискови разбијају БитЛоцкер. Ево водича за избегавање БитЛоцкер-ових замки.

Имајте на уму да сви ови напади захтевају физички приступ вашем рачунару. То је цела поента шифровања — да спречите лопова који је украо ваш лаптоп или некога да добије приступ вашем десктоп рачунару да прегледа ваше датотеке без ваше дозволе.

Преглед садржаја

Стандардни БитЛоцкер није доступан на Виндовс Хоме

Док се скоро сви модерни оперативни системи за потрошаче подразумевано испоручују са шифровањем, Виндовс 10 још увек не обезбеђује шифровање на свим рачунарима. Мац, Цхромебоок, иПад, иПхоне, па чак и Линук дистрибуције нуде шифровање свим својим корисницима. Али Мицрософт још увек не повезује БитЛоцкер са Виндовс 10 Хоме.

Неки рачунари могу имати сличну технологију шифровања, коју је Мицрософт првобитно назвао „шифровање уређаја“, а сада понекад назива „шифровање уређаја БитЛоцкер“. То ћемо покрити у следећем одељку. Међутим, ова технологија шифровања уређаја је ограниченија од пуног БитЛоцкер-а.

Како нападач може ово да искористи: Нема потребе за експлоатацијом! Ако ваш Виндовс кућни рачунар једноставно није шифрован, нападач може да уклони чврсти диск или да покрене други оперативни систем на вашем рачунару да би приступио вашим датотекама.

Решење: платите 99 долара за надоградњу на Виндовс 10 Профессионал и омогућите БитЛоцкер. Такође можете размислити о испробавању другог решења за шифровање као што је ВераЦрипт, наследник ТруеЦрипт-а, који је бесплатан.

БитЛоцкер понекад отпрема ваш кључ у Мицрософт

Многи савремени рачунари са оперативним системом Виндовс 10 долазе са врстом шифровања под називом „шифровање уређаја“. Ако ваш рачунар ово подржава, биће аутоматски шифрован након што се пријавите на рачунар помоћу Мицрософт налога (или налога домена на корпоративној мрежи). Кључ за опоравак се затим аутоматски отпрема на Мицрософтове сервере (или сервере ваше организације на домену).

Ово вас штити од губитка датотека — чак и ако заборавите лозинку за Мицрософт налог и не можете да се пријавите, можете да користите процес опоравка налога и поново добијете приступ кључу за шифровање.

Како нападач може ово да искористи: Ово је боље него без шифровања. Међутим, то значи да би Мицрософт могао бити приморан да открије ваш кључ за шифровање влади уз налог. Или, што је још горе, нападач би теоретски могао да злоупотреби процес опоравка Мицрософт налога да би добио приступ вашем налогу и приступио кључу за шифровање. Ако је нападач имао физички приступ вашем рачунару или његовом чврстом диску, тада би могао да користи тај кључ за опоравак да дешифрује ваше датотеке — без потребе за вашом шифром.

Решење: платите 99 долара за надоградњу на Виндовс 10 Профессионал, омогућите БитЛоцкер преко контролне табле и изаберите да не отпремате кључ за опоравак на Мицрософтове сервере када се то од вас затражи.

Многи ССД дискови разбијају БитЛоцкер шифровање

Неки ССД уређаји оглашавају подршку за „хардверско шифровање“. Ако користите такву диск јединицу у свом систему и омогућите БитЛоцкер, Виндовс ће веровати вашем диску да обави посао и неће изводити своје уобичајене технике шифровања. На крају крајева, ако диск може да ради хардверски, то би требало да буде брже.

Постоји само један проблем: истраживачи су открили да многи ССД-ови ово не имплементирају како треба. На пример, Цруциал МКС300 подразумевано штити ваш кључ за шифровање празном лозинком. Виндовс може рећи да је БитЛоцкер омогућен, али можда заправо не ради много у позадини. То је застрашујуће: БитЛоцкер не би требало да тихо верује ССД-овима да обаве посао. Ово је новија функција, тако да овај проблем утиче само на Виндовс 10, а не на Виндовс 7.

Како би нападач могао ово да искористи: Виндовс може рећи да је БитЛоцкер омогућен, али БитЛоцкер можда седи скрштених руку и допушта да ваш ССД не успе да безбедно шифрује ваше податке. Нападач би потенцијално могао да заобиђе лоше примењену енкрипцију у вашем ССД уређају да би приступио вашим датотекама.

Решење: Промените опцију „Конфигуришите коришћење шифровања заснованог на хардверу за фиксне диск јединице података“ у смерницама групе Виндовс на „Онемогућено“. Након тога морате дешифровати и поново шифровати диск да би ова промена ступила на снагу. БитЛоцкер ће престати да верује дисковима и радиће сав посао у софтверу уместо у хардверу.

ТПМ чипови се могу уклонити

Истраживач безбедности је недавно показао још један напад. БитЛоцкер чува ваш кључ за шифровање у модулу поуздане платформе (ТПМ) вашег рачунара, који је посебан комад хардвера који би требало да буде отпоран на неовлашћено коришћење. Нажалост, нападач би могао да користи ФПГА плочу од 27 долара и неки отворени код да бисте га издвојили из ТПМ-а. Ово би уништило хардвер, али би омогућило екстракцију кључа и заобилажење шифровања.

Како нападач може ово да искористи: Ако нападач има ваш рачунар, теоретски може да заобиђе све те фенси ТПМ заштите тако што ће петљати у хардвер и извући кључ, што не би требало да буде могуће.

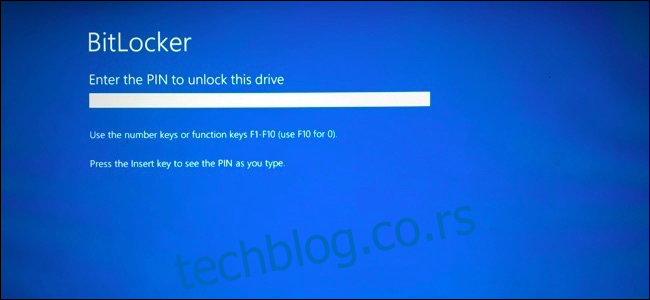

Решење: Конфигуришите БитЛоцкер да захтева ПИН пре покретања у смерницама групе. Опција „Захтевај ПИН за покретање са ТПМ-ом“ ће приморати Виндовс да користи ПИН за откључавање ТПМ-а при покретању. Мораћете да унесете ПИН када се рачунар покрене пре него што се Виндовс покрене. Међутим, ово ће закључати ТПМ уз додатну заштиту, а нападач неће моћи да извуче кључ из ТПМ-а а да не зна ваш ПИН. ТПМ штити од напада грубом силом, тако да нападачи неће моћи само да погоде сваки ПИН један по један.

Рачунари који спавају су рањивији

Мицрософт препоручује да онемогућите режим спавања када користите БитЛоцкер ради максималне безбедности. Режим хибернације је у реду — можете да натерате да БитЛоцкер захтева ПИН када пробудите рачунар из стања хибернације или када га нормално покренете. Али, у режиму спавања, рачунар остаје укључен са својим кључем за шифровање ускладиштеним у РАМ-у.

Како нападач може ово да искористи: Ако нападач има ваш рачунар, може га пробудити и пријавити се. У оперативном систему Виндовс 10, можда ће морати да унесе нумерички ПИН. Са физичким приступом вашем рачунару, нападач може такође моћи да користи директан приступ меморији (ДМА) да преузме садржај РАМ-а вашег система и добије БитЛоцкер кључ. Нападач такође може да изврши напад хладног покретања—рестартује рачунар који ради и зграби кључеве из РАМ-а пре него што нестану. Ово чак може укључивати употребу замрзивача за снижавање температуре и успоравање тог процеса.

Решење: Хибернирајте или искључите рачунар уместо да га остављате у стању мировања. Користите ПИН пре покретања да бисте учинили процес покретања сигурнијим и блокирали нападе хладног покретања—БитЛоцкер-у ће такође бити потребан ПИН када се враћа из хибернације ако је подешен да захтева ПИН при покретању. Виндовс вам такође омогућава „онемогућите нове ДМА уређаје када је овај рачунар закључан” и кроз поставку групне политике—која пружа одређену заштиту чак и ако нападач добије ваш рачунар док ради.

Ако желите да прочитате још мало о овој теми, Мицрософт има детаљну документацију за обезбеђивање Битлоцкер-а на својој веб страници.