Од свог почетка, оквир ланца сајбер убијања био је кључан у идентификацији и неутралисању софистицираних сајбер претњи. Али сада, многи стручњаци за сајбер безбедност сматрају да је методологија ланца сајбер убијања неадекватна да понуди заштиту од сајбер нападача у данашњем окружењу претњи које се стално развија.

Шта је оквир ланца сајбер убијања, како функционише и која су његова ограничења? Читајте даље да бисте сазнали.

Преглед садржаја

Шта је оквир Цибер Килл Цхаин?

Развијен од стране Лоцкхеед Мартина, оквир сајбер ланца убијања укључује војни модел ланца убијања за идентификацију и спречавање непријатељске активности.

Помаже безбедносним тимовима да разумеју и да се боре против упада тако што описује различите фазе сајбер напада. Такође објашњава различите тачке тих фаза у којима стручњаци за сајбер безбедност могу да идентификују, открију и пресретну нападаче.

Ланац сајбер убијања помаже у заштити од напредних упорних претњи (АПТ), где актери претњи проводе значајно време пратећи своје жртве и планирајући сајбер нападе. Ови напади често комбинују малвер, тројанце, нападе социјалног инжењеринга итд.

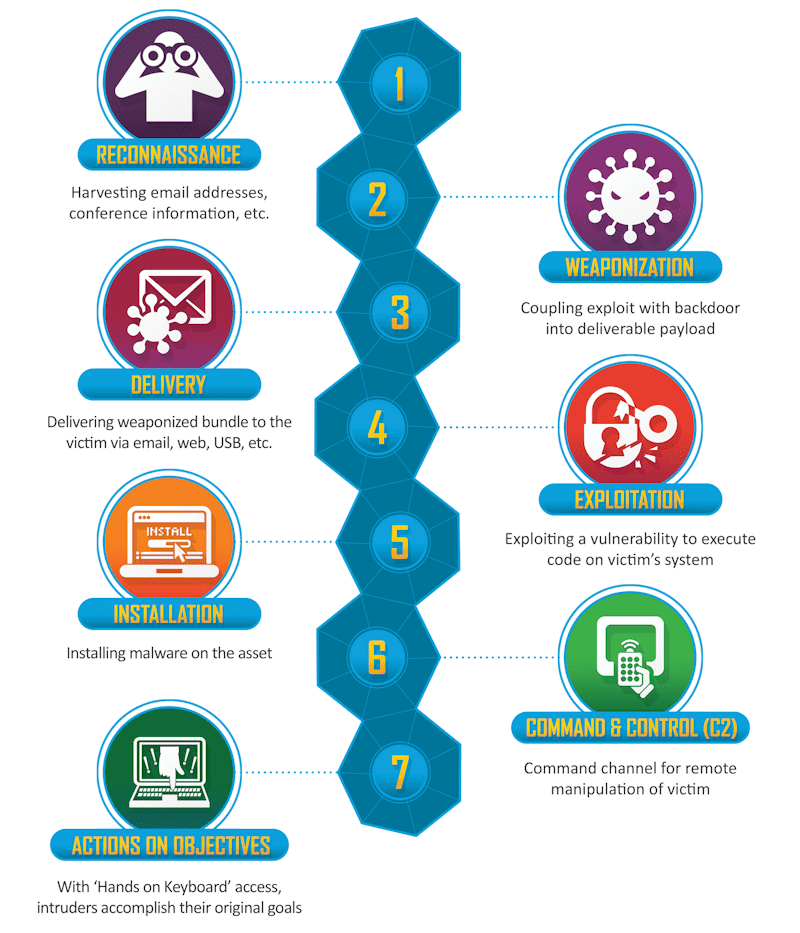

Модел сајбер ланца убијања има седам корака: извиђање, наоружавање, испорука, експлоатација, инсталација, командовање и контрола и акције према циљевима.

Свака фаза представља корак на путу нападача.

Фазе оквира Цибер Килл Цхаин

Оквир сајбер-безбедности ланца сајбер убијања помаже безбедносним тимовима да предвиде потезе нападача ради бржег пресретања.

Кредит за слику: Лоцкхеед Мартин

Кредит за слику: Лоцкхеед Мартин

Ево седам корака процеса сајбер убијања.

#1.Рецоннаиссанце

Фаза извиђања се односи на прикупљање информација о циљној жртви или мрежи.

Постоје две врсте фаза извиђања.

Пасивно извиђање

У овој фази хакери покушавају да прикупе информације из јавно доступних извора. Ово може укључивати проверу ВХОИС-а, спискова послова, ЛинкедИн-а, профила на друштвеним мрежама, веб-сајтова компанија, итд. Они такође могу да искористе АРИН, СХОДАН и друге алате за проналажење рањивости и потенцијалних улазних тачака.

Како фаза пасивног извиђања не укључује интеракцију са организацијама, хакери покушавају да прикупе што више информација о својој мети током ове фазе.

Ацтиве Рецоннаиссанце

У фази активног извиђања, актери претњи контактирају вашу организацију на неком нивоу како би прикупили информације које им могу помоћи да уђу у вашу корпоративну мрежу. Они користе алате као што су НМАП, скенери рањивости, скенери портова, хватање банера итд.

Фаза за извиђање игра кључну улогу у сваком сајбер нападу. Што више информација актер претње има о мрежи своје мете, то боље може да планира своје нападе.

Да бисте зауставили актере претњи у пасивном и активном извиђању, можете предузети следеће кораке:

- Ограничите излагање јавних информација које хакери могу користити за планирање пхисхинг напада.

- Направите политику прихватљиве употребе друштвених медија.

- Измените поруке о грешци сервера тако да јавно не пропуштају кључне информације о вашој мрежи.

- Онемогућите неискоришћене портове и услуге.

- Имплементирајте заштитни зид са могућношћу система за спречавање инструкција (ИПС).

Главни циљ фазе извиђања је проналажење слабости коју хакери могу да искористе да уђу у вашу мрежу.

Дакле, постављање хонеипотс и хонеинетс је одличан начин да пронађете рањивости у вашој мрежи и ојачате одбрану.

#2.Оружје

Фаза наоружавања има за циљ стварање алата за напад (вектора напада) који може да искористи системску или мрежну рањивост идентификовану у фази извиђања.

Процес наоружавања може укључивати одабир (или креирање) правог малвера за даљински приступ, рансомваре-а или злонамерног кода који одговара рањивости.

Нападач умотава малвер у формат датотеке који изгледа безопасно. Можда користе Ворд документ или ПДФ. Циљ је преварити мету да је отвори.

Метасплоит, СКЛМАП, Екплоит-ДБ и сетови алата за друштвени инжењеринг су алати који се обично користе у фази наоружавања.

Фаза наоружавања говори о томе који би вектор напада хакери користили за напад на системе и мреже.

Дакле, јачање ваше одбране је здрава стратегија сајбер безбедности која спречава да вектори напада уђу у ваше системе и мреже.

Ево неколико савета за почетак.

- Будите агресивни по питању управљања закрпама у вашој компанији. Ово ће смањити површину напада ако нема рањивости у софтверу и оперативним системима.

- Инсталирајте добар антивирус на све крајње тачке.

- Онемогућите канцеларијске макрое, ЈаваСцрипт и непотребне додатке за прегледач.

- Примените алатке за безбедност е-поште и користите изолацију прегледача у вашој компанији.

- Ревизорске евиденције за идентификацију било које аномалије у мрежи.

Такође би требало да имате добар систем за детекцију и превенцију упада. И уверите се да је вишефакторска аутентификација имплементирана у вашој компанији.

#3. Испорука

Дакле, хакери су одабрали одговарајући вектор напада да искористе рањивости. Сада долази време за испоруку када ће нападачи покушати да се инфилтрирају у вашу мрежу.

Начини испоруке могу варирати у зависности од типа вектора напада који се користи.

Типични примери испоруке могу укључивати:

- Веб локације— Актери претњи могу да заразе веб локације трећих страна које потенцијалне мете често посећују.

- Е-поруке—Нападачи могу да шаљу заражене е-поруке пуне злонамерног софтвера.

- УСБ-ови—Могу да оставе заражене УСБ-ове у заједничким просторијама, надајући се да ће корисници прикључити те УСБ-ове у своје системе.

- Друштвени медији – сајбер-криминалци могу да користе друштвене медије за покретање пхисхинг напада који могу да намаме кориснике да кликну на заражене везе.

Најефикаснија одбрана од уобичајених вектора напада је фокусирање на обуку запослених.

Друге безбедносне мере које можете предузети су имплементација веб филтрирања, решења за ДНС филтрирање и онемогућавање УСБ портова на уређајима.

#4. Експлоатација

Током фазе експлоатације у оквиру сајбер ланца убијања, нападачи користе оружје да искористе слабости у систему мете. Ово означава почетак стварног напада након испоруке оружја.

Ево ближег прегледа:

- Нападачи лоцирају рањивости у софтверу, систему или мрежи.

- Они уводе злонамерни алат или код који има за циљ да искоришћава ове рањивости.

- Шифра за експлоатацију се активира, користећи рањивости за добијање неовлашћеног приступа или привилегија.

- Продором у периметар, нападачи могу даље да експлоатишу системе циља инсталирањем злонамерних алата, извршавањем скрипти или модификацијом безбедносних сертификата.

Ова фаза је кључна јер прелази из пуке претње у безбедносни инцидент. Циљ фазе експлоатације је да добијете приступ вашим системима или мрежи.

Стварни напад може доћи у облику СКЛ ињекције, прекорачења бафера, малвера, отмице ЈаваСцрипт-а и још много тога.

Они могу да се крећу бочно унутар мреже, идентификујући додатне улазне тачке док иду.

У овој фази, хакер је унутар ваше мреже и користи рањивости. Имате ограничене ресурсе да заштитите своје системе и мрежу.

Можете користити спречавање извршења података (ДЕП) функцију и функцију против експлоатације вашег антивируса (ако га има) за заштиту од експлоатације.

Неки ЕДР алати такође могу помоћи да се брзо открију сајбер напади и реагују на њих.

#5. Инсталација

Такође позната као фаза ескалације привилегија, фаза инсталације се односи на инсталирање малвера и примену других злонамерних алата како би актери претњи могли да имају упоран приступ вашим системима и мрежама чак и након што сте закрпили и поново покренули угрожени систем.

Стандардне технике укључене у фазу инсталације укључују:

- ДЛЛ отмица

- Инсталација тројанца за даљински приступ (РАТ)

- Регистар се мења тако да се злонамерни програми могу аутоматски покренути

Нападачи такође могу покушати да створе бекдоор за приступ системима или мрежама континуирано, чак и када су изворну тачку уласка затворили стручњаци за безбедност.

Ако су сајбер криминалци успешно дошли до ове фазе, имате ограничену заштиту. Ваш систем или мрежа су заражени.

Сада можете да користите алатке за пост-инфекцију као што су алати за анализу понашања корисника (УБА) или ЕДР алати да бисте проверили да ли постоји било каква неуобичајена активност која се односи на датотеке регистра и система. И требало би да будете спремни да примените свој план реаговања на инциденте.

#6. Команда и контрола

У фази командовања и контроле, нападач успоставља везу са компромитованим системом. Ова веза омогућава даљинску контролу над метом. Нападач сада може да шаље команде, прима податке или чак да отпрема додатни малвер.

Две тактике које се овде често користе су Обфусцатион и Дениал оф Сервице (ДоС).

- Замагљивање помаже нападачима да сакрију своје присуство. Они могу да избришу датотеке или измене код да би избегли откривање. У суштини, они прикривају своје трагове.

- Ускраћивање услуге одвлачи пажњу тимовима обезбеђења. Изазивајући проблеме у другим системима, они скрећу вашу пажњу са свог примарног циља. То може укључивати прекиде у мрежи или гашење система.

У овој фази, ваш систем је потпуно угрожен. Требало би да се усредсредите на ограничавање онога што хакери могу да контролишу и откривање необичних активности.

Сегментација мреже, системи за откривање упада (ИДС) и безбедносне информације и управљање догађајима (СИЕМ) могу вам помоћи да ограничите штету.

#7. Акције на циљу

Седам корака ланца сајбер убијања достижу врхунац у фази „Акције на циљеве“. Овде нападачи остварују свој примарни циљ. Ова фаза може трајати недељама или месецима, на основу ранијих успеха.

Типични крајњи циљеви укључују, али нису ограничени на крађу података, шифровање осетљивих података, нападе на ланац снабдевања и многе друге.

Применом решења за безбедност података, решења за безбедност крајњих тачака и безбедност без поверења, можете ограничити штету и спречити хакере да остваре своје циљеве.

Може ли Цибер Килл Цхаин одговорити на данашње безбедносне изазове?

Модел Цибер Килл Цхаин помаже у разумевању и борби против различитих сајбер напада. Али његова линеарна структура можда неће успети у односу на данашње софистициране, вишевекторске нападе.

Ево недостатака традиционалног оквира ланца сајбер убијања.

#1. Игнорише инсајдерске претње

Инсајдерске претње долазе од појединаца унутар организације, као што су запослени или уговарачи, који имају легитиман приступ вашим системима и мрежи. Они могу да злоупотребе свој приступ намерно или ненамерно, што може довести до кршења података или других безбедносних инцидената.

Заправо, 74% предузећа верују да су инсајдерске претње све чешће.

Традиционални модел сајбер ланца убијања не узима у обзир ове унутрашње претње јер је дизајниран да прати активности спољних нападача.

У сценарију инсајдерских претњи, нападач не мора да пролази кроз многе од фаза наведених у ланцу сајбер убијања, као што су извиђање, наоружање или испорука, пошто већ имају приступ системима и мрежи.

Овај значајан превид у оквиру чини га неспособним да открије или ублажи инсајдерске претње. Недостатак механизма за праћење и анализу понашања или образаца приступа појединаца унутар организације представља значајно ограничење у оквиру сајбер ланца убијања.

#2. Имају ограничене могућности за откривање напада

Ланац сајбер убијања има релативно узак обим када се идентификују различити сајбер напади. Овај оквир се првенствено врти око откривања активности злонамерног софтвера и злонамерног корисног оптерећења, остављајући значајан јаз у решавању других облика напада.

Најбољи пример укључује нападе засноване на вебу као што су СКЛ Ињецтион, Цросс-Сите Сцриптинг (КССС), разне врсте напада на ускраћивање услуге (ДоС) и напади Зеро-Даи. Ове врсте напада могу лако да прођу кроз пукотине јер не прате типичне обрасце које је ланац убијања дизајниран да открије.

Штавише, оквир је недовољан у обрачуну за нападе које су покренули неовлашћени појединци који искориштавају компромитоване акредитиве.

У таквим сценаријима постоји очигледан превид јер ови напади могу проузроковати значајну штету, али могу проћи незапажено због ограничене способности откривања сајбер ланца убијања.

#3. Недостаје флексибилност

Оквир ланца сајбер убијања, који је углавном фокусиран на малвер и нападе засноване на корисном терету, нема флексибилност.

Линеарни модел ланца сајбер убијања не одговара динамичкој природи савремених претњи, што га чини мање ефикасним.

Поред тога, он се бори да се прилагоди новим техникама напада и може превидети кључне активности након провале, што указује на потребу за прилагодљивијим приступима сајбер безбедности.

#4. Фокусира се само на безбедност периметра

Модел Цибер Килл Цхаин често је критикован због његовог фокуса на безбедност периметра и превенцију малвера, што постаје проблем како организације прелазе са традиционалних локалних мрежа на решења заснована на облаку.

Поред тога, пораст рада на даљину, личних уређаја, ИоТ технологије и напредних апликација као што је роботска аутоматизација процеса (РПА) проширили су површину напада за многа предузећа.

Ово проширење значи да сајбер криминалци имају више приступних тачака за експлоатацију, што представља изазов за компаније да обезбеде сваку крајњу тачку, показујући ограничења модела у данашњем окружењу претњи које се развија.

Прочитајте више: Како Циберсецурити Месх Помаже у новој ери заштите

Алтернативе моделу Цибер Килл Цхаин

Ево неколико алтернатива моделу ланца сајбер убијања које можете истражити да бисте изабрали један од најбољих оквира сајбер безбедности за своју компанију.

#1. МИТЕР АТТ&ЦК оквир

Тхе МИТЕР АТТ&ЦК оквир описује тактике, технике и процедуре које нападачи користе. Замислите то као приручник за разумевање сајбер претњи. Цибер Килл Цхаин се фокусира само на фазе напада, док АТТ&ЦК даје детаљан приказ. Чак показује шта нападачи раде након што уђу, чинећи га свеобухватнијим.

Стручњаци за безбедност често преферирају МИТЕР АТТ&ЦК због његове дубине. Користан је и за напад и за одбрану.

#2. НИСТ оквир за сајбер безбедност

Тхе НИСТ оквир за сајбер безбедност нуди смернице за организације за управљање и ублажавање ризика сајбер безбедности. Наглашава проактиван приступ. Насупрот томе, Цибер Килл Цхаин се фокусира на разумевање акција нападача током кршења.

Оквир оцртава пет основних функција: Идентификовати, Заштитити, Открити, Одговорити и Опоравити. Ови кораци помажу организацијама да разумеју и управљају својим ризицима за сајбер безбедност.

Шири обим НИСТ оквира помаже у побољшању општег положаја сајбер безбедности, док Цибер Килл Цхаин углавном помаже у анализи и прекиду секвенци напада.

Обрађујући безбедност на холистички начин, НИСТ оквир се често показује ефикаснијим у подстицању отпорности и сталном побољшању.

Закључак

Ланац сајбер убијања, када је покренут, био је добар оквир за сајбер безбедност за идентификацију и ублажавање претњи. Али сада су сајбер напади постали сложенији због употребе облака, ИоТ-а и других технологија за сарадњу. Што је још горе, хакери све чешће изводе веб-базиране нападе попут СКЛ ињекција.

Дакле, савремени безбедносни оквир као што је МИТЕР АТТ&ЦК или НИСТ ће понудити бољу заштиту у данашњем окружењу претњи које се стално мења.

Такође, требало би да редовно користите алате за симулацију сајбер напада да бисте проценили безбедност ваше мреже.