У етичком хаковању и тестирању пенетрације, разбијање лозинке је кључно за добијање приступа систему или серверу.

У системима и базама података, лозинке се ретко чувају у облику обичног текста.

Лозинке се увек хеширају пре чувања у бази података, а хеш се пореди током процеса верификације.

У зависности од примењеног шифровања, различити системи чувају хешове лозинки на различите начине. А ако имате хеш, можете лако да провалите било коју лозинку.

У овом чланку ћемо истражити како да разбијете хешове лозинки користећи згодну и изврсну Хасхцат алатку командне линије.

Па хајде да почнемо.

Али пре тога…

Преглед садржаја

Шта је хеш функција?

Хеширање је процес претварања нормалног улазног текста у низ текста фиксне величине помоћу неке математичке функције која је позната као хеш функција. Било који текст, без обзира на дужину, може се претворити у случајну комбинацију целих бројева и абецеда помоћу алгоритма.

- Унос се односи на поруку која ће бити хеширана.

- Хеш функција је алгоритам за шифровање попут МД5 и СХА-256 који конвертује стринг у хеш вредност.

- И коначно, хеш вредност је резултат.

Шта је Хасхцат?

Хасхцат је најбржи алат за опоравак лозинке. Дизајниран је да разбије сложене лозинке за кратко време. А овај алат је способан и за нападе на листу речи и нападе грубом силом.

Хасхцат има две варијанте. Заснован на ЦПУ и ГПУ (графичка процесорска јединица). Алат заснован на ГПУ-у може да разбије хешове за мање времена него ЦПУ. Захтеве за ГПУ драјвер можете проверити на њиховој званичној веб страници.

Карактеристике

- Бесплатно и отвореног кода

- Може се имплементирати више од 200 варијација типа хеша.

- Подржава вишеоперативне системе као што су Линук, Виндовс и мацОС.

- Доступне су мулти-платформе попут подршке за ЦПУ и ГПУ.

- Више хешова може бити разбијено у исто време.

- Хек-салт и хек-цхарсет датотеке су подржане, заједно са аутоматским подешавањем перформанси.

- Доступан је уграђени систем бенцхмаркинга.

- Мреже дистрибуираног крековања могу се подржати коришћењем преклапања.

А друге функције можете видети и са њихове веб странице.

Инсталација Хасхцат-а

Прво, уверите се да је ваш Линук систем ажуриран са најновијим програмима и алатима.

За ово отворите терминал и откуцајте:

$ sudo apt update && sudo apt upgrade

Хасхцат је обично унапред инсталиран у Кали Линук-у. Алат можете пронаћи у одељку за разбијање лозинке. Али ако треба да га инсталирате ручно у било којој Линук дистрибуцији, унесите следећу команду у терминал.

$ sudo apt-get install hashcat

Употреба алата

Да бисмо започели са Хасхцат-ом, требаће нам неке хешове лозинке. Ако немате хеш за разбијање, прво ћемо направити неке хешове.

Да бисте креирали хешове помоћу командне линије, само пратите формат испод.

echo -n "input" | algorithm | tr -d "-">>outputfiename

На пример, можете видети да сам неке речи претворио у хеш користећи мд5 алгоритам испод.

┌──(root💀kali)-[/home/writer/Desktop] └─# echo -n "techblog.co.rs" | md5sum | tr -d "-">>crackhash.txt echo -n "password123" | md5sum | tr -d "-">>crackhash.txt echo -n "Webtechnology" | md5sum | tr -d "-">>crackhash.txt echo -n "microsoftteams" | md5sum | tr -d "-">>crackhash.txt echo -n "recyclebin" | md5sum | tr -d "-">>crackhash.txt

А излаз ће бити сачуван у датотеци црацкхасх.ткт.

Сада ћемо проверити хешове који су сачувани у датој датотеци.

┌──(root💀kali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13

Видите, сада имамо неке хешове за разбијање. Ово је процедура за креирање хеша помоћу алгоритма по вашем избору.

Следећи корак је да покренете Хасхцат алат у вашој Линук машини. Само користите следећу команду да бисте користили Хасхцат.

$ hashcat --help

То ће приказати све опције које ћете морати да знате да бисте покренули алатку. На терминалу можете пронаћи све начине напада и хеширања.

Општи облик команде је

$ hashcat -a num -m num hashfile wordlistfile

Овде ‘нум’ представља специфичан начин напада и хеш који се користи. Ако скролујете по терминалу, можете пронаћи тачне бројеве за сваки напад и хеш режим, као за мд4 – број је 0, а за алгоритам сха256 – број је 1740.

Листа речи коју ћу користити је листа речи роцкиоу. Можете лако пронаћи ту листу речи на путањи /уср/схаре/вордлистс.

Можете чак да користите команду лоцате да пронађете ту путању листе речи.

┌──(root💀kali)-[/home/writer] └─# locate rockyou.txt

И на крају, да бисте разбили хеш користећи датотеку са списком речи, користите следећу команду.

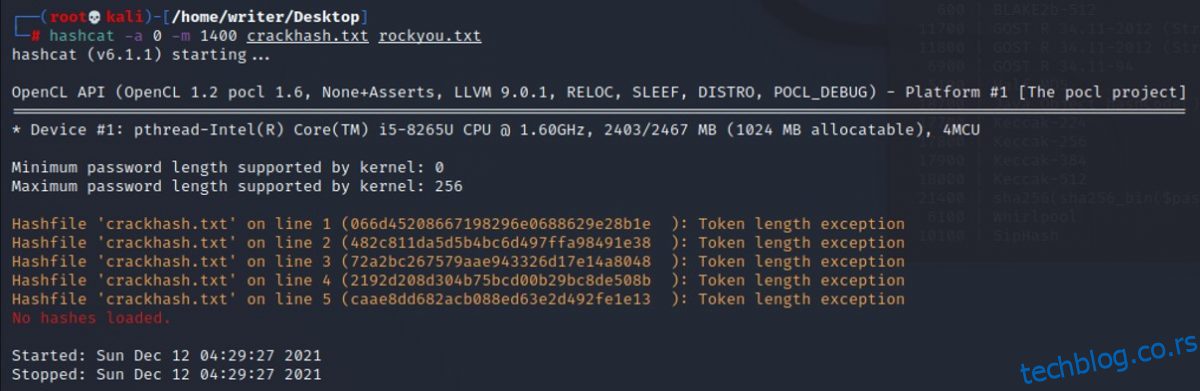

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txt

Након покретања ове команде, можда ћете добити грешку током извршавања (грешка изузетка дужине токена) која се лако може решити.

Да бисте то решили, сачувајте сваки хеш посебно у другој датотеци. Ова грешка се јавља ако имате ниску брзину ЦПУ-а или ГПУ-а. Ако ваш рачунар има процесор велике брзине, можете лако да разбијете све хешове истовремено као једну датотеку.

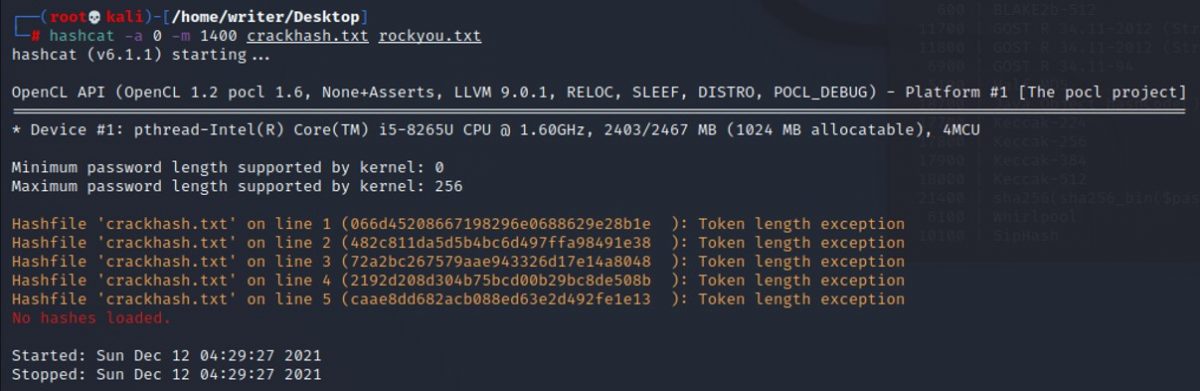

Дакле, након исправљања грешке и свега, резултат ће бити овакав.

┌──(root💀kali)-[/home/writer/Desktop]

└─# hashcat -a 0 -m 0 hashcrack.txt rockyou.txt

hashcat (v6.1.1) starting...

OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project]

=============================================================================================================================

* Device #1: pthread-Intel(R) Core(TM) i5-8265U CPU @ 1.60GHz, 2403/2467 MB (1024 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Dictionary cache built:

* Filename..: rockyou.txt

* Passwords.: 14344405

* Bytes.....: 139921671

* Keyspace..: 14344398

* Runtime...: 1 sec

8276b0e763d7c9044d255e025fe0c212: [email protected]

Session..........: hashcat

Status...........: Cracked

Hash.Name........: MD5

Hash.Target......: 8276b0e763d7c9044d255e025fe0c212

Time.Started.....: Sun Dec 12 08:06:15 2021 (0 secs)

Time.Estimated...: Sun Dec 12 08:06:15 2021 (0 secs)

Guess.Base.......: File (rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 1059.6 kH/s (0.52ms) @ Accel:1024 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests

Progress.........: 4096/14344398 (0.03%)

Rejected.........: 0/4096 (0.00%)

Restore.Point....: 0/14344398 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1....: 123456 -> pampam

Started: Sun Dec 12 08:06:13 2021

Stopped: Sun Dec 12 08:06:16 2021

У горњем резултату, након детаља кеша речника, можете приметити да је хеш разбијен, а лозинка је откривена.

Закључак

Надам се да сте боље разумели коришћење Хасхцат-а за разбијање лозинки.

Можда ћете бити заинтересовани да сазнате више о разним алатима бруталне силе за тестирање пенетрације и неким од најбољих алата за пентестирање.