Хакери непрестано развијају рансомваре. Нове и креативне методе напада држе професионалце за интернет безбедност на ногама и представљају изазове за људе који покушавају да открију претње. Људи погођени рансомваре-ом виде поруке у којима се од њих тражи да плате за враћање приступа датотеци. Попцорн Тиме рансомваре, међутим, има потпуно другачији приступ укључивању жртава.

МУО ВИДЕО ДАНА

ПОМЕРИТЕ ДА БИСТЕ НАСТАВИЛИ СА САДРЖАЈЕМ

Преглед садржаја

Како функционише рансомвер за кокице

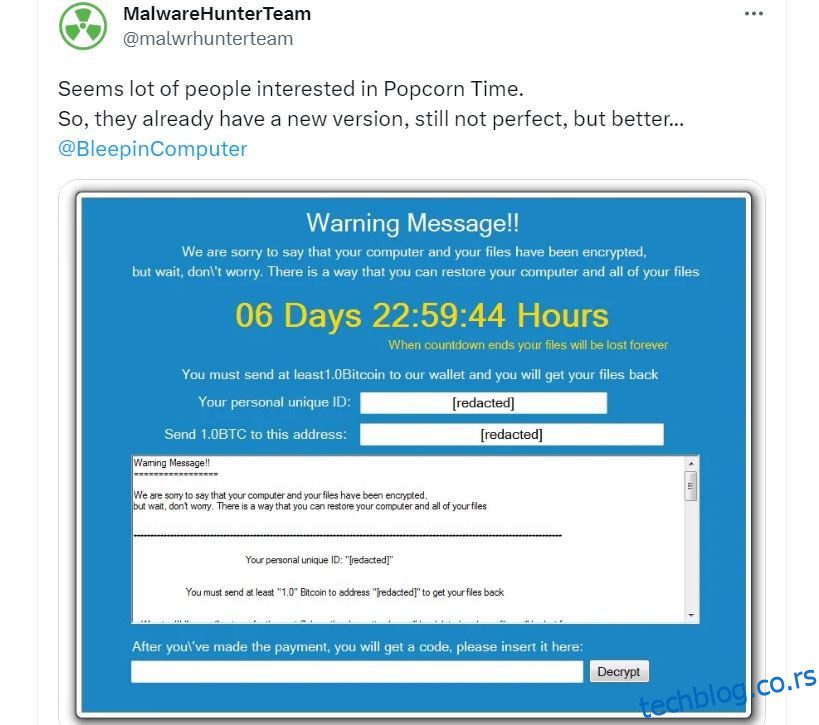

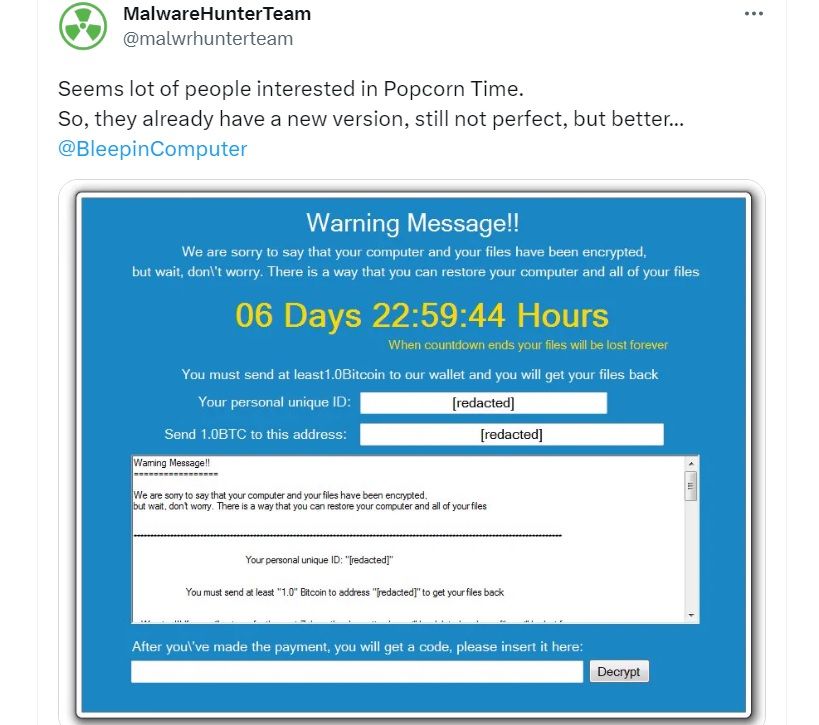

Истраживачи сајбер безбедности из МалвареХунтерТеам идентификовали Попцорн Тиме 2016. Открили су да је рансомваре у развоју и приметили неке забрињавајуће карактеристике.

Типичан начин приступа датотекама након напада рансомваре-а је плаћање траженог откупа. Попцорн Тиме је тражио од људи један Битцоин. Алтернативно, жртве би могле да прошире домет хакера слањем линка за упућивање на рансомваре на још две особе.

Ако би те особе инсталирале рансомваре на своје системе и платиле откуп, првобитна жртва би наводно добила бесплатан кључ за дешифровање. Међутим, људи не постижу нужно резултате верујући обећањима хакера. Плаћање не гарантује приступ датотекама.

Плус, као а Студија Цибереасон 2022 показало се да сајбер криминалци могу поново да циљају жртве ако пристану да плате откуп. Резултати су показали да се 80 одсто организација које су плаћале откупнине поново суочило са нападима. У 68 одсто случајева, други случај се догодио мање од месец дана касније. Око 67 одсто тих поновљених жртава рекло је да су хакери следећи пут тражили веће откупнине.

Да ли би се жртве претвориле у нападаче?

Приступ рансомваре-а Попцорн Тиме функционише путем методе упућивања. Људи су упознати са добијањем попуста или других погодности говорећи другима о услугама или производима које познају и воле. Многи корисници друштвених медија отварају ширу мрежу објављујући поруке препоруке на својим профилима, привлачећи пажњу оних који нису блиски пријатељи или познаници.

Без обзира да ли особа пошаље линк за рансомваре путем е-поште, ВхатсАпп-а или неког другог метода, већина би оклевала да га дистрибуира на начин који жртвама олакшава да их идентификују као починиоце. Закони у Сједињеним Државама категоризују нападе рансомваре-а као кривична дела која подразумевају велике новчане казне и казну затвора.

Чак и они који одлуче да пошаљу линкове људима које познају суочавају се са катастрофалним последицама изван спровођења закона. То може укључивати губитак послова и веза.

Како изгледа рансомвер за кокице?

Сваком ко је заражен овим рансомвером приказује се порука упозорења. Необичност његовог форматирања може спречити друге да се ангажују са заједничком везом за рансомваре. Недостаје део „ввв“ и појављује се као веома дугачак, насумични низ слова и бројева.

Додуше, људи су били мање упознати са тактикама сајбер-криминалаца када су истраживачи открили овај рансомваре. Међутим, многи су и даље знали како да препознају легитимне адресе веб локација.

Један биткоин коштао је око 966 долара на крају 2016, према а Статиста цхарт флуктуација цена криптовалуте. То је невероватно мала количина у контексту новијег рансомваре-а.

Ко је креирао рансомвер за време кокица?

Попцорн Тиме такође има још један аспект који га истиче. Програмери су се идентификовали као сиријски студенти информатике од којих је сваки изгубио по једног члана породице у сиријском рату. У њиховој поруци се помиње коришћење свих прихода од рансомвера за плаћање хране, склоништа и лекова у земљи.

Ово је релативна реткост јер хакери наводно користе исплате рансомваре-а из других разлога, а не из личне финансијске користи. Слично је активистима који користе рансомваре да би изнудили одређене резултате. А ЗДНет чланак детаљно је изнео случај активиста из 2022. који захтевају ослобађање политичких затвореника и спречавање уласка руских трупа у Белорусију у замену за кључеве за шифровање дате циљаним Белоруским железницама.

Све ове детаље по страни, и даље се чини мало вероватним да би значајан број жртава помогао хакерима да шире Попцорн Тиме. Два главна разлога су необичан формат везе и лакоћа праћења садржаја до пошиљаоца.

Будите сигурни против Рансомваре-а

Сајбер криминалци већ имају много креативних начина да нанесу штету другима, а да вас не укључе. Многи шире злонамерни софтвер путем популарних сајтова и услуга као што су ТикТок и Дисцорд. Циљање на огромне корисничке базе повећава шансе да хакери својим напорима добију много жртава.

Групе злонамерног софтвера такође капитализују јавни интерес. Замислите како сте уградили опасне датотеке у слику снимљену телескопом Џејмс Веб. Слични напори су се десили са садржајем повезаним са ЦОВИД-19 и вакцинама развијеним током пандемије. Главни закључак је да хакери могу да поставе малвер у скоро сваки онлајн садржај.

Једна најбоља пракса да се заштитите је да увек одржавате резервне копије датотека. Затим се можете ослонити и вратити копије датотека које су хакери узели.

А ИБМ студија из 2023 такође сугерише да учешће органа за спровођење закона може да смањи трошкове кршења рансомваре-а. Детаљи су указивали на то да су странке које су се обратиле полицији након ових сајбер напада платиле 470.000 долара мање од оних које су покушале да се изборе са тим самостално.

Међутим, сурова реалност је да се савремени напади рансомвера често шире изван вас или ваше организације.

Преваранти се развијају, баш као и хакери

Хакери нису једини који се баве непоштеним методама позивајући људе на учешће. МодернРетаил објаснио како продавци добијају рецензије за своје Амазон производе. Једна опција укључује давање рецензента бесплатних производа у замену за позитивне повратне информације о тим ставкама.

Међутим, постало је уобичајено да продавци шаљу неовлашћене производе људима, вршећи такозване преваре четкања. Ови предмети изненађују примаоце, обично стижу без повратне адресе. Ови бескрупулозни Амазон трговци затим користе информације повезане са примаоцима тих неочекиваних испорука да би написали рецензије преко својих налога.

Програмери рансомвера такође редовно мењају своје методе и обично повећавају ризике за оне који се не придржавају. Троструко изнуђивање рансомваре-а је одличан пример. Ови напади почињу како се очекивало, а жртве добијају захтјеве за откупнином након што открију да су њихови фајлови недоступни.

Напад се наставља, чак и ако жртве плате. Након што то ураде, хакери их на крају поново контактирају, претећи да ће открити осетљиве детаље уколико људи не обезбеде више новца. Сајбер-криминалци чак проширују свој домет тако што се ангажују са сарадницима жртве, претећи да ће објавити приватне податке ако и они не плате.

Хакери су даље еволуирали дозвољавајући људима да користе рансомваре без стварања истог. То је концепт који стоји иза рансомваре-а као услуге, где људи могу да купе малвер спреман за употребу на мрачном вебу.

Претње се протежу изван времена за кокице

Они који су идентификовали злонамерни софтвер Попцорн Тиме нашли су га недовршеног, што сугерише да га хакери још нису применили. Међутим, раније поменуте необичне карактеристике биле су њихове првенствене бриге.

Овај и други пример наглашавају важност будности и свести о малверу и додатним претњама. Таман када помислите да знате све највеће сајбер претње, хакери ће готово сигурно имати непријатна изненађења.