Како подаци непрекидно пролазе кроз мреже и системе предузећа, расте и ризик од сајбер претњи. Иако постоји много облика сајбер напада, ДоС и ДДоС су две врсте напада који различито функционишу у смислу обима, извршења и утицаја, али имају сличне циљеве.

Бацићемо светло на разлике између ове две врсте сајбер напада како бисмо вам помогли да заштитите своје системе.

Преглед садржаја

Шта је ДоС напад?

ДоС напад ускраћивања услуге је напад који се спроводи на услугу са циљем да изазове поремећај у нормалној функцији или да другим корисницима ускрати приступ тој услузи. То би могло бити слањем више захтева услузи него што може да поднесе, чинећи је спором или поквареном.

Суштина ДоС-а је да преплави циљни систем са више саобраћаја него што може да поднесе, са јединим циљем да га учини недоступним корисницима намењеним. ДоС напад се обично изводи на једној машини.

Шта је ДДоС напад?

Дистрибутед Дениал оф Сервице ДДоС је такође сличан ДоС нападу. Разлика је, међутим, у томе што ДДоС користи колекцију више повезаних онлајн уређаја, такође познатих као ботнет, да преплави циљни систем прекомерним интернет саобраћајем како би пореметио његову нормалну функцију.

ДДоС функционише као неочекивани застој у саобраћају који зачепљује аутопут, спречавајући друга возила да стигну на одредиште на време. Систем предузећа спречава легитиман саобраћај да стигне до одредишта тако што руши систем или га преоптерећује.

Главне врсте ДДоС напада

Различити облици ДоС/ДДоС напада појављују се заједно са напретком технологије, али у овом одељку ћемо погледати главне облике напада који постоје. У великој мери ови напади долазе у облику напада на волумен мреже, протокол или слој апликације.

#1. Напади засновани на запремини

Свака мрежа/услуга има количину саобраћаја коју може да поднесе у датом периоду. Напади засновани на обиму имају за циљ да преоптерећу мрежу лажном количином саобраћаја, чинећи мрежу неспособном да више обрађује саобраћај или постаје спора за друге кориснике. Примери ове врсте напада су ИЦМП и УДП.

#2. Напади засновани на протоколу

Напади засновани на протоколу имају за циљ да надјачају серверске ресурсе слањем великих пакета циљаним мрежама и алатима за управљање инфраструктуром као што су заштитни зидови. Ови напади циљају на слабости слојева 3 и 4 ОСИ модела. СИН флоод је врста напада заснованог на протоколу.

#3. Напади на слој апликација

Апликациони слој ОСИ модела генерише одговор на ХТТП захтев клијента. Нападач циља слој 7 ОСИ модела који је одговоран за испоруку ових страница кориснику слањем више захтева за једну страницу, чинећи сервер заузетим истим захтевом и постаје немогуће да испоручи странице.

Ове нападе је тешко открити јер се легитимни захтев не може лако разликовати од захтева нападача. Тип овог напада укључује словлорис напад и ХТТП поплаву.

Различите врсте ДДоС напада

#1. УДП напади

Протокол корисничких датаграма (УДП) је врста комуникације без везе са минималним механизмом протокола који се користи првенствено у апликацијама у реалном времену где се кашњење у пријему података не може толерисати, на пример, видео конференције или игре. Ови напади се дешавају када нападач пошаље велики број УДП пакета на циљ због чега сервер не може да одговори на легитимне захтеве.

#2. ИЦМП напади на поплаве

Напади флоод протокола Интернет Цонтрол Мессаге Протоцол (ИЦМП) су тип ДоС напада који шаље превелики број ИЦМП пакета ехо захтева у мрежу, што доводи до загушења мреже и губитка пропусног опсега мреже што доводи до кашњења времена одговора за друге кориснике. То такође може довести до потпуног квара мреже/услуге која се напада.

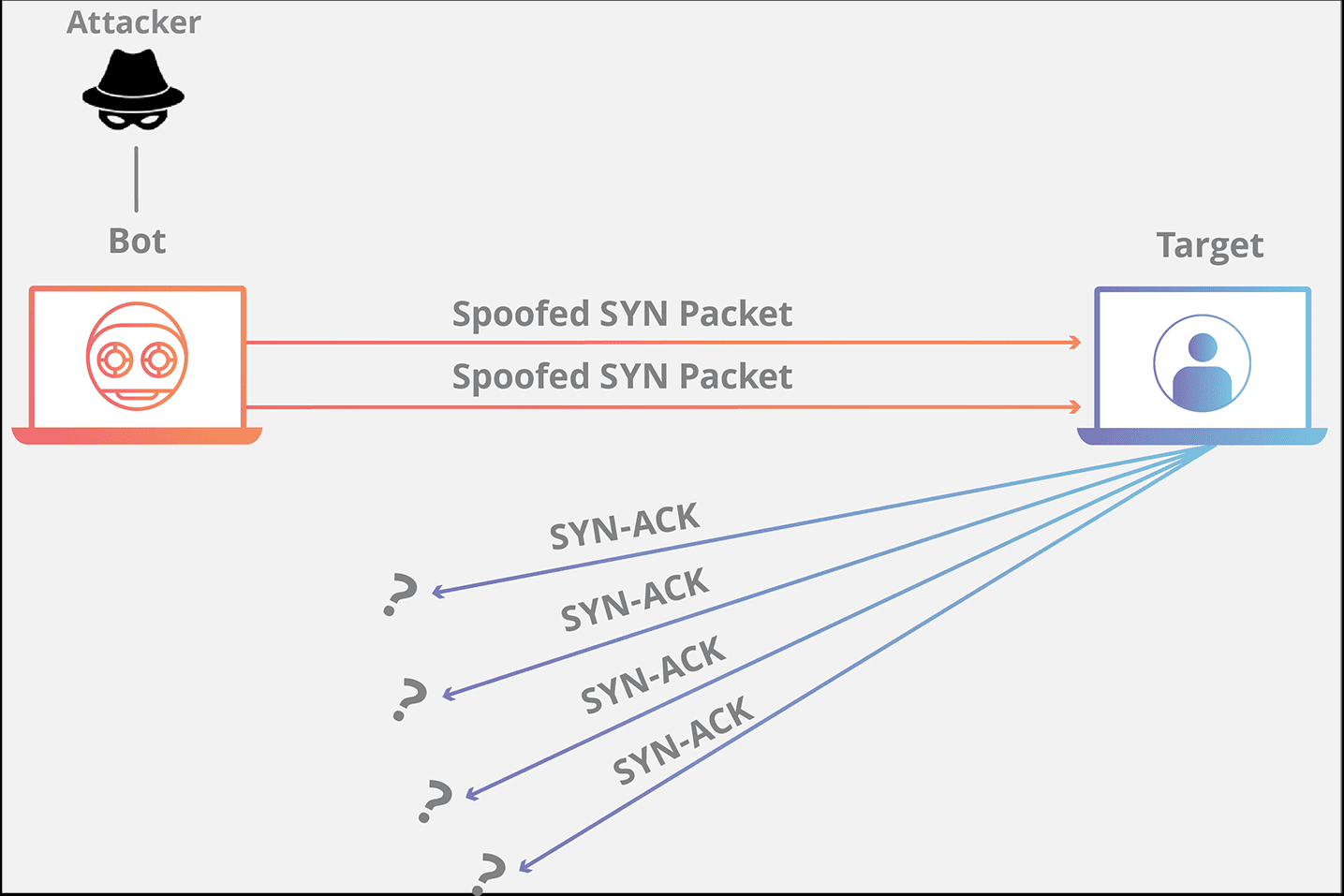

#3. СИН флоод напади

Извор слике: Цлоудфларе

Извор слике: Цлоудфларе

Ову врсту напада може објаснити конобар у ресторану. Када муштерија направи поруџбину, конобар испоручује поруџбину у кухињу, а затим кухиња испуњава поруџбину купца, а купац је услужен у идеалном сценарију.

У СИН флоод нападу, један купац наставља да поставља поруџбину по наруџбини само након што прими било коју од својих претходних поруџбина све док кухиња није превише закрчена са толико поруџбина и не може да испуни било које друге поруџбине. СИН флоод напади искоришћавају слабости у ТЦП вези.

Нападач шаље вишеструке СИН захтеве, али не одговара ни на један од СИН-АЦК одговора због чега хост непрекидно чека одговор на захтев, везујући ресурсе све док се хосту не може упутити захтев за наруџбу.

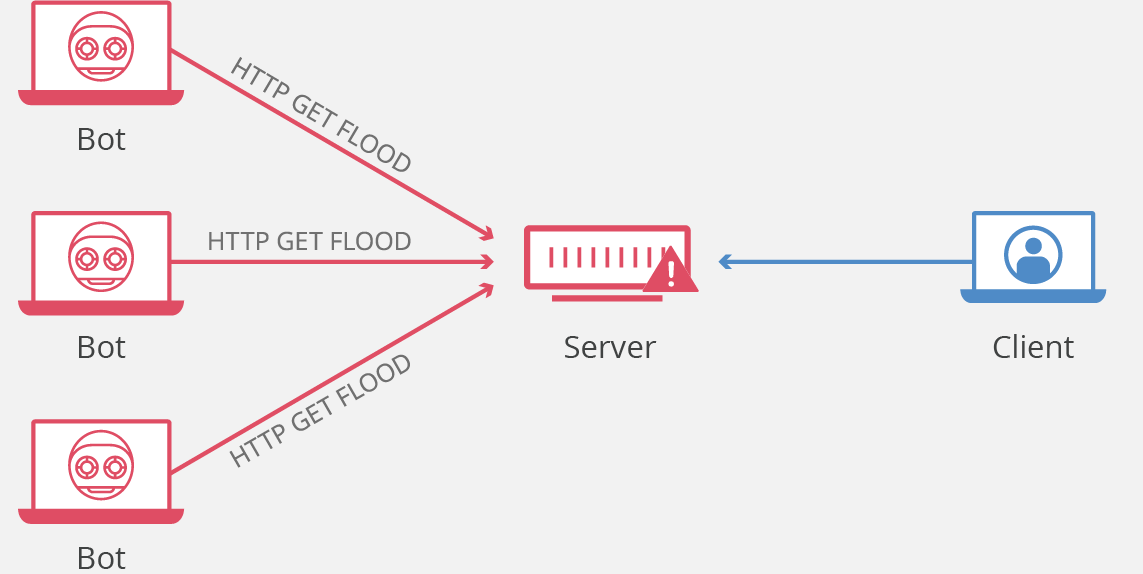

#4. ХТТП флоод напади

Извор слике: Цлоудфларе

Извор слике: Цлоудфларе

Једна од најчешћих и најједноставнијих метода овог напада је ХТТП флоод напад, који се спроводи слањем више ХТТП захтева на сервер са друге ИП адресе. Циљ ових напада је да потроше снагу сервера, пропусни опсег мреже и меморију са захтевима који изгледају легитимно, чинећи га недоступним за саобраћај стварних корисника.

#5. Словлорис напад

Словлорис напад се спроводи успостављањем више делимичних захтева ка циљу, држањем сервера отвореним за везу, чекањем на потпуни захтев који никада није послат, прекорачењем максимално дозвољене везе и доводећи до ускраћивања услуге за друге кориснике .

Остали напади укључују пинг оф деатх ПОД, појачање, напад сузама, напад фрагментације ИП-а и напад поплаве, између осталог. Циљ овог напада је да преоптерети сервис/сервер, ограничавајући га у могућности да обрађује легитимне захтеве легитимних корисника.

Зашто се дешавају ДоС напади?

За разлику од других напада који се фокусирају на добијање података са сервера, ДоС нападач има за циљ да омета сервер користећи његове ресурсе, чинећи га нереагујућим на легитимне захтеве корисника.

Са више технолошког напретка, све више предузећа опслужује клијенте користећи облак преко веба. Да би предузећа задржала предност у данашњем тржишном простору, готово је неопходно да буду присутна на вебу. С друге стране, конкуренти би могли да искористе ДДоС нападе да дискредитују своју конкуренцију тако што ће угасити своје услуге, чинећи их непоузданим.

ДоС напади такође могу да се користе као рансомваре од стране нападача. Преплављивање пословног сервера ирелевантним захтевима и тражење од предузећа да плати откуп пре него што обуставе своје нападе и учине сервер доступним легитимним корисницима.

Неке групе су такође циљале платформе које се не слажу са њиховим идеологијама из политичких или друштвених разлога. Све у свему, ДоС напади немају дозволу да мењају податке на серверу; него могу само да искључе сервер да га други корисници користе.

Ублажавање ДоС/ДДоС напада

Знајући да постоји могућност да буду нападнути, предузећа треба да обезбеде да предузму мере како би осигурали да њихови системи/сервери нису лако рањиви на овај напад без борбе. Ево неких мера које компаније могу да предузму да би биле безбедне.

Пратите свој саобраћај

Разумевање вашег мрежног саобраћаја може да игра велику улогу у ублажавању ДоС напада. Сваки сервер има образац саобраћаја који прима. Изненадни скок на високој страни, далеко од уобичајених образаца саобраћаја, указује на присуство неправилности, што такође може бити ДоС напад. Разумевање вашег саобраћаја може вам помоћи да брзо делујете у оваквим случајевима.

Ограничавање брзине

Ограничавањем броја захтева који се могу послати на сервер/мрежу у одређеном времену, ДоС напади се могу ублажити. Нападачи обично шаљу више захтева истовремено да би преплавили сервер. Уз постављено ограничење брзине, када се у одређеном временском оквиру прими дозвољена количина захтева, сервер ће аутоматски одложити вишак захтева што отежава ДоС нападачу да преплави сервер.

Дистрибуирани сервер

Дистрибуирани сервер у другом региону је најбоља глобална пракса. Такође помаже у ублажавању ДоС напада. Ако нападач покрене успешан напад на сервер, други сервери предузећа неће бити погођени и и даље могу да сервисирају легитимне захтеве. Коришћење мреже за испоруку садржаја за кеширање сервера на различитим локацијама у близини корисника такође служи као слој превенције против ДоС напада.

Припремите план ДоС/ДДоС напада

Бити спреман за било који облик напада је кључ за смањење количине штете коју напад може изазвати. Сваки безбедносни тим треба да има детаљан план о томе шта да ради када дође до инцидента како би се избегло тражење решења унутар напада. План треба да садржи шта треба учинити, коме ићи, како одржавати легитимне захтеве итд.

Надгледање вашег система

Континуирано праћење сервера за било какве абнормалности је веома важно за свеобухватну безбедност. Праћење у реалном времену помаже да се напади лако открију на време и адресирају пре него што ескалирају. Такође помаже тиму да зна од чега је редован и ненормалан саобраћај. Надгледање такође помаже да се лако блокирају ИП адресе које шаљу злонамерне захтеве.

Још једно средство за ублажавање ДоС/ДДоС напада је коришћење алата заштитног зида веб апликација и система за праћење који су направљени да брзо открију и спрече појаву успешног напада. Ови алати су аутоматизовани да служе овој функцији и могу да обезбеде свеобухватну безбедност у реалном времену.

Суцури

Суцури је заштитни зид за веб апликације (ВАФ) и систем за спречавање упада (ИПС) за веб локације. Суцури блокира било који облик ДоС напада усмереног на слојеве 3, 4 и 7 ОСИ модела. Неке од његових кључних карактеристика укључују прокси услугу, ДДоС заштиту и брзо скенирање.

Цлоудфларе

Цлоудфларе је један од најбоље оцењених алата за ублажавање ДДоС-а. Цлоудфларе такође нуди мреже за испоруку садржаја ЦДН, као и три слоја заштите, ДДоС заштиту (Л7), ДДоС заштиту апликација (Л4) и ДДоС заштиту мреже (Л3).

Имперва

Имперва ВАФ је прокси сервер који филтрира сав долазни саобраћај који се шаље и осигурава да су безбедни пре него што га пренесе на веб сервер. Прокси услуга, безбедносне закрпе и континуитет доступности сајта су неке од кључних карактеристика Имперва ВАФ-а.

Стацк ВАФ

Стацк ВАФ лако се подешава и помаже у прецизној идентификацији претњи. Стацк ВАФ обезбеђује заштиту апликација, укључујући веб локацију, АПИ-је и СааС производе, заштиту садржаја и заштиту од ДДоС напада на слоју апликације.

АВС Схиелд

АВС Схиелд прати саобраћај у реалном времену гледајући податке о протоку како би открио сумњив саобраћај. Такође користи филтрирање пакета и приоритет саобраћаја како би помогао у контроли саобраћаја кроз сервер. Вреди напоменути да је АВС штит доступан само у оквиру АВС окружења.

Прегледали смо неке праксе које би могле да помогну у ублажавању успешног ДоД/ДДоС напада на сервер. Важно је напоменути да ниједан знак претњи/абнормалности не би требало да буде одбачен без одговарајућег руковања

ДоС против ДДоС напада

ДоС и ДДоС на површинском нивоу су доста слични. У овом одељку ћемо покрити неке од значајних разлика које их разликују једна од друге.

ПараметерДоСДДоСТраффицДоС долази из једног порекла. Отуда је количина саобраћаја коју може да генерише релативно мала у поређењу са ДДоСДДоС нападом који користи више ботова/система, што значи да може изазвати велику количину саобраћаја из различитих извора истовремено и брзо преплавити сервер. Извор Један систем/бот Више система/бот истовремено тимеМитигатионДоС нападе је лакше открити и прекинути пошто потичу из једног извора. ДДоС напади имају више извора што отежава идентификацију извора свих циљева и окончање напада. ДДоСДДоС напади су веома брзиИмпацтЛимитед импацтЕкстремни утицај на систем/сервер

Суштина

Организације треба да обезбеде да безбедност њиховог система буде приоритет у сваком случају; кршење/прекидање услуга може довести до потенцијалног губитка поверења корисника. ДоС и ДДоС напади су нелегални и штетни за циљни систем. Стога све мере како би се осигурало да се ови напади могу открити и управљати њима треба озбиљно схватити.

Такође можете истражити врхунску ДДоС заштиту засновану на облаку за веб локације малих и предузећа.