Претње сајбер безбедности су се данас умножиле. Рад на даљину, ИоТ уређаји, виртуелне мреже и ивично рачунарство представљају различите безбедносне изазове. Ваша тренутна безбедносна архитектура можда неће успешно решити ове проблеме. Улази у Циберсецурити Месх Арцхитецтуре, нови приступ за јачање безбедносног положаја ваше организације.

Шта је Циберсецурити Месх Арцхитецтуре, које предности нуди и како можете да је примените? Хајде да сазнамо.

Преглед садржаја

Мрежна архитектура сајбер безбедности

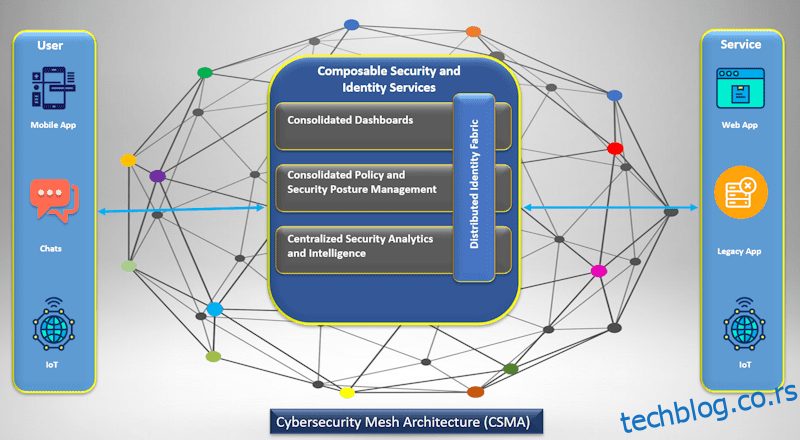

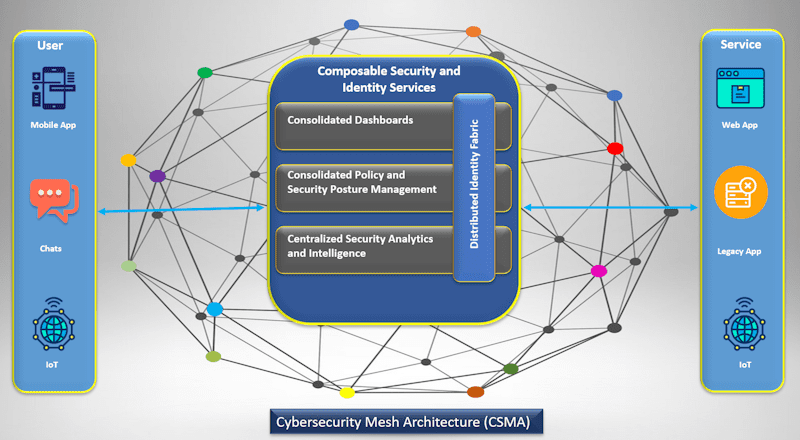

Циберсецурити Месх Арцхитецтуре (ЦСМА) је безбедносни оквир који је предложио Гартнер да би помогао организацијама да усвоје композитан, флексибилан и скалабилан приступ како би заштитиле своју ИТ инфраструктуру од лоших актера.

Извор слике: ОпенТект

Извор слике: ОпенТект

Мрежна архитектура кибернетичке безбедности функционише усвајањем дистрибуираних безбедносних контрола које се могу саставити централизацијом података и контроле како би се постигла већа сарадња између безбедносних алата које имплементирате.

Сходно томе, организације повећавају своје способности за откривање безбедносних инцидената, побољшавају своје одговоре на претње и имају доследно управљање политиком, ставом и упутствима.

Штавише, ЦСМА омогућава компанијама да имају прилагодљиву и детаљну контролу приступа како би боље заштитиле своју ИТ имовину.

Темељни слојеви ЦСМА

Циберсецурити Месх Арцхитецтуре (ЦСМА) нуди безбедносни оквир који је скалабилан, интероперабилан и компонован, омогућавајући различитим безбедносним контролама и алатима да неометано раде заједно.

Четири темељна слоја мрежне архитектуре сајбер безбедности дефинишу кључне безбедносне циљеве и функције.

#1. Безбедносна аналитика и обавештајни подаци

Први слој мрежне архитектуре сајбер безбедности, безбедносне аналитике и обавештајних података, прикупља и анализира податке из различитих безбедносних решења у организацији.

ЦСМА има централизовану администрацију, тако да организације могу да прикупљају, агрегирају и анализирају огромне податке са централног места.

Сигурносне информације компаније и управљање догађајима (СИЕМ) могу анализирати ове податке и покренути одговарајуће одговоре за ублажавање претњи.

#2. Дистрибутед Идентити Фабриц

Слој дистрибуиране структуре идентитета ради на децентрализованом управљању идентитетима, услугама именика, прилагодљивом приступу, провери идентитета и управљању правима.

Ови алати говоре ко може да приступи подацима и где подаци треба да се користе и мењају, а истовремено помажу вашим безбедносним тимовима да разликују злонамерне актере и праве кориснике.

Укратко, овај слој се фокусира на обезбеђивање управљања идентитетом и приступом који је кључан за безбедност без поверења.

#3. Консолидована политика и управљање држањем

Ако морате да примените своју централну безбедносну политику у различитим окружењима, морате да преведете своју политику у конфигурације и правила за свако окружење или безбедносни алат.

Слој за управљање консолидованим смерницама и положајем разлаже вашу политику на правила и конфигурационе поставке потребне за одређени безбедносни алат или окружење. Поред тога, може понудити услуге ауторизације динамичког времена извршавања.

#4. Консолидоване контролне табле

Морате да прелазите са једне на другу контролну таблу ако је ваша организација имплементирала безбедносна решења без везе. То може да омета безбедносне операције.

Овај слој нуди контролну таблу са једним окном за преглед и управљање безбедносним екосистемом ваше организације.

Сходно томе, ваш безбедносни тим може ефикасније да открива, истражује и решава безбедносне инциденте.

Зашто је организацијама потребан ЦСМА

98% великих компанија користе или планирају да користе најмање две инфраструктуре у облаку, а 31% већ користи четири или више инфраструктуре облака.

Међутим, организације данас не могу правилно функционисати без ресурса изван својих добро чуваних просторија.

Уређаји које користе, од ИоТ алата до ВАН-а, раде у њиховим физичким просторијама и изван њих.

Сходно томе, организације треба да пронађу начине да прошире безбедносне контроле на уређаје и алате изван својих физичких локација. То је неопходно да би се мреже и уређаји организације заштитили од различитих типова напада рансомваре-а, дистрибуираних напада ускраћивањем услуге (ДДоС), напада пхисхинг-а и разних других безбедносних претњи.

Мрежа сајбер безбедности може помоћи вашој организацији да се ухвати у коштац са низом напада. Омогућава вашем безбедносном тиму да управља видљивим и скривеним претњама у облаку. Овај метод је идеалан за заштиту раштрканих дигиталних ИТ средстава која се налазе у облаку и у просторијама.

Имплементација мрежне архитектуре сајбер безбедности обезбеђује да се безбедносне политике и безбедносне праксе примењују за сваки безбедносни алат и окружење које ваша компанија користи.

Сва безбедносна решења у вашој организацији ће сарађивати једно са другим како би вашој организацији пружили супериорну технологију обавештавања о претњама и одговора.

Са једном контролном таблом, ваши професионалци за сајбер безбедност могу да виде цео безбедносни екосистем ваше организације.

Кључне карактеристике мреже за сајбер безбедност

Следеће су кључне карактеристике мреже за сајбер безбедност:

- Када примените ЦСМА, безбедносне контроле проширују заштиту изван ваше физичке локације.

- ЦСМА ради на заштити појединачних уређаја и идентитета, а не само на заштити ваше корпоративне мреже. Овај приступ минимизира претње од неовлашћеног приступа радним уређајима и компромитованих акредитива.

- Мрежна архитектура сајбер безбедности нуди динамичку и прилагодљиву безбедност. Како се безбедносни пејзаж мења, ЦСМА ће прилагодити безбедносне алате засноване на контекстуалним информацијама и процени ризика како би ублажио развојне безбедносне претње.

- ЦСМА нуди скалабилан, флексибилан приступ сајбер безбедности. Са ЦСМА успостављеним, можете брзо да скалирате имплементације и интеграције безбедносних алата како бисте својој компанији обезбедили јачи безбедносни положај како би одговорили на безбедносне изазове променљивог дигиталног окружења.

- Мрежна архитектура сајбер безбедности промовише интероперабилност између различитих појединачних безбедносних алата и услуга. Ово обезбеђује беспрекорну сарадњу и комуникацију између безбедносних алата како би се понудила боља безбедност.

Организације могу да побољшају безбедност помоћу мрежне архитектуре сајбер безбедности, бавећи се изазовима дистрибуираних система, услуга у облаку, интернета ствари и сајбер претњи.

Предности ЦСМА

Следе обећане предности имплементације мрежне архитектуре сајбер безбедности.

Свеобухватна безбедност

Мрежна архитектура сајбер безбедности (ЦСМА) је свестран безбедносни приступ који задовољава потребе савремених ИТ окружења. Прилагођен је да заштити сваку крајњу тачку, а његов децентрализовани дизајн покрива уређаје изван централне мреже.

ЦСМА може брзо да се прилагоди променљивим претњама неприметно интегришући различите алате и промовишући интероперабилност.

Скалабилан је, прилагођава растуће организационе потребе и заузима проактиван став у предвиђању потенцијалних ризика.

ЦСМА обезбеђује доследан, свеобухватан безбедносни став који иде у корак са актуелним изазовима и претњама у настајању, чинећи га холистичким и јединственим приступом сајбер безбедности.

Прилагодљивост

Циберсецурити Месх Арцхитецтуре (ЦСМА) омогућава беспрекорну интеграцију нових безбедносних решења у вашој компанији.

Како се ИТ системи шире, који могу укључивати удаљене платформе и платформе засноване на облаку, ЦСМА одржава досљедну сигурност.

Мрежа сајбер безбедности је решење које гледа у будућност. И он се развија са променљивим потребама ваше организације и новим претњама.

Његова прилагодљивост осигурава да корпоративна безбедност остане робусна, у складу са развојем ИТ пејзажа.

Енханцед Цоллаборатион

Циберсецурити Месх Арцхитецтуре (ЦСМА) подстиче комуникацију између безбедносних система организације. Ово побољшава откривање претњи и брзину одговора.

Повезујући различите безбедносне алате, ЦСМА реагује на претње и активно их спречава, обезбеђујући јачу и проактивнију одбрану.

Побољшана ефикасност

Циберсецурити Месх Арцхитецтуре (ЦСМА) поједностављује безбедност обједињавањем различитих алата. Ово спречава особље обезбеђења да стално прелази са једне платформе на другу, побољшавајући ефикасност.

Са овим централизованим системом, тимови могу боље применити решења и доделити ресурсе виталним безбедносним изазовима, јачајући одбрану организације.

Боље управљање идентитетом и приступом

Мрежна архитектура сајбер безбедности јача управљање идентитетом и приступом (ИАМ) усклађивањем са моделом Зеро Труст, омогућавајући скалабилне и прилагодљиве политике контроле приступа.

Олакшава микро-сегментацију за детаљну контролу приступа, децентрализује одлуке о приступу и омогућава прилагодљив приступ уз праћење у реалном времену.

Поред тога, његове способности отпорности и интеграције повећавају способност ИАМ-а да заштити ресурсе и ефикасно управља корисничким идентитетима, стварајући робустан безбедносни оквир за модерне организације.

Лака имплементација

ЦСМА пружа оквир за брзу примену безбедносних решења. Његов флексибилан дизајн прилагођава се променљивим пословним и безбедносним захтевима. Ово осигурава да ће ваша компанија увек имати ефикасне одговоре на познате и непознате претње.

Исплативо решење

Циберсецурити Месх је исплатив због своје скалабилности и компатибилности са постојећим системима.

Улажете на основу ваших тренутних безбедносних потреба, а како ваша организација расте, можете проширити мрежу сајбер безбедности без значајних трошкова.

Ово га чини економичним избором и за краткорочне и за дугорочне безбедносне захтеве.

Како имплементирати ЦСМА

Ево како можете да имплементирате мрежну архитектуру сајбер безбедности у вашој компанији.

#1. Процените површину напада

Прво, морате испитати свој постојећи систем да бисте идентификовали безбедносне слабе тачке.

Направите листу сваке имовине ваше организације, од рачунарских могућности до ускладиштених података. Затим рангирајте свако средство на основу његове важности и тежине ризика.

Ова темељна процена површине вашег напада обезбеђује фокусирани напор тамо где је најпотребнији.

#2. Купите безбедносне алате

Када идентификујете површину напада, следећи корак је улагање у поуздане безбедносне технологије и алате.

Вероватно ћете изабрати неки од следећих алата да побољшате безбедност своје имовине.

Алати за безбедност информација

Ови алати осигуравају да осетљиви подаци у вашој компанији буду скривени од знатижељних очију.

Можда ћете морати да имате систем управљања безбедношћу информација. И инвестирајте у решења за безбедност података и решења за безбедност е-поште да бисте заштитили податке у вашој компанији.

Алати за аутентификацију

Морате имплементирати различите алате за аутентификацију у својој компанији како бисте осигурали да само провјерени и овлаштени корисници приступају вашој ИТ инфраструктури.

Типично, компаније захтевају менаџере лозинки и вишефакторску аутентификацију како би осигурале безбедност на нивоу апликације.

Можете истражити ове популарне платформе за аутентификацију да бисте одабрали право решење за своју компанију.

Прочитајте више: ЈВТ у односу на ОАутх: што је добро за ултимативну веб безбедност

Решења за мрежну безбедност

Безбедност мреже захтева доследан надзор мреже. Кроз континуирано праћење, стручњаци за безбедност могу уочити слабости и потенцијалне претње, утирући пут за превентивну акцију.

Стручњаци за безбедност могу да примене алате као што су СИЕМ (безбедносне информације и управљање догађајима) и НДР (откривање мреже и одговор).

Посматрање долазних и одлазних пакета података је кључно за идентификацију штетног саобраћаја и покретање неопходне одбране.

СИЕМ решења подижу упозорења за неправилности, попут неовлашћених упада или поновљених неуспешних покушаја пријављивања.

Ендпоинт Сецурити Тоолс

Безбедност крајњих тачака је данас најважнија јер компаније имају широко распрострањену имовину.

Према Истраживање Института Понемон68% компанија је искусило један или више напада на крајње тачке који су компромитовали ИТ инфраструктуру и/или средства података.

Мрежни приступ сајбер-безбедности ће захтевати примену алата за откривање и реаговање крајњих тачака (ЕДР) како би се ојачала безбедност крајње тачке.

Решења за резервне копије и опоравак од катастрофе

Након неочекиваних нарушавања безбедности, систем резервне копије и опоравак од катастрофе је кључан за преузимање виталних пословних података.

Заједно, ваши безбедносни и пословни развојни тимови ће осмислити план резервне копије и опоравка од катастрофе, користећи најбоља решења за прављење резервних копија података и алате за опоравак од катастрофе.

#3. Фокусирајте се на интероперабилност

Приликом имплементације мрежне архитектуре сајбер безбедности, давање приоритета интероперабилности укључује обезбеђивање да различити безбедносни алати и системи могу неприметно да комуницирају и сарађују.

Организације могу да интегришу различита безбедносна решења, било локална или заснована на облаку, стандардизацијом протокола, формата података и интерфејса.

Ово међусобно повезано подешавање поједностављује безбедносне операције и нуди свеобухватнију одбрану, пошто информације из различитих извора заједно раде на идентификацији, ублажавању и реаговању на претње.

#4. Децентрализујте управљање идентификацијом

Да бисте били сигурни да само овлашћени корисници приступају вашој корпоративној мрежи, кључно је да имате децентрализовани систем управљања идентитетом.

Примена протокола за аутентификацију, безбедност мреже са нултим поверењем, провера идентитета и друге мере могу помоћи у стварању робусног безбедносног система изван безбедности периметра у мрежи сајбер безбедности.

#5. Централизујте управљање безбедносном политиком

Приликом имплементације мреже сајбер безбедности, централизовање управљања безбедносном политиком значи консолидовање правила и протокола из различитих алата и крајњих тачака у јединствен систем или платформу.

Овај јединствени приступ омогућава доследну примену политике у целој организацији, без обзира на децентрализовану природу мреже.

Усмеравањем ажурирања, ревизија и модификација на једном месту, можете да обезбедите униформност безбедносних мера.

Као резултат, ваш безбедносни тим може брзо да одговори на претње које се развијају и да смањи потенцијалне рањивости које произилазе из различитих имплементација политика.

#6. Ојачајте безбедност периметра

У мрежи сајбер безбедности, јачање безбедности периметра укључује јачање одбране око појединачних крајњих тачака, а не само мреже компаније.

То значи опремање сваког уређаја, апликације или извора података својим безбедносним протоколима, често подржаним заштитним зидовима, системима за откривање и спречавање упада, напредним шифровањем итд.

Применом принципа „нултог поверења“, где се сваки захтев за приступ верификује без обзира на његов извор, и интегришући континуирано праћење и благовремено ажурирање, мрежа обезбеђује појачану безбедност периметра прилагођену децентрализованој природи савремених ИТ окружења.

Изазови имплементације ЦСМА

Имплементација мреже кибернетичке безбедности, иако је повољна на много начина, долази са низом изазова:

- Успостављање и управљање децентрализованим системом безбедности може бити компликовано, посебно у експанзивним окружењима.

- Спајање старијих система са новим технологијама у оквиру мрежног оквира може довести до проблема са компатибилношћу.

- Мрежни приступ може захтевати специјализоване вештине, стварајући потенцијални недостатак професионалаца упознатих са овом поставком.

- Обезбеђивање јединствене примене политике у дистрибуираном оквиру може бити застрашујући задатак.

- Различита безбедносна решења можда неће беспрекорно функционисати заједно, што доводи до потенцијалних безбедносних празнина.

Упркос овим изазовима, организације могу успешно да имплементирају мрежу сајбер безбедности и искористе њене предности уз пажљиво планирање, адекватну обуку и континуирано праћење.

Закључак

Мрежна архитектура сајбер безбедности је најприлагодљивији, практичнији оквир за проширење безбедности у вашим дистрибуираним ИТ ресурсима помоћу обједињеног скупа технологија.

ЦСМА чини да дискретна безбедносна решења раде заједно како би понудила супериорну безбедност ИТ ресурсима који се налазе на лицу места и у облаку. Дакле, нема разлога зашто ваша организација не би требало да усвоји ЦСМА.

Поред тога, требало би да обезбедите да сви у вашој компанији прате најбоље праксе за сајбер безбедност како бисте спречили безбедносне претње.