Да ли сте знали да хакер може да врши банковне трансфере или куповине на мрежи у ваше име без да украде ваше податке о регистрацији?

Колачиће повезујемо са праћењем и досадним онлајн огласима, али они такође чувају упите за претрагу, омогућавајући нам да посећујемо веб странице без уношења корисничког имена и лозинке.

Међутим, ако неко пресретне колачић, то може довести до катастрофалног сајбер напада који се зове отмица сесије, који може да угрози ваше осетљиве податке у рукама нападача и може да направи велику штету пре него што уопште сазнате шта се догодило.

Хајде да сазнамо шта је то и како то можете спречити!

Преглед садржаја

Шта је отмица сесије?

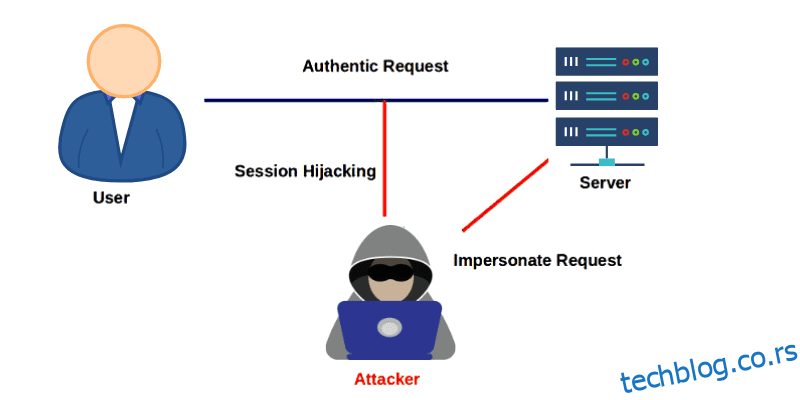

Приликом отмице сесије, нападач пресреће и преузима успостављену сесију између корисника и домаћина, као што је веб сервер, Телнет сесија или било која друга веза заснована на ТЦП-у. Сесија почиње када се пријавите на веб локацију или апликацију, на пример, веб локацију друштвених мрежа.

Наставља се док сте унутар налога, проверавате свој профил или учествујете у нити, а завршава се када се одјавите са система. Али како веб сервер зна да је сваки ваш захтев заправо од вас?

Овде долазе колачићи. Након што се пријавите, шаљете своје акредитиве на веб сервер. Он потврђује ко сте и даје вам ИД сесије помоћу колачића који ће вам бити прикачен током трајања сесије. Зато се не одјављујете из апликације сваки пут када посетите нечији профил и зашто онлајн продавница памти шта сте ставили у корпу чак и ако освежите страницу.

Али нападачи могу да отму сесију ако користе посебне технике управљања сесијом или украду ваш колачић. Тако може преварити веб сервер да верује да захтеви долазе од вас, овлашћеног корисника.

Феномен отмице сесије постао је познат почетком 2000-их, али је и даље један од најчешћих метода које користе хакери.

Недавни пример је Лапсус$ Гроуп, која је ове године постала део ФБИ-јеве листе најтраженијих. Користи ИнфоСтеалер Малеваре инфекцију да отме сесију.

Слично томе, ГенесисСторе је продавница само по позиву коју води група истог имена и која продаје компромитоване податке о колачићима, а њена листа премашује 400.000+ ботова.

Типови снимања сесија

Отмица сесије се може поделити у две главне категорије, у зависности од жеља починиоца.

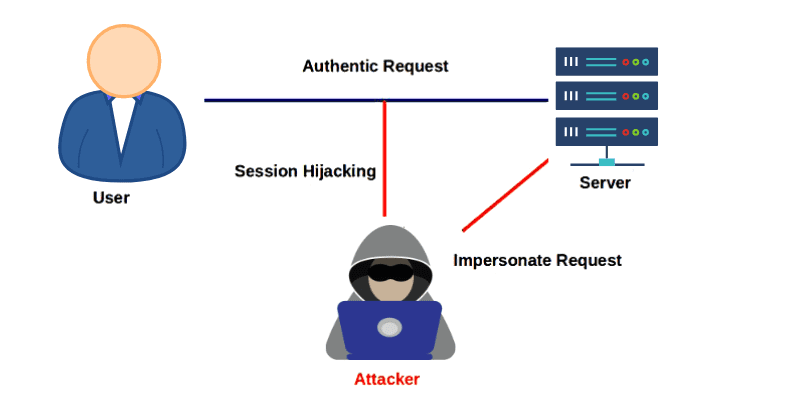

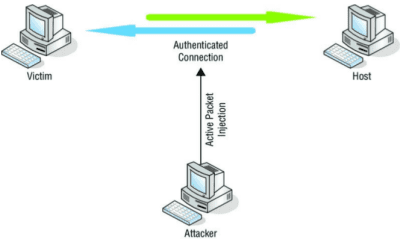

Активан: У активном нападу, нападач преузима вашу сесију, чиме преузима конекцију легитимног клијента са ресурсом. У зависности од локације сесије, хакер може да купује на мрежи, мења лозинке или враћа налоге. Уобичајени пример активног напада је напад грубом силом, КССС, или чак ДДоС.

Извор: ОСВАП

Извор: ОСВАП

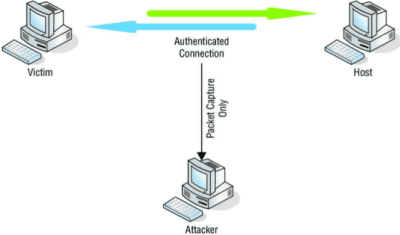

Пасивно: У пасивном нападу, нападач не преузима или мења сесију. Уместо тога, они тихо прате промет података између вашег уређаја и сервера, прикупљајући све осетљиве информације. Обично се ИП лажирање и убризгавање малвера користе за извођење напада пасивног убризгавања.

Извор: ОСВАП

Извор: ОСВАП

Како функционише отмица сесије?

ХТТП је протокол без стања, што значи да сервер нема меморију о раду клијента. Сваки нови ХТТП захтев поклапа се са новом јединицом посла, или једноставније речено, сервер сервира странице клијенту без памћења претходних захтева клијента.

Међутим, када претражујемо веб, схватамо да апликације у идеалном случају знају ко је клијент (чак и превише добро!). Захваљујући овој „меморији“ сервера, „могуће је креирати модерне резервисане области веб сајтова, онлајн банака, сервиса веб поште итд.

Да би се то урадило, рођен је додатак који чини протокол без стања као што је ХТТП са стањем: колачићи.

Статефул Сессионс

Једном када се пријаве, веб апликације које користе сесију са статусом испуштају колачић сесије. То значи да се ослањају на овај колачић за праћење клијента. Унутар колачића је сачуван јединствени код који омогућава препознавање клијента, на пример:

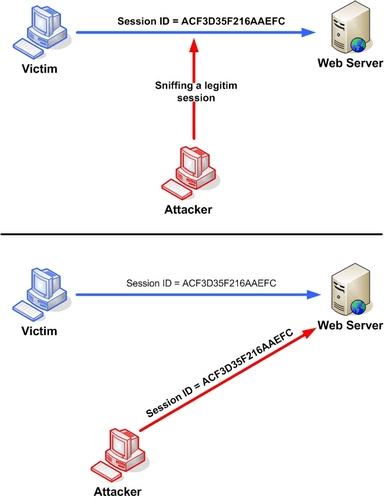

СЕССИОНИД=АЦФ3Д35Ф216ААЕФЦ

Свако са горе наведеним јединственим ИД-ом или кодом сесије би био аутентификовани клијент за сервер. Ако би нападач могао да добије овај идентификатор, као што се види на слици испод, могао би да искористи сесију која је првобитно потврђена за своју жртву било тако што би уњушио легитимну сесију или чак потпуно преузео сесију. Овај идентификатор је обично уграђен у УРЛ адресу, у скривено поље било ког обрасца или у колачиће.

ОСВАП

ОСВАП

Седнице без држављанства

Са еволуцијом веба, појавила су се решења за управљање „меморијом“ сервера без употребе колачића сесије. У веб апликацији у којој су фронтенд и бацкенд добро раздвојени и разговарају само преко АПИ-ја, најбоље решење би могао бити ЈВТ (ЈСОН Веб Токен), потписани токен који омогућава фронтенду да користи АПИ-је које обезбеђује бацкенд.

Обично се ЈВТ чува у сессионСтораге претраживача, меморијској области коју клијент држи активном док се картица не затвори. Сходно томе, отварање нове картице ствара нову сесију (за разлику од онога што се дешава са колачићима).

Крађа идентификационог токена клијента омогућава вам да украдете сесију корисника и на тај начин извршите напад отмице сесије. Али како украсти тај токен?

Тренутно, методе које најчешће користе хакери су:

#1. Сессион Сиде Јацкинг

Овај метод користи несигурне мреже да би сазнао ваш ИД сесије. Нападач користи њушкање (посебан софтвер) и обично циља јавни Ви-Фи или веб локације без ССЛ сертификата, које су познате по слабој безбедности.

#2. Фиксација сесије

Жртва користи ИД сесије који је креирао нападач. То може да уради помоћу пхисхинг напада (преко злонамерне везе) који „поправља“ ваш ИД сесије.

#3. Насилно

Највише дуготрајан и неефикасан метод. Током овог напада, хакер не краде ваше колачиће. Уместо тога, покушава све могуће комбинације да погоди ваш ИД сесије.

#4. КССС или Цросс-сите Сцриптинг

Хакер користи рањивости на веб локацијама или апликацијама да би убацио злонамерни код. Када корисник посети сајт, скрипта се активира, краде корисникове колачиће и шаље их нападачу.

#5. Малваре Ињецтион

Злонамерни софтвер може да изврши неовлашћене радње на вашем уређају да украде личне податке. Такође се често користи за пресретање колачића и слање информација нападачу.

#6. ИП лажирање

Сајбер криминалац мења изворну ИП адресу свог пакета како би изгледало да долази од вас. Због лажне ИП адресе, веб сервер мисли да сте то ви, а сесија бива отета.

Како спречити отмицу сесије?

Могућност отмице сесије обично се своди на безбедност веб локација или апликација које користите. Међутим, постоје кораци које можете предузети да бисте се заштитили:

- Избегавајте јавни Ви-Фи, јер су бесплатне приступне тачке идеалне за сајбер криминалце. Обично имају слабу сигурност и хакери их лако могу преварити. Да не говоримо о томе да су увек пуни потенцијалних жртава чији је промет података стално компромитован.

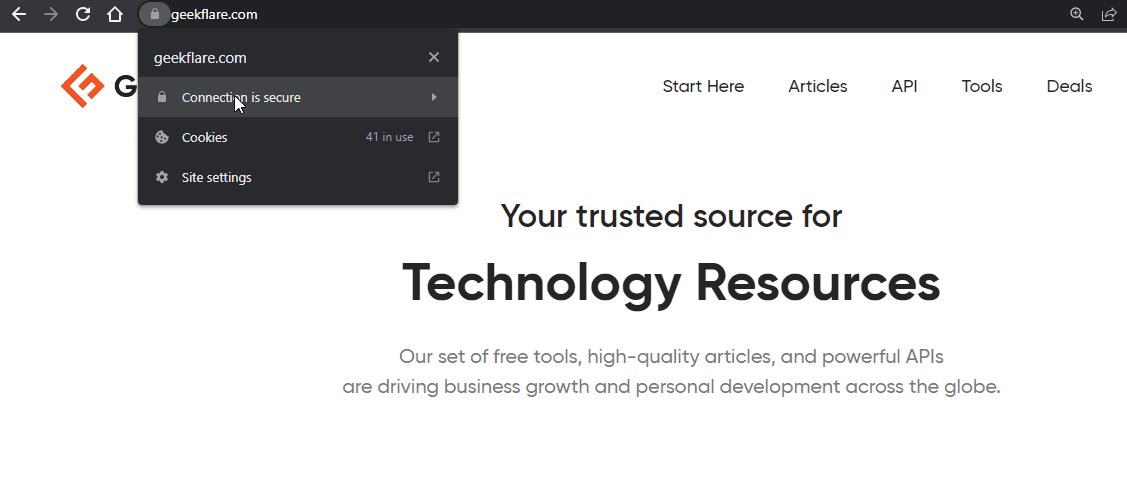

- Сваки сајт који не користи ССЛ сертификат чини вас рањивим, јер не може да шифрује саобраћај. Проверите да ли је сајт безбедан тако што ћете потражити мали катанац поред УРЛ адресе.

- Инсталирајте апликацију за заштиту од малвера да бисте открили и заштитили свој уређај од малвера и пацова који могу украсти личне податке.

- Избегавајте преузимање малвера коришћењем званичних продавница апликација или веб локација за преузимање апликација.

- Ако добијете поруку у којој се од вас тражи да кликнете на непознату везу, немојте то чинити. Ово може бити пхисхинг напад који може заразити ваш уређај и украсти личне податке.

Корисник може мало да уради против напада отмице сесије. Напротив, међутим, апликација може приметити да се други уређај повезао са истим идентификатором сесије. И ослањајући се на то, можете дизајнирати стратегије ублажавања као што су:

- Повежите са сваком сесијом неки технички отисак прста или карактеристике повезаног уређаја да бисте открили промене у регистрованим параметрима. Ове информације морају бити сачуване у колачићу (за сесије са стањем) или ЈВТ (за сесије без стања), апсолутно шифроване.

- Ако је сесија заснована на колачићима, испустите колачић са атрибутом ХТТПОнли да бисте га учинили недоступним у случају КССС напада.

- Конфигуришите систем за откривање упада (ИДС), систем за превенцију упада (ИПС) или решење за надгледање мреже.

- Неке услуге врше секундарне провере идентитета корисника. На пример, веб сервер би могао да провери са сваким захтевом да ли се ИП адреса корисника поклапа са последњом коришћеном током те сесије. Међутим, ово не спречава нападе од некога ко дели исту ИП адресу и може бити фрустрирајуће за кориснике чија се ИП адреса може променити током сесије прегледања.

- Алтернативно, неке услуге ће променити вредност колачића са сваким захтевом. Ово драстично смањује прозор у којем нападач може да ради и олакшава идентификацију да ли је дошло до напада, али може изазвати друге техничке проблеме.

- Користите различита решења вишефакторске аутентификације (МФА) за сваку корисничку сесију.

- Одржавајте све системе ажурним са најновијим закрпама и безбедносним исправкама.

ФАК

Како се отмица сесије разликује од лажирања сесије?

Отмица сесије подразумева претварање да сте корисник, док лажирање подразумева замену корисника. Током последњих неколико година, неки безбедносни аналитичари су почели да карактеришу ово друго као врсту отмице сесије.

Завршне речи

Учесталост напада отмице сесије се повећала последњих година; стога је постало све важније разумети такве нападе и пратити превентивне мере. Међутим, како се технологија развија, напади постају све софистициранији; стога је од суштинског значаја да се креирају активне стратегије ублажавања против отмице сесије.

Можда ћете бити заинтересовани да сазнате колико ваши подаци вреде на мрачном вебу.