Сајбер напад је намеран и злонамеран покушај да се добије неовлашћени приступ рачунарском систему или мрежи кроз постојеће рањивости. Ово се може учинити да се украду осетљиве информације и поремете нормалне операције.

У последње време, рансомваре је постао алат за сајбер нападе међу сајбер криминалцима. Рансомваре се обично шири путем пхисхинг е-поште, преузимања, пиратског софтвера и протокола удаљеног стола, између осталог.

Када је рачунар заражен рансомваре-ом, рансомваре шифрира критичне датотеке на рачунару. Хакери тада захтевају откуп за враћање шифрованих података.

Сајбер напади могу угрозити националну безбедност земље, осакатити операције у кључним секторима привреде и изазвати огромну штету и озбиљне финансијске губитке. Управо то се догодило са сајбер нападом ВаннаЦри рансомваре-а.

Дана 12. маја 2017, рансомваре под називом ВаннаЦри за који се верује да потиче из Северне Кореје, проширио се широм света и заразио преко 200.000 рачунарских система у преко 150 земаља за мање од два дана. ВаннаЦри је циљао рачунарске системе који раде под оперативним системом Виндовс. Искористио је рањивост у протоколу блока порука сервера оперативног система.

Једна од највећих жртава напада била је Национална здравствена служба Уједињеног Краљевства (НХС). Више од 70.000 њихових уређаја, укључујући компјутере, позориште, дијагностичку опрему и МРИ скенере, заражено је. Лекари нису могли да приступе својим системима или картонима пацијената потребних за лечење пацијената. Овај напад коштао је НХС близу 100 милиона долара.

Толико лоше може постати. Међутим, ствари могу постати много горе, посебно са новим и опаснијим Рансомваре-ом као што је БлацкЦат, који за собом оставља пут пун жртава.

Преглед садржаја

БлацкЦат Рансомваре

БлацкЦат рансомваре, који његови програмери називају АЛПХВ, је злонамерни софтвер који, након заразе система, ексфилтрира и шифрује податке у захваћеном систему. Ексфилтрација подразумева копирање и пренос података ускладиштених у систему. Када БлацкЦат ексфилтрира и шифрује критичне податке, поставља се захтев за откупнином која се може платити у криптовалути. Жртве БлацкЦата морају да плате тражену откупнину да би повратиле приступ својим подацима.

БлацкЦат није обичан рансомваре. БлацкЦат је био први успешан рансомвер који је написан у Русту, за разлику од другог рансомвера који је обично написан на Ц, Ц++, Ц#, Јава или Питхон. Поред тога, БлацкЦат је такође била прва породица рансомваре-а која је имала веб локацију на чистом вебу на којој цуре украдене информације из својих напада.

Још једна кључна разлика у односу на други Рансомваре је у томе што БлацкЦат функционише као Рансомваре као услуга (РааС). Раас је пословни модел сајбер криминала где креатори рансомвера изнајмљују или продају свој рансомвер као услугу другим појединцима или групама.

У овом моделу, креатори рансомвера обезбеђују све неопходне алате и инфраструктуру за друге да дистрибуирају и извршавају нападе рансомвера. Ово је у замену за део њиховог профита добијеног од плаћања рансомвера.

Ово објашњава зашто је БлацкЦат углавном циљао организације и предузећа, јер су обично спремнији да плате откуп у поређењу са појединцима. Организације и предузећа такође плаћају већу откупнину у поређењу са појединцима. Људско вођење и доношење одлука у сајбер нападима познати су као актери сајбер претњи (ЦТА).

Да би приморао жртве да плате откуп, БлацкЦат користи „технику троструког изнуђивања“. Ово укључује копирање и пренос података жртава и шифровање података на њиховим системима. Од жртава се затим тражи да плате откуп за приступ својим шифрованим подацима. Ако то не урадите, њихови подаци процуре у јавност и/или напади ускраћивања услуге (ДОС) покренути на њихове системе.

Коначно, контактирају се они који ће бити погођени цурењем података и обавештени да ће њихови подаци бити процурели. То су обично купци, запослени и друга повезана предузећа. Ово је учињено како би се извршио притисак на организације жртава да плате откуп како би се избјегао губитак репутације и тужбе које су резултат цурења података.

Како функционише БлацкЦат Рансомваре

Према фласх упозорењу које је објавио ФБИ, БлацкЦат рансомваре користи претходно компромитоване корисничке акредитиве да би добио приступ системима.

Једном када успешно уђе у систем, БлацкЦат користи приступ који има да компромитује корисничке и администраторске налоге ускладиштене у активном директоријуму. Ово му омогућава да користи Виндовс Таск Сцхедулер да конфигурише злонамерне објекте групне политике (ГПО) који омогућавају БлацкЦат-у да примени свој рансомваре за шифровање датотека у систему.

Током БлацкЦат напада, ПоверСхелл скрипте се користе заједно са Цобалт Стрикеом да би се онемогућиле безбедносне функције у мрежи жртве. БлацкЦат затим краде податке жртава са места где су ускладиштени, укључујући и од добављача у облаку. Када се то уради, актер сајбер претње који води напад примењује БлацкЦат рансомваре да шифрује податке у систему жртве.

Жртве тада добијају поруку о откупнини која их обавештава да су њихови системи претрпели напад и да су важне датотеке шифроване. Откупнина такође даје упутства о томе како да платите откупнину.

Зашто је БлацкЦат опаснији од просечног рансомваре-а?

БлацкЦат је опасан у поређењу са просечним рансомвером из више разлога:

Написано је на Русту

Руст је програмски језик који је брз, безбедан и нуди побољшане перформансе и ефикасно управљање меморијом. Користећи Руст, БлацкЦат убира све ове предности, чинећи га веома сложеним и ефикасним рансомваре-ом са брзом енкрипцијом. Такође чини БлацкЦат тешким за обрнути инжењеринг. Руст је вишеплатформски језик који омогућава актерима претњи да лако прилагоде БлацкЦат да циља различите оперативне системе, као што су Виндовс и Линук, повећавајући њихов опсег потенцијалних жртава.

Користи РааС пословни модел

БлацкЦат-ова употреба рансомваре-а као модела услуге омогућава многим актерима претњи да примене сложени рансомвер без потребе да знају како да га направе. БлацкЦат обавља све тешке послове за актере претњи, који само треба да га примене у рањивом систему. Ово чини софистициране нападе рансомваре-а лаким за актере претњи заинтересованих за искоришћавање рањивих система.

Он нуди огромне исплате филијалама

Са БлацкЦат-ом који користи Раасов модел, креатори зарађују новац узимајући део од откупнине плаћене претњама који га користе. За разлику од других Раас породица које узимају до 30% исплате откупнине претњи, БлацкЦат дозвољава актерима претњи да задрже 80% до 90% откупнине коју направе. Ово повећава привлачност БлацкЦата актерима претњи омогућавајући БлацкЦат-у да придобије више филијала спремних да га примене у сајбер нападима.

Има јавну локацију за цурење на чистом вебу

За разлику од другог рансомваре-а који пропушта украдене информације на мрачном вебу, БлацкЦат пропушта украдене информације на веб локацији доступној на чистом вебу. Одавањем украдених података на чист начин, више људи може приступити подацима, повећавајући последице сајбер напада и стављајући већи притисак на жртве да плате откуп.

Програмски језик Руст учинио је БлацкЦат веома ефикасним у нападу. Користећи Раас модел и нудећи огромну исплату, БлацкЦат апелује на више актера претњи за које је већа вероватноћа да ће га применити у нападима.

БлацкЦат Рансомваре ланац инфекције

БлацкЦат добија почетни приступ систему користећи компромитоване акредитиве или искоришћавајући рањивости Мицрософт Екцханге сервера. Након што добију приступ систему, злонамерни актери укидају безбедносну одбрану система и прикупљају информације о мрежи жртве и подижу своје привилегије.

БлацкЦат рансомваре се затим креће бочно у мрежи, добијајући приступ што већем броју система. Ово је корисно током захтева за откупнином. Што је више система под нападом, већа је вероватноћа да ће жртва платити откуп.

Злонамерни актери затим ексфилтрирају податке система који се користе за изнуду. Када се критични подаци ексфилтрирају, припрема се за испоруку БлацкЦат терета.

Злонамерни актери испоручују БлацкЦат користећи Руст. БлацкЦат прво зауставља услуге као што су резервне копије, антивирусне апликације, Виндовс Интернет услуге и виртуелне машине. Једном када се то уради, БлацкЦат шифрује датотеке у систему и уништава позадинску слику система замењујући је напоменом о откупнини.

Заштитите од БлацкЦат Рансомваре-а

Иако се показало да је БлацкЦат опаснији од другог рансомвера који је раније био сведочан, организације се могу заштитити од рансомвера на неколико начина:

Шифрујте критичне податке

Део Блацкхатове стратегије изнуђивања укључује претњу да ће процурити подаци жртве. Шифровањем критичних података, организација додаје додатни слој заштите својим подацима, чиме онемогућава технике изнуде које користе БлацкХат претњи. Чак и ако процури, неће бити у људском читљивом формату.

Редовно ажурирајте системе

У истраживању које је спровео Мицрософт, откривено је да је у неким случајевима БлацкЦат користио незакрпљене сервере за размену да би добио приступ системима организације. Софтверске компаније редовно објављују ажурирања софтвера како би се позабавиле рањивостима и безбедносним проблемима који су можда откривени у њиховим системима. Да бисте били сигурни, инсталирајте софтверске закрпе чим буду доступне.

Направите резервну копију података на безбедној локацији

Организације треба да дају приоритет редовном прављењу резервних копија података и складиштењу података на засебној и безбедној офлајн локацији. Ово је да би се осигурало да чак иу случају шифровања критичних података, они и даље могу бити враћени из постојећих резервних копија.

Имплементирајте вишефакторску аутентификацију

Поред коришћења јаких лозинки у систему, имплементирајте вишефакторску аутентификацију, која захтева више акредитива пре него што се приступ систему одобри. Ово се може урадити конфигурисањем система да генерише једнократну лозинку послату на повезани телефонски број или е-пошту, која је неопходна за приступ систему.

Пратите активност на мрежи и датотеке у систему

Организације треба да стално прате активности на својим мрежама како би откриле и одговориле на сумњиве активности у својим мрежама што је брже могуће. Активности на мрежи такође треба да се евидентирају и прегледају од стране стручњака за безбедност како би се идентификовале потенцијалне претње. Коначно, требало би успоставити системе који ће пратити како се приступа датотекама у систему, ко им приступа и како се користе.

Шифровањем критичних података обезбеђујете да системи буду ажурирани, редовно правите резервне копије података, примењујете вишефакторску аутентификацију и надгледате активности у систему. Организације могу бити корак испред и спречити БлацкЦат нападе.

Ресурси за учење: Рансомваре

Да бисте сазнали више о сајбер нападима и како да се заштитите од напада рансомваре-а као што је БлацкЦат, препоручујемо да похађате било који од ових курсева или прочитате књиге које су предложене у наставку:

#1. Обука за подизање свести о безбедности

Ово је невероватан курс за све заинтересоване да буду безбедни на интернету. Курс нуди др Мицхаел Биоццхи, сертификовани стручњак за безбедност информационих система (ЦИССП).

Курс покрива пхисхинг, друштвени инжењеринг, цурење података, лозинке, безбедно прегледање и личне уређаје и нуди опште савете о томе како да будете безбедни на мрежи. Курс се редовно ажурира и сви који користе интернет имају користи од њега.

#2. Обука за подизање свести о безбедности, Интернет безбедност за запослене

Овај курс је прилагођен свакодневним корисницима интернета и има за циљ да их едукује о безбедносним претњама којих људи често нису свесни и како да се заштите од претњи.

Курс који нуди Рои Давис, ЦИССП сертификован стручњак за безбедност информација, покрива одговорност корисника и уређаја, пхисхинг и друге злонамерне е-поруке, друштвени инжењеринг, руковање подацима, лозинку и безбедносна питања, безбедно прегледање, мобилне уређаје и Рансомваре. Завршавањем курса добијате сертификат о завршетку, што је довољно да буде у складу са политиком регулисања података на већини радних места.

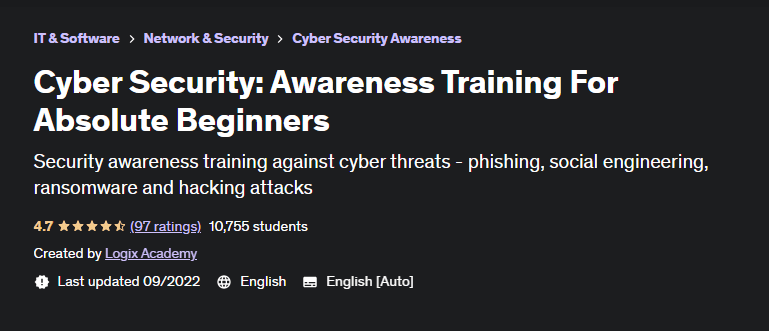

#3. Сајбер безбедност: обука подизања свести за апсолутне почетнике

Ово је Удеми курс који нуди Усман Асхраф из Логик Ацадеми, стартуп за обуку и сертификацију. Усман је ЦИССП сертификован и има докторат. у рачунарским мрежама и пуно индустријског и наставног искуства.

Овај курс нуди полазницима да дубоко зароне у друштвени инжењеринг, лозинке, безбедно одлагање података, виртуелне приватне мреже (ВПН), малвер, рансомваре и савете за безбедно прегледање и објашњава како се колачићи користе за праћење људи. Курс је нетехнички.

#4. Откривен рансомваре

Ово је књига Нихада А. Хасана, независног консултанта за безбедност информација и стручњака за сајбер безбедност и дигиталну форензику. Књига подучава како да ублаже нападе рансомвера и како их третирају и даје читаоцима детаљан поглед на различите врсте рансомвера који постоје, њихове стратегије дистрибуције и методе опоравка.

Књига такође покрива кораке које треба следити у случају инфекције рансомвером. Ово обухвата како платити откупнине, како направити резервне копије и вратити захваћене датотеке и како претражити на мрежи алате за дешифровање за дешифровање заражених датотека. Такође покрива како организације могу да развију план реаговања на инциденте са рансомвером да би минимизирале штету од рансомвера и брзо опоравиле нормалне операције.

#5. Рансомваре: Разумети. Спречити. Опоравити се

У овој књизи Алан Лиска, виши безбедносни архитекта и специјалиста за рансомвер у Рецордед Футуре, одговара на сва тешка питања у вези са Рансомваре-ом.

Књига даје историјски контекст зашто је рансомвер постао распрострањен последњих година, како зауставити нападе рансомвера, рањивости на које злонамерни актери циљају коришћењем рансомвера и водич за преживљавање напада рансомвера уз минималну штету. Поред тога, књига одговара на најважније питање, да ли треба да платите откупнину? Ова књига нуди узбудљиво истраживање рансомваре-а.

#6. Приручник о заштити од рансомваре-а

За сваког појединца или организацију која жели да се наоружа против рансомваре-а, ова књига је обавезно читање. У овој књизи, Роџер А. Грајмс, стручњак за рачунарску безбедност и продор, нуди своје огромно искуство и знање у овој области како би помогао људима и организацијама да се заштите од рансомваре-а.

Књига нуди практичан план за организације које желе да формулишу робусну одбрану од рансомваре-а. Такође учи како да откријете напад, брзо ограничите штету и одредите да ли да платите откупнину или не. Такође нуди план игре који помаже организацијама да ограниче репутацију и финансијску штету узроковану озбиљним кршењима безбедности.

Коначно, учи се како да се створи сигурна основа за осигурање сајбер безбедности и правну заштиту како би се ублажио поремећај у пословању и свакодневном животу.

Напомена аутора

БлацкЦат је револуционарни рансомвер који ће сигурно променити статус кво када је у питању сајбер безбедност. Од марта 2022. БлацкЦат је успешно напао преко 60 организација и успео да привуче пажњу ФБИ. БлацкЦат је озбиљна претња и ниједна организација не може себи приуштити да је игнорише.

Коришћењем савременог програмског језика и неконвенционалних метода напада, шифровања и изнуђивања откупнине, БлацкЦат је оставио стручњаке за безбедност да се поиграју. Међутим, рат против овог рансомваре-а није изгубљен.

Применом стратегија истакнутих у овом чланку и минимизирањем могућности да људска грешка разоткрије рачунарске системе, организације могу остати корак испред и спречити катастрофалан напад БлацкЦат рансомваре-а.