Питања сајбер безбедности расту и постају све компликованија како технологија напредује.

Иако не можете спречити сајбер криминалце да постану паметнији, можете користити безбедносне системе као што су ИДС и ИПС да бисте смањили површину напада или их чак блокирали. Ово нас доводи до битке – ИДС против ИПС-а да изаберемо шта је боље за мрежу.

А ако желите одговор на то, морате да разумете шта су ове технологије у својој суштини, како функционишу и које врсте. То ће вам помоћи да одаберете бољу опцију за вашу мрежу.

Уз то, и ИДС и ИПС су безбедни и ефикасни, сваки са својим предностима и недостацима, али не можете ризиковати када је у питању безбедност.

Због тога сам смислио ово поређење – ИДС против ИПС-а да бих вам помогао да разумете њихове могућности и пронађете боље решење за заштиту ваше мреже.

Нека битка почне!

Преглед садржаја

ИДС вс. ИПС: Шта су они?

Пре него што почнемо да упоређујемо ИДС и ИПС, хајде да сазнамо шта су они уопште, почевши од ИДС-а.

Шта је ИДС?

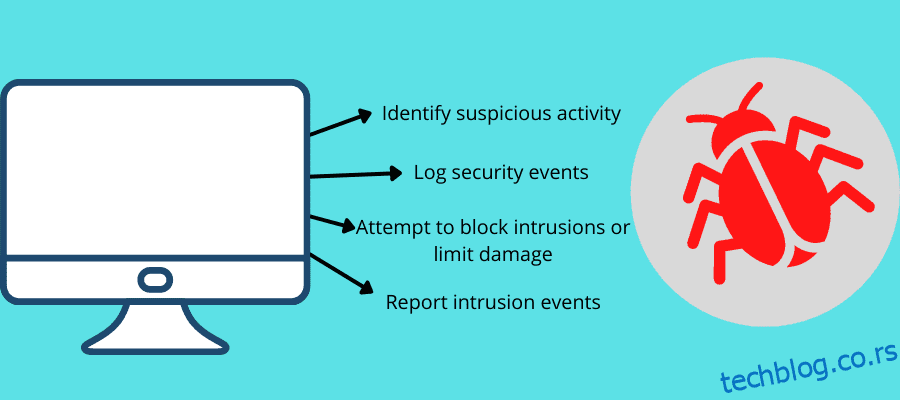

Систем за откривање упада (ИДС) је софтверско решење које надгледа систем или мрежу ради упада, кршења смерница или злонамерних активности. А када открије упад или кршење, софтвер то пријављује администратору или безбедносном особљу. Помаже им да истраже пријављени инцидент и предузму одговарајуће правне лекове.

Ово решење за пасивно праћење може да вас упозори да откријете претњу, али не може предузети директне мере против ње. То је као сигурносни систем инсталиран у згради који може да обавести чувара о надолазећој претњи.

ИДС систем има за циљ да открије претњу пре него што се инфилтрира у мрежу. Даје вам моћ да погледате своју мрежу без ометања протока мрежног саобраћаја. Осим откривања кршења смерница, може се заштитити од претњи као што су цурење информација, неовлашћени приступ, грешке у конфигурацији, тројански коњи и вируси.

Најбоље функционише када не желите да ометате или успорите ток саобраћаја чак и када се појави проблем, али да заштитите своју мрежну имовину.

Шта је ИПС?

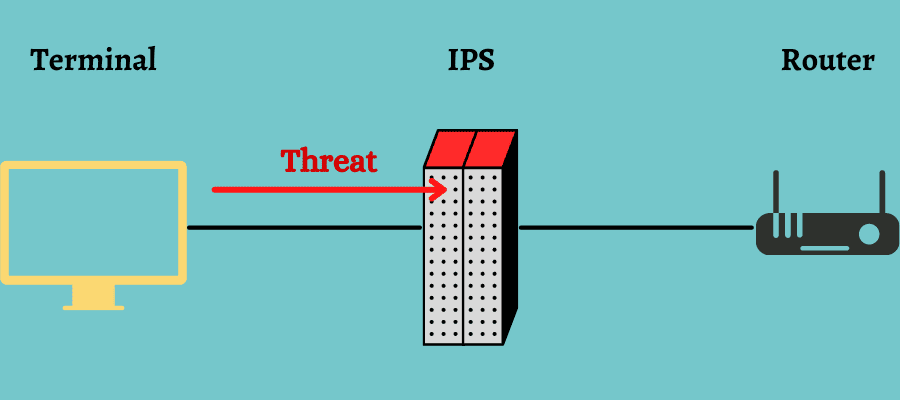

Систем за спречавање упада (ИПС) се такође назива Систем за откривање и превенцију упада (ИДПС). То је софтверско решење које надгледа системске или мрежне активности у потрази за злонамерним инцидентима, евидентира информације о овим активностима, пријављује их администратору или безбедносном особљу и покушава да их заустави или блокира.

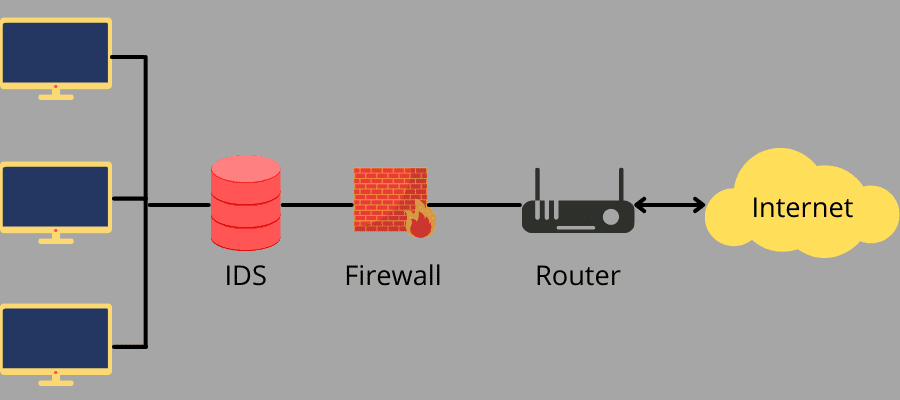

Ово је активан систем праћења и превенције. Можете га сматрати проширењем ИДС-а јер обе методе прате злонамерне активности. Међутим, за разлику од ИДС-а, ИПС софтвер је смештен иза мрежног заштитног зида који комуницира у складу са долазним саобраћајем и блокира или спречава откривене упаде. Замислите то као (сајбер) чувара ваше мреже.

Након што открије претњу, ИПС може да предузме различите радње као што су слање аларма, испуштање идентификованих злонамерних пакета, блокирање злонамерне ИП адресе да приступи мрежи и ресетовање конекција. Поред тога, такође може да исправи грешке у вези са провером цикличне редунданције (ЦРЦ), дефрагментираним токовима пакета, очисти додатне мрежне слојеве и опције транспорта и ублажи грешке повезане са ТЦП секвенцирањем.

ИПС је најбоља опција за вас ако желите да блокирате нападе чим их систем открије, чак и ако морате да затворите сав саобраћај, укључујући и онај легитимни, ради безбедности. Његов циљ је да ублажи штету од спољашњих и унутрашњих претњи у вашој мрежи.

ИДС вс. ИПС: Типови

Врсте ИДС-а

ИДС се дели на основу тога где се откривање претње дешава или који метод детекције се користи. Типови ИДС-а на основу места детекције, тј. мреже или хоста, су:

#1. Системи за откривање упада у мрежу (НИДС)

НИДС је део мрежне инфраструктуре и надгледа пакете који пролазе кроз њу. Он постоји заједно са уређајима са могућношћу славине, распона или пресликавања попут прекидача. НИДС је позициониран на стратешкој тачки(ама) унутар мреже да надгледа долазни и одлазни саобраћај са свих повезаних уређаја.

Анализира саобраћај који пролази кроз целу подмрежу, упарујући тај саобраћај који пролази кроз подмреже са познатом библиотеком напада. Када НИДС идентификује нападе и осети ненормално понашање, он упозорава мрежног администратора.

Можете инсталирати НИДС иза заштитних зидова на подмрежи и надгледати да ли неко покушава да се инфилтрира у ваш заштитни зид. НИДС такође може да упореди потписе сличних пакета са подударним записима да повеже откривене злонамерне пакете и заустави их.

Постоје две врсте НИДС-а:

- Он-лине НИДС или ин-лине НИДС се бави мрежом у реалном времену. Анализира Етхернет пакете плус примењује специфична правила како би утврдила да ли је то напад или не.

- Офф-лине НИДС или тап режим се бави прикупљеним подацима. Он преноси податке кроз неке процесе и одлучује о исходу.

Штавише, можете комбиновати НИДС са другим безбедносним технологијама да бисте повећали стопу предвиђања и откривања. На пример, НИДС заснован на вештачкој неуронској мрежи (АНН) може паметно анализирати огромне количине података јер његово самоорганизовано структурирање омогућава ИНС ИДС-у да ефикасније препозна обрасце напада. Може да предвиди нападе на основу претходних грешака које су довеле до упада и помаже вам да развијете систем зараде у раној фази.

#2. Системи за детекцију упада засновани на хосту

Системи за откривање упада засновани на хосту (ХИДС) су решење које ради на одвојеним уређајима или хостовима на мрежи. Може само да надгледа долазне и одлазне пакете података са повезаних уређаја и да упозори администратора или кориснике када открије сумњиву активност. Он прати системске позиве, промене датотека, евиденције апликација итд.

ХИДС прави снимке тренутних датотека у систему и упарује их са претходним. Ако открије да је критична датотека избрисана или измењена, ХИДС шаље упозорење администратору да истражи проблем.

На пример, ХИДС може анализирати пријаве лозинком и упоредити их са познатим обрасцима који се користе за извођење напада грубом силом и идентификацију кршења.

Ова ИДС решења се широко користе на машинама од критичне важности за чије се конфигурације не очекује промена. Пошто прати догађаје директно на хостовима или уређајима, ХИДС решење може да открије претње које НИДС решење може да пропусти.

Такође је ефикасан у идентификацији и спречавању кршења интегритета као што су тројански коњи и рад у шифрованом мрежном саобраћају. На овај начин, ХИДС штити осетљиве податке као што су правни документи, интелектуална својина и лични подаци.

Осим ових, ИДС може бити и других типова, укључујући:

- Периметарски систем за откривање упада (ПИДС): Делујући као прва линија одбране, може да открије и лоцира покушаје упада на централном серверу. Ово подешавање се обично састоји од оптичког или електронског уређаја који се налази на виртуелној периметарској огради сервера. Када осети злонамерну активност као што је неко покушава да приступи другим методама, он упозорава администратора.

- Систем за откривање упада заснован на ВМ (ВМИДС): Ова решења могу комбиновати горе поменути ИДС или један од њих. Разлика је у томе што се поставља на даљину помоћу виртуелне машине. Релативно је нов и углавном га користе провајдери ИТ услуга којима се управља.

Врсте ИПС-а

Генерално, системи за спречавање упада (ИПС) су четири типа:

#1. Систем за спречавање упада заснован на мрежи (НИПС)

НИПС може да идентификује и спречи сумњиве или злонамерне активности анализом пакета података или провером активности протокола широм мреже. Може да прикупља податке са мреже и хоста да би открио дозвољене хостове, оперативне системе и апликације на мрежи. Поред тога, НИПС бележи податке о нормалном саобраћају ради проналажења промена из темеља.

Ово ИПС решење ублажава нападе ограничавањем коришћења пропусног опсега, слањем ТЦП веза или одбијањем пакета. Међутим, НИПС није ефикасан у анализи шифрованог саобраћаја и руковању директним нападима или великим саобраћајним оптерећењем.

#2. Бежични систем за спречавање упада (ВИПС)

ВИПС може да надгледа бежичну мрежу како би открио сумњив саобраћај или активности анализом бежичних мрежних протокола и предузимањем мера за њихово спречавање или уклањање. ВИПС се обично имплементира прекривајући тренутну инфраструктуру бежичне ЛАН мреже. Међутим, можете их применити и самостално и применити политику забране бежичног повезивања у својој организацији.

Ово ИПС решење може да спречи претње као што су погрешно конфигурисана приступна тачка, напади ускраћивања услуге (ДОС), хонеипот, МАЦ лажирање, напади човека у средини и још много тога.

#3. Анализа понашања мреже (НБА)

НБА ради на откривању аномалија, тражећи аномалије или одступања од нормалног понашања до сумњивог понашања у мрежи или систему. Стога, да би функционисала, НБА мора да прође кроз период обуке како би научила нормално понашање мреже или система.

Када НБА систем научи нормално понашање, може открити одступања и означити их као сумњиве. Ефикасно је, али неће радити док је још у фази тренинга. Међутим, када једном дипломира, можете се ослонити на то.

#4. Системи за спречавање упада засновани на хосту (ХИПС)

ХИПС решења могу да надгледају критичне системе за злонамерне активности и спрече их анализом понашања њиховог кода. Оно што је најбоље у вези са њима је то што могу да открију и шифроване нападе осим заштите осетљивих података који се односе на лични идентитет и здравље из система домаћина. Ради на једном уређају и често се користи са ИДС-ом или ИПС-ом заснованим на мрежи.

ИДС против ИПС-а: Како они функционишу?

Постоје различите методологије које се користе у праћењу и спречавању упада за ИДС и ИПС.

Како функционише ИДС?

ИДС користи три методе откривања за праћење саобраћаја за злонамерне активности:

#1. Детекција заснована на потпису или на знању

Откривање засновано на потписима прати специфичне обрасце као што су потписи сајбер напада које користи злонамерни софтвер или секвенце бајтова у мрежном саобраћају. Функционише на исти начин као и антивирусни софтвер у смислу идентификовања претње по свом потпису.

У детекцији заснованој на потписима, ИДС може лако да идентификује познате претње. Међутим, можда неће бити ефикасан у новим нападима без доступних образаца, јер овај метод функционише искључиво на основу претходних образаца напада или потписа.

#2. Детекција на основу аномалија или понашања

У откривању заснованом на аномалијама, ИДС надгледа кршења и упаде у мрежу или систем тако што надгледа системске евиденције и утврђује да ли се нека активност чини аномалном или одступа од нормалног понашања одређеног за уређај или мрежу.

Овај метод такође може открити непознате сајбер нападе. ИДС такође може да користи технологије машинског учења да изгради поуздан модел активности и успостави га као основу за нормалан модел понашања за упоређивање нових активности и декларисање исхода.

Можете да обучите ове моделе на основу ваших специфичних хардверских конфигурација, апликација и системских потреба. Као резултат тога, ИДС са детекцијом понашања имају побољшана безбедносна својства од ИДС-а заснованих на потпису. Иако понекад може показати неке лажне позитивне резултате, у другим аспектима функционише ефикасно.

#3. Детекција заснована на репутацији

ИДС користећи методе детекције засноване на репутацији, препознају претње на основу нивоа њихове репутације. То се ради идентификацијом комуникације између пријатељског домаћина унутар ваше мреже и оног који покушава да приступи вашој мрежи на основу њихове репутације због кршења или злонамерних радњи.

Прикупља и прати различите атрибуте датотеке као што су извор, потпис, старост и статистика коришћења од корисника који користе датотеку. Затим, може да користи механизам за репутацију са статистичком анализом и алгоритмима да анализира податке и утврди да ли су претећи или не.

ИДС заснован на репутацији користи се углавном у софтверу за заштиту од малвера или антивирусних програма и имплементира се на батцх датотеке, извршне датотеке и друге датотеке које могу да носе небезбедан код.

Како функционише ИПС?

Слично ИДС-у, ИПС такође ради са методама као што су детекција заснована на потписима и аномалијама, поред других метода.

#1. Детекција заснована на потпису

ИПС решења која користе детекцију засновану на потписима надгледају пакете података који долазе и одлазе у мрежи и упоређују их са претходним обрасцима напада или потписима. Ради на библиотеци познатих образаца са претњама које носе злонамерни код. Када открије експлоатацију, снима и чува свој потпис и користи га за даље откривање.

ИПС заснован на потпису има два типа:

- Потписи који се суочавају са експлоатацијом: ИПС идентификује упаде упарујући потписе са потписом претње у мрежи. Када пронађе подударање, покушава да га блокира.

- Потписи који се суочавају са рањивостима: Хакери циљају постојеће рањивости у вашој мрежи или систему, а ИПС покушава да заштити вашу мрежу од ових претњи које могу проћи неоткривене.

#2. Детекција на основу статистичких аномалија или понашања

ИДС који користи детекцију засновану на статистичким аномалијама може да надгледа ваш мрежни саобраћај како би пронашао недоследности или аномалије. Он поставља основну линију за дефинисање нормалног понашања за мрежу или систем. На основу тога, ИПС ће упоредити мрежни саобраћај и означити сумњиве активности које одступају од нормалног понашања.

На пример, основна линија може бити специфицирани пропусни опсег или протокол који се користи за мрежу. Ако ИПС открије да саобраћај нагло повећава пропусни опсег или открије другачији протокол, он ће покренути аларм и блокирати саобраћај.

Међутим, морате водити рачуна о интелигентном конфигурисању основних линија како бисте избегли лажне позитивне резултате.

#3. Анализа протокола са стањем

ИПС, користећи анализу протокола са стањем, открива одступања од стања протокола као што је детекција заснована на аномалијама. Користи унапред дефинисане универзалне профиле у складу са прихваћеним праксама које су поставили лидери у индустрији и продавци.

На пример, ИПС може да надгледа захтеве са одговарајућим одговорима, а сваки захтев мора да се састоји од предвидљивих одговора. Означава одговоре који су изван очекиваних исхода и даље их анализира.

Када ИПС решење надгледа ваше системе и мрежу и пронађе сумњиву активност, оно упозорава и извршава неке радње како би спречило приступ вашој мрежи. Ево како:

- Јачање заштитних зидова: ИПС може открити рањивост у вашим заштитним зидовима која је утрла пут претњи да уђе у вашу мрежу. Да би обезбедио сигурност, ИПС може променити свој програм и ојачати га док решава проблем.

- Извођење чишћења система: Злонамерни садржај или оштећене датотеке могу да оштете ваш систем. Због тога врши скенирање система да би га очистио и уклонио основни проблем.

- Затварање сесија: ИПС може открити како је дошло до аномалије тако што ће пронаћи улазну тачку и блокирати је. За ово може блокирати ИП адресе, прекинути ТЦП сесију итд.

ИДС вс. ИПС: Сличности и разлике

Сличности између ИДС-а и ИПС-а

Рани процеси за ИДС и ИПС су слични. И једни и други откривају и надгледају систем или мрежу у потрази за злонамерним активностима. Хајде да видимо њихове заједничке основе:

- Монитор: Једном инсталирана, ИДС и ИПС решења надгледају мрежу или систем на основу наведених параметара. Можете подесити те параметре на основу ваших безбедносних потреба и мрежне инфраструктуре и дозволити им да прегледају сав саобраћај који долази и одлази са ваше мреже.

- Откривање претњи: Обојица читају све пакете података који теку у вашој мрежи и упоређују те пакете са библиотеком која садржи познате претње. Када пронађу подударање, означавају тај пакет података као злонамеран.

- Научите: Обе ове технологије користе модерне технологије као што је машинско учење да би се обучиле неко време и разумеле нове претње и обрасце напада. На тај начин могу боље да одговоре на савремене претње.

- Дневник: Када открију сумњиву активност, снимају је заједно са одговором. Помаже вам да разумете свој заштитни механизам, пронађете рањивости у систему и обучите своје безбедносне системе у складу са тим.

- Упозорење: Чим открију претњу, и ИДС и ИПС шаљу упозорења безбедносном особљу. Помаже им да буду спремни за сваку околност и да брзо предузму акцију.

До сада, ИДС и ИПС раде слично, али оно што се дешава после их разликује.

Разлика између ИДС-а и ИПС-а

Главна разлика између ИДС-а и ИПС-а је у томе што ИДС функционише као систем за праћење и детекцију, док ИПС ради као систем за превенцију осим праћења и детекције. Неке разлике су:

- Одговор: ИДС решења су пасивни безбедносни системи који само надгледају и откривају мреже за злонамерне активности. Они вас могу упозорити, али сами не предузимају ништа да спрече напад. Додељени администратор мреже или безбедносно особље морају одмах да предузму мере да би ублажили напад. С друге стране, ИПС решења су активни безбедносни системи који прате и откривају вашу мрежу за злонамерне активности, упозоравају и аутоматски спречавају да се напад деси.

- Позиционирање: ИДС се поставља на ивицу мреже како би прикупио све догађаје и евидентирао и открио кршења. Позиционирање на овај начин даје ИДС-у максималну видљивост за пакете података. ИПС софтвер је постављен иза мрежног заштитног зида и комуницира у складу са долазним саобраћајем како би се боље спречили упади.

- Механизам откривања: ИДС користи откривање засновано на потпису, откривање засновано на аномалијама и откривање засновано на репутацији за злонамерне активности. Његова детекција заснована на потписима укључује само потписе који се суочавају са експлоатацијом. С друге стране, ИПС користи детекцију засновану на потписима са потписима који су окренути експлоатацији и рањивости. Такође, ИПС користи детекцију засновану на статистичким аномалијама и детекцију анализе протокола са стањем.

- Заштита: Ако сте под претњом, ИДС би могао бити мање од помоћи јер ваше безбедносно особље мора да схвати како да обезбеди вашу мрежу и одмах очисти систем или мрежу. ИПС може сам да изврши аутоматску превенцију.

- Лажни позитивни резултати: Ако ИДС даје лажно позитиван резултат, можда ћете наћи неку погодност. Али ако ИПС то уради, цела мрежа би патила јер ћете морати да блокирате сав саобраћај – долазни и одлазни са мреже.

- Мрежне перформансе: Пошто се ИДС не примењује на линији, то не смањује перформансе мреже. Међутим, перформансе мреже могу да се смање због ИПС обраде, што је у складу са саобраћајем.

ИДС против ИПС-а: Зашто су кључни за сајбер безбедност

Можда ћете чути разне случајеве кршења података и хакова који се дешавају у скоро свакој индустрији са онлајн присуством. За ово, ИДС и ИПС играју важну улогу у заштити ваше мреже и система. Ево како:

Енханце Сецурити

ИДС и ИПС системи користе аутоматизацију за праћење, откривање и спречавање злонамерних претњи. Они такође могу да користе нове технологије као што су машинско учење и вештачка интелигенција да би научили обрасце и ефикасно их поправили. Као резултат, ваш систем је заштићен од претњи као што су вируси, ДОС напади, малвер, итд., без додатних ресурса.

Спровођење политика

Можете да конфигуришете ИДС и ИПС на основу ваших организационих потреба и да примените безбедносне политике за своју мрежу којих мора да се придржава сваки пакет који улази или излази из мреже. Помаже вам да заштитите своје системе и мрежу и брзо уочите одступања ако неко покуша да блокира смернице и провали у вашу мрежу.

Усклађеност са прописима

Заштита података је озбиљна у савременом безбедносном окружењу. Због тога регулаторна тела за усклађеност као што су ХИПАА, ГДПР, итд., регулишу компаније и осигуравају да улажу у технологије које могу помоћи у заштити података о клијентима. Применом ИДС и ИПС решења, придржавате се ових прописа и не суочавате се са правним проблемима.

Савес Репутатион

Примена безбедносних технологија као што су ИДС и ИПС показује да вам је стало да заштитите податке својих клијената. То оставља вашем бренду добар утисак на ваше купце и подиже вашу репутацију унутар и ван ваше индустрије. Поред тога, такође се штедите од претњи које би могле да процуре ваше осетљиве пословне информације или да нанесу штету репутацији.

Могу ли ИДС и ИПС да раде заједно?

Једном речју, да!

Можете да примените и ИДС и ИПС заједно у вашој мрежи. Примените ИДС решење за надгледање и откривање саобраћаја док му дозволите да свеобухватно разуме кретање саобраћаја унутар ваше мреже. Такође, можете користити ИПС у свом систему као активну меру за спречавање безбедносних проблема у вашој мрежи.

На овај начин такође можете да избегнете трошкове избора ИДС-а у односу на ИПС.

Штавише, примена обе технологије пружа вам свеобухватну заштиту ваше мреже. Можете разумети претходне обрасце напада да бисте поставили боље параметре и припремили своје безбедносне системе за ефикаснију борбу.

Неки од провајдера за ИДС и ИПС су Окта, Варонис, УпГуард, итд.

ИДС вс. ИПС: Шта да изаберете? 👈

Одабир ИДС-а у односу на ИПС мора бити искључиво заснован на безбедносним потребама ваше организације. Размислите колико је велика ваша мрежа, колики је ваш буџет и колика вам је заштита потребна да бисте изабрали ону.

Ако питате шта је уопште боље, то мора бити ИПС јер нуди превенцију, праћење и откривање. Међутим, било би од помоћи ако одаберете бољи ИПС од поузданог провајдера јер може показати лажне позитивне резултате.

Пошто оба имају предности и недостатке, нема јасног победника. Али, као што је објашњено у претходном одељку, можете изабрати оба ова решења од поузданог добављача. Он ће понудити врхунску заштиту вашој мрежи са оба становишта – откривања и превенције упада.