Цибер Килл Цхаин је безбедносни модел који је развио Лоцкхеед Мартин 2011. године и који оцртава кораке сајбер напада, који помаже у разумевању, идентификацији и одбрани од претњи.

ако сте радознали, Лоцкхеед Мартин је глобална компанија за ваздухопловство, одбрану, оружје и безбедност.

А Цибер Килл Цхаин (ЦКЦ) је један од популарних безбедносних модела на које се позивају стручњаци за сајбер безбедност да би формирали стратегију и одбранили организације од сајбер напада.

Преглед садржаја

Зашто је Цибер Килл Цхаин важан у сајбер безбедности?

Будимо искрени; Сајбер безбедност није тако једноставна. Понекад може звучати једноставно и уверљиво када се крајњим корисницима дају савети који су им потребни да остану безбедни на интернету.

Међутим, када се суоче са правим сајбер нападом, организације морају да знају многе техничке ствари о њему. Не можете очекивати да се организација брани од сајбер напада уз неколико безбедносних савета, зар не?

Дакле, потребан је оквир (или модел) за постављање темеља за разумевање сајбер напада и одбрану од њих у складу с тим.

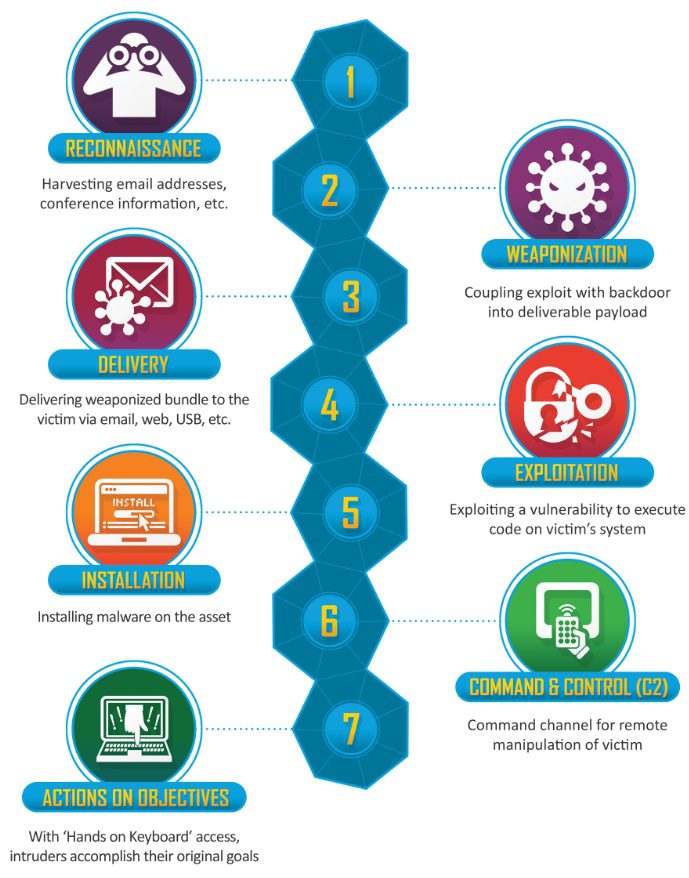

Цибер Килл Цхаин је традиционални безбедносни модел који служи као основа за разумевање фаза сајбер напада. Укључује седам фаза, о којима ћемо говорити у наставку.

Улога сајбер ланца убијања у сајбер безбедности

Није ограничен само на пружање увида у сајбер напад, Цибер Килл Цхаин помаже организацијама да знају начине да открију нападаче, спрече приступ неовлашћеним корисницима, ублаже активни напад и зауставе нападача унутар мреже.

Ово помаже организацијама и стручњацима за сајбер безбедност да формирају стратегију која би помогла.

Сам Цибер Килл Цхаин не може гарантовати све, разне ствари су важне ван мреже или интерно у организацији, а овај модел не укључује ништа од тога.

Фазе Цибер Килл Цхаин-а

Заслуге за слике: Лоцкхеед Мартин

Заслуге за слике: Лоцкхеед Мартин

ЦКЦ оквир се састоји од седам корака за описивање сајбер напада. Су:

#1. Рекогносцирање

Извиђање је прва фаза Цибер Килл Цхаин-а која се односи на прикупљање информација.

Нападач ће прикупити увид у улазне тачке и слабости мреже и скенирати рањивости. Не ограничавајући се само на њихову идентификацију, већ и на прикупљање адреса е-поште, адреса и других података у вези са софтвером који би могли помоћи у осмишљавању злонамјерних стратегија за извођење напада.

Што нападач има више детаља, напад може бити утицајнији. Ова фаза надзора напада може бити и ван мреже и на мрежи. Дакле, можда у овој фази нико неће моћи да наслути злонамерног актера.

Да би се ухватили у коштац са овом фазом, организације и њихови запослени морају да се усредсреде на приватност, било да се ради о задржавању физичке локације ограниченом на овлашћене кориснике или тражењу од свих повезаних корисника да не деле осетљиве личне податке на мрежи.

На пример, свако би требало да користи алате за приватност да заштити свој идентитет на мрежи.

#2. Веапонизатион

Овде злонамерни актер прави оружје, односно малвер или алат за коришћење у сајбер нападу.

Понекад користе постојеће алате или их модификују према циљу да би се припремили за испоруку, што је следећи корак.

Оружје створено за напад зависиће од циља злонамерног актера. На пример, неки више воле да ометају услуге, неки желе да украду податке, а неки желе да траже откуп за чување осетљивих података.

Оружје може бити било шта што је у складу са тим циљем.

#3. Испорука

Ово је једна од кључних фаза у којој почиње срећа нападача.

Ако испорука успе, злонамерни софтвер улази унутра и почиње да ради. И, ако не успе, све стратегије за напад долазе до краја.

Нападач користи алате или медијуме за испоруку малвера. На пример, злонамерни прилози е-поште, пхисхинг е-поруке за предају акредитива, текстуална порука која обмањује корисника у ауторизацији корисника и слично. Наравно, злонамерни актер користи било коју информацију из фазе надзора како би циљ учинио убедљивим за поруку или везу, тако да кликне на њу без размишљања.

Ако су организација и њени запослени свесни пхисхинг напада и других уобичајених сајбер напада, испорука ће бити тешка за успех.

#4. Експлоатација

Нападач зна недостатке и ушао је у систем жртве.

Сада ће позната рањивост бити искоришћена да би се могао извршити испоручени злонамерни код. У овом процесу, нападач ће такође моћи да стекне више увида у систем и открије слабе тачке.

Сваки рањиви систем повезан на мрежу имаће шансе да буде угрожен.

#5. Инсталација

Када нападач скенира све недостатке, нападач ће се фокусирати на инсталирање малвера и увести други злонамерни код да би искористио разне друге ствари које су у почетку биле непознате.

Другим речима, инфилтрација се завршава овом фазом у којој нападач улази дубоко у угрожену мрежу.

#6. Команда и контрола

Када се инфилтрација заврши, време је да злонамерни актер преузме контролу над компромитованим системом или мрежом.

Могли су да изаберу да прате и надгледају информације на даљину или да почну да праве хаос како би пореметили систем и услуге. Они могу бити у облику ДДоС напада или додавања бацкдоор-а који им омогућава да уђу у систем када им одговара, а да то нико не примети.

#7. Акција на циљеве

Према циљу напада, злонамерни актер изводи последњи ударац да би испунио циљ.

Могли би да шифрују податке и задрже откупнину за њих, заразе систем да би ширили малвер, ометали услуге или украли податке да би их процурили или модификовали. Много сличних могућности укључује акције.

Како Цибер Килл Цхаин помаже у заштити од напада?

Разумевање начина на који нападачи улазе у вашу мрежу и системе помаже организацијама и њиховим запосленима да се одбрани од сајбер напада.

На пример, са Цибер Килл Цхаин-ом, разуме се да рањивости у мрежи могу помоћи нападачу да се брзо инфилтрира. Стога, организације могу размотрити коришћење алата за откривање крајњих тачака и за одговор како би додали технике раног откривања у своју стратегију сајбер безбедности.

Слично томе, можете одабрати да користите заштитни зид да заштитите инфраструктуру облака и услуге заштите од ДДоС-а засноване на облаку да бисте појачали безбедносну игру.

Да не заборавимо, ВПН-ови се такође могу користити за осигурање ствари у послу.

Организације могу ефикасно да користе модел Цибер Килл Цхаин тако што бирају решења која се баве сваком фазом сајбер напада.

Да ли је Цибер Килл Цхаин довољан?

Да и не.

Као што сам раније поменуо, Цибер Килл Цхаин се бави само неким основама сајбер напада. А, чак и ако се организација брани од свега тога, то је већ велика победа.

Иако су неки стручњаци за сајбер безбедност проширили модел осмом фазом.

Осма фаза укључује монетизацију:

Ова фаза објашњава како нападачи зарађују од успешног напада. Било да се ради о захтеву за откупнину или употреби криптовалуте, организација би такође требало да се ухвати у коштац са таквим ситуацијама.

Све у свему, модел се сматра донекле застарелим како иновације у дигиталном свету напредују. Сајбер напади су сада сложенији, иако су основе остале исте. На пример, ЦКЦ оквир не помиње све врсте напада – али је ограничен на малвер.

Поред тога, не бави се инсајдерским претњама, с обзиром да лажни запослени такође могу утицати на организацију.

С обзиром да су сајбер напади све сложенији са облаком и вештачком интелигенцијом, у комбинацији, могу се позвати и други модели, попут МИТЕР АТТ&ЦК и Унифиед Килл Цхаин.