Тестови пенетрације су идеални за ваше предузеће када треба да тестирате ефикасност ваших безбедносних протокола.

Симулацијом напада у стварном животу, ваш ИТ тим може да идентификује рањивости у системима, да их искористи и пружи знање о решавању одређених безбедносних области које су забринуте. Ако желите свеобухватан преглед укључених корака, ево нашег водича о фазама тестирања пенетрације.

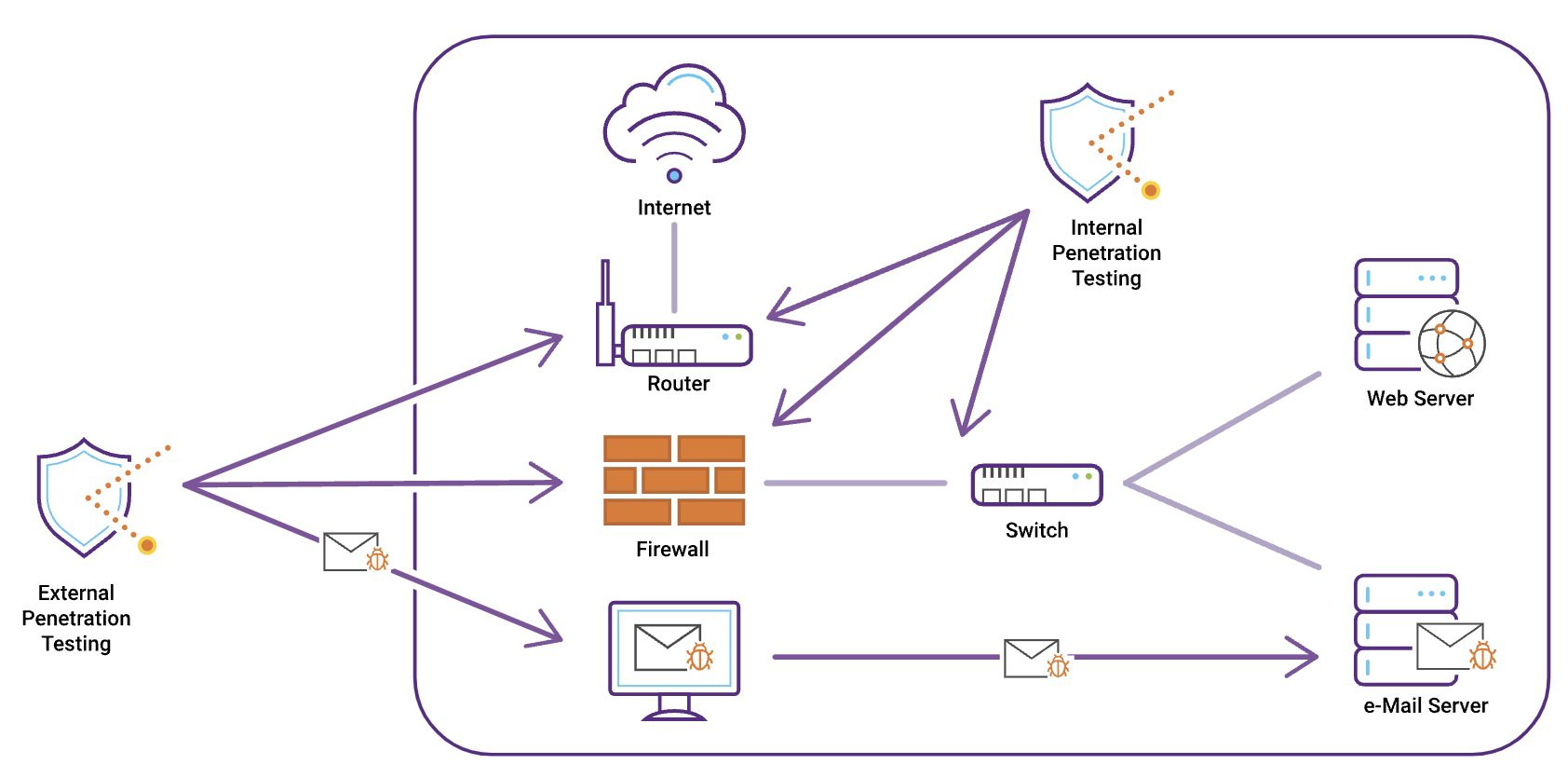

Било да је интерни или екстерни, тест пенетрације ће симулирати векторе напада. Ако се ради о спољном нападу, укључујете удаљеног нападача да откријете информације које су доступне странцима. Ако је интерни, спроводи се након екстерног и ради се о идентификацији шта хакер може да постигне интерним приступом вашем систему.

На основу циљева теста оловком, тестер може имати одређено знање о окружењу које се тестира (или не). Ако тестер познаје систем, то је бела кутија. У другим случајевима, тест пенетрације може циљати на апликације, мрежне услуге, друштвени инжењеринг, бежично или чак физичко.

Без обзира на пенетрациони тест који одаберете, добар ће увек открити рањивости и помоћи да се консолидују слабе области у вашем систему. Међутим, одабир правог за вашу организацију може потрајати и труда, посебно са више опција за истраживање.

Овај чланак је скуп различитих врста тестирања пенетрације, објашњавајући шта свако подразумева и када би било најбоље користити одређени. И на крају ћете научити неколико савета за одабир најбољег теста оловке за потребе ваше организације.

Преглед садржаја

Тестирање пенетрације веб апликација

Извор: синопсис.цом

Извор: синопсис.цом

Овај тест оловке има за циљ да открије подложности које обухватају веб локације и веб апликације као што су системи е-трговине, менаџери за односе са клијентима и системи за управљање садржајем.

Прегледом безбедносних, прилагођених функција и основних логичких функционалности апликације, овај тест открива начине за отклањање кршења, финансијских губитака и крађе идентитета. Пре тестирања, тестер је опремљен са неколико апликација које треба тестирати, пољима за унос која треба прегледати и записом статичких и динамичких страница за лаку процену грешака у дизајну и развоју.

Уобичајене рањивости у веб апликацијама су скриптовање на више локација (КССС), убацивање базе података и покварена аутентификација. Да бисте имали детаљну свест о веб безбедности, можете да проверите безбедност отворене веб апликације (ОВАП), добро спремиште за читање. Објављује информације о учесталости и озбиљности веб грешака из података прикупљених из хиљада апликација.

Ако ваша компанија има веб средства, најбоље би било да размислите о тестовима веб оловке. У многим модерним организацијама, веб апликације су од непроцењиве вредности за складиштење и преношење информација. За такве моделе рада постоји потреба за веб тестирањем. То каже статистика сајбер криминал се повећао након пандемије Цовид-19.

Тестирање пенетрације мреже

Извор: синопсис.цом

Извор: синопсис.цом

Мрежни тестови пером су безбедносне ревизије усмерене на мрежну инфраструктуру, било да користите локално или у облаку. Увођењем широког спектра провера као што су рањивости шифровања, недостајуће безбедносне закрпе и несигурне конфигурације, ови тестови потврђују безбедност критичних података у пословању.

У овом случају, можда ћете имати интерно или екстерно тестирање. Када је екстерни, тестер нема претходно знање о систему и користи Интернет да би стекао знање и искуство које би хакери користили у нападима. Ако је интерна, фокус је на добијању приступа вашој интерној мрежи. На пример, тестер може да искористи рањивости у системима окренутим према Интернету и покуша да приступи информацијама или поремети рад.

Када се изврше, тестови мрежног пера штите ваше предузеће од уобичајених мрежних напада, као што су погрешна конфигурација и заобилажење заштитног зида, напади рутера, напади на нивоу система имена домена (ДНС), напади на базу података и напади на прокси сервер. Мрежни тест ће вам одговарати ако пословање ваше компаније укључује преношење огромне количине података. Узимајући у обзир критичност мрежних услуга за пословање, најбоље је извршити мрежне тестове најмање једном годишње.

Тестирање пенетрације мобилних апликација

У мобилним апликацијама, тестови оловке испитују апликације на различитим оперативним системима (Андроид и иОС) и њихову интеракцију са АПИ-јима. Добри тестови декомпилирају изворни код апликације да би стекли што више информација.

У овом случају, фокус је на архитектури апликације – да се она декодира пре извођења ручних тестова за откривање несигурног дизајна и мрежне комуникације – да се испита како подаци путују, складиштење података и приватност – да би се обезбедила усклађеност јер већина апликација чува критичне податке као што су лозинке и АПИ кључеви ускладиштени у стринг.кмл датотекама, аутентификација и управљање сесијом – где тестови треба да надгледају процесе управљања сесијом као што су крај сесије, валидност токена, ажурирање лозинке и погрешна конфигурација у вишефакторској аутентификацији.

Претпоставимо да се ваша компанија у великој мери фокусира на развој мобилних апликација као што су игре, финансијске услуге и куповина. У том случају, можете размотрити тестове оловком пре него што производ објавите за јавну употребу или уведете нова ажурирања.

Тестирање бежичне пенетрације

Бежично тестирање циља на бежичну мрежу ваше организације и уређаје повезане са њима. Такви уређаји укључују паметне телефоне, таблете, рачунаре и друге уређаје Интернета ствари (ИоТ).

Кроз тестове помоћу оловке, можете оценити нивое безбедности бежичних безбедносних програма, открити и искористити рањивости, разумети претње представљене на свакој приступној тачки и генерисати стратегије засноване на подацима за решавање рањивости.

Пре тестирања, требало би да обухватите ангажман тако што ћете успоставити гостујуће и бежичне мреже и идентификаторе скупа услуга (ССИД) којима ће се приступити. Иако је процес више заснован на хардверу, може се обавити коришћењем софтверских алата у оперативним системима отвореног кода као што је Кали Линук. За добру безбедносну културу, предузећа могу да обављају бежичне тестове два пута годишње.

Тестирање пенетрације АПИ-ја

АПИ перо тестирање (понекад у пакету са микроуслугама) се користи за идентификацију слабости АПИ-ја. Тренутно је све популарнија јер многе компаније дозвољавају трећим странама да приступе неким од њихових података и услуга.

Тестирање потврђује да су ГрапхКЛ, РЕСТ, веб сервиси и други АПИ-ји безбедни и унакрсно проверени у односу на познате рањивости. Приликом тестирања АПИ-ја, процес је сличан оном на вебу. Ово, заузврат, омогућава употребу сличних алата. Међутим, нови алати као што су Постман и Сваггер могу бити уведени.

Ако желите да истражите више, ево наше контролне листе алата за развој и тестирање АПИ-ја. Често се ови алати напајају нацртом АПИ-ја, а затим се скелет АПИ захтеви моделују и испуштају према производу.

Ако ваше предузеће има веб или мобилне апликације са позадинским АПИ-јем, покретање честих АПИ тестова може помоћи у откривању изложености или лошег дизајна кодирања који могу послужити као улазне тачке за нападаче.

Испитивање пенетрације социјалног инжењеринга

За разлику од других техника фокусираних на технолошке недостатке, друштвени инжењеринг користи људску психологију како би нарушио безбедност ваше организације.

Тестови су корисни јер идентификују рањивости, мере свест о безбедности, подижу свест запослених, ублажавају ризике, побољшавају одговор на инциденце, поштују прописе, граде поверење заинтересованих страна и осигуравају исплативо управљање ризиком.

Најчешћи методи напада укључују претекстовање, пхисхинг, одбацивање медија/физичке тактике и таилгатинг. Тестови друштвеног инжењеринга се ослањају на формацију прикупљену у извиђању; овде се користи интелигенција отвореног кода.

Тестер може да направи тачну слику циља како би прилагодио напад одговарајућим методама. Иако није уобичајено, попут веб тестова, друштвени инжењеринг може бити одличан начин да се идентификују недостаци у вашим моделима рада.

Тестирање пенетрације физичке безбедности

Тестирање физичке безбедности подразумева добијање приступа физичком простору објекта ради валидације ефикасности постојећих заштитних мера и провере рањивости. За разлику од тестова оловком, они ће радити на физичким безбедносним мерама као што су алармни системи, контроле приступа и различити одељци са осетљивим информацијама.

Да бисте спровели овај тест, можете да користите технике као што су физички обилазни пут, таилгатинг и друштвени инжењеринг. Резултати добијени тестом се затим користе за постављање путање за решавање рањивости и побољшање постојећих безбедносних мера.

Ако ваша организација или предузеће има физичко присуство, на пример, продавнице података и других осетљивих информација, најбоље би било да користите тестове оловком да бисте појачали безбедност. У овом случају, многи тимови имају користи, као што су банке и финансијске институције, центри података, објекти државних служби, болнице и здравствени програми, малопродајни објекти и тржни центри, производни погони и организације за држање сертификата.

Тестирање продора у облак

Цлоуд пен тестови укључују идентификацију и искоришћавање рањивости у апликацијама и инфраструктури, на пример, СааС, на цлоуд решењима као што су Мицрософт Азуре, Амазон Веб Сервицес (АВС) и Гоогле Цлоуд Платформ.

За разлику од других тестова, продор у облак захтева дубоко разумевање услуга у облаку. На пример, слабост ССРФ-а у АВС апликацијама може да угрози целу вашу инфраструктуру у облаку.

Са другим решењима у облаку, укључујући Азуре АД и АВС Цогнито, наићи ћете на њихове проблеме и погрешну конфигурацију. Уобичајене рањивости у облаку укључују несигурне АПИ-је, слабе акредитиве, погрешну конфигурацију сервера, застарели софтвер и несигурне праксе кодирања.

Тестови продора у облак могу побољшати сигурност у облаку ако ваша компанија пружа услуге у облаку. С обзиром да се већина послодаваца у облаку одлучује за модел заједничке одговорности, тестови у облаку могу да се позабаве рањивостима у платформи, њеним мрежама и складиштењу података.

Испитивање пенетрације контејнера

Контејнери су добро познати по свом профилисању визуелизације оперативног система. Они могу да покрећу микросервисе, софтверске процесе, па чак и велике апликације. Осим што посматрате контејнере из перспективе хакера, тестови контејнера вам омогућавају да примените прилагођена окружења за тестирање.

Када скенирате рањивости, постоје две опције. Прво, статичка анализа скенира у потрази за рањивостима на сликама контејнера. Друго, динамичка анализа испитује понашање контејнера у току рада. За боље резултате, најбоље би било да извршите оба.

Рањивости контејнера обухватају апликације, конфигурацију, мрежу и оперативни систем слика. Ако се ваш ДевОпс врти око Доцкер-а за тестирање пенетрације, можете прилагодити своје контејнере, обогатити их свим потребним алатима, смањити рањивости и поједноставити укупну функционалност.

Тестирање пенетрације базе података

Базе података су од непроцењиве вредности у предузећима. Садрже осетљиве податке као што су детаљи о плаћању, подаци о купцима и подаци о производима и ценама, базе података доводе предузећа у опасност ако буду угрожене. Да би се потврдила адекватна безбедност, тестови се спроводе пре објављивања нове базе података о производима и редовно за постојеће.

Покушавајући да приступите бази података, попут хакера, користећи најбоље индустријске праксе, тестови базе података вас упућују на то како да се носите са стварним нападима.

Уобичајене претње базама података укључују СКЛ ињекције, неограничене привилегије, лоше ревизијске трагове, изложене резервне копије, погрешну конфигурацију, ускраћивање услуге (ДоС) и лоше управљање подацима. Тестови откривају рањивости у вашој бази података и осигуравају да су све осетљиве информације заштићене од уљеза. Због тога предузећа треба да улажу у безбедност базе података.

Тестирање пенетрације Интернета ствари

Интернет ствари се састоји од међусобног повезивања веб уређаја који комуницирају и размењују податке путем Интернета. Ови уређаји укључују физичке објекте, возила и зграде док су уграђени са софтвером, сензорима, електроником и мрежним везама.

Са продором ИоТ-а, фокус је на испитивању мреже и уређаја Интернета ствари како би се открили недостаци. Поред тога, безбедносни тестови превазилазе уређаје и укључују њихову комуникациону мрежу, на пример, платформе за рачунарство у облаку.

Доминантне безбедносне мане у ИоТ уређајима су нешифровани подаци, небезбедни фирмвер, слабе лозинке и лоша контрола аутентичности/приступа. Како организације прихватају све више ИоТ уређаја, ИоТ ревизије јачају управљање имовином, перформансама и ризиком и испуњавају потребе усклађености.

Тестирање пенетрације беле кутије

За беле кутије тестове, имате дубинско знање о циљном систему, укључујући архитектуру апликације, изворне кодове, акредитиве, белу листу, различите улоге налога и документацију.

Овим приступом, бела кутија штеди на трошковима ангажмана. Бела кутија добро функционише са сложеним системима који захтевају високе нивое безбедности, као што су финансијска предузећа и владе. Увођењем потпуне покривености кода, моћи ћете да набројите интерне грешке.

Ако сте под кршењем, тестови беле кутије би били најбољи за испитивање безбедности апликација, стања мреже, физичке безбедности и бежичне безбедности. У другим случајевима, можете размотрити тестирање беле кутије у раним фазама софтвера и пре него што кренете у производњу.

Тестирање пенетрације црне кутије

Са тестовима црне кутије, не познајете систем и користите хакерски приступ. Пошто не можете да приступите изворном коду или дијаграму архитектуре, користите приступ аутсајдера да бисте искористили мрежу. Ово подразумева да се тест ослања на динамичку анализу система и извршавања програма у циљној мрежи.

Да бисте успели, морате бити добро упућени у аутоматизоване алате за скенирање и методе ручног тестирања пенетрације. Такође ћете морати да креирате своју циљну мапу на основу својих запажања. То је брз начин за покретање тестова, а потребно време је засновано на вашој способности да пронађете и искористите рањивости. Међутим, ако не можете да провалите систем, рањивости остају неоткривене.

Упркос томе што је међу најизазовнијим тестовима, он пружа најбољи начин за процену укупне безбедности вашег система. Понекад се то назива „покушајем и грешком“. Али то захтева висок ниво техничке стручности.

Црвени тимски тест

Црвени тимови изгледају слично тестовима оловком. Али иде даље, поприма облик хакера из стварног живота и нема временских ограничења. Комбинујете алате, тактике и технике за ове тестове да бисте приступили циљном систему или подацима.

Сви остали тестови оловком су усмерени ка откривању рањивости. Црвени тестови, међутим, процењују способност бранилаца да открију претње и одговоре. Откривање би могло бити засновано на показатељима угрожених система за праћење, тестовима физичке процене или чак друштвеном инжењерингу. Црвене тестове можете сматрати опсежним, за разлику од тестова оловком.

Са друге стране, црвени тестови не нуде ширину тестова пенетрације. Они су фокусирани на приступ систему или подацима. Једном када је њихов циљ постигнут, они не траже друге слабости. За тестове оловком, ви сте на идентификацији свих рањивости.

Избор правог теста оловке

Било би најбоље да сте добро упознати са свим постојећим моделима како бисте одабрали прави тест пенетрације за своју организацију. Са овим знањем, можете упарити своју организацију са предузећем које јој најбоље одговара на основу вашег тока посла.

Ако покрећете веб апликације, веб тестови би били најбољи. АПИ тестови су погодна опција ако нудите АПИ-је и позадински развој. И листа се наставља, тестовима у облаку за добављаче облака.

Горња листа би требало да буде добра полазна тачка. Требало би да вам помогне да разликујете све тестове пенетрације, да вас просветли о њима и завршите са најбољим случајем употребе за сваки. Проширите своје знање са овим и другима.

Затим погледајте врхунски софтвер за тестирање пенетрације за веб апликације.