Године 1967. стручњаци за рачунарску безбедност из Ранд Цорпоратион, Виллис Варе, Реин Турн, Харолд Петерсен и Бенард Петерс, радили су на извештају након заједничке компјутерске конференције која је објавила да су комуникациони медијуми између рачунара лако пробојни.

Осмишљена је прва пенетрација за нарушавање рачунарске безбедности. Уз то, Џејмс П. Андерсон је развио корак по корак приступ који је чинио основу тестирања пенетрације.

Структура је била једноставна; безбедносни тимови би прошли кроз неколико фаза, од откривања рањивости до развијања начина за супротстављање томе. Ево укратко историја тестирања пенетрације.

Искоришћавање безбедности компаније није лако и захтева вештину и време. Али са данашњом технологијом, лошим актерима је лако да пронађу рањиве тачке ваше организације. Пенетрације циљају на имовину компаније видљиву на интернету (на пример, веб апликацију, веб локацију, сервере имена домена (ДНС) и е-поруке) да би добили приступ и извукли вредне податке.

Користећи тестове пенетрације, ваше предузеће може да идентификује и ојача могућу површину напада пре експлоатације. Истраживања то подржавају: Огроман 73% успешних кршења прошли кроз пробијање веб апликација из својих рањивости.

Али више него икад, организације морају да потврде безбедност својих апликација, система и мрежа. Покретање симулираних тестова је ефикасан начин да се ратификује безбедносна снага система и мере контроле. То није једнократна активност, већ редовна. Учесталост тестова је заснована на организационој структури ваше компаније и ризицима који се откривају из процена.

Срећом, тестови пенетрације нису компликовани. Опремивши своје ИТ тимове неопходним вештинама, ваша организација може доследно да примењује безбедност, посебно на значајним ажурирањима инфраструктуре или увођењу нових дигиталних услуга и средстава.

А све почиње са разумевањем о чему се ради.

Преглед садржаја

Шта је тестирање пенетрације?

Пре него што уђете у то како, најбоље би било да одговорите шта и зашто. Тестови пенетрације (често скраћени као тестови оловком) су званично прихваћени сајбер напади усмерени на фирме у безбедном и контролисаном окружењу.

Комбиновани са безбедносним ревизијама, тестови оловком настоје да открију рањивости у управљаном опсегу организационог окружења. Тактички, тестови имају сличан приступ ономе што хакер прати. Неки примарни разлози зашто су вашем предузећу потребни тестови оловком укључују:

- Откривање скривених рањивости пред нападачима.

- Јачање безбедносних процеса и стратегија.

- Смањење трошкова санације и смањење времена задржавања.

- Придржавање регулативе у вези са сигурношћу/приватношћу.

- Очување репутације вашег бренда и одржавање лојалности купаца.

Тестови оловком проверавају здравље вашег предузећа (отпорност на нападе) и показују лакоћу којом хакери проваљују ваше системе. Поред тога, прикупљени увиди могу бити од помоћи у хијерархизацији инвестиција у сајбер безбедност, праћењу индустријских стандарда и побољшању одбрамбених стратегија за заштиту ваше компаније од вероватних претњи. Али, све је могуће путем аутоматизованих алата за тестирање који се називају алати за пенетрацију.

Шта су алати за тестирање оловке?

Етички хакер користи алате за тестирање оловке да процени отпорност рачунарске инфраструктуре кроз симулацију светских напада. Коришћењем ових алата, безбедносни тимови могу да елиминишу рад на тестирању који се понавља, брже генеришу извештаје о тестирању и смање трошкове вишеструких скенера.

Као што сте могли да претпоставите, постоје бројни типови: опен соурце, веб апликација, мрежа, мобилна апликација, облак, ручно, аутоматизовано и тестирање пенетрације као услуга. Колико год да их има, било би најбоље да потражите кључне функције као што су извештаји који се могу предузети, интеграција ЦИ/ЦД-а, подршка за поправку и сертификати за тестирање оловке (само неколико ће понудити јавно доступне сертификате за тестирање оловке).

Са том основом, хајде да разбијемо процес тестирања пенетрације.

Фазе испитивања пенетрације

У типичном тесту пенетрације, наћи ћете неколико фаза. Док ће различити ресурси обезбедити процес у различитим корацима, укупна структура се не мења. Процес укључује извиђање, скенирање, процену рањивости, искоришћавање и извештавање.

Опет, најбољи тестери се упознају са многим алатима како би користили прави алат у свакој фази тестирања. Свака прекретница процеса може се посматрати на следећи начин.

Прикупљање информација

Често изостављена, ова фаза помаже вашој организацији да успостави заједнички језик са тестером оловке. У овој фази дефинишете обим посла, правила ангажовања, рокове и прецизну логистику са јасним циљевима и циљевима.

Да бисте имали комплетан и користан тест оловком, ова фаза вам помаже да разумете области које треба тестирати и најбоље методе. Као почетни корак, увек бисте желели да га не превидите.

Пре тестирања система, организација треба да пристане на тестера. У супротном, његове радње се могу сматрати незаконитим. Организације постављају јасна правила (у уговору) за несметан ток посла приликом ангажовања тестера. Споразум такође треба да приказује критична средства, циљеве тестирања и мере предострожности. Поред тога, овај корак утиче на све наредне радње. На крају, сви планови су усклађени са очекиваним резултатима тестирања.

Рекогносцирање/ОСИНТ окупљање

У овој фази, тестери прикупљају све доступне информације о систему. Добијени подаци су везани за предстојеће тестове и вођени резултатима првог корака. На тај начин, тестери добијају прецизне податке о подацима које треба прикупити и стратегијама за имплементацију. Ако се одлучите за активно извиђање, тестер директно укључује системе. Ако узмете пасивно, добијају се јавно доступне информације. За опсежну, користите обе технике.

Активно прикупљање података подразумева рад са мрежама, оперативним системима, корисничким налозима, именима домена, серверима поште и апликацијама. Пасивно прикупљање података се односи на интелигенцију отвореног кода; могли би користити друштвене медије, пореске информације, веб странице и друге јавне податке.

Ево неких алата за обавештавање отвореног кода (ОСИНТ) које смо моје колеге и ја сматрали корисним и лаким за коришћење приликом прикупљања и повезивања информација на вебу. Користећи ОСИНТ оквир, можете креирати опсежну контролну листу за улазне тачке и рањивости. Иако је овај корак кључан за интерне и екстерне тестове оловком, он се не ради у веб апликацијама, мобилним апликацијама и АПИ тестирању.

Скенирање

Следећи је детаљан технички преглед система. Кроз алате за скенирање као што су аутоматизовани скенери рањивости и мрежни мапери, можете разумети како циљни систем реагује на различите упаде, отворене портове, мрежни саобраћај итд.

Главне компоненте ове фазе су скенирање и анализа имовине. Можете користити алате као што су Нмап да открије рачунарске услуге и хостове, пошаље пакете и анализира одговоре. До краја ове фазе, бићете опремљени информацијама о имовини. Ово укључује оперативне системе, покренуте услуге и отворене портове.

Анализирајући резултате, имате основу за планирање експлоатације. Можете мапирати дигитални пејзаж система и лоцирати могуће тачке напада. Можете да извршите статичку и динамичку анализу да бисте стекли јасно разумевање одговора система на различите услове.

Статичка анализа проверава код ваших апликација док оне тек треба да се изврше; можете користити алате за беспрекорно скенирање база кодова. Што се тиче динамике, проверавате код док апликација ради. Запамтите, информације прикупљене овде морају бити тачне и добијене исправно, јер од тога зависи успех наредних фаза.

Процена/Добитак приступа

У овом тренутку, сви подаци прикупљени у претходним корацима помажу у утврђивању рањивости и да ли се оне могу искористити. Иако је ова фаза корисна, она је супер моћна када се комбинује са другим процесима тестирања пенетрације.

За процену повезаних ризика од откривених рањивости, тестери се окрећу вишеструким ресурсима; једна је Национална база података о рањивости (НВД), која анализира осетљивост софтвера објављена у Цоммон Вулнерабилитиес анд Екпосурес (ЦВЕс).

Затим идентификујете мете и мапирате векторе напада. Циљане области обухватају имовину високе вредности као што су подаци о запосленима, информације о клијентима, партнери/ланци снабдевања, добављачи, портови, апликације и протоколи. Покрећу се напади на веб апликације.

Најчешћи су СКЛ ињекција, скриптовање на више локација и бацкдоор. Систем се искоришћава повећањем привилегија, пресретања саобраћаја и крађе података да би се открили ефекти штете. Пратећи обим дефинисан у фазама прикупљања информација, тестер жели да ради са наведеним ограничењима.

Експлоатација

Такође познат као фаза приступа одржавању, тестер проверава да ли се рањивости могу користити. Ова фаза укључује стварно кршење и покушај приступа систему. Користећи алате као што је Метасплоит, тестер симулира напад у стварном свету.

Како ова фаза напредује, тестер се сматра одговорним за ресурсе организације – осигуравајући да системи нису угрожени након симулација.

Метасплоит је пожељан због својих неометаних операција у искоришћавању рањивости. Ова фаза мери ефекте кршења. Тестер би могао да покуша да шифрује или ексфилтрира податке и да симулира рансомваре и нападе нултог дана. Кључ успешног теста оловком је успостављање равнотеже између померања граница и одржавања интегритета система.

Са стручњацима је најбоље радити; они искоришћавају рањивости које пролазе кроз аутоматизацију. До краја ове фазе, покушали сте да добијете привилегије високог нивоа у системским и мрежним информацијама идентификацијом доступних података. Етички хакер такође треба да објасни резултате експлоатације мета високе вредности.

Анализа ризика и препорука, преглед, извештавање

Пролазећи кроз фазу експлоатације, тестер генерише извештај који документује налазе. Извештај треба користити приликом поправљања откривених рањивости.

Добар извештај о тесту оловке је складиште за добро документоване рањивости стављене у садржај који помаже организацији да отклони безбедносне ризике. Али велики ће бити свеобухватан о свим откривеним рањивостима и њиховим ЦВВС резултатима, кратким информацијама о техничким ризицима, могућем утицају на пословање, детаљном покривању потешкоћа у експлоатацији и тактичким саветима.

Поред тога, извештаји треба да документују све фазе, моделе тестирања, коришћене технике и циљана средства. Ако је могуће, тестер ће имати мишљење о томе да ли тест испуњава важеће оквирне потребе. У закључку, извештај је најбоље доставити са општим објашњењем и техничким водичем.

Након извештавања и представљања извештаја, чишћење система је кључно. Ради се о враћању система у стање како је био пре модификације тестног враћања на подразумеване вредности. Активности чишћења подразумевају повлачење свих извршних датотека, привремених датотека и скрипти са компромитованих система, елиминисање корисничких налога креираних за повезивање са компромитованим системом и укидање руткита у окружењу.

Као последњи корак, санација пада у руке организације. Вођена извештајима и налазима тестова пенетрације, организација циља на рањивости, анализирајући потенцијалне утицаје, информишући доношење одлука како би се кренуло напред, и утичући на стратегије исправљања.

Пошто је ова фаза заокружена побољшањем грешака из прошлости, отклањање свих рањивости које је могуће искористити је ограничено у разумном року. Понекад се ова фаза може продужити на неко време да би се извршили поновљени тестови ажурирања или увођење различитих тестова.

Практична примена тестова оловком: Водич корак по корак

За овај пример, изабрали смо да користимо Метасплоит оквир. Можете креирати свој прилагођени ток рада; ево типичног који ће вас покренути. Почните инсталирањем оквира.

Ако користите Линук/мацОС, користите наредбу:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \ chmod 755 msfinstall && \ ./msfinstall

Ако користите Виндовс, користите најновији Виндовс инсталатер. Или користите команду Схелл:

[CmdletBinding()]

Param(

$DownloadURL = "https://windows.metasploit.com/metasploitframework-latest.msi",

$DownloadLocation = "$env:APPDATA/Metasploit",

$InstallLocation = "C:\Tools",

$LogLocation = "$DownloadLocation/install.log"

)

If(! (Test-Path $DownloadLocation) ){

New-Item -Path $DownloadLocation -ItemType Directory

}

If(! (Test-Path $InstallLocation) ){

New-Item -Path $InstallLocation -ItemType Directory

}

$Installer = "$DownloadLocation/metasploit.msi"

Invoke-WebRequest -UseBasicParsing -Uri $DownloadURL -OutFile $Installer

& $Installer /q /log $LogLocation INSTALLLOCATION="$InstallLocation"

И онда…

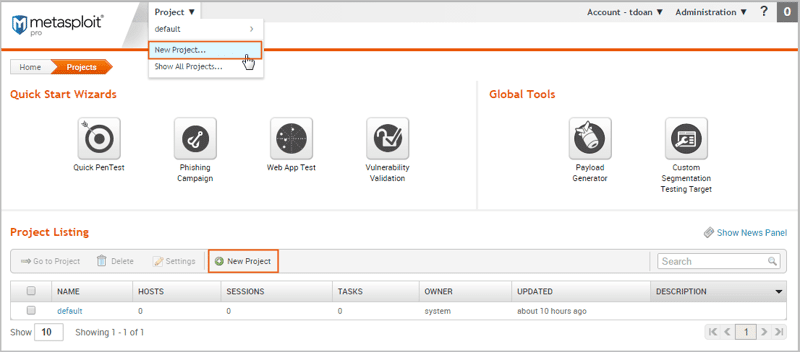

Започните пројекат – Ово ће бити ваша продавница података и радног простора. Пошто можда имате различите захтеве за различите подмреже у вашој организацији, организовање вашег рада ће побољшати вашу ефикасност. На пример, ако имате тест оловком за тимове за ИТ и људске ресурсе, желећете да генеришете засебне резултате.

Извор слике – МетаСплоит

Извор слике – МетаСплоит

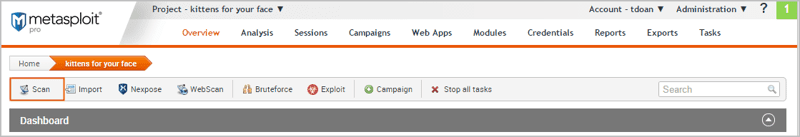

Добијте циљне податке – Овде додајете податке у свој пројекат скенирањем откривања или увозом постојећих података. Скенирајте циљеве да бисте набројали отворене портове да бисте видели услуге мреже. Користите опцију скенирања. Затим унесите ИП адресе на којима желите да радите, сваку у једном реду. Такође можете користити опцију увоза за увоз података из локалне датотеке.

Извор слике – МетаСплоит

Извор слике – МетаСплоит

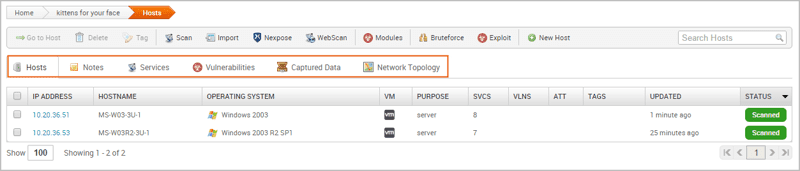

Преглед/управљање подацима хоста – Можете да погледате податке са нивоа хоста или пројекта. Можете да прелазите кроз сваки ИП да бисте имали приказ једног хоста.

Извор слике – МетаСплоит

Извор слике – МетаСплоит

Скенирај рањивости – Покрените скенирање рањивости преко Некпосе опција. Овај корак користи базе података о рањивости како би се подударали ако их се пронађе.

Искоришћавање рањивости – Рањивости можете искористити беспрекорно чаробњак за валидацију. Алтернативно, Некпосе ће и даље радити.

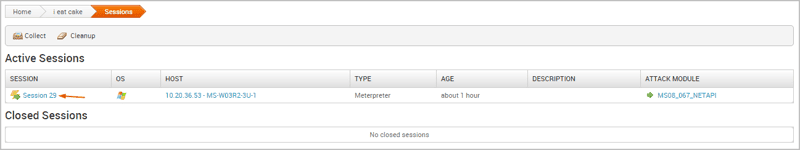

Активност након експлоатације – Прикупите податке из експлоатације преко картице сесије; кликните на „сакупи“.

Извор слике – МетаСплоит

Извор слике – МетаСплоит

Чишћење – Када завршите са прикупљањем података, користите опцију „чишћење“ да бисте прекинули сесију и очистили систем.

Генеришите извештаје – На крају теста оловком, Метасплоит вам пружа низ извештаја који су полазна тачка за консолидацију података и компилацију резултата.

Детаљан водич за брзи почетак о тестовима оловком можете пронаћи на Метасплоит-ов водич за брзи почетак.

Уобичајени алати за тестирање оловке

Неки уобичајени алати укључују Сн1пер, Метасплоит и Цоммик.

#1. Сн1пер

Сн1пер је алат за истраживање рањивости који потврђује утицај напада на страни клијента у случајевима хаковања. Можете га користити за симулацију даљинских напада и напада са стране корисника у контролисаном окружењу. Сн1пер има 6к ГитХуб звезда. Такође делује као медиј на алату. Уз Сн1пер, можете уштедети време аутоматизацијом отворених и комерцијалних алата за набрајање рањивости.

#2. Метасплоит

Метасплоит је огроман оквир за тестирање оловке развијен јединством заједничког знања између заједница отвореног кода. Има 31,2 хиљада звездица на ГитХуб-у, што указује на велико интересовање за свет софтвера. Метасплоит је подржан сарадњом ентузијаста за безбедност која је замишљена да се бави рањивостима и побољша свест о безбедности.

#3. Цоммик

Цоммик је одличан алат за искоришћавање команди ОС-а. Иако је Цоммик специјализован за рањивости убризгавања команди, једноставан је за коришћење, бесплатан и отвореног кода, компатибилан са више платформи, преносив и модуларизован. Има 4к ГитХуб звезде. Бесплатан је и отвореног кода.

Завршне речи

Разбијање фаза тестирања пенетрације је од суштинског значаја за предузећа како би побољшала отпорност својих дигиталних производа уз повећане сајбер нападе. Како сајбер криминалци заобилазе традиционална безбедносна решења, симулација напада у стварном свету путем тестирања пенетрације је ефикасан начин да се крећете кроз крајолик сајбер претњи које се стално развија.

Прилагођавајући тест оловком специфичним потребама ваше организације, можете осигурати ефикасност безбедносних политика. Пролазак кроз све фазе теста пенетрације осигурава да добијете најбољи РОИ за ваша улагања у сајбер безбедност.

Да бисте имали успешан тест оловке, будите паметни према томе. Започните прикупљањем информација о тесту. Надоградите те информације до нивоа извиђања. Добра почетна тачка за ваше извиђање је дефинисање циљева опсега који ће бити циљани на систему који се проверава.

Затим скенирајте систем да бисте стекли дубинско знање и идентификовали рањивости. Наставите са покретањем напада док не желите да оштетите систем. Затим генеришете корисне извештаје који воде мере за решавање проблема. Не заборавите да очистите и вратите систем у првобитно стање.

Када се правилно користе, тестови пенетрације побољшавају безбедносни положај ваше организације тако што идентификују и поправљају рањивости. Како многе организације мигрирају у облак и прихватају нове технологије, тестови пенетрације постају критични за домен информационе безбедности. Заправо, 75% предузећа користи оловке да испита безбедносно држање. Или из разлога усклађености. Ако можете да посветите довољно пажње и третирате сваку фазу теста независно, увек ћете пронаћи вредност за покретање тестова пенетрације.

Затим погледајте бесплатне алатке за тестирање пенетрације на мрежи (Пентест) за тестирање безбедности апликација.